Генерация и защита SECRET_KEY в Django

Кратко

Секретный ключ Django отвечает за подпись данных: сессии, CSRF-токены и другие подписанные значения. Если ключ скомпрометирован, быстро сгенерируйте новый, отозвите сессии и переведите ключ в защищённое хранилище (переменные окружения или секретный менеджер).

Почему SECRET_KEY важен

SECRET_KEY — это секретная строка, используемая Django для генерации и проверки криптографических подписей. В двух строках:

- Назначение: защита подписанных данных — куки сессий, CSRF-токены, восстановление паролей и т. п.

- Что произойдёт при утечке: злоумышленник может подделывать или расшифровывать подписанные значения и инсценировать сессии.

Важно: сама по себе утечка ключа не даёт полного доступа к базе данных, но делает подписанные механизмы небезопасными.

Как SECRET_KEY может стать публичным

Чаще всего секретный ключ попадает в публичный доступ из-за человеческой ошибки или неверной конфигурации:

- Коммит в git и пуш в публичный репозиторий (GitHub, GitLab и т. д.).

- Логи приложения или дампы, включающие конфигурацию.

- Файловые бэкапы, CI/CD артефакты или промежуточные копии, хранящиеся в облаке.

- Ошибки в настройке контейнеров или неверные права доступа на сервере.

- Публикация снимков экрана с настройками.

Даже если удалить коммит из ветки, история могла быть клонирована или кеширована — поэтому нельзя полагаться на удаление как на защиту.

Что делать при подозрении на компрометацию

Ниже — практический план действий (runbook). Действуйте как можно быстрее и в указанных шагах.

- Предположите компрометацию: действуйте, как будто ключ уже известен третьим лицам.

- Сгенерируйте новый SECRET_KEY и подготовьте безопасный канал для его доставки (секретный менеджер, переменные окружения на CI/CD).

- Обновите конфигурацию сервера/контейнера/CI, чтобы использовать новый ключ.

- Деплой с новой конфигурацией в с минимальной задержкой.

- Принудительно завершите сессии пользователей и проинформируйте заинтересованные стороны (см. шаги ниже).

- Проведите расследование — когда и как произошла утечка; проверьте логи и аудит истории репозитория.

- Если утечка произошла через публичный репозиторий — измените пароли и ключи интеграций, которые могли быть скомпрометированы.

- При необходимости информируйте пользователей и руководителей безопасности.

Важно: смена SECRET_KEY приведёт к недействительности подписанных данных (включая сессии и прочие токены). Планируйте простой пользовательский сценарий восстановления.

Как сгенерировать новый SECRET_KEY в Django

Django предоставляет утилиту get_random_secret_key() для генерации безопасной строки длиной 50 символов.

Пример однострочной команды (в корне проекта, где лежит manage.py):

python manage.py shell -c "from django.core.management.utils import get_random_secret_key; print(get_random_secret_key())"Если вы предпочитаете скрипт, создайте файл generate_secret.py рядом с manage.py и вставьте:

from django.core.management.utils import get_random_secret_key

if __name__ == '__main__':

print(get_random_secret_key())Запустите:

python generate_secret.pyКороткое объяснение: функция использует модуль secrets из стандартной библиотеки Python и возвращает безопасную случайную строку по умолчанию длиной 50 символов.

Где хранить SECRET_KEY: переменные окружения и варианты

Самый простой и надёжный подход — не хранить ключ в кодовой базе. Практические варианты хранения:

- Переменные окружения ОС (ENV). Простые для локальной разработки и стандарт для контейнеров.

- Файл

.envлокально +python-dotenvдля загрузки в development. - Секретные менеджеры: HashiCorp Vault, AWS Secrets Manager, Azure Key Vault, GCP Secret Manager — для production.

- Docker secrets или Kubernetes Secrets — для контейнеризованных сред.

Альтернатива: если вы храните ключ в провайдере CI/CD — используйте UI/секреты CI, а не код или публичные файлы.

Практическая инструкция: .gitignore, .env, python-dotenv и settings.py

Ниже — пошагово, как вынести SECRET_KEY в переменную окружения и не залить её в репозиторий.

1. Добавьте .gitignore

В корневой директории проекта (там, где manage.py) создайте файл .gitignore и убедитесь, что в нём присутствуют типичные исключения для Python-проектов. Вы можете использовать шаблон из репозитория GitHub: https://github.com/github/gitignore

2. Создайте файл .env

В корне проекта создайте файл .env и поместите туда секреты. Пример содержимого:

SECRET_KEY=x#)_v1dtrlqvc61*025t^u4*-2h^kq&fmaw-ifgkppjxpyhh1%Убедитесь, что в .gitignore присутствует строка:

.envЭто предотвратит случайную загрузку файла в репозиторий.

3. Установите python-dotenv для локальной разработки

В терминале выполните:

pip install python-dotenv4. Загрузите переменные в settings.py

В settings.py импортируйте и загрузите переменные окружения:

import os

from dotenv import load_dotenv

# загружаем .env при запуске локально

load_dotenv()

SECRET_KEY = os.environ.get('SECRET_KEY')Проверьте, что SECRET_KEY не равен None. При необходимости добавьте явное исключение или fallback строго для локальной разработки, но не храните fallback с реальным значением в репозитории.

5. Запуск приложения

После внесённых изменений запустите локально:

python manage.py runserverЕсли приложение стартует, всё настроено верно. В production предпочтительнее настроить переменные окружения через систему управления секретами или CI/CD, а не хранить .env на сервере.

План действий при компрометации (детальный runbook)

- Оценка воздействия

- Какие сервисы использовали SECRET_KEY (сессии, CSRF, кастомные подписки)?

- Есть ли признаки подозрительной активности в логах?

- Ротация ключа

- Сгенерируйте новый ключ и поставьте его в менеджер секретов или как переменную окружения для всех сред.

- Отзыв подписанных значений

- Принудительный logout: удалите таблицы сессий или смените версию подписей, чтобы все сессии стали недействительны.

- Ротация связанных секретов

- Если ключ был в репозитории, меняйте пароли и интеграционные ключи, которые могли быть скомпрометированы вместе.

- Уведомление

- Сообщите пользователям, команде безопасности и, при необходимости, регулятору.

- Постинцидентный разбор

- Пропишите шаги, как предотвратить повторение, добавьте pre-commit хуки, секрет-сканеры (например, git-secrets).

Чеклист для разработчика и DevOps

- SECRET_KEY не хранится в репозитории.

- [ ] В

.gitignoreесть.env. - Переменные окружения заданы в CI/CD или секретном менеджере.

- [ ] Локальная разработка использует

.envсpython-dotenvтолько в dev. - Сканы репозитория на утечки секретов настроены (регулярные проверки).

- План восстановления и ротации секретов задокументирован.

Критерии приёмки

- Проект стартует без SECRET_KEY в коде на dev и prod окружениях.

.envне попал в репозиторий (проверено командой и CI).- Все окружения получают SECRET_KEY из защищённого источника.

- Есть инструкция по ротации ключа и runbook при компрометации.

Ментальные модели и эвристики

- Секреты — это конфигурация, а не код. Никогда не кладите секреты в VCS.

- Предполага́йте нарушение: проект должен корректно работать даже после ротации секретов.

- Минимизируйте blast radius: если секрет утёк, меняйте только то, что необходимо, и поэтапно.

Альтернативные подходы к хранению секретов

- Docker/Kubernetes: используйте встроенные механизмы секретов, но проверьте права доступа и шифрование at-rest.

- Облачные секрет‑менеджеры: AWS Secrets Manager, Azure Key Vault, GCP Secret Manager — удобны для production и CI.

- HashiCorp Vault: централизованный, с политиками доступа и аудитом.

Выбор зависит от масштаба, бюджета и требований к аудиту.

Частые ошибки и подводные камни

- Верить удалению коммита — старые копии и форки могут сохранить секрет.

- Хранить

.envв облачном хранилище без шифрования. - Использовать одинаковые секреты в dev и prod.

- Полагаться на простой rollback без плана отзыва сессий.

Факт‑бокс

- Длина ключа от

get_random_secret_key()по умолчанию: 50 символов. - Модуль, обеспечивающий генерацию:

django.core.management.utils.get_random_secret_key()используетsecretsиз Python. - Популярные инструменты для сканирования секретов: git-secrets, truffleHog, detect-secrets.

Короткий пример: как инвалидировать все сессии после смены ключа

После смены SECRET_KEY все подписанные куки и токены станут недействительны. Чтобы принудительно завершить серверные сессии (если вы храните сессии в базе), можно удалить записи в таблице сессий:

# пример для Django, если используется DB-backed sessions

from django.contrib.sessions.models import Session

Session.objects.all().delete()Будьте осторожны: это выкинет всех пользователей из сессий.

Резюме

Секретный ключ Django критичен для безопасности подписи данных. Никогда не храните его в репозитории: используйте переменные окружения или менеджер секретов. При компрометации — быстро сгенерируйте новый ключ, обновите окружения, отозвите сессии и проведите анализ причин утечки.

Внедрите автоматические проверки на утечки секретов и документируйте процесс ротации, чтобы в случае инцидента действовать быстро и предсказуемо.

Важно

Всегда храните план ротации и тестируйте его в непродуктивной среде, прежде чем применять в проде.

Похожие материалы

Microsoft Teams не синхронизируется с Outlook — решение

Как найти ссылки на другие книги в Excel

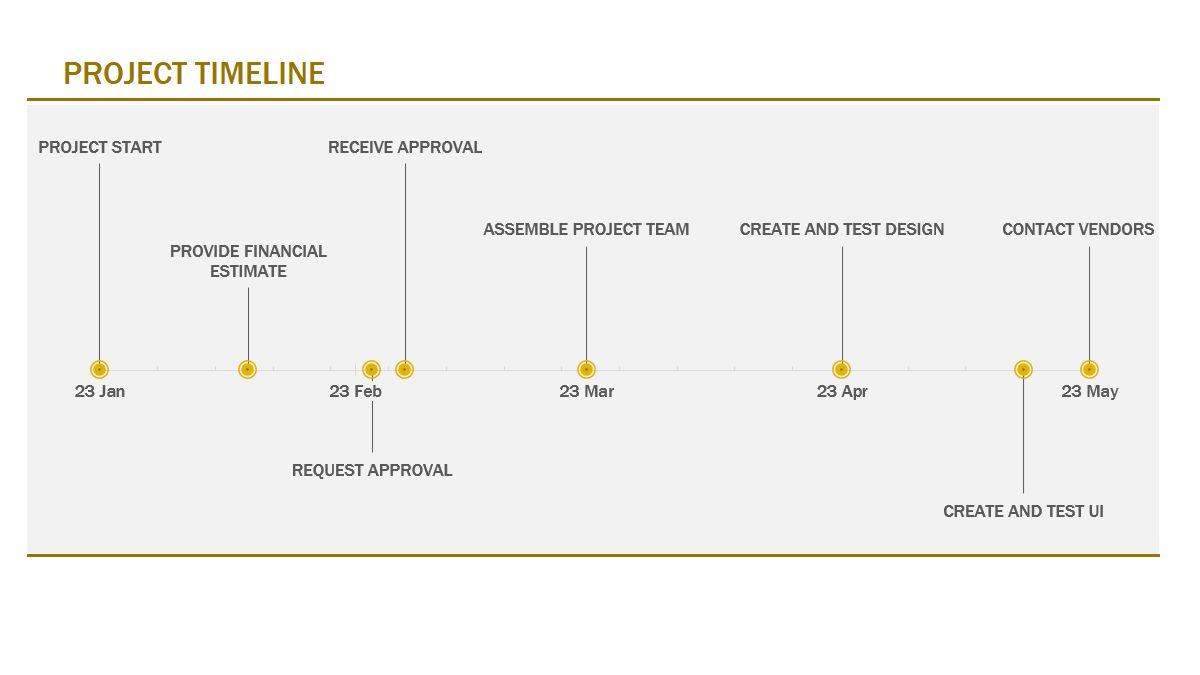

Создать ленту времени проекта в Excel

Xbox Captures: как записывать и управлять кадрами

Проверка: включён ли JavaScript в браузере