Как обнаружить и убрать шпионское ПО на ноутбуке

Important: немедленно отключите устройство от интернета, если подозреваете активную слежку, чтобы остановить утечку данных.

Почему это важно

Шпионское ПО (spyware, keylogger, remote access tools) собирает личные данные: пароли, переписку, скриншоты и аудио. Даже если угрозу установил не злоумышленник, а работодатели через корпоративный мониторинг, вам важно понимать, какие данные собираются и как их контролировать. Этот материал поможет систематически обнаружить следы слежки и принять обоснованные решения.

Краткий план действий (методология быстрой проверки)

- Изолировать устройство: отключить от сети и выключить беспроводные интерфейсы.

- Базовый осмотр: поведение, индикаторы камеры/микрофона, всплывающие окна.

- Антивирусный скан и второй инструмент сканирования.

- Проверить автозагрузку и установленные приложения.

- Анализ сетевой активности и процессов.

- Если найдено — следовать плану реагирования: изолировать, сохранить доказательства, удалить/переустановить ОС.

Признаки заражения и необычного поведения

- Ноутбук стал медленнее реагировать, дольше загружается.

- Батарея разряжается быстрее без видимой причины.

- Вентиляторы работают чаще при лёгкой нагрузке.

- Всплывающие окна появляются в неожиданные моменты, даже если браузер закрыт.

- Частые, необъяснимые сбои приложений или перезагрузки.

- Неожиданный рост использования мобильного интернета при раздаче с телефона.

Важно: все эти симптомы могут указывать и на обычный софт, конфликт драйверов или аппаратные проблемы. Но присутствие нескольких пунктов вместе повышает вероятность злонамеренного ПО.

Быстрая проверка аппаратных датчиков

- Наблюдайте за индикатором веб‑камеры. Если он загорается без вашего действия — это тревожный знак. Некоторые сложные программы умеют обходить индикатор, поэтому полагаться только на лампочку нельзя.

- Микрофон: в Windows и macOS можно посмотреть список приложений с доступом к микрофону (см. инструкции ниже).

- Физическая защита: заклейте камеру матовой наклейкой и используйте внешний микрофон только по необходимости.

Полный антивирусный скан (Windows и macOS)

- Обновите встроенную защиту: в Windows убедитесь, что Windows Security обновлён и определения вирусов свежие. На macOS проверьте обновления системы — XProtect и другие механизмы обновляются через систему.

- Запустите полный (full) скан, а не быстрый. Полный скан просматривает системные файлы и загрузочные сектора.

- Если встроенный инструмент не обнаружил проблем, запустите второе мнение: Malwarebytes, Bitdefender, ESET, Kaspersky или другой уважаемый сканер.

- Для особых случаев используйте загрузочный антивирусный диск/USB, чтобы сканировать систему из внешней среды — это помогает обнаружить rootkit и процессы, скрывающиеся при работающей ОС.

Note: некоторые корпоративные инструменты мониторинга не будут помечены как вредоносные и могут выглядеть легитимно. Проверяйте назначение приложения и его источник.

Как проверить расширения браузера

Браузерные расширения — частая точка входа для слежки.

Как проверять:

- Откройте список расширений в Chrome, Firefox, Edge или Safari.

- Удалите или временно отключите всё, что вы не устанавливали лично или не доверяете.

- Обратите внимание на расширения, которые умеют читать содержимое страниц, вставлять скрипты или перехватывать трафик.

- Проверьте оценки, количество установок и страницу разработчика.

Совет: если нужно проверить, не мешает ли расширение работе сайта, откройте браузер в режиме инкогнито/без расширений и сравните поведение.

Проверка доступа к камере и микрофону (Windows и macOS)

Windows 11:

- Откройте «Settings» → Privacy & Security → App permissions.

- Выберите Camera и Microphone, просмотрите список приложений с разрешениями.

macOS:

- Откройте System Settings → Privacy & Security → выберите Camera и Microphone.

Что делать:

- Отозвать права у приложений, которые вы не используете или не узнаёте.

- Запустить повторную проверку после отзыва: некоторые программы запросят доступ снова и покажут всплывающее окно, что поможет понять, какой процесс пытается использовать датчики.

Ревизия установленных программ

- Windows: Settings → Apps → Installed apps — сортируйте по дате установки.

- macOS: Applications или System Settings → General → Storage → Applications.

Ищите:

- Приложения с неизвестными именами или странными иконками.

- Утилиты типа remote access, remote viewer, listener, agent, updater без точной информации о разработчике.

- Программы, установленные в нестандартные папки (например, в корень диска).

Если нашли сомнительное приложение, гугл‑поиск по его названию и пути установки часто показывает обсуждения или предупреждения.

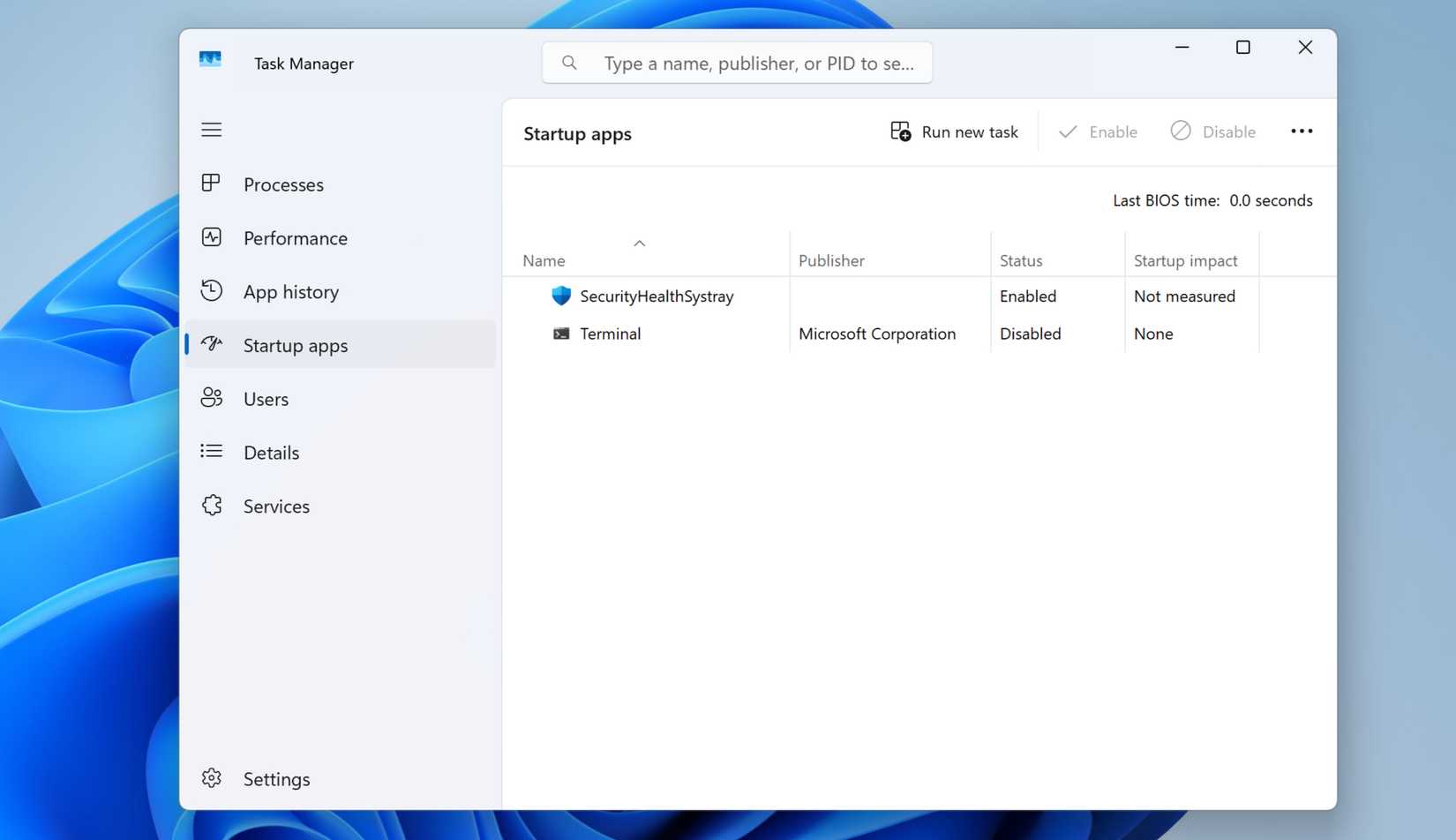

Проверка автозапуска и фоновых сервисов

Многие шпионские инструменты прописываются в автозагрузку, чтобы запускаться при старте.

Windows:

- Откройте Task Manager (Ctrl+Shift+Esc) → Startup apps.

- В Resource Monitor или Services проверьте процессы и сервисы, запускающиеся автоматически.

macOS:

- System Settings → General → Login Items & Extensions — проверьте списки и отключите непонятные элементы.

Совет: временно отключите все несущественные элементы автозапуска, перезагрузите и следите за поведением системы.

Анализ сетевой активности

Шпионские программы обычно передают данные владельцу. Анализ сетевой активности поможет найти неожиданные загрузки и подключения.

Инструменты и действия:

- Windows: Resource Monitor → Network; сторонние: GlassWire, NetBalancer.

- macOS: Activity Monitor → Network; сторонние: LuLu (хорош для контроля исходящих соединений).

- Следите за процессами, которые постоянно отправляют или получают данные.

- Обратите внимание на незнакомые удалённые адреса и частые соединения в фоне.

Если заметили подозрительную активность:

- Отключите устройство от сети и сохраните логи (Resource Monitor/GlassWire).

- Сравните с официальной активностью известных приложений (обновления, синхронизация облаков и т. п.).

Что делать, если вы нашли шпионское ПО — план реагирования

- Изолируйте устройство: отключите от интернет‑соединения и выключите Bluetooth/Wi‑Fi.

- Сохраните доказательства: снимите скриншоты списка процессов, журналов сетевой активности, список установленных программ и расширений.

- Оповестите заинтересованные стороны: если это рабочий ноутбук — свяжитесь с IT‑отделом; если личный — предупредите близких и смените пароли с другого, безопасного устройства.

- Попробуйте собрать информацию о ПО: имя процесса, путь к файлу, подпись цифрового сертификата.

- Если угроза минимальна и вы уверены в источнике — удалите программу штатными средствами и просканируйте систему.

- Если есть сомнения по корневой безопасности (rootkit, модификация загрузчика) — резервируйте важные данные и выполните чистую установку ОС.

Критерии приёмки удаления:

- Отключилась сетевая активность подозрительного процесса.

- После удаления антивирус не обнаруживает тех же угроз.

- Система не восстанавливает программу после перезагрузки.

- Отозваны лишние права у приложений (камера, микрофон).

Роль‑базовый чеклист: домашний пользователь vs IT‑администратор

Домашний пользователь:

- Изолировать устройство.

- Полный скан встроенным и вторым антивирусом.

- Отключить подозрительные расширения и приложения.

- Сменить пароли и включить 2FA для критичных аккаунтов.

IT‑администратор:

- Собирать журналы и индикаторы компрометации (IOC).

- Проверить центральные системы развёртывания и управление ПО.

- Использовать EDR/SIEM для корреляции событий.

- Принять решение по откату образа или чистой установке, уведомить заинтересованные лица.

Тесты и сценарии приёмки

- После удаления: система не инициирует исходящие подключения к ранее выявленным адресам в течение 24–72 часов.

- После отзыва прав: приложения, у которых отозваны разрешения, корректно функционируют без доступа к камере/микрофону.

- Перезагрузка: вредоносное приложение не возвращается в автозагрузку.

Когда базовые проверки не помогают — расширенные методы

- Загрузочный антивирус с USB для проверки вне ОС.

- Анализ образа диска в песочнице (sandbox) или с использованием виртуальной машины.

- Просмотр автозапуска через реестр Windows (Run, RunOnce), планировщик задач, драйверы и службы.

- Проверка сигнатур цифровых подписей исполняемых файлов и сравнение пути установки с официальной документацией.

Альтернативные подходы и когда они уместны

- Полная переустановка ОС: самый радикальный, но надёжный способ при подозрении на rootkit или взлом загрузчика.

- Восстановление из доверенного бэкапа: если есть резервная копия до компрометации — это быстрее, но важно убедиться, что бэкап чист.

- Использование отдельного «чистого» устройства для смены паролей и двухфакторной настройки.

Частые ошибки и случаи, когда методы не работают

- Игнорирование корпоративного мониторинга: если ноутбук раздаёт IT‑агент по политике компании, антивирус может не считать его вредоносным. Уточните у работодателя.

- Удаление только видимого исполняемого файла без чистки автозапуска и драйверов — программа может восстановиться.

- Полагание только на индикатор камеры: продвинутые системы могут отключать индикатор.

Mini‑SOP: быстрый чеклист на 15 минут

- Отключить интернет.

- Посмотреть индикатор камеры и запомнить странные поведения.

- Запустить быстрый антивирусный скан.

- Отключить неизвестные расширения.

- Просмотреть автозагрузку.

- Сделать снимки экранов логов.

- При подозрении — использовать загрузочный антивирус или обратиться к специалисту.

Decision flowchart (Mermaid)

flowchart TD

A[Заподозрили слежку?] --> B{Устройство подключено к сети}

B -- Да --> C[Отключить от сети]

B -- Нет --> D[Перейти к базовой проверке]

C --> D

D --> E{Антивирус обнаружил угрозы}

E -- Да --> F[Изолировать, удалить, сохранить логи]

E -- Нет --> G{Есть странные процессы/трафик}

G -- Да --> F

G -- Нет --> H[Мониторить 24–72 часа и сменить пароли]

F --> I{Подозрение на rootkit/загрузчик}

I -- Да --> J[Рассмотреть чистую установку ОС]

I -- Нет --> HБезопасное восстановление и rollback

- Если вы приняли решение переустановить ОС: создайте резервную копию важных данных на внешний накопитель и просканируйте её на другом, чистом устройстве перед переносом.

- Установка из официального образа ОС и все обновления сразу.

- После установки: смените все важные пароли, подключите 2FA и наблюдайте за поведением.

Безопасность и приватность: практика «минимально необходимых прав»

- Разрешайте доступ к камере и микрофону только при непосредственной необходимости.

- Используйте контейнеры или виртуальные машины для работы с сомнительными файлами.

- Установите брандмауэр, контролирующий исходящие соединения, если это возможно.

Примечания по конфиденциальности и законодательству

Если вы подозреваете, что стал объектом незаконной слежки, сохраните доказательства и по возможности проконсультируйтесь с юристом. В ряде стран установка мониторинга без согласия владельца устройства является уголовным преступлением.

Глоссарий (1‑строчные определения)

- Spyware: программа для сбора данных с устройства без согласия пользователя.

- Keylogger: тип spyware, записывающий нажатия клавиш.

- Rootkit: набор инструментов, скрывающих присутствие вредоносного ПО на глубоком уровне системы.

- EDR: Endpoint Detection and Response — корпоративные системы обнаружения и реагирования на угрозы.

Рекомендации на будущее — Hardening

- Держите ОС и приложения в актуальном состоянии.

- Минимизируйте права приложений и расширений.

- Используйте надёжные пароли и 2FA.

- Регулярно проверяйте автозапуск и сетевой трафик.

Короткий чеклист для печати

- Отключить интернет и сделать снимки экрана.

- Полный антивирусный скан + второй инструмент.

- Проверить расширения и автозапуск.

- Провести анализ сетевой активности.

- При необходимости — чистая установка и смена паролей.

Итог: последовательная и методичная проверка — лучший способ найти и удалить шпионское ПО. Начните с простых шагов, соберите доказательства и при серьёзном подозрении не медлите с переустановкой или обращением к специалистам.

Похожие материалы

Как отправить факс через Gmail

Открыть Fax Cover Page Editor в Windows 11

Отследить, заблокировать и стереть потерянный iPhone/iPad/Mac

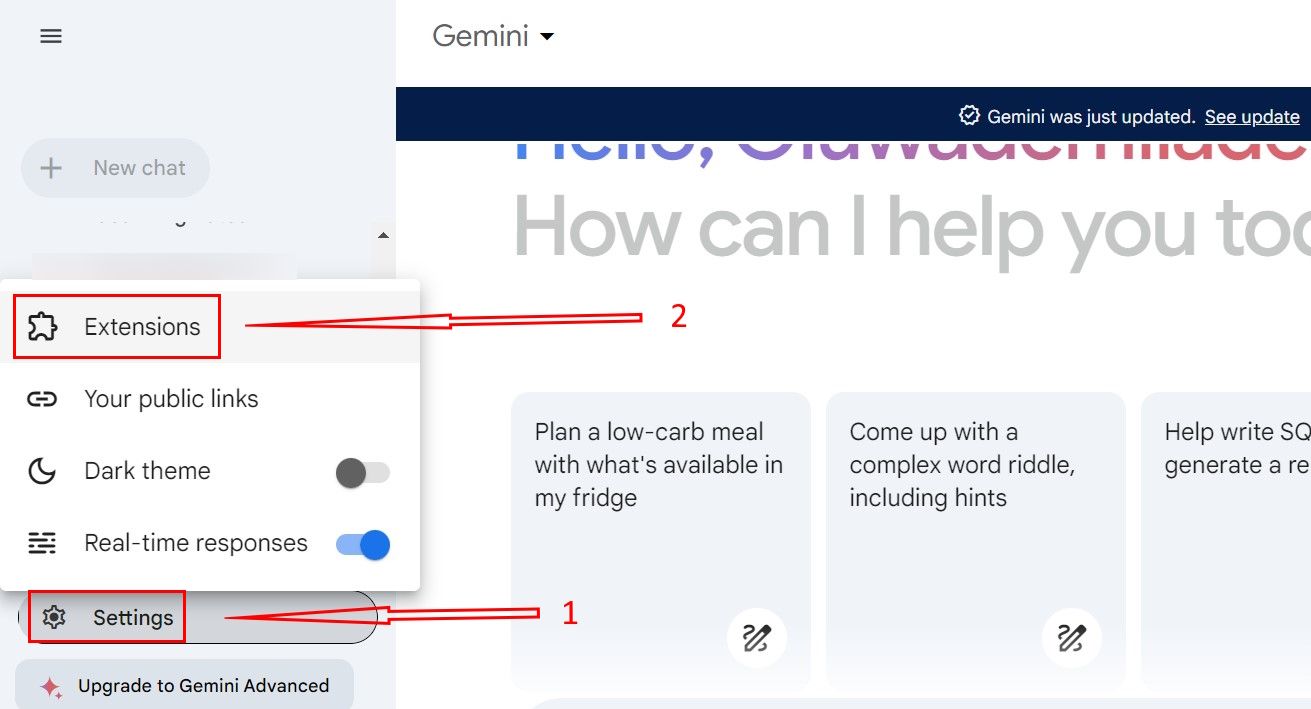

Расширения Google Gemini: руководство и примеры

Повторное использование персонажей в Midjourney