Как шифровать каталоги в Linux с помощью gocryptfs

TL;DR

gocryptfs даёт лёгкий зашифрованный файловый контейнер на уровне каталогов: шифрует содержимое файлов и их имена, монтируется в пользовательском пространстве (FUSE) и не требует шифрования всего диска. Подойдёт для защиты конфиденциальных документов и резервных копий в облаке; нужно сохранить мастер-ключ и использовать надёжный пароль.

Быстрые ссылки

gocryptfs обеспечивает защиту от утечек данных

Установка gocryptfs

Создание зашифрованного каталога

Монтирование зашифрованного каталога

Отмонтирование зашифрованного каталога

Простота и безопасность

gocryptfs обеспечивает защиту от утечек данных

Если вы храните важные документы локально или в облаке (Dropbox, Google Drive, OneDrive и т. п.), риск утечки остаётся высоким: взломы, потерянные ноутбуки или флешки приводят к раскрытию данных. gocryptfs решает задачу конфиденциальности на уровне каталогов: вы шифруете только те папки, которые содержат чувствительную информацию, а не весь диск целиком.

Главные преимущества подхода:

- Меньше накладных расходов по сравнению с полным шифрованием диска.

- Быстрая переносимость: папку с зашифрованными файлами можно скопировать на другой компьютер и расшифровать, имея пароль/ключ.

- Работает под обычной учётной записью благодаря FUSE — не требуется root для монтирования.

gocryptfs реализует зашифрованную файловую систему: файлы и метаданные (названия файлов, опционально) шифруются. При монтировании в точке монтирования вы получаете доступ к расшифрованным файлам, и работа с ними не отличается от обычной.

Важно: если кто-то получит ваш мастер-ключ и/или пароль, он сможет получить доступ ко всем данным. Сохраните мастер-ключ отдельно и безопасно.

Установка gocryptfs

Установка простая и зависит от дистрибутива. Примеры:

sudo apt-get install gocryptfssudo dnf install gocryptfssudo pacman -Syu gocryptfsПроверьте наличие пакета в репозитории вашего дистрибутива. На некоторых дистрибутивах пакет может называться gocryptfs или быть доступен в AUR/подобных источниках.

Совет: обновите менеджер пакетов перед установкой (apt update / dnf upgrade / pacman -Syu).

Создание зашифрованного каталога

Основные шаги при работе с gocryptfs:

- Создаёте каталог, который будет хранить зашифрованные файлы (контейнер).

- Инициализируете этот каталог с помощью gocryptfs.

- Создаёте пустую точку монтирования (подкаталог) и монтируете туда зашифрованный каталог.

- В точке монтирования работаете с расшифрованными файлами.

- Отмонтируете точку монтирования по окончании работы.

Пример: создаём контейнер “vault”:

mkdir vaultИнициализируем файловую систему gocryptfs внутри каталога “vault”:

gocryptfs -init vault

При инициализации вас попросят ввести пароль (повторно для подтверждения). Вы также получите мастер-ключ (master key) — длинную строку. Скопируйте и сохраните её в надёжном месте (например, в менеджере паролей или на зашифрованном носителе). Мастер-ключ позволяет восстановить доступ к данным, даже если забыли пароль.

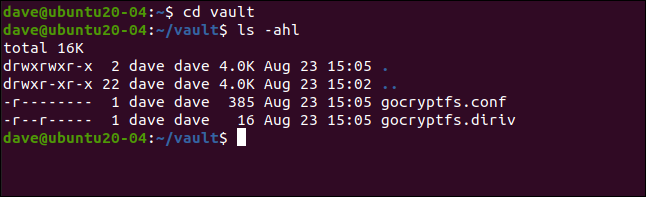

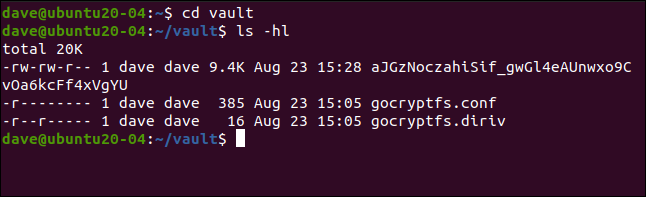

Перейдём в каталог и посмотрим содержимое:

cd vaultls -ahl

gocryptfs создаёт пару служебных файлов, обычно это что-то вроде “gocryptfs.diriv” (короткий бинарный файл) и “gocryptfs.conf” с метаданными и информацией о шифровании. Если вы перемещаете или резервируете зашифрованную папку в облако, внимательно относитесь к этим файлам: их включать в резервную копию — решать вам в зависимости от угрозы и места хранения.

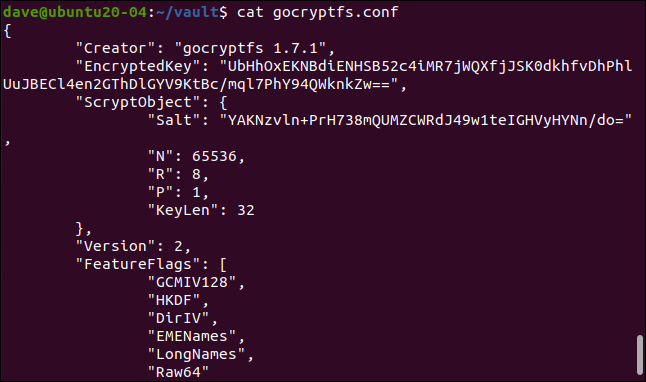

Вы можете просмотреть конфигурацию:

cat gocryptfs.conf

Примечание: из конфигурации могут быть видны параметры вроде “encrypted key” и “salt” — не публикуйте этот файл публично и не передавайте ненадёжным источникам.

Монтирование зашифрованного каталога

Точка монтирования — это обычная пустая директория. Создадим её, например, “geek”:

mkdir geekМонтируем зашифрованный каталог (вас попросят ввести пароль):

gocryptfs vault geekПосле этого каталог geek будет содержать расшифрованные файлы. Всё, что вы создаёте и редактируете в geek, фактически записывается в каталог vault в зашифрованном виде.

Пример создания файла и редактирования:

touch secret-notes.txtgedit secret-notes.txtls

Если вы посмотрите внутрь каталога vault, то увидите зашифрованные имена файлов — они нечитаемы и не указывают на расширение:

cd vaultls -hl

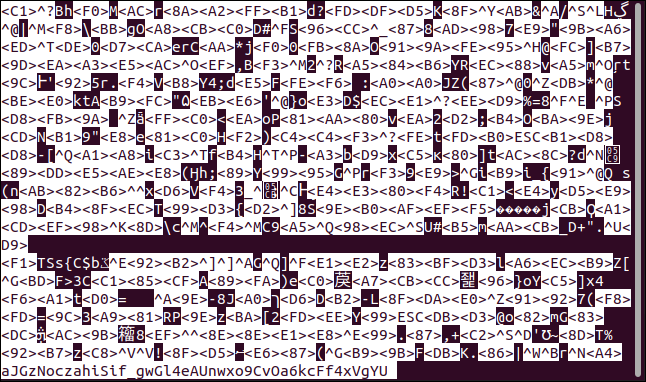

Даже если открыть зашифрованный файл напрямую, его содержимое будет непонятным:

less aJGzNoczahiSif_gwGl4eAUnwxo9CvOa6kcFf4xVgYU

Это и есть смысл шифрования на уровне каталогов: без пароля и/или мастер-ключа данные останутся зашифрованными и бесполезными для злоумышленника.

Отмонтирование зашифрованного каталога

Чтобы завершить работу с зашифрованной областью, отмонтируйте точку монтирования. В среде FUSE используется команда fusermount:

fusermount -u geekЕсли проверить содержимое точки монтирования после отмонтирования:

lsточка монтирования будет пустой, а все изменения безопасно записаны в зашифрованный каталог vault.

Простота и безопасность

gocryptfs удобен именно потому, что простые процессы используют чаще: минимальный набор команд, отсутствие необходимости шифровать весь раздел, возможность монтирования в пользовательском пространстве.

Однако простота не должна вводить в заблуждение: следуйте базовым правилам безопасности:

- Используйте сильный пароль; шаблон: 3-4 случайных слова + цифры/символы.

- Храните мастер-ключ в надёжном месте (не рядом с зашифрованными файлами и не в облаке без дополнительной защиты).

- Делайте резервные копии зашифрованных данных, но управляйте тем, какие служебные файлы включены.

Когда gocryptfs — не лучший выбор

- Если вам нужно шифровать весь диск (например, при защите от физического доступа к ноутбуку до загрузки ОС), используйте LUKS/Full Disk Encryption.

- Если вы ожидаете совместного доступа по сети из разных ОС без FUSE-поддержки, gocryptfs может вызвать дополнительные сложности.

- Для коллективной работы с документами (несколько пользователей одновременно) потребуется организовать общий доступ на другом уровне — gocryptfs ориентирован на локальные контейнеры для отдельного пользователя.

Альтернативные подходы

- LUKS / dm-crypt: шифрование блочного устройства — защищает весь раздел, но требует больше накладных расходов и root-права при монтировании.

- eCryptfs: слой шифрования файловой системы, доступный через PAM/авторизацию — отличается свойствами интеграции с системой, но развивался медленнее.

- VeraCrypt: контейнеры/контейнеры на основе файла, кроссплатформенный инструмент с GUI и консольными командами.

- Шифрование на уровне приложений: храните конфиденциальные документы в зашифрованных архивах (zip/gpg) — удобно для отдельных файлов.

Каждый инструмент имеет свои плюсы и минусы; выбор зависит от сценария использования.

Мини‑практикум: полезные алиасы и автозапуск

Для ускорения повседневных операций можно добавить алиасы в ~/.bashrc или ~/.zshrc:

alias mount-vault='gocryptfs ~/vault ~/geek'

alias umount-vault='fusermount -u ~/geek'Если вы хотите автоматически монтировать при входе в систему (не рекомендуется на публичных машинах), можно использовать systemd user unit или ключи, но это требует хранения ключа в безопасном хранилище, иначе безопасность теряется.

Пример systemd unit (user):

# ~/.config/systemd/user/gocryptfs-vault.service

[Unit]

Description=Mount gocryptfs vault

[Service]

Type=simple

ExecStart=/usr/bin/gocryptfs /home/%u/vault /home/%u/geek

ExecStop=/usr/bin/fusermount -u /home/%u/geek

RemainAfterExit=yes

[Install]

WantedBy=default.targetИспользуйте этот подход только если доверяете машине и умеете управлять systemd user units.

Рекомендации по резервному копированию и облаку

- Резервируйте именно зашифрованный каталог (vault), а не расшифрованную точку монтирования.

- Решите заранее, включать ли служебные файлы (gocryptfs.conf) в резервную копию — это зависит от конфигурации: без gocryptfs.conf восстановление может быть сложнее, но если файл окажется в чужих руках, это повышает риск.

- Для публичных облаков: храните только зашифрованное содержимое; мастер-ключ отдельно (например, в офлайн-менеджере паролей).

Контроль доступа и роль‑ориентированные чеклисты

Для быстрого выполнения задач — чеклисты для трёх ролей.

Пользователь (локальный владелец данных):

- Создать каталог vault и точку монтирования.

- Инициализировать gocryptfs и сохранить мастер-ключ в менеджере паролей.

- Монтировать при работе, отмонтировать по завершении.

- Резервировать зашифрованный каталог на безопасный носитель.

Системный администратор:

- Убедиться в наличии FUSE и пакета gocryptfs в репозиториях.

- Настроить systemd user unit (при необходимости) и правила безопасности.

- Документировать процедуру восстановления доступа (куда сохраняется мастер-ключ).

Команда безопасности / офицер по защите данных:

- Оценить, какие каталоги требуют шифрования.

- Разработать политику хранения мастер-ключей и их ротации.

- Провести обучение пользователей по выбору паролей и процедурам резервного копирования.

Критерии приёмки

- Установлен gocryptfs и можно успешно инициализировать каталог.

- После монтирования файлы доступны в расшифрованном виде и сохраняются в зашифрованном виде в контейнере.

- Отмонтирование возвращает точку монтирования в пустое состояние; данные остаются в зашифрованном каталоге.

- Пароль и мастер-ключ задокументированы и хранятся в соответствии с политикой безопасности.

Типичные проблемы и как их решать

- “Не могу примонтировать — пароли не принимаются”: проверьте раскладку клавиатуры, Caps Lock, локаль и что вы вводите именно тот пароль, который использовали при инициализации.

- “Файлы видны в облаке и легко читаются”: вы, вероятно, случайно синхронизировали точку монтирования вместо зашифрованного каталога. Всегда синхронизируйте только каталог контейнера (vault), а не точку монтирования (geek).

- “Потерян мастер-ключ”: без мастер-ключа восстановление может быть невозможным. Проверьте, нет ли зашифрованных запасных копий с включённым gocryptfs.conf и мастер-ключом.

Безопасность и усиление защиты

- Используйте менеджер паролей для хранения длинных паролей и мастер-ключа.

- По возможности включайте двухфакторную авторизацию для доступа к системе управления ключами.

- Рассмотрите хранение мастер-ключа на внешнем зашифрованном носителе, который вы держите отдельно от облачных резервных копий.

- Регулярно обновляйте пакет gocryptfs и зависимости, чтобы получать исправления безопасности.

Миграция и совместимость

- gocryptfs-папку можно копировать между машинами: для доступа на новой машине нужен тот же пароль/мастер-ключ и установленный gocryptfs.

- Если переносите между дистрибутивами, убедитесь, что версия gocryptfs совместима; при сомнениях протестируйте на небольших объёмах данных.

Быстрый контрольный список перед переносом в облако

- Скопировать только каталог vault (зашифрованные данные), а не точку монтирования.

- Исключить backups/служебные файлы, если политика запрещает их хранение в облаке.

- Сохранить мастер-ключ офлайн.

- Протестировать восстановление на отдельной машине.

Ментальные модели

- “Контейнер как сейф”: vault — это сейф, geek — открытая дверца сейфа. Никто не может посмотреть содержимое сейфа без ключа.

- “Разделение обязанностей”: храните ключи отдельно от зашифрованных данных — это уменьшает вероятность компрометации.

Маленькая шпаргалка по командам (cheat sheet)

# Инициализация

gocryptfs -init vault

# Монтирование

gocryptfs vault geek

# Отмонтирование

fusermount -u geek

# Быстрый алиас в shell

alias mount-vault='gocryptfs ~/vault ~/geek'

alias umount-vault='fusermount -u ~/geek'Решение поэтапно (Mermaid): стоит ли использовать gocryptfs?

flowchart TD

A[Нужно ли шифровать данные?] --> B{Шифровать весь диск?}

B -- Да --> C[Использовать LUKS/Full Disk Encryption]

B -- Нет --> D{Нужно ли шифровать только отдельные папки?}

D -- Да --> E[Использовать gocryptfs]

D -- Нет --> F[Рассмотреть VeraCrypt или шифрование на уровне приложений]

E --> G[Настроить бэкапы и хранение мастер-ключа]Краткое резюме

- gocryptfs — удобный инструмент для шифрования каталогов в Linux, подходящий для защиты конфиденциальных файлов и резервных копий в облаке.

- Инициализация и монтирование просты: создайте каталог, запустите gocryptfs -init, затем монтируйте и работайте с файлами.

- Ключевое правило безопасности: храните мастер-ключ и пароль отдельно и делайте резервные копии зашифрованных данных, а не монтированной точки.

Важное: простота не отменяет аккуратности — настройте процедуру хранения ключей и бэкапов перед тем, как полагаться на систему в производстве.

Похожие материалы

Экран входа macOS — настройки и советы

Удалить историю Google Bard и отключить её

TinyLetter для блогеров: быстро и просто

Как включить и отключить блокировщик всплывающих окон IE11

Применение патчей при перемещённых файлах в Git