Шифрование USB-накопителя в Windows с BitLocker

Быстрые ссылки

- Что такое BitLocker и зачем его использовать

- Как зашифровать USB-накопитель в Windows 10 или 11

- Как расшифровать USB-накопитель в Windows 10 или 11

- Сторонние варианты шифрования

Короткое содержание

- В Windows 10 и 11 Pro легко зашифровать и расшифровать флешки встроенным BitLocker — дополнительное ПО не требуется.

- По умолчанию BitLocker использует AES-128 для защиты данных на дисках.

- Пользователям Windows Home доступны надёжные сторонние решения.

Что такое BitLocker и зачем его использовать

BitLocker — встроенная функция шифрования дисков в Windows 10/11 Pro, которая защищает данные на носителях так, чтобы открыть содержимое можно было только с помощью ключа шифрования или пароля. По умолчанию используется AES-128.

Коротко: шифрование превращает читаемые данные в зашифрованный формат, доступный только при наличии ключа. Это снижает риск утечки при потере или краже устройства.

Важно: для системных дисков могут быть дополнительные требования (TPM, режимы загрузки), но для переносных USB-накопителей эти требования менее жёсткие.

Требования и совместимость

- Необходимая версия Windows: Windows 10 Pro или Windows 11 Pro для встроенного BitLocker. BitLocker отсутствует в Home-редакциях.

- Модуль TPM: для шифрования загрузочного системного диска обычно требуется TPM версии 1.2 или выше; для переносных не-bootable накопителей TPM не обязателен.

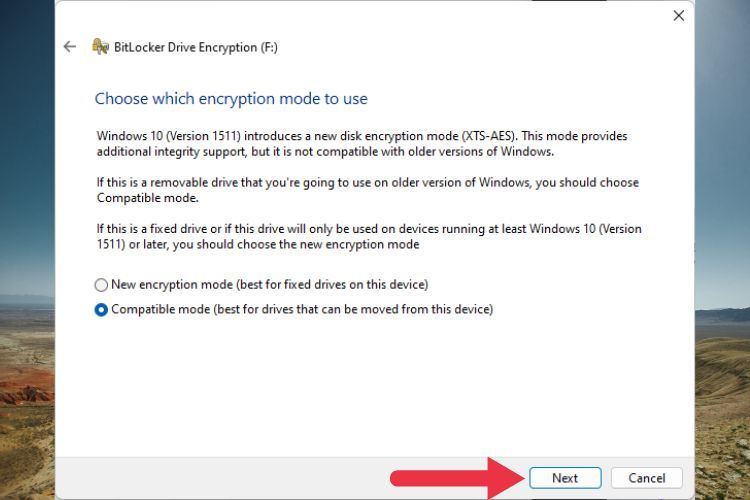

- Режимы совместимости: выбирайте «Режим совместимости», если планируете читать флешку на старых версиях Windows.

Примечание: если у вас Windows Home, переходите к разделу о сторонних решениях.

Как зашифровать USB-накопитель в Windows 10 или 11

Ниже — пошаговая инструкция с пояснениями и скриншотами.

Подключите USB-накопитель.

Откройте Проводник (быстро — Windows+E).

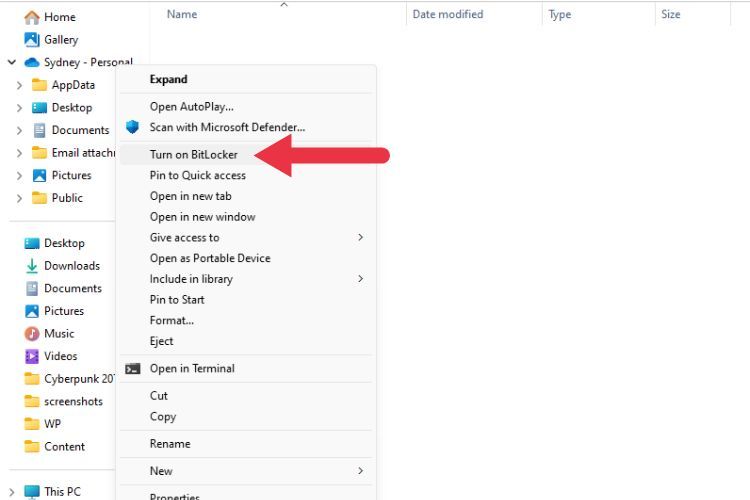

Щёлкните правой кнопкой по флешке и выберите «Включить BitLocker». В Windows 11 сначала откройте «Показать дополнительные параметры».

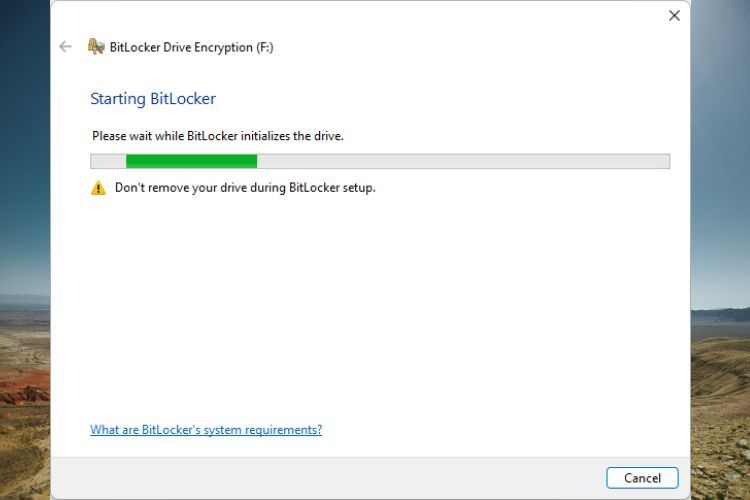

- Дождитесь инициализации BitLocker.

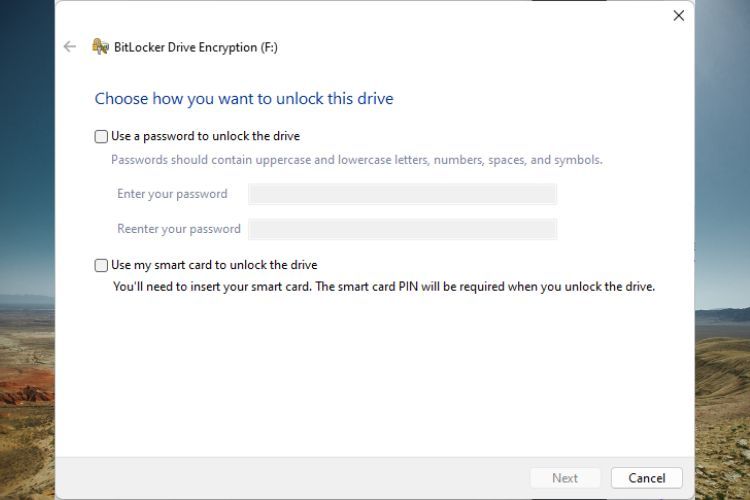

- Выберите пароль для доступа к диску. Используйте надёжный пароль: длинная фраза или сочетание букв, цифр и символов.

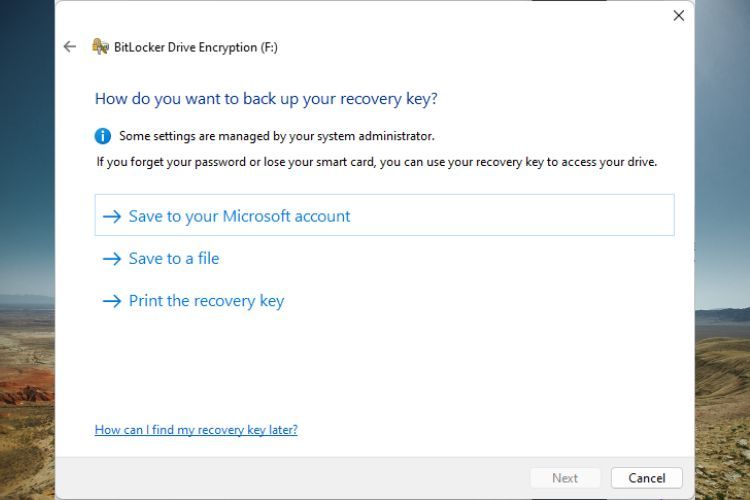

- Выберите место и способ сохранения ключа восстановления — это единственный способ вернуть доступ при утере пароля. Сохраните ключ в надёжном месте: в учётной записи Microsoft (рекомендуется), на другом диске или распечатайте.

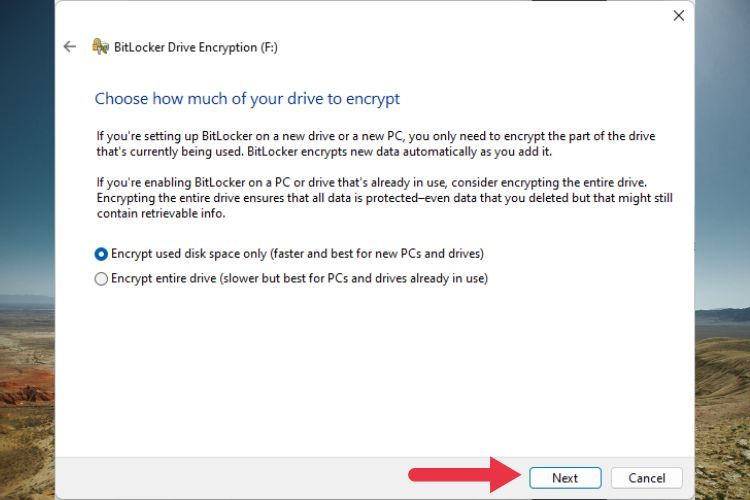

- Выберите, шифровать ли весь диск или только используемое пространство. Если флешка новая или недавно отформатирована — достаточно шифрования только используемого пространства. Если на носителе уже есть данные или он использовался ранее — шифруйте весь диск.

- Выберите тип шифрования. Для переносных дисков обычно подходит режим совместимости (Compatibility Mode) — он позволяет читать диск на старых Windows. Если вы уверены, что диск будет использоваться только с современными системами, можно выбрать новый режим.

- Нажмите «Начать шифрование» и дождитесь завершения. В зависимости от объёма и скорости накопителя процесс может занять от нескольких минут до часа.

После успешного завершения диск защищён: при подключении Windows будет запрашивать пароль или другой выбранный метод разблокировки.

Как расшифровать (отключить BitLocker) USB-накопитель в Windows 10 или 11

Если вам больше не нужен зашифрованный носитель, можно отключить BitLocker и вернуть диск в обычное состояние, не потеряв данные.

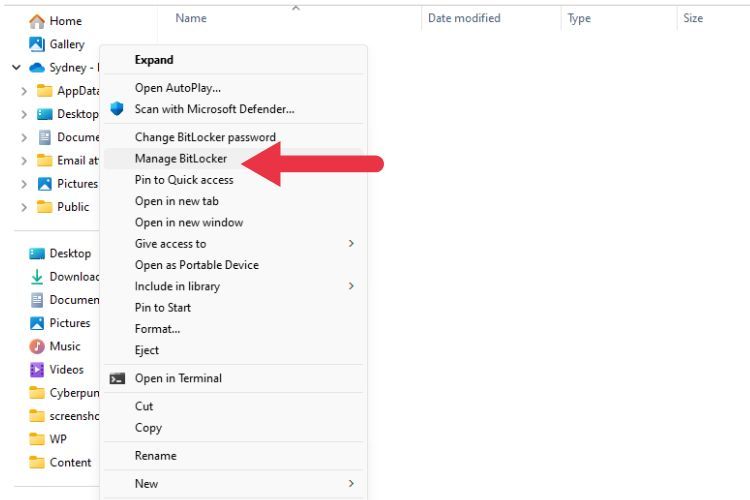

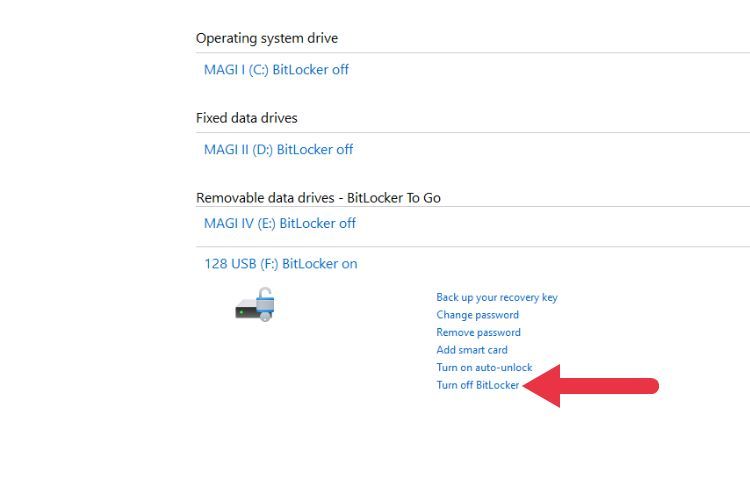

- Щёлкните правой кнопкой по диску в Проводнике и выберите «Управление BitLocker» (в Windows 11 — через «Показать дополнительные параметры»).

- В окне управления BitLocker выберите «Отключить BitLocker» для нужного диска.

- Подтвердите действие и дождитесь процесса расшифровки. Не отключайте питание и не извлекайте диск во время операции.

Альтернативный быстрый вариант: если данные не нужны, можно отформатировать носитель — это снимет шифрование, но удалит и все файлы.

Сторонние варианты шифрования

Если у вас Windows Home или вы хотите альтернативный подход, рассмотрите следующие инструменты:

- VeraCrypt — бесплатный и открытый проект, подходящий для тех, кто требует высокого уровня контроля и безопасности.

- AxCrypt — более ориентирован на удобство и простоту, работает по подписке.

VeraCrypt даёт расширенные возможности (контейнеры, скрытые тома). AxCrypt удобен для пользователей, которым требуется быстрое шифрование файлов и интеграция с проводником.

Когда BitLocker не подходит (примеры)

- У вас Windows Home и вы не хотите устанавливать стороннее ПО.

- Необходима кроссплатформенная совместимость (например, регулярный обмен с macOS или Linux) — BitLocker не всегда удобен на других ОС.

- Нужна портативная шифровальная утилита для мгновенной работы на чужих машинах без прав администратора.

Сравнение: BitLocker vs VeraCrypt vs AxCrypt

- BitLocker: встроенный, прост для пользователей Pro, тесно интегрирован с Windows и учётной записью Microsoft; ограничен Windows.

- VeraCrypt: мощный, кроссплатформенный на уровне поддержки загрузки и контейнеров; требует больше знаний.

- AxCrypt: удобный интерфейс, подписка; ограниченные опции по сравнению с VeraCrypt.

Практический чеклист перед шифрованием

- Сделайте резервную копию важных файлов на другом носителе.

- Убедитесь, что у вас есть доступ администратора на компьютере.

- Подготовьте надёжный пароль и как минимум один способ резервного хранения ключа восстановления.

- Проверьте совместимость с теми ПК, на которых планируете читать флешку.

Критерии приёмки

- Флешка запрашивает пароль при подключении к Windows (или другой выбранной системе).

- После ввода правильного пароля все файлы доступны и читаются корректно.

- Ключ восстановления сохранён в надёжном месте и проверен (см. метод проверки ниже).

Как проверить ключ восстановления: сохраните ключ в виде файла и откройте его на другом устройстве, чтобы убедиться, что он корректно считывается (не обязательно использовать для расшифровки).

Мини‑методология: простой рабочий процесс

- Резервная копия → 2. Шифрование на основном ПК → 3. Сохранение ключа восстановления в двух разных местах → 4. Тестовая проверка на втором ПК → 5. Ежемесячное обновление пароля при критичных данных

Роль‑ориентированные контрольные списки

- Для администратора: обеспечить политику хранения ключей, документировать процедуры, настроить Group Policy (при необходимости).

- Для менеджера данных: регламентировать, какие данные допустимо переносить на флешках.

- Для пользователя: хранить ключ восстановления отдельно от флешки и не передавать пароль третьим лицам.

Дерево решений (Mermaid)

flowchart TD

A[Нужна защита данных на флешке?] -->|Да| B{Windows Pro?}

A -->|Нет| Z[Не шифровать]

B -->|Да| C[Использовать BitLocker]

B -->|Нет| D{Кроссплатформенность нужна?}

D -->|Да| E[Использовать VeraCrypt]

D -->|Нет| F[Использовать AxCrypt или другой простой шифратор]

C --> G[Сохранить ключ восстановления]

E --> G

F --> GМатрица рисков и меры смягчения

- Потеря пароля: риск — высокая; мера — хранить ключ восстановления в нескольких безопасных местах.

- Повреждение носителя: риск — средний; мера — регулярные резервные копии.

- Несовместимость с целевыми устройствами: риск — средний; мера — тестирование на целевых ПК и выбор режима совместимости.

Советы по безопасности

- Не храните пароль и ключ восстановления на одном физическом носителе, который можно потерять вместе с флешкой.

- Используйте менеджер паролей для хранения пароля, если не хотите запоминать длинную фразу.

- Регулярно проверяйте состояние носителя и при необходимости своевременно переносите данные.

Конфиденциальность и соответствие (GDPR и иные требования)

Шифрование носителей — один из рекомендованных технических мер по защите персональных данных. Для соответствия требованиям GDPR важно:

- Документировать использование шифрования для защищённых данных.

- Хранить доступы (ключи, пароли) в соответствии с политиками доступа вашей организации.

- Обеспечивать возможность безопасного удаления данных при запросе субъекта данных (удаление ключей и форматирование носителя).

Важно: конкретные требования зависят от вашей отрасли и локального законодательства — проконсультируйтесь с юристом по защите данных при необходимости.

Короткий глоссарий

- BitLocker — встроенное средство шифрования в Windows.

- AES-128 — алгоритм симметричного шифрования, используемый BitLocker по умолчанию.

- TPM — аппаратный модуль для безопасного хранения ключей (Trusted Platform Module).

Тестовые сценарии и приёмка

- Подключить зашифрованную флешку к второму компьютеру и убедиться, что система запрашивает пароль.

- После ввода пароля проверить целостность и читаемость нескольких файлов разного типа.

- Отключить BitLocker и убедиться, что данные остаются доступными после расшифровки.

Частые ошибки и как их избежать

- Не сохранить ключ восстановления: всегда сохраняйте и проверяйте резервную копию ключа.

- Использовать простой пароль: применяйте длинные фразы или менеджер паролей.

- Извлечь диск во время шифрования/расшифровки: дождитесь завершения операции.

FAQ

Могу ли я использовать BitLocker на Windows Home?

Нет, BitLocker встроен в Pro-версии. Для Home используйте VeraCrypt или AxCrypt.

Если я забуду пароль, можно ли вернуть данные?

Только при наличии ключа восстановления. Без него данные обычно недоступны.

Можно ли читать BitLocker-диск на macOS или Linux?

Непосредственно — нет. Для доступа потребуются сторонние инструменты или использование других способов шифрования (например, VeraCrypt).

Защита данных на переносных носителях — простая и эффективная мера безопасности. Используйте BitLocker, если у вас Windows Pro, сохраняйте ключи восстановления и регулярно проверяйте совместимость с целевыми устройствами.

Похожие материалы

Оптимизация Wi‑Fi роутера — скорость и безопасность

Как привязать пульт Roku: быстрое руководство

Восстановление пароля Gmail — пошагово

Как включать телевизор с помощью Nintendo Switch

Как посчитать процент увеличения в Excel