Как зашифровать диск в Linux с помощью VeraCrypt

Быстрые ссылки

- Почему стоит шифровать диск?

- Что такое VeraCrypt?

- Как зашифровать диск в Linux с помощью VeraCrypt

- Советы, альтернативы и контрольный список

Краткое содержание

- Шифрование диска защищает файлы паролем даже при физическом извлечении накопителя.

- VeraCrypt — удобный, бесплатный и открытый инструмент, подходящий для новичков и профи.

- Процесс в графическом интерфейсе включает выбор устройства, создание тома, установку алгоритмов и пароля.

Что такое шифрование диска — одно предложение

Шифрование диска превращает все данные в нечитаемую форму, ключ к которой — ваш пароль или ключевой файл; без него данные бесполезны.

Почему стоит шифровать диск?

Шифрование — базовый элемент цифровой гигиены. Оно защищает от: кражи данных при утере устройства, несанкционированного доступа при физическом извлечении накопителя и утечек при передаче/ремонте. Для ноутбука или портативного рабочего диска это обычно самый эффективный способ снизить риск компрометации данных.

Важно: шифрование не заменяет резервное копирование. Поломка зашифрованного накопителя или потеря пароля может привести к потере данных навсегда.

Что такое VeraCrypt?

VeraCrypt — открытая программа для создания зашифрованных томов (контейнеров) и шифрования разделов или целых дисков. Она унаследовала идею TrueCrypt и добавляет исправления безопасности и дальнейшую поддержку. Терминология: “том” или “контейнер“ — это зашифрованное хранилище, куда вы помещаете файлы.

Плюсы VeraCrypt:

- Кроссплатформенность: Linux, Windows, macOS.

- Поддержка как файловых контейнеров, так и шифрования разделов/дисков.

- Несколько алгоритмов шифрования и смешивание алгоритмов.

Ограничения и когда рассмотреть другое решение:

- Для шифрования системного раздела в большинстве дистрибутивов предпочтительнее встроенное LUKS/dm-crypt.

- Для шифрования отдельных файлов или каталогов иногда удобнее использовать менеджер паролей с шифрованными заметками или fscrypt.

Перед началом — что важно знать

- Никогда не шифруйте раздел с корневой или загрузочной системой без чёткой инструкции и резервной среды восстановления.

- Сделайте резервную копию важных данных на другом носителе до форматирования/шифрования.

- Запомните или надежно сохраните пароль и/или ключевой файл: без них данные восстановить невозможно.

- Накопитель должен быть размонтирован перед началом шифрования.

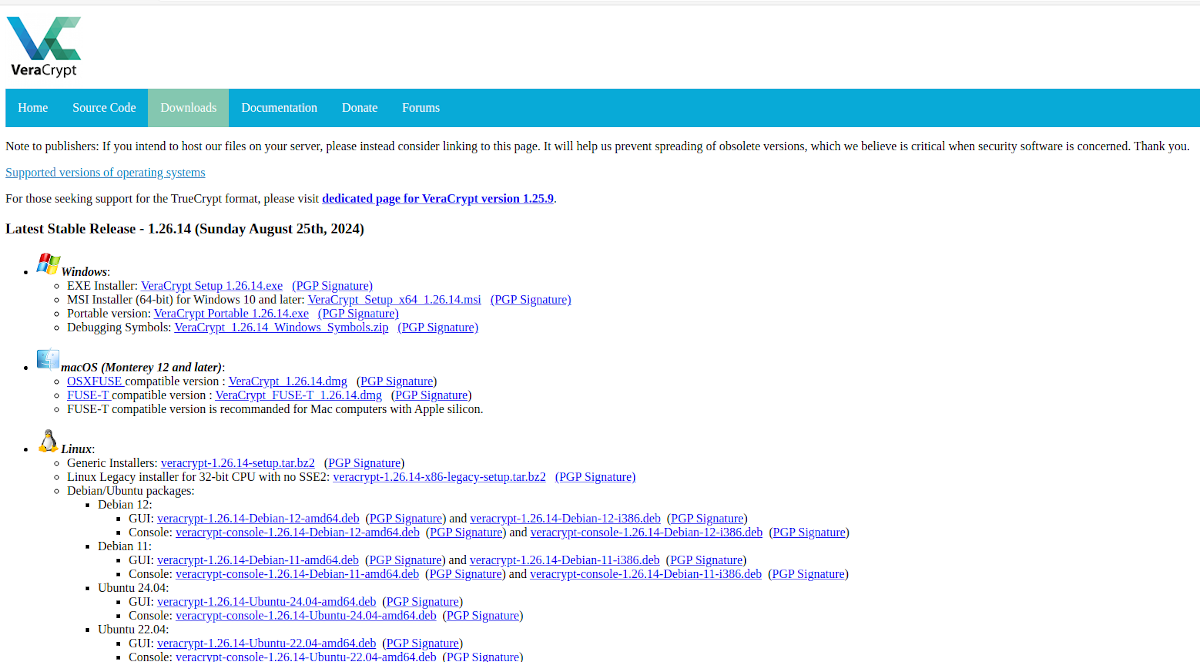

Как установить VeraCrypt (кратко)

- Перейдите на страницу загрузки VeraCrypt и выберите пакет для вашего дистрибутива.

- Для Debian/Ubuntu: скачайте .deb и установите через sudo dpkg -i veracrypt-*.deb, затем sudo apt -f install для зависимостей.

- Можно выбрать GUI‑версию для удобства или консольную, если вы предпочитаете терминал.

Примечание: конкретные команды зависят от дистрибутива; используйте официальную страницу загрузок VeraCrypt.

Пошаговая инструкция: шифрование раздела в VeraCrypt (GUI)

Ниже переведены и расширены шаги из оригинальной процедуры с дополнительными рекомендациями.

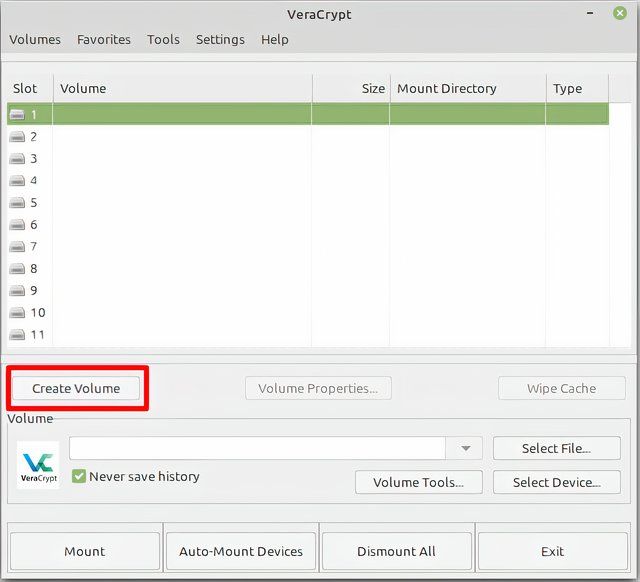

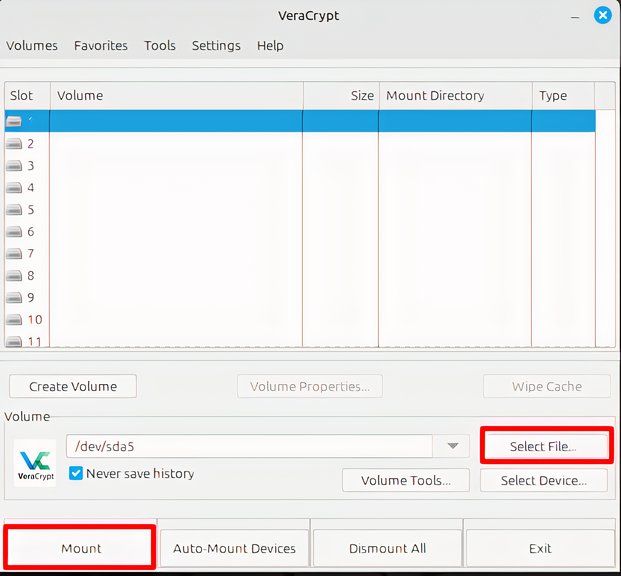

- Запустите VeraCrypt. На основном экране вы увидите список доступных слотов для монтирования и кнопки управления.

- Нажмите “Create volume” чтобы открыть мастер создания тома.

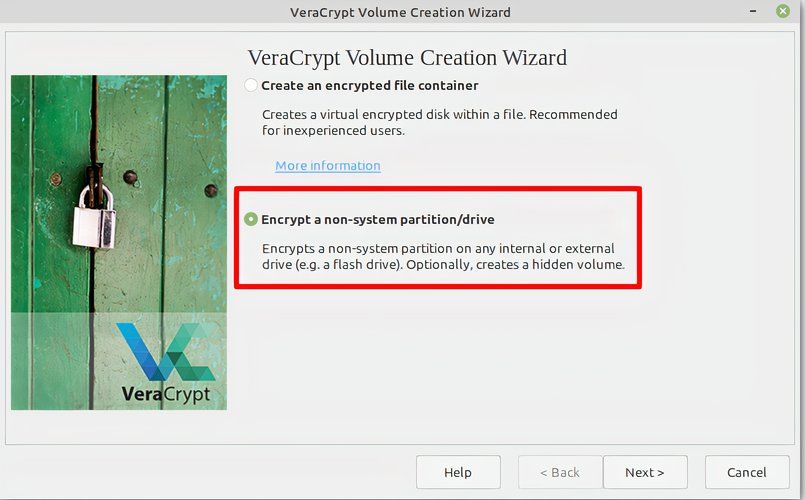

- Выберите тип тома. Для раздела или диска выбирайте “Encrypt a non-system partition or drive”.

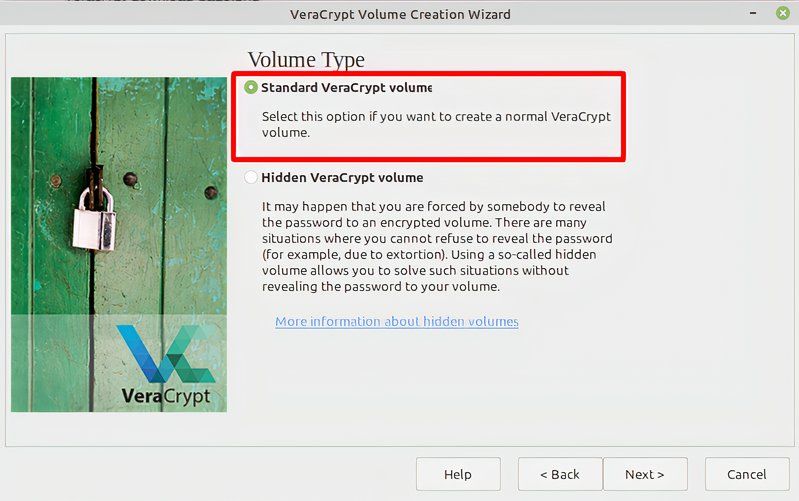

- Выберите стандартный или скрытый том. Для большинства пользователей подойдёт стандартный том.

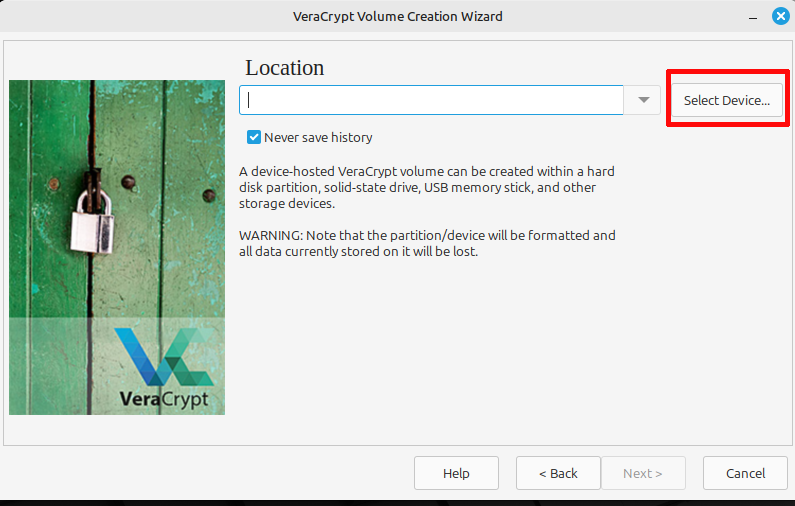

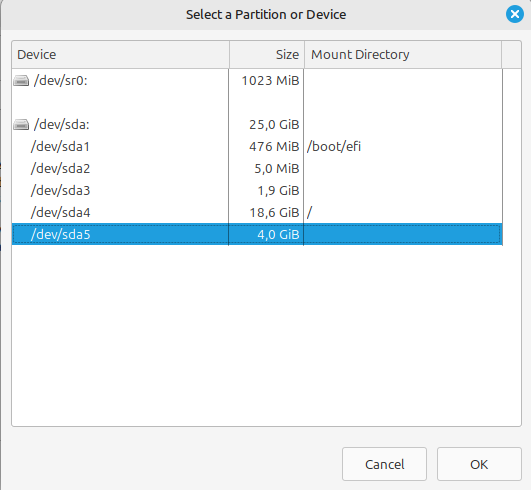

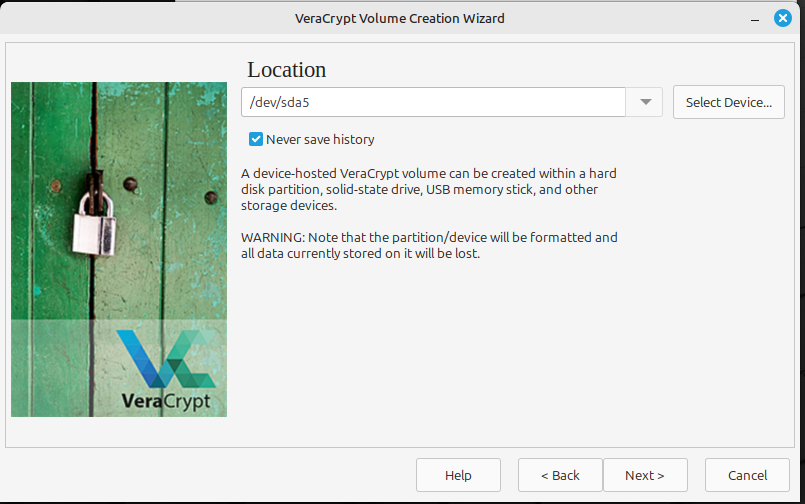

- Нажмите “Select device” и укажите нужный раздел или диск (например, /dev/sdb1). В списке будут доступны все разделы.

- Убедитесь, что выбранный раздел размонтирован. Если он смонтирован — размонтируйте его через файловый менеджер или командой umount.

- Подтвердите выбор диска и продолжите. VeraCrypt предупредит о форматировании: всё на выбранном разделе будет удалено.

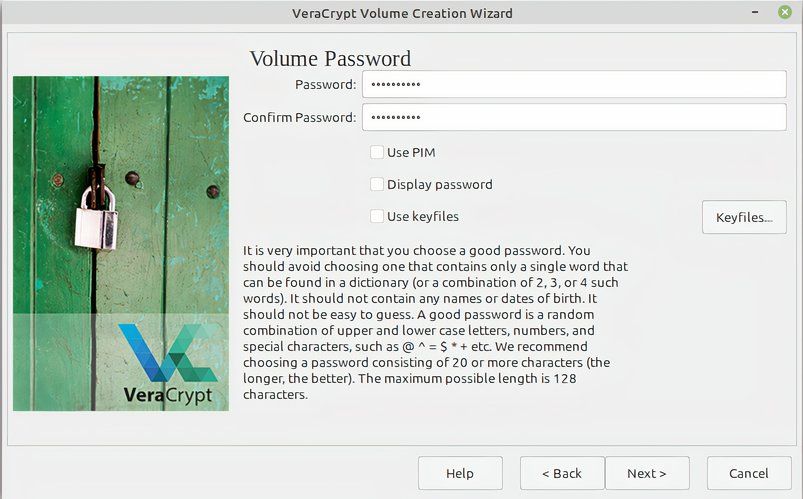

- Введите пароль для тома. Пароль должен быть длинным и уникальным; можно использовать менеджер паролей для генерации и хранения.

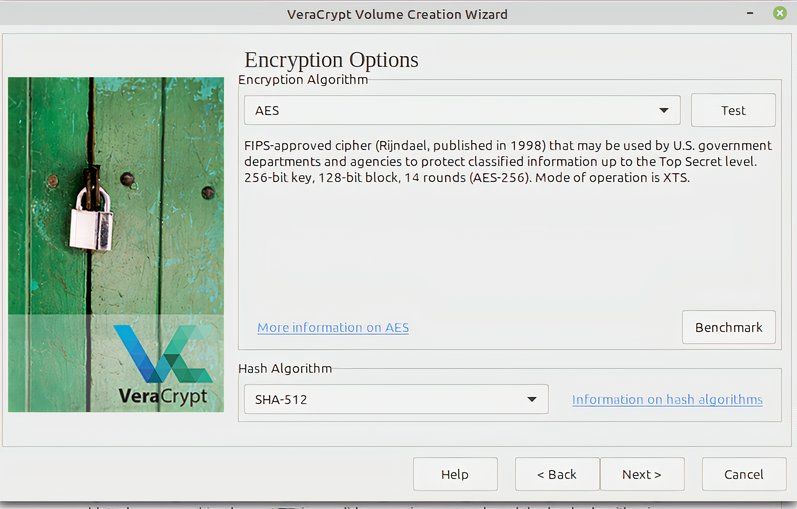

- Выберите алгоритм шифрования и хеш‑функцию. Оставьте рекомендуемые значения (обычно AES и SHA‑512) если у вас нет специальных требований.

- Укажите дополнительные параметры тома: размер файлов, файловую систему. Для переносимости часто выбирают FAT, но для больших файлов и прав доступа лучше NTFS (в Windows) или ext4 (в Linux) внутри зашифрованного контейнера.

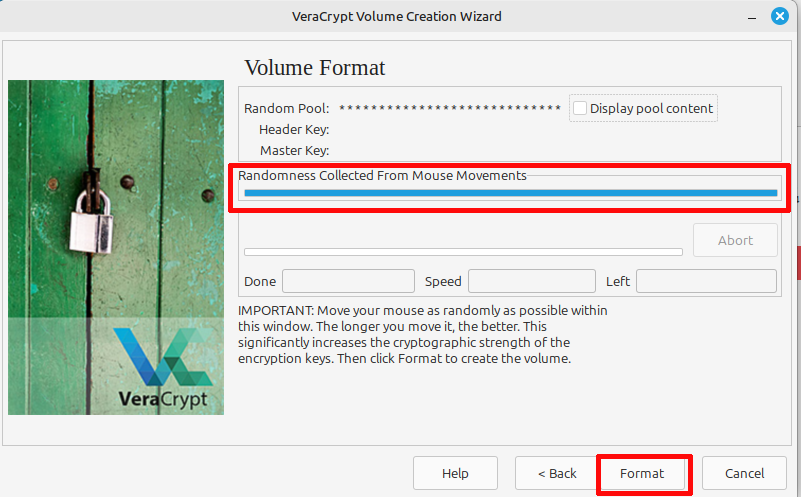

- Для генерации ключа перемещайте мышь в окне VeraCrypt. Это добавляет энтропии и повышает случайность ключа.

Нажмите “Format” и подтвердите финальные предупреждения. Дождитесь окончания процесса форматирования.

Вернитесь на главный экран, выберите “Select device”, укажите созданный том и нажмите “Mount”. Введите пароль и дождитесь монтирования тома.

- Том появится как смонтированный диск; можно копировать файлы внутрь и из него через файловый менеджер. Чтобы получить доступ позже — снова монтируйте том через VeraCrypt и вводите пароль.

Советы по паролям и ключевым файлам

- Используйте длинные фразы‑пароли (passphrases) или генератор паролей в менеджере паролей.

- Храните резервную копию пароля в надёжном сейфе или менеджере паролей; можно использовать аппаратный ключ (YubiKey) в связке с менеджером.

- Не храните пароль в незашифрованном виде рядом с устройством.

Резервные копии и восстановление

- Полный образ зашифрованного раздела полезен перед изменениями: dd if=/dev/sdX of=backup.img bs=4M (команда требует осторожности). Такой образ будет оставаться зашифрованным.

- Проверяйте целостность бэкапов и возможность их восстановления до удаления оригинальных данных.

Когда не стоит шифровать — примеры и противопоказания

- Если устройство используется в среде, где оно должно автоматически монтироваться без ввода пароля (например, удалённый сервер без аппаратного TPM), шифрование может усложнить операции.

- Если вы храните критически важные данные, но не можете гарантировать надёжное хранение ключей/паролей, шифрование может превратиться в риск потери данных.

Альтернативные подходы

- LUKS/dm‑crypt — нативное решение для Linux, хорошо вписывается в процесс установки системы и поддерживает интеграцию с initramfs для расшифровки при загрузке.

- fscrypt — шифрование на уровне файловой системы (поддерживается ext4 и f2fs), удобно для шифрования домашних каталогов.

- Контейнеры и облачные хранилища с клиентским шифрованием.

Сравнение: VeraCrypt vs LUKS (краткая таблица)

| Критерий | VeraCrypt | LUKS/dm‑crypt |

|---|---|---|

| Поддержка платформ | Linux, Windows, macOS | Linux (нативно) |

| Шифрование раздела | Да | Да |

| Интеграция с загрузкой ОС | Сложнее | Обычная практика для системного шифрования |

| Удобство для переносимых носителей | Высокое | Хорошее, но зависит от совместимости |

Практическая модель принятия решения (ментальные эвристики)

- Если нужен переносимый зашифрованный диск, доступный и в Windows и в Linux — выбирайте VeraCrypt.

- Если нужно зашифровать системный диск Linux и монтировать при загрузке — лучше LUKS.

- Для шифрования только отдельных файлов/каталогов — рассмотрите fscrypt или зашифрованный контейнер в менеджере паролей.

Риски и способы их снижения

- Потеря пароля → регулярно проверяйте резервные копии и храните пароль в менеджере паролей.

- Неправильный выбор раздела → перед началом перепроверьте путь устройства и сделайте бэкап.

- Повреждение данных при форматировании → используйте проверку диска и SMART‑диагностику.

Контрольный список перед шифрованием (роль‑ориентированный)

Для домашнего пользователя:

- Сделать резервную копию важных файлов на другом накопителе.

- Убедиться, что выбранный раздел размонтирован.

- Выбрать сложный пароль и сохранить его в менеджере.

Для администратора/ИТ‑специалиста:

- Проверить совместимость с политиками восстановления и доступа.

- Подготовить инструкцию по восстановлению для пользователей.

- Тестировать процедуру восстановления из образа.

Пошаговый шаблон (SOP) для шифрования раздела с VeraCrypt — короткая версия

- Сделайте резервную копию.

- Установите VeraCrypt и закройте все приложения, использующие диск.

- Размонтируйте раздел: sudo umount /dev/sdXY.

- Откройте VeraCrypt → Create volume → Encrypt a non-system partition or drive.

- Выберите устройство → форматируйте с выбранной файловой системой → введите пароль.

- Подождите завершения форматирования → примонтируйте том и проверьте запись/чтение.

Критерии приёмки

- Том монтируется после ввода пароля.

- Файлы записываются и читаются без ошибок.

- Резервная копия восстановлена и доступна (проверено).

Решение проблемы — быстрый план действий при ошибках

- Том не монтируется: проверьте правильность ввода пароля, попробуйте другой слот монтирования.

- Потерян пароль: если нет резервной копии ключа/образа → данные не восстанавливаются.

- Ошибки ввода/вывода после форматирования: проверьте SMART‑статус диска и подключение кабелей.

Решение, когда VeraCrypt не подходит

- Нужна автоматическая расшифровка при загрузке сервера → настроить LUKS с ключом в TPM или initramfs.

- Необходима интеграция с корпоративной политикой → использовать решения с централизованным управлением ключами.

Пример сценариев тестирования (Test cases)

- Успешное создание и монтирование тома с паролем длиной 20 символов.

- Миграция зашифрованного тома между машинами Linux и Windows (проверка совместимости).

- Проверка отказоустойчивости: эмуляция отключения питания во время записи (после тестирования на ненужном диске).

Диаграмма принятия решения

flowchart TD

A[Нужен зашифрованный доступ к данным?] --> B{Переносимый диск или системный диск}

B -->|Переносимый| C[VeraCrypt]

B -->|Системный| D[LUKS/dm-crypt]

C --> E[Создать том VeraCrypt и монтировать при необходимости]

D --> F[Настроить LUKS при установке системы]Заключение

Создание зашифрованного тома в Linux с VeraCrypt — достаточно прямолинейная задача: скачайте пакет, следуйте мастеру, выберите правильный раздел и надёжный пароль. Главное — подготовка: резервные копии, проверка выбранного устройства и разумная стратегия хранения паролей. Для переносимых носителей VeraCrypt остаётся удобным и совместимым выбором, а для системного шифрования Linux чаще применяют LUKS.

Важно: шифрование повышает безопасность, но не избавляет от необходимости делать резервные копии и следовать основным практикам безопасности.

Краткое резюме: шифрование с VeraCrypt даст надёжный уровень защиты для внешних или не системных разделов. При правильной подготовке и хранении пароля вы получите доступное и переносимое зашифрованное хранилище.

Похожие материалы

Сортировка по дате в Google Таблицах

Загрузочная USB с Windows 10 для UEFI — Rufus и MCT

Как исправить DISK BOOT FAILURE в Windows

Когда переходить в креативный бизнес

Steam не распознаёт установленные игры — быстрые исправления