Отключение TLS 1.0 / 1.1 и включение TLS 1.2 / 1.3 на Windows Server

Почему это важно

TLS (Transport Layer Security) защищает сетевые соединения. Версии 1.0 и 1.1 имеют известные уязвимости и уже не считаются безопасными. Современные сервисы и браузеры требуют TLS 1.2 или 1.3 для надёжного шифрования. Отключение старых версий снижает риск перехвата данных и соответствие требованиям безопасности.

Important: любые изменения реестра могут привести к нарушению работы сервисов. Всегда делайте резервную копию и проверяйте совместимость приложений.

Краткая методология (мини-метод)

- Оцените зависимые сервисы и клиентов (WSUS, IIS, сторонние агенты).

- Создайте резервную копию реестра и снимок системы.

- Выполните изменения в тестовой среде и прогоните тест-кейсы.

- Примените изменения в продуктиве в окне обслуживания.

- Мониторьте сервисы и логи после перезагрузки.

Подготовка перед изменением

- Сделайте полную резервную копию реестра или снимок виртуальной машины.

- Проверьте совместимость приложений: старые клиенты могут не поддерживать TLS 1.2/1.3.

- Планируйте окно обслуживания и инструкцию по откату.

Как отключить TLS 1.0 и 1.1 через реестр (Windows Server)

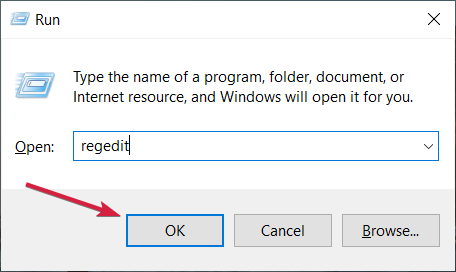

- Нажмите Windows + R и введите regedit, затем Enter.

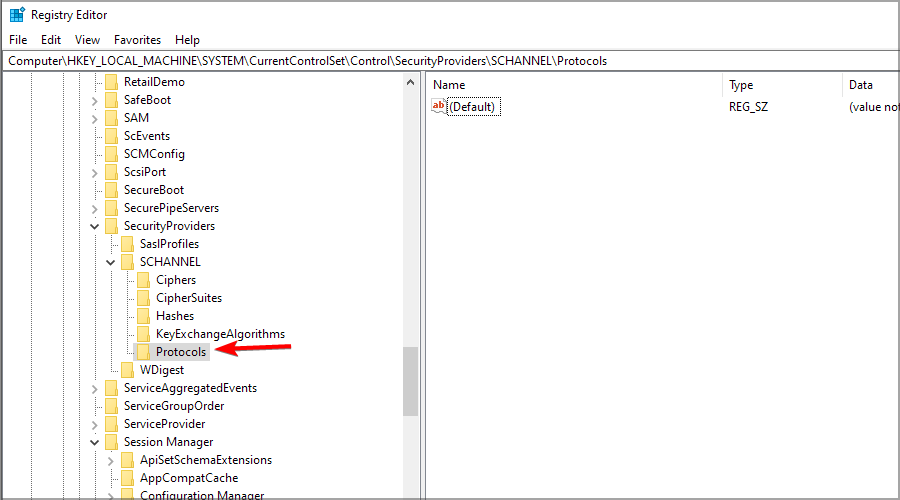

- Перейдите к ключу:

HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols.

- В правой панели щёлкните правой кнопкой мыши, выберите «Создать» → «Раздел» (Key).

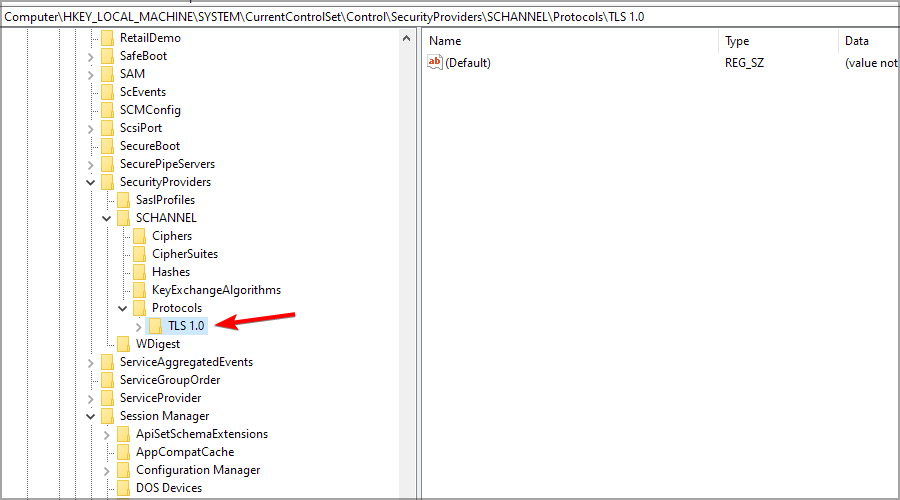

- Назовите новый ключ

TLS 1.0и перейдите в него.

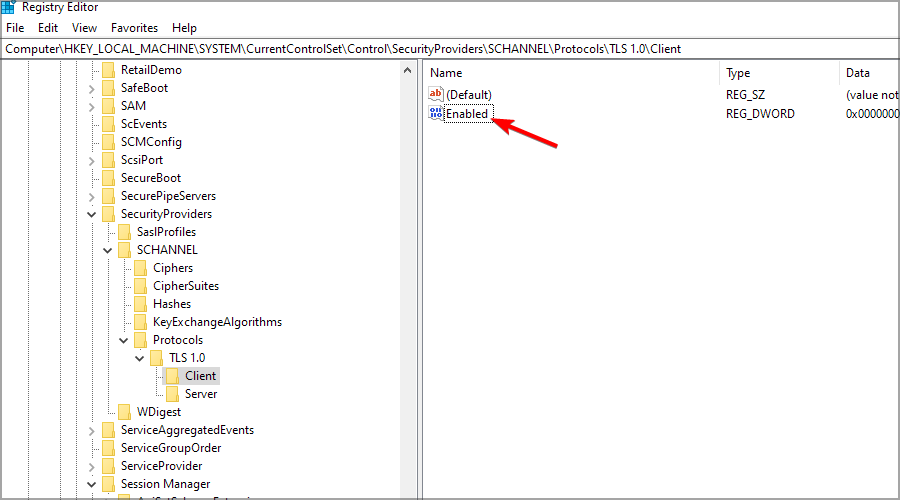

- Внутри

TLS 1.0создайте ключиClientи (при необходимости)Server.

- В правой панели для ключа

Clientсоздайте новое значение типа DWORD (32-bit) и назовите егоEnabled.

- Установите значение

Enabledв0(шестнадцатеричная/Hex) и сохраните.

- Повторите аналогично для ключа

Server, если хотите запретить входящие соединения по TLS 1.0.

Если нужно отключить TLS 1.1 — найдите ключ TLS 1.1 в том же разделе и проделайте те же шаги.

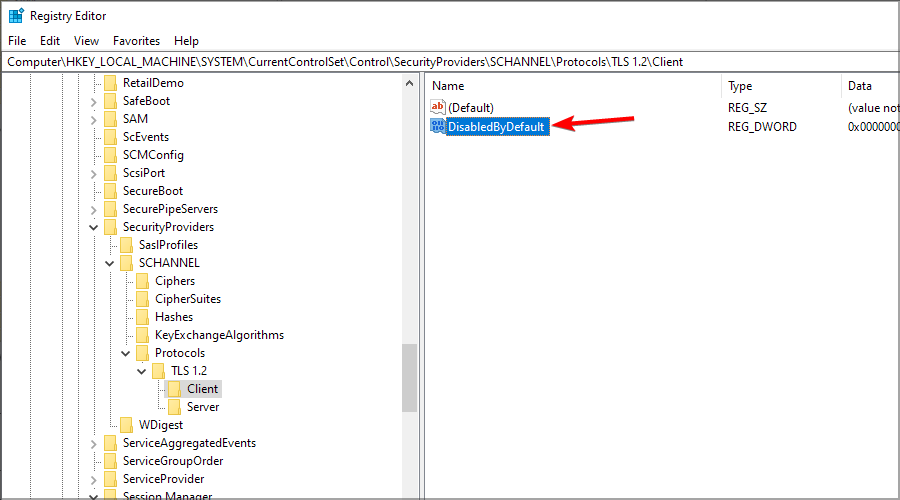

Проверка, включён ли TLS 1.2

- Откройте regedit (Windows + R → regedit).

- Проверьте наличие и значения ключей:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client\DisabledByDefault— значение должно быть0.HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client\Enabled— значение должно быть1.

- Если ключи отсутствуют или значения неверны, TLS 1.2 не активирован полностью.

Факт: существуют версии TLS 1.0, 1.1, 1.2 и 1.3; 1.3 — наиболее современная, но доступна не во всех версиях Windows Server.

Включение TLS 1.2 через реестр (пошагово)

Для Windows Server 2008 убедитесь, что установлены все необходимые обновления от Microsoft для поддержки TLS 1.2.

Откройте Registry Editor (Windows + R → regedit).

Резервное копирование реестра настоятельно рекомендуется. Неправильные правки могут навредить системе.

Перейдите к

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols.Создайте новый ключ

TLS 1.2и внутри него два ключа —ClientиServer.

- В разделе

Clientсоздайте DWORDDisabledByDefaultи установите значение0(Hex).

- Создайте DWORD

Enabledи установите значение1(Hex).

- Повторите те же два значения (

DisabledByDefault=0иEnabled=1) в разделеServer.

- Закройте редактор реестра и перезагрузите сервер.

- Для отката — восстановите реестр из созданной ранее резервной копии.

Note: используйте проверенное ПО для резервного копирования перед изменением реестра.

Включение TLS 1.2 с помощью PowerShell

- Нажмите Windows + X и выберите «Windows PowerShell (Admin)».

- Выполните следующие команды (вставьте как блок и запустите в PowerShell):

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -name 'Enabled' -value '1' -PropertyType 'DWORD'

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -name 'DisabledByDefault' -value '0' -PropertyType 'DWORD'

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -name 'Enabled' -value '1' -PropertyType 'DWORD'

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -name 'DisabledByDefault' -value '0' -PropertyType 'DWORD'После выполнения перезагрузите сервер.

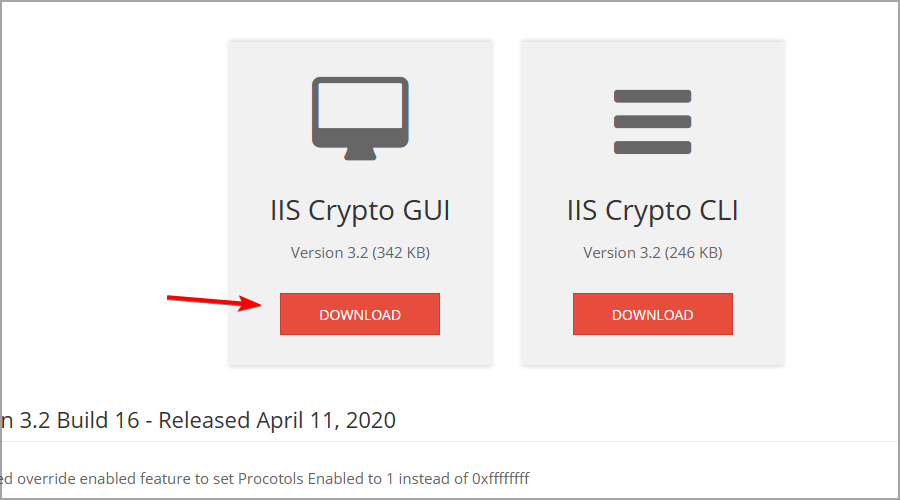

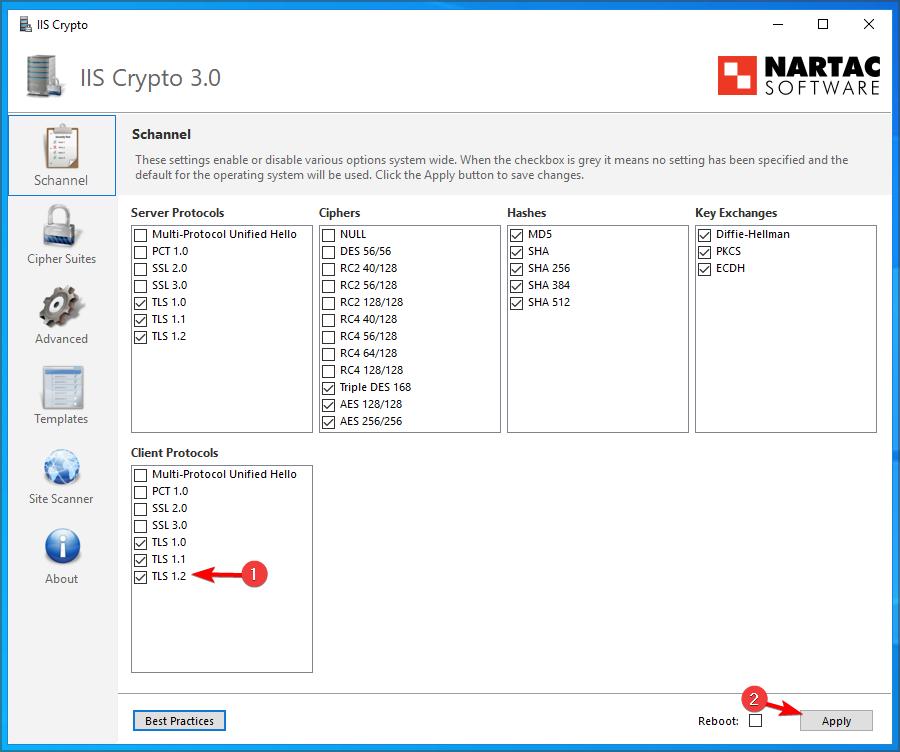

Инструменты с GUI

- Скачайте ISS Cryptio GUI.

- Запустите приложение, отметьте TLS 1.2 и нажмите «Apply».

Примечание: проверьте, что инструмент совместим с вашей версией Windows Server.

Как включить TLS 1.3 на Windows Server

- TLS 1.3 поддерживается в основном в Windows Server 2022 и новее.

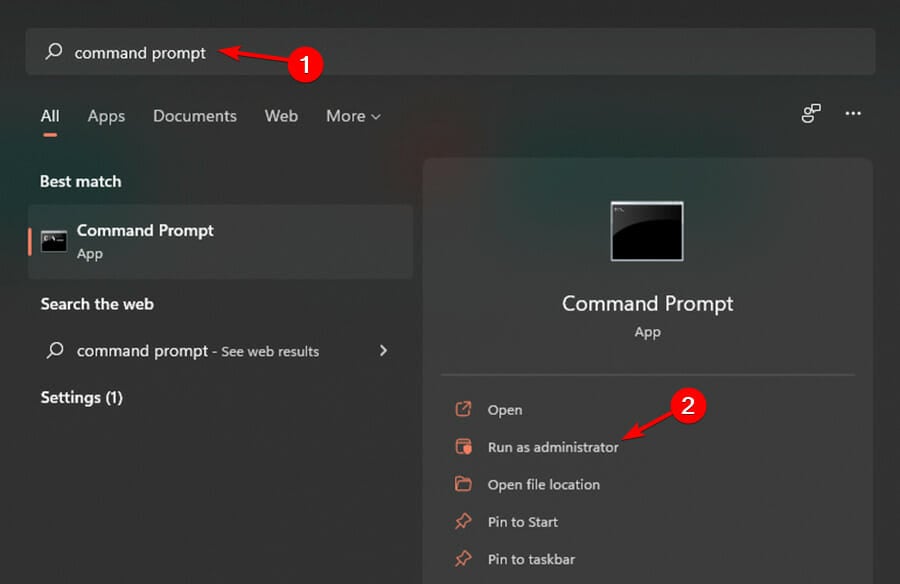

- Откройте командную строку от имени администратора (Windows + S → введите “command prompt” → запустить как администратор).

- Выполните команду для включения HTTP/3 (связано с поддержкой более новых протоколов):

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\HTTP\Parameters" /v EnableHttp3 /t REG_DWORD /d 1 /fПосле этого перезагрузите сервер и проверьте документацию Microsoft для дополнительных параметров TLS 1.3.

Поддержка TLS в разных версиях Windows Server

- Windows Server 2016 и 2019: TLS 1.2 поддерживается по умолчанию для WSUS и многих компонентов.

- Windows Server 2012/2012 R2: возможно потребуется обновление и ручная настройка TLS 1.2.

- Windows Server 2008: нужны обновления от Microsoft для полноценной поддержки TLS 1.2.

Тестирование и критерии приёмки

Критерии приёмки:

- Система успешно устанавливает TLS-соединения с клиентами, поддерживающими TLS 1.2/1.3.

- Службы (IIS, WSUS, SQL, SMTP и т.д.) работают без ошибок.

- Логи не содержат ошибок шифрования после перезагрузки и в течение контрольного периода.

Тест-кейсы:

- Попытаться подключиться к серверу с клиентом, поддерживающим только TLS 1.0 (ожидается отказ).

- Подключиться с клиентом TLS 1.2 и TLS 1.3 (ожидается успешное соединение).

- Проверить функциональность приложений, которые используют сеть (обновления, репликация, мониторинг).

Откат и план восстановления

- Восстановите реестр из резервной копии или снимок VM.

- Перезапустите сервисы и сервер.

- Проанализируйте логи и выполните ретестирование.

Частые ошибки и их устранение

- После отключения TLS 1.0 клиенты перестали подключаться — проверьте, поддерживают ли они TLS 1.2.

- Неправильные DWORD-значения — убедитесь, что Enabled=1 и DisabledByDefault=0 для TLS 1.2.

- Приложение использует собственные SSL-библиотеки — обновите или перекомпилируйте приложение.

Рольные чеклисты

Администратор системы:

- Создать резервную копию реестра;

- Применить изменения в тестовой среде;

- Запланировать окно обслуживания.

DevOps / SRE:

- Проверить автоматические деплои;

- Обновить CI/CD и зависимости, требующие TLS 1.2;

- Добавить тесты интеграции на TLS.

Специалист по безопасности:

- Проверить соответствие политике безопасности;

- Обновить инвентаризацию клиентов и сервисов;

- Провести сканирование уязвимостей.

Решение в виде потока (Mermaid)

flowchart TD

A[Планирование изменений] --> B[Резервная копия реестра/VM]

B --> C[Тестовая среда]

C --> D{Все тесты пройдены?}

D -- Да --> E[Применить в продуктиве]

D -- Нет --> F[Исправить проблемы]

F --> C

E --> G[Мониторинг 24-72 часа]

G --> H[Завершить работу]Когда этот подход не сработает (контрпримеры)

- Если у вас есть старые встроенные устройства или ПО, которое не может быть обновлено и поддерживает только TLS 1.0 — отключение нарушит их работу.

- Если приложение использует собственные криптографические стеки, изменения в реестре Windows могут не повлиять на него.

Совместимость и миграция

- Перед массовыми изменениями инвентаризуйте все клиенты и серверные приложения.

- По возможности обновите клиентское ПО или замените устаревшие устройства.

- Планируйте поэтапную миграцию: тестовая среда → пилотная группа → весь парк.

Итог и рекомендации

- Отключайте TLS 1.0/1.1 — это снижает риск утечек и уязвимостей.

- Включите TLS 1.2 для всех сервисов и, при возможности, TLS 1.3 на Windows Server 2022+.

- Всегда делайте резервную копию реестра и тестируйте изменения.

Summary:

- Подготовьте резервную копию и тестовую среду.

- Используйте regedit или PowerShell для включения TLS 1.2.

- Проведите тесты и мониторинг после изменений.

А какой метод используете вы для включения TLS 1.2 на Windows Server? Поделитесь в комментариях.

Похожие материалы

Как включить Live Captions на Android

iCloud Drive не загружает файлы на Mac

Измените восприятие времени и станьте продуктивнее

Ошибка 0x80004001 — причины и решения

WhatsApp на iPad: как использовать без джейлбрейка