Защита от утечек данных — практическое руководство

Утечки данных — одна из самых серьёзных угроз для компаний, частных лиц и государственных структур. С распространением интернета случаев утечек стало больше, они охватывают всё больше видов информации и способов компрометации.

Ниже — практическое руководство по защите данных: простые шаги, которые подходят и частным пользователям, и небольшим организациям, а также более продвинутые меры для ИТ-подразделений.

Почему утечки происходят

Короткое определение: утечка данных — несанкционированный доступ или раскрытие конфиденциальной информации.

Основные причины:

- Отсутствие или неправильная настройка контроля доступа.

- Уязвимости в ПО и устаревшие системы.

- Человеческий фактор: фишинг, потеря устройств, неправильная утилизация документов.

- Неправильная работа поставщиков и сторонних сервисов.

Важно: даже при идеальном периметре сети слабый контроль доступа или уже скомпрометированная учётная запись позволяют злоумышленнику получить полный доступ к данным.

1. Используйте контроль доступа

Контроль доступа — это набор правил, кто и когда может получить доступ к ресурсам.

Почему это важно:

- Ограничивает круг лиц, которые могут прочитать или изменить данные.

- Создаёт барьеры против злоумышленников, даже если периметр сети пробит.

Практические шаги:

- Внедрите принцип наименьших привилегий: каждому пользователю дайте минимально необходимый набор прав.

- Используйте многофакторную аутентификацию (MFA) везде, где доступно.

- Настройте разграничение привилегий для администраторов и сервисных учётных записей.

- Введите журналы доступа и регулярный аудит прав.

Проверка для команд:

- Автоматический разбор прав каждые 30–90 дней.

- Процесс для быстрого отзыва прав при увольнении или смене роли.

Примеры простых мер для пользователей:

- Блокировка смартфона отпечатком или PIN-кодом.

- Надёжные пароли и менеджеры паролей.

2. Безопасное обращение с документами и удостоверениями

Физическая информация так же уязвима, как и цифровая.

Рекомендации:

- Уничтожайте банковские выписки, налоговые бумаги и документы с номерами идентификации после завершения их использования.

- Не храните удостоверения личности в кошельке рядом с картами, если нет необходимости.

- Храните резервные копии документов в зашифрованном виде.

Если нужно передать документы третьим лицам, используйте защищённые каналы передачи и заранее удаляйте копии.

3. Следите за последними новостями в кибербезопасности

Короткое определение: фишинг — обманный приём, целью которого является получение ваших учётных данных или персональной информации.

Почему это важно:

- Методики атак постоянно меняются.

- Новые уязвимости и векторы атак появляются регулярно.

Что делать:

- Подписывайтесь на проверенные источники новостей о кибербезопасности.

- Обновляйте антивирусное ПО и систему своевременно.

- Проверяйте репутацию приложений и расширений перед установкой.

Что делать, если произошла утечка

Когда вы получаете уведомление о компрометации учётной записи или сервиса, важно действовать быстро и организованно.

Общий порядок действий:

- Определите, какие данные могли быть украдены.

- Измените пароли и включите MFA на всех затронутых сервисах.

- Свяжитесь с банком и кредитными организациями при компрометации платёжной информации.

- Активируйте фрод-оповещения и, при необходимости, заморозьте кредит.

- Сохраните все уведомления и журналы для последующего анализа.

Примечание: злоумышленники обычно знают объём украденных данных точнее, чем пострадавший пользователь.

Пошаговый план реагирования на утечку для частного пользователя

Краткий инцидент-ранбук:

- Шаг 1. Получили уведомление или заподозрили утечку — не паникуйте. Зафиксируйте время и источник уведомления.

- Шаг 2. Смените пароли на всех важных сервисах: почта, банкинг, соцсети. Используйте уникальные пароли.

- Шаг 3. Включите двухфакторную аутентификацию везде, где возможно.

- Шаг 4. Проверьте банковские операции и установите оповещения о транзакциях.

- Шаг 5. Обратитесь в банк, если есть признаки мошенничества. Запросите блокировку карт при необходимости.

- Шаг 6. Если утечка связана с персональными идентификаторами, обратитесь в бюро кредитных историй для установки оповещений или заморозки.

- Шаг 7. Соберите доказательства: письма, скриншоты, отчёты — они пригодятся при разбирательстве.

Критерии приёмки:

- Пароли изменены и подтверждена работа MFA.

- Подозрительные транзакции остановлены или оспорены.

- Проверены и обновлены настройки безопасности ключевых учётных записей.

Чеклист для малого бизнеса

Для владельца малого бизнеса безопасность — сочетание технологий и процессов.

Ежедневные и ежемесячные задачи:

- Ежедневно: проверка оповещений SIEM и почтовых фильтров.

- Еженедельно: резервное копирование и проверка целостности резервов.

- Ежемесячно: аудит прав пользователей и обновление ПО.

Роль-based задачи:

- Владельцу бизнеса: политика безопасности, бюджет на обучение и инструменты.

- ИТ-администратору: настройка MFA, управление привилегиями, мониторинг.

- Сотрудникам: обучение по распознаванию фишинга и безопасной работе с документами.

Технические рекомендации для системных администраторов

Меры безопасности на уровне инфраструктуры:

- Внедрите модель Zero Trust: никогда не доверяйте сетевому трафику по умолчанию.

- Шифруйте хранилища данных и резервные копии.

- Автоматизируйте обновления критических систем.

- Настройте мониторинг аномалий и оповещения на малейшие отклонения.

- Проводите регулярные тесты на проникновение и анализ уязвимостей.

Security hardening — базовый набор:

- Отключите ненужные сервисы на серверах.

- Используйте управление конфигурациями и IaC для воспроизводимой безопасности.

- Контролируйте доступ к ключам и секретам через секрет-менеджер.

Альтернативные подходы и когда они работают лучше

- Модель Zero Trust эффективна для распределённых команд и удалённых сотрудников.

- Управление идентификацией и доступом (IAM) — для организаций с большим количеством сервисов.

- DLP-системы (Data Loss Prevention) целесообразны, если обрабатывается большой объём конфиденциальной информации.

Когда контрмеры не помогут:

- Если злоумышленник получил доступ к учётной записи администратора и действовал изнутри.

- При физической краже несекретного носителя без шифрования.

Ментальные модели для принятия решений

- Принцип наименьших привилегий: чем меньше прав — тем меньше ущерба.

- Защита «по слоям»: несколько слабых барьеров работают лучше, чем один сильный.

- Вероятность × влияние: инвестируйте сначала в риски с высокой вероятностью и высоким влиянием.

Примеры исключений и контрпример

Контрпример: компания с сильными периметром и шифрованием целого диска, но слабыми процедурами управления привилегиями — при компрометации учётной записи администратора шифрование не спасёт.

Альтернатива: если затраты на сложную инфраструктуру слишком высоки, сосредоточьтесь на процессах и обучении сотрудников — это снижает большинство атак, основанных на социальной инженерии.

Приватность и соответствие требованиям

Если вы храните персональные данные граждан ЕС, следует учитывать требования GDPR: минимизация хранения, необходимость оснований для обработки, право на удаление. Для других юрисдикций проверьте локальные нормативы о защите персональных данных.

Рекомендации по приватности:

- Удаляйте ненужные данные.

- Псевдонимизируйте, где возможно.

- Документируйте основания обработки и периоды хранения.

Тесты и критерии приёмки для систем обнаружения утечек

- Сигнал детектируется при попытке извлечь выгрузку с конфиденциальной таблицы.

- Система должна уведомлять ответственного в течение N минут (установите SLA).

- Ложноположительные срабатывания ниже определённого порога, чтобы не перегружать команду.

Шаблон плана реагирования (короткий)

- Оповещение и сбор фактов.

- Ограничение воздействия: изменение паролей, отзыв ключей, временная изоляция систем.

- Оценка объёма утечки и уведомление пострадавших.

- Восстановление и проверка целостности резервных копий.

- Постинцидентный разбор и обновление процессов.

Краткий глоссарий

- Фишинг: попытка обманом получить данные пользователя.

- MFA: многофакторная аутентификация, дополнительный уровень защиты помимо пароля.

- Zero Trust: модель безопасности, при которой доступ не даётся по умолчанию.

- DLP: системы предотвращения утечек данных.

Часто задаваемые вопросы

Как понять, что мои данные были скомпрометированы?

Если вы получили уведомление от сервиса, увидели подозрительную активность в учётной записи или на почте — это повод начать проверку и сменить пароли.

Нужно ли менять все пароли после утечки одного сайта?

Да, особенно если вы повторно использовали пароль на других сервисах. Уникальные пароли снижают риск распространения компрометации.

Что делать, если украли номер банковской карты?

Немедленно позвоните в банк, зафиксируйте случай, запросите перевыпуск карты и проверьте недавние транзакции.

Итоги

- Простые меры, такие как MFA и уничтожение старых документов, существенно снижают риск утечки.

- Для организаций критично внедрять процессы управления доступом и регулярный аудит.

- Важно иметь план реагирования и тренировать команды.

Важно: регулярность и дисциплина важнее одной дорогостоящей меры. Поддерживайте простые хорошие практики — они работают в большинстве случаев.

Похожие материалы

Защита телефона от слежки и перехвата

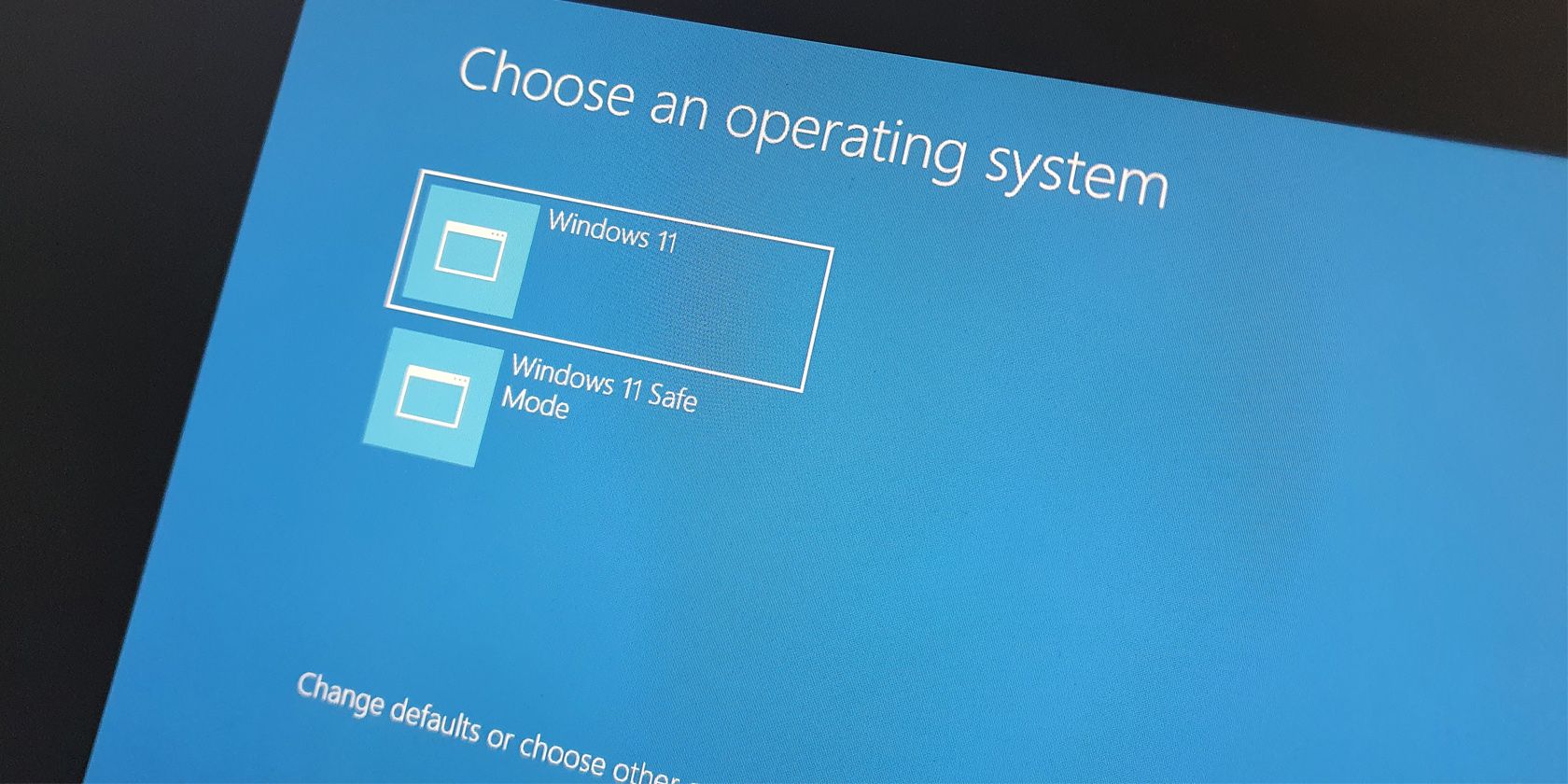

Добавить безопасный режим в меню загрузки Windows 11

AirPlay на Mac: как транслировать с iPhone

Сброс пароля Windows: легальные и обходные способы

Вернуть классические скринсейверы XP в Windows 11