Как подключиться по SSH на Windows, macOS и Linux

Быстрые ссылки

Как подключиться по SSH на Windows

Использование сторонней утилиты для SSH на Windows

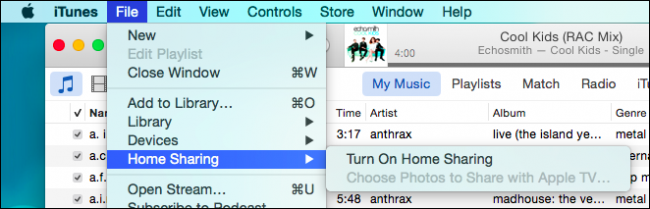

Как использовать SSH на macOS или Linux

Краткое резюме

SSH (Secure Shell) — это протокол для безопасного удалённого доступа к командной строке сервера. Он также используется для туннелирования, передачи файлов через SCP/SFTP и как транспорт для удалённых команд. Клиент SSH подключается к серверу SSH и аутентифицирует пользователя паролем или ключом.

Как подключиться по SSH на Windows

Windows 10 и Windows 11 включают официальный клиент OpenSSH в виде опциональной функции. Его можно установить через «Параметры».

Шаги для установки OpenSSH Client:

- Откройте «Параметры» → Приложения → Приложения и возможности → Дополнительные компоненты.

- Нажмите «Добавить компонент» и в списке найдите «OpenSSH Client».

- Отметьте его и нажмите «Установить».

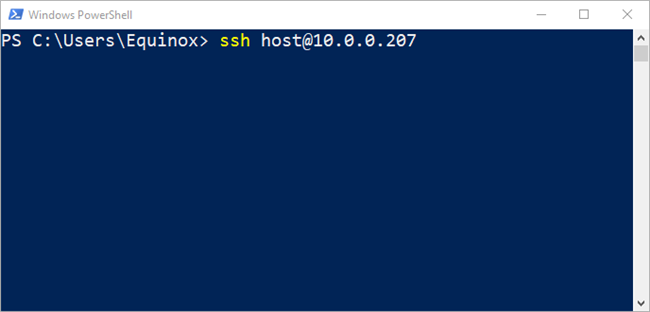

После установки откройте PowerShell или Windows Terminal и выполните команду ssh для подключения к серверу. Пример:

ssh user@exampleIP

Советы и замечания для Windows:

- Если команда ssh не найдена, перезапустите терминал или проверьте, действительно ли установлен OpenSSH Client.

- Для автоматизации можно использовать ключи SSH (см. раздел про ключи ниже).

- Для графического интерфейса или расширенных настроек рассмотрите PuTTY или MobaXterm.

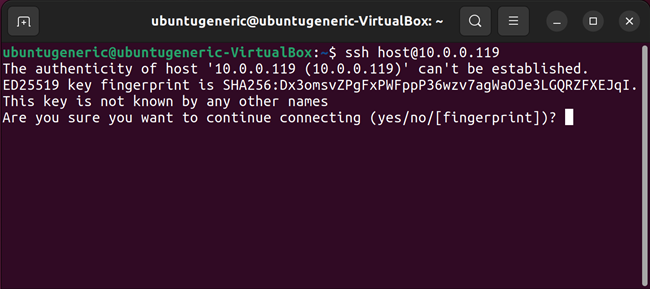

Важно: при первом подключении SSH-клиент спросит подтверждение отпечатка ключа сервера. Сверьте отпечаток с администратором сервера, если это возможно.

Использование сторонней утилиты для SSH на Windows

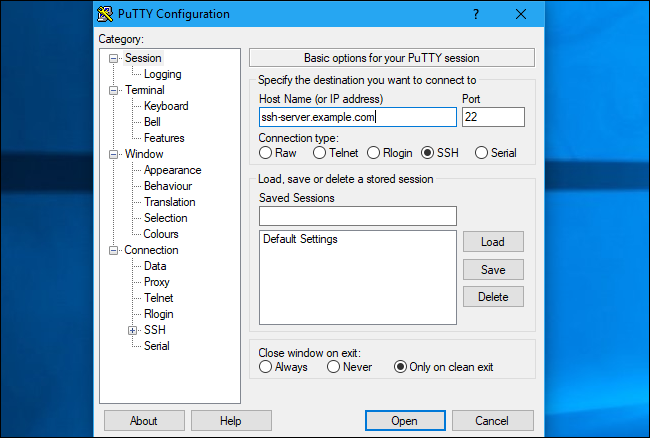

Если нужен GUI или дополнительные настройки — используйте PuTTY.

- Скачайте PuTTY с официального сайта и установите или возьмите портативный putty.exe.

- В поле “Host name (or IP address)” введите адрес сервера.

- В поле “Port” укажите порт (по умолчанию 22, но сервер может использовать другой).

- Нажмите “Open” для подключения.

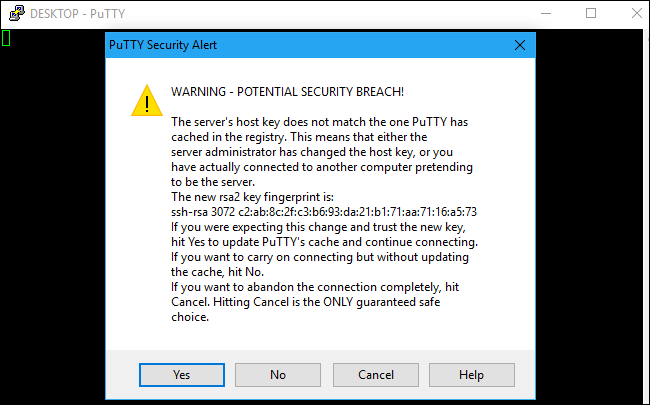

При первом подключении появится предупреждение о ключе сервера — нажмите “Yes” или “OK” только если уверены в источнике.

Аутентификация в PuTTY может выполняться паролем или по ключу. Для настройки ключа в PuTTY используйте Configuration → Connection → SSH → Auth и укажите файл приватного ключа (формат PuTTY — .ppk). Если у вас ключ в формате PEM, конвертируйте его с помощью PuTTYgen.

Полезные возможности PuTTY и сопутствующих утилит:

- Pageant — агент для независимого хранения приватных ключей в памяти.

- PuTTYgen — конвертация ключей между форматами RSA/PEM ↔ PPK.

- Возможность туннелирования портов и настройки прокси.

Как использовать SSH на macOS или Linux

UNIX-подобные ОС уже содержат встроенную команду ssh, которая работает одинаково на большинстве систем.

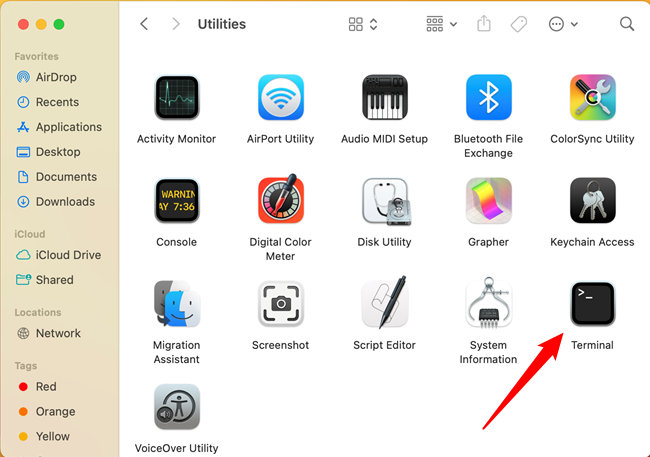

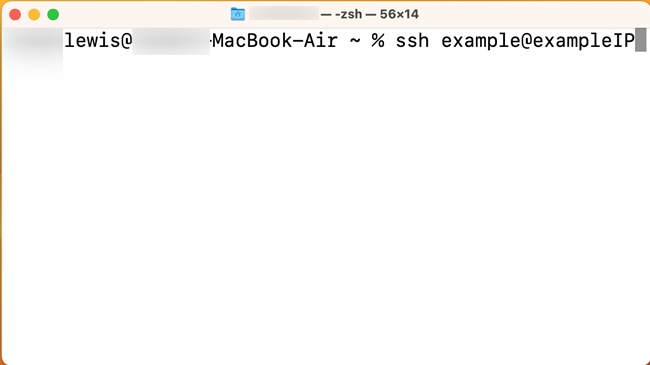

Откройте Терминал (на Mac: Finder → Applications → Utilities → Terminal). На Linux найдите Terminal в меню приложений.

Команда для подключения (замените username и адрес):

ssh username@ssh.server.comПо умолчанию используется порт 22. Чтобы указать нестандартный порт, добавьте параметр -p:

ssh username@ssh.server.com -p 2222

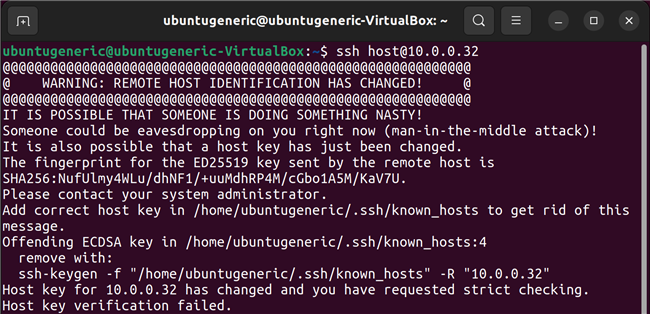

При первом соединении система попросит подтвердить отпечаток ключа сервера — при реальном первом подключении это нормально: введите yes. Если предупреждение появляется позже — проверьте изменения отпечатка: возможно, ключ сервера изменён или к соединению пытается подключиться злоумышленник.

После подтверждения введите пароль учётной записи (или завершите аутентификацию по ключу) и вы окажетесь на удалённом терминале. Выход — команда exit или закрытие окна терминала.

Дополнительные команды и опции:

- Подробный вывод при отладке: ssh -v user@host или -vvv для более детального логирования.

- Перенаправление портов: локальный туннель ssh -L локальныйпорт:целевойхост:порт user@host.

- SCP для копирования файлов: scp file user@host:/путь/на/сервере

- SFTP для интерактивного обмена файлами: sftp user@host

Ключи SSH: как настроить безопасную аутентификацию

Ключевая рекомендация — использовать аутентификацию по ключам вместо паролей.

- На клиенте сгенерируйте пару ключей:

ssh-keygen -t ed25519 -C "your_email@example.com"- Скопируйте публичный ключ на сервер:

ssh-copy-id -i ~/.ssh/id_ed25519.pub user@hostЕсли ssh-copy-id отсутствует, вручную добавьте содержимое id_ed25519.pub в файл ~/.ssh/authorized_keys на сервере и выставьте права 600 для authorized_keys.

- Проверьте подключение и отключите аутентификацию по паролям в /etc/ssh/sshd_config (на сервере) после подтверждения работы ключей:

PasswordAuthentication no

PermitRootLogin no

ChallengeResponseAuthentication noЗатем перезапустите SSH-сервис: systemctl restart sshd или service ssh restart.

Безопасность и жёсткая конфигурация SSH

Рекомендации по усилению безопасности:

- Отключите вход root по паролю: PermitRootLogin prohibit-password или no.

- Используйте ed25519 или rsa 3072+ ключи; избегайте устаревших алгоритмов.

- Ограничьте доступ по IP с помощью брандмауэра (ufw, firewalld, iptables).

- Включите Fail2Ban или аналог для блокировки грубых подборов пароля.

- Разрешайте доступ только конкретным пользователям: AllowUsers alice bob.

- Перенесите SSH на нестандартный порт (снижение шума, но не полноценная защита).

- Логи: контролируйте /var/log/auth.log и собирайте события в SIEM.

Пример минимального безопасного фрагмента /etc/ssh/sshd_config:

Port 2222

Protocol 2

PermitRootLogin no

PasswordAuthentication no

AllowUsers alice bob

PubkeyAuthentication yes

ChallengeResponseAuthentication no

X11Forwarding no

AllowTcpForwarding yes

LoginGraceTime 30

MaxAuthTries 3Тестирование и отладка

Типичные команды для диагностики:

- ssh -v user@host — подробная информация о процессе аутентификации.

- ssh -p PORT user@host — подключение к нестандартному порту.

- telnet host PORT или nc -vz host PORT — проверка, открыт ли порт на сервере.

- sudo systemctl status sshd — проверка статуса сервера SSH (на сервере).

Частые ошибки и причины:

- Connection refused — SSH-сервер не запущен или порт закрыт брандмауэром.

- Permission denied (publickey) — ключ не установлен/неправильные права на ~/.ssh.

- Host key verification failed — изменён ключ сервера; проверьте у администратора.

Роль‑ориентированные контрольные списки

Администратор:

- Установить и обновить sshd.

- Сконфигурировать ограничения доступа (AllowUsers/AllowGroups).

- Включить логирование и мониторинг попыток входа.

- Настроить Fail2Ban и брандмауэр.

Разработчик / DevOps:

- Создать пару ключей ed25519.

- Добавить публичный ключ в authorized_keys.

- Добавить запись в ~/.ssh/config для удобства подключения.

Поддержка/Helpdesk:

- Проверить доступность порта (telnet/nc).

- Спросить, изменялся ли ключ сервера при предупреждении о хост-ключе.

- Сопроводить пользователя при генерации ключей и копировании публичного ключа.

Методика быстрой и безопасной настройки SSH (мини‑метод)

- Установить OpenSSH (сервер/клиент).

- Сгенерировать пару ключей ed25519.

- Развернуть публичный ключ на сервере.

- Проверить подключение и зафиксировать отпечаток хоста.

- Отключить password authentication.

- Включить Fail2Ban и настроить брандмауэр.

- Документировать доступы и резервные ключи.

Когда SSH может не подойти (контрпримеры)

- Нужен графический рабочий стол → используйте RDP (Windows) или VNC/NoMachine через туннель SSH.

- Нестабильное соединение с высокой задержкой → рассмотрите Mosh (мобильный шелл).

- Требуется централизованная аутентификация и аудит → используйте Bastion-хост или Jump Server и/или LDAP/SSO.

Альтернативы и дополнения

- Mosh — лучше работает при переменных сетях и переключениях между сетями.

- RDP/VNC — для графических сеансов.

- WinRM — для удалённого управления Windows через PowerShell.

- OpenVPN/ZeroTier/IPsec — для организации приватной сети с закрытым доступом.

Приватность и соответствие требованиям (GDPR)

- Храните приватные ключи безопасно и не выкладывайте их в общедоступные репозитории.

- Если в логах сохраняются пользовательские имена или IP, проверьте срок хранения и доступ к логам в соответствии с локальными требованиями по защите данных.

- Для удаления логов с персональными данными используйте политики ротации и анонимизации.

Критерии приёмки

- Удалённый вход возможен по ключу и/или паролю (по требованию).

- Подключение к указанному порту подтверждено.

- Отключение паролей не мешает административным сценариям.

- Логи корректно собираются и оповещения настроены.

Короткое объявление (для рассылки или обновления документации)

Новое руководство: как безопасно и быстро подключаться по SSH на Windows, macOS и Linux. В нём описаны шаги установки OpenSSH на Windows, использование PuTTY для GUI, генерация и развёртывание ключей ed25519, пример конфигурации /etc/ssh/sshd_config и базовые меры безопасности: отключение входа root по паролю, внедрение Fail2Ban и настройка брандмауэра. Руководство включает чек‑листы для администраторов, разработчиков и техподдержки, а также советы по отладке и альтернативы (Mosh, RDP, VPN).

Итог

SSH — гибкий и безопасный инструмент удалённого доступа при условии правильной настройки. Используйте ключи ed25519, сверяйте отпечатки хостов, ограничивайте доступ и следите за логами. Если нужен GUI или дополнительные возможности — воспользуйтесь PuTTY, MobaXterm или централизованным Bastion‑решением.

Важно: перед изменением конфигурации на живом сервере всегда обеспечьте альтернативный доступ (консоль хоста или KVM) на случай ошибки конфигурации.

Похожие материалы

Как выбрать NVMe SSD для PS5

Как очистить и перезапустить Print Spooler в Windows

Как выбрать недорогой Smart TV

Доступ к Twitter через Tor: простая инструкция

Google вход в Next.js через NextAuth