Как заблокировать приложения в Windows 10

Если вы родитель, который делит компьютер с детьми, менеджер команды, желающий снизить отвлекающие факторы, или администратор, который хочет ограничить запуск определённых программ — существует несколько подходов к этой задаче. В Windows 10 методы отличаются функциональностью и доступностью по редакциям системы: Enterprise и Education содержат наиболее мощный инструмент (AppLocker), а Pro и Home — более простые способы и обходные пути.

В этой статье вы найдёте пошаговые инструкции для каждого подхода, рекомендации по применению, чек‑листы для разных ролей, матрицу рисков и маленький глоссарий терминов.

Коротко о доступных методах

- AppLocker (Windows 10 Enterprise/Education) — гибкий, надёжный способ блокировки отдельных UWP и классических приложений через локальную политику безопасности. Требует прав администратора и включённой службы Application Identity.

- Семейные настройки Microsoft — удобный инструмент для родителей на Pro и Home: управление учётными записями детей, возрастными рейтингами приложений и список разрешённых/заблокированных приложений через https://account.microsoft.com/family.

- Альтернативы для Pro/Home — режим киоска (Assigned Access), NTFS/права папок, шифрование папок, сторонние решения (родительский контроль, MDM), а также программные ограничения через локальную политику в некоторых редакциях.

Метод 1 — AppLocker в Windows 10 Enterprise и Education

AppLocker позволяет создавать правила, которые разрешают или запрещают запуск пакетов приложений (Packaged apps) и исполняемых файлов. Этот метод подходит для корпоративных ноутбуков, учебных компьютеров и любых устройств под управлением Enterprise/Education.

Важное: AppLocker доступен только в редакциях Enterprise и Education. В Windows 10 Pro и Home этот набор правил недоступен, хотя часть настроек можно экспортировать и применять через инфраструктуру управления.

Подготовка

- Убедитесь, что вы вошли под учётной записью с правами администратора.

- Включите службу Application Identity — она нужна для применения правил AppLocker.

Команда для включения службы (выполните в командной строке с правами администратора):

sc config appidsvc start=auto

sc start appidsvcПошаговая инструкция

- Нажмите правой кнопкой по кнопке Start Menu, запустите Command Prompt (Admin) или Windows PowerShell (Admin).

- Выполните команду выше, чтобы автозапускать службу Application Identity.

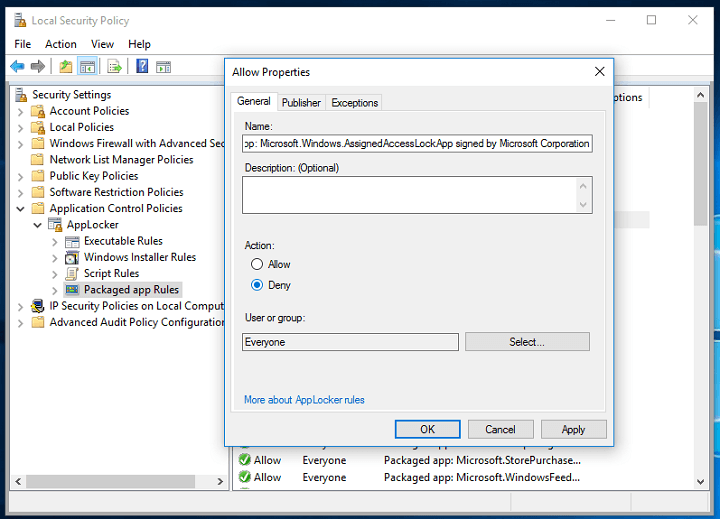

- Нажмите Search, введите secpol.msc и откройте Локальную политику безопасности (Local Security Policy) с правами администратора.

- В дереве политики перейдите: Security Settings > Application Control Policies > AppLocker.

- Выберите Configure rule enforcement.

- Отметьте правило для «Packaged app rules» как Configured, затем нажмите OK.

- Правой кнопкой мыши по Packaged app Rules, выберите Automatically generate rules.

- Выберите папку, содержащую приложения, которые вы хотите разрешить. Обычно выбран диск C: по умолчанию.

- Присвойте имя набору правил и нажмите Next. Процесс может занять некоторое время.

- На странице Review Rules нажмите Create. Мастер создаст правила, разрешающие текущий набор установленных приложений.

- В списке Packaged apps Rules вы увидите все обнаруженные приложения.

- Чтобы запретить конкретное приложение, кликните по нему правой кнопкой, откройте Properties и в поле Action выберите Deny.

- Перезапустите компьютер, чтобы убедиться, что правила применены.

Проверка работоспособности

- Войдите под учётной записью тестового пользователя (без прав администратора) и попытайтесь запустить заблокированное приложение.

- Подтверждение: приложение не запускается и отображает сообщение о запрете доступа.

Чек‑лист администратора

- Служба Application Identity включена и запущена.

- Правила Packaged app сгенерированы и сохранены.

- Для запрещённых приложений установлено действие Deny.

- Изменения протестированы на тестовой учётной записи.

- Есть резервная копия политик (экспорт правил AppLocker).

Откат и экспорт правил

- Экспортируйте политику AppLocker в XML (правой кнопкой по разделу AppLocker → Export Policy), чтобы иметь возможность восстановить или применить правила на другом компьютере.

- Для быстрого отката можно снять галочку конфигурирования в Configure rule enforcement и сохранить изменения.

Когда этот метод не сработает

- Если устройство использует Windows 10 Pro или Home — AppLocker недоступен.

- Если служба Application Identity отключена, правила не применяются.

Метод 2 — Родительский контроль через семейные настройки Microsoft

Этот способ предназначен для родителей, которые хотят ограничить доступ ребёнка к приложениям и сайтам. Работает на Windows 10 Pro и Home, но требует, чтобы у ребёнка была отдельная учётная запись Microsoft, добавленная в семейную группу.

Создание детской учётной записи

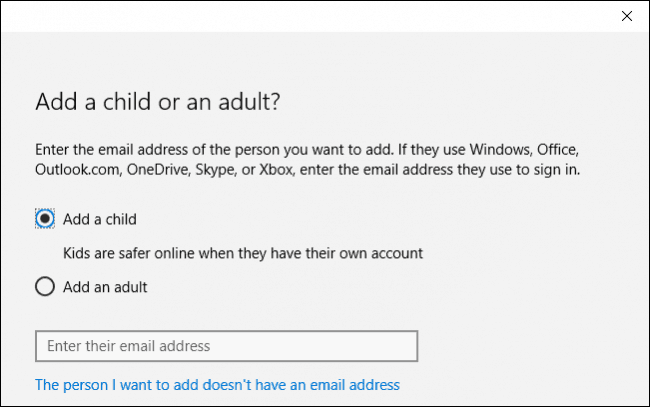

- Откройте Settings > Accounts > Family & other people > Add a family member.

- Выберите Add a child и следуйте инструкциям. Рекомендуется создать или указать существующий Microsoft Account ребёнка.

- Заполните необходимые данные (имя, номер телефона по желанию) и отправьте приглашение.

- После того как ребёнок подтвердит приглашение, его учётная запись появится в вашей семейной группе.

Настройка ограничений

- Перейдите на сайт семейных настроек: https://account.microsoft.com/family.

- Выберите профиль ребёнка и откройте раздел «Приложения и игры» или «Content restrictions».

- Можно:

- Запретить приложения по возрастному рейтингу;

- Блокировать отдельные приложения из списка установленных;

- Добавлять сайты в белый список (только разрешённые сайты).

Советы родителям

- Активируйте уведомления о попытках установки нового приложения — это позволит быстро реагировать.

- Попросите ребёнка работать под собственной учётной записью, без прав администратора — это упрощает контроль.

Ограничения метода

- Семейные настройки не блокируют все типы приложений в Pro/ Home одинаково жёстко, особенно если у пользователя есть локальная учётная запись с правами администратора.

- Для устройств без доступа в интернет синхронизация ограничений может задерживаться.

Метод 3 — Альтернативные подходы для Pro и Home

Если AppLocker недоступен, а семейные настройки не покрывают вашу задачу, рассмотрите эти варианты:

- Режим киоска (Assigned Access). Подходит для устройств, которые должны запускать только одно приложение (киоск, терминал). Эта функция доступна в Pro, Enterprise и Education.

- Ограничение прав доступа к папкам через NTFS. Уберите право на запуск исполняемых файлов для нужных пользователей, изменив разрешения файлов/папок.

- Шифрование или архивирование папок с паролем — простой способ скрыть приложения от неподготовленного пользователя.

- Сторонние решения родительского контроля и MDM (например, коммерческие продукты для управления устройствами) — дают гибкое централизованное управление.

- Software Restriction Policies (SRP) — более старый механизм, доступный в некоторых редакциях, который может блокировать приложения по пути, хэшу или издателю.

Преимущества и недостатки альтернатив

- Режим киоска — очень надёжный, но ограничивает устройство одним приложением.

- NTFS‑права — просты, но опытный пользователь с правами администратора может их изменить.

- Сторонние решения — гибкие, но требуют установки и могут быть платными.

Решение — как выбрать метод: быстрое дерево принятия решения

flowchart TD

A[Нужно заблокировать приложение?] --> B{Версия Windows}

B -->|Enterprise/Education| C[Использовать AppLocker]

B -->|Pro/Home| D{Кто конечный пользователь?}

D -->|Ребёнок| E[Использовать Семейные настройки Microsoft]

D -->|Сотрудник/пользователь без админ прав| F[NTFS права или SRP или сторонний MDM]

D -->|Устройство киоск/терминал| G[Assigned Access]

C --> H[Тестирование и экспорт правил]

E --> H

F --> H

G --> HРоль‑ориентированные чек‑листы

Для родителей

- Создать отдельную учётную запись ребёнка (Microsoft Account).

- [ ] Настроить семейные ограничения через https://account.microsoft.com/family.

- Ограничить возрастные рейтинги приложений и составить белый/чёрный список приложений.

- Тестировать ограничения под учётной записью ребёнка.

Для IT‑администраторов

- Включить и запустить службу Application Identity.

- Сгенерировать набор правил AppLocker и внимательно проверить разрешённые/запрещённые приложения.

- Экспортировать правила в XML для резервной копии и массового развёртывания.

- Информировать пользователей об изменениях и подготовить план отката.

Для менеджеров/HR

- Определить политику допустимого ПО в компании.

- Согласовать список запрещённых и разрешённых приложений с IT.

- Контролировать исполнение политики через MDM или корпоративную сеть.

Матрица рисков и способы смягчения

- Пользователь с правами администратора обходит ограничение — снижение риска: не выдавайте права администратора пользователям, используйте отдельные учётные записи.

- Непреднамеренная блокировка бизнес‑приложений — снижение риска: тестирование на образце устройств, создание резервной копии правил.

- Сбои при применении правил AppLocker — снижение риска: применение на тестовой группе и подготовка отката (экспорт/импорт правил).

- Проблемы с доступом к данным при изменении NTFS прав — снижение риска: всегда делайте резервные копии данных и документируйте изменения разрешений.

Когда блокировка приложений не подходит — альтернативные меры поведенческого контроля

- Обучение и политика использования: инструкции, соглашения об использовании IT‑ресурсов и регулярные напоминания часто эффективнее технических ограничений.

- Контроль времени работы: ограничения по времени и мониторинг продуктивности вместо тотального запрета.

Мини‑глоссарий

- AppLocker — встроенный механизм в Windows для создания правил разрешения или запрета запуска приложений.

- Packaged apps — приложения, установленные как пакеты (UWP/Store apps).

- UWP — универсальная платформа приложений Windows (Universal Windows Platform).

- Application Identity — служба Windows, необходимая для применения правил AppLocker.

- Assigned Access — режим киоска, позволяющий запускать устройство только с одним приложением.

Критерии приёмки

- Запрещённое приложение не запускается под тестовой учётной записью без прав администратора.

- Утилиты восстановления и критичные бизнес‑приложения продолжают работать у назначенных пользователей.

- Политики экспортированы и задокументированы.

Часто задаваемые вопросы

Вопрос: Работает ли AppLocker на Windows 10 Pro? Ответ: AppLocker официально поддерживается только в редакциях Enterprise и Education. На Pro используйте альтернативы: SRP, NTFS‑права, режим киоска или сторонние решения.

Вопрос: Можно ли обойти семейные ограничения? Ответ: Неполный доступ в офлайн‑режиме или локальная учётная запись с админ‑правами может ослабить ограничения. Чтобы снизить риск, не давайте ребёнку права администратора и используйте отдельную учётную запись Microsoft для ребёнка.

Вопрос: Как вернуть всё обратно после экспериментов с AppLocker? Ответ: Импортируйте ранее экспортированный XML правил AppLocker или отключите применение правил в интерфейсе AppLocker, затем перезапустите службу Application Identity.

Итог и рекомендации

Если вам нужна централизованная и надёжная блокировка приложений для рабочих или учебных устройств — используйте AppLocker в Enterprise/Education. Для домашних и родителей — начните с Microsoft Family, дополните NTFS‑правами и режимом киоска по необходимости. Если требуется масштабное управление большим парком устройств — рассмотрите MDM/EDR‑решения или коммерческие продукты родительского контроля.

Важно: перед массовым применением любых ограничений выполните тестирование на контролируемой группе устройств и подготовьте план отката.

К счастью, у Windows 10 есть инструменты для большинства сценариев — от простого родительского контроля до корпоративной политики безопасности.

RELATED STORIES YOU NEED TO CHECK OUT:

- How to remove software leftovers

- How to install Windows Media Center in Windows 10 version 1607

- Fix: Kernel security check failure in Photoshop

- Fix slow OneDrive upload in Windows 10

- Fix: screen saver not working in Windows 10

Похожие материалы

Создание сайта за минуты с Emmet

Трекер вакансий в Google Sheets — пошагово

Как настроить VPN на Mac — быстро и безопасно

Тёмная тема Microsoft Office на Android

Amazon FreeTime — настройка родительского контроля