Анонимизация Ubuntu с помощью Whoami: полное руководство

Important: не путайте этот проект с системной утилитой whoami, которая выводит имя текущего пользователя. Тут речь о стороннем наборе скриптов — whoami-project.

Содержание

- Установка Whoami

- Запуск Whoami и создание контрольной точки

- Смена hostname

- Смена внешнего IP (Tor transparent proxy)

- Смена DNS-резолверов

- Защита от холодной перезагрузки (cold boot)

- Жёсткая настройка Firefox

- Когда Whoami не сработает и альтернативы

- Мини-методология: быстрый чек‑лист

- Риски и меры смягчения

- Глоссарий и критерии приёмки

Установка Whoami

Перед установкой обновите систему и установите зависимости через APT. Исправленные команды приведены ниже (одна строка — одна команда):

sudo apt update && sudo apt upgrade -y

sudo apt install -y tor curl python3 python3-scapy network-manager git makeЗатем клонируйте репозиторий Whoami с GitHub:

git clone https://github.com/owerdogan/whoami-project.gitСоздайте папки, которые ожидает Makefile (для совместимости с Kali-пакетом, если это требуется):

sudo mkdir -p /usr/share/kali-menu/applicationsУстановите набор утилит:

cd ./whoami-project

sudo make installПроверьте статус установленного набора:

sudo kali-whoami --statusПримечание: установка и поведение скриптов зависят от дистрибутива (Debian/Ubuntu/Arch-подобные). Всегда просматривайте скрипты перед запуском с правами root.

Запуск Whoami и создание контрольной точки

После установки запустите основной сценарий, чтобы создать контрольную точку (restore point) и загрузить модули в текущую сессию:

sudo kali-whoami --startПосле этого в интерактивном меню вы будете переключать модули по номеру (цифра → Enter). При подтверждении изменений нажмите Enter ещё раз для применения. Для отключения модулей используйте:

sudo kali-whoami --stop

Альтернативный способ: если вы не хотите применять все модули интерактивно, изучите содержимое скриптов и вызывайте только нужные подсценарии вручную.

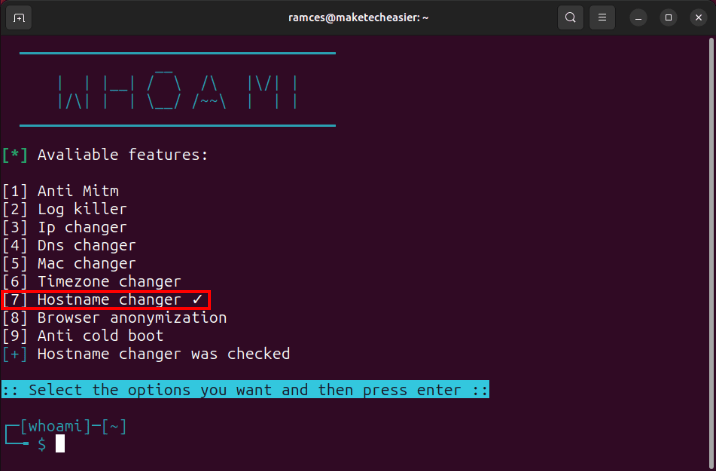

Смена hostname машины

Изменение hostname помогает сокрыть идентифицирующие метаданные в публичных сетях. Модуль Whoami для hostname прост в использовании.

- Запустите основной скрипт:

sudo kali-whoami --start- В меню нажмите

7, затем Enter — это пометит модуль «Hostname changer». - Нажмите Enter ещё раз для подтверждения и перезагрузите систему:

sudo rebootЧтобы отключить изменённый hostname, выполните:

sudo kali-whoami --stop

sudo reboot

Проверка: откройте новый терминал и убедитесь, что приглашение (PS1) или команда hostname возвращают новое имя.

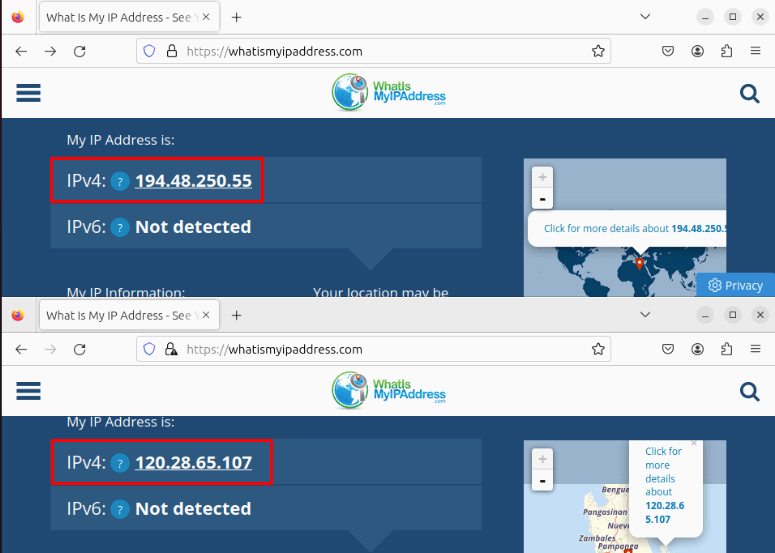

Смена IP-адреса — Tor transparent proxy

Whoami может направлять локальный трафик через Tor (transparent proxy), чтобы внешние сайты видели IP-адрес Tor-выхода.

Важно: для корректной работы иногда нужно отключить ufw (или соответствующий локальный firewall):

sudo systemctl disable --now ufw.serviceДалее запустите сценарий и включите модуль IP changer:

sudo kali-whoami --startВ меню нажмите 3, затем Enter, чтобы пометить модуль, и ещё раз Enter для применения.

Note: при включении этого модуля интернет-соединение для консольных приложений может быть отключено (таковы ограничения transparent proxy). Проверьте внешний IP через браузер или curl к сервису определения IP.

Проверка (в браузере или в графическом окружении): откройте сайт для проверки IP и убедитесь, что адрес изменился.

Для отключения Tor-transparent выполните:

sudo kali-whoami --stopКейсы, когда это не сработает: если локальная сеть блокирует Tor (например, deep packet inspection в корпоративной сети) или если вы используете VPN поверх Tor — конфликты маршрутизации возможны.

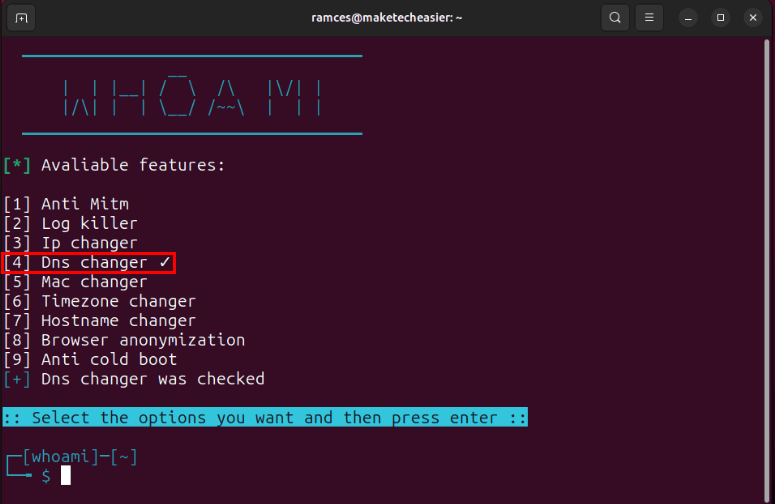

Смена DNS-резолверов

Whoami предлагает переключиться на приватные DNS-резолверы, чтобы уменьшить утёки метаданных через DNS.

- Запустите основной скрипт:

sudo kali-whoami --start- Нажмите

4→ Enter, затем подтвердите Enter для применения.

После применения очистите кэш DNS:

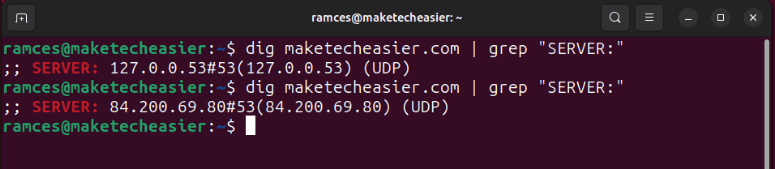

resolvectl flush-cachesПроверьте текущий сервер, выполнив dig (grep для вывода строки «SERVER:»):

dig maketecheasier.com | grep "SERVER:">

Замечание: некоторые сети принудительно подменяют DNS (DNS hijacking). В таких случаях локальная смена resolv.conf может быть перезаписана NetworkManager-ом или провайдером.

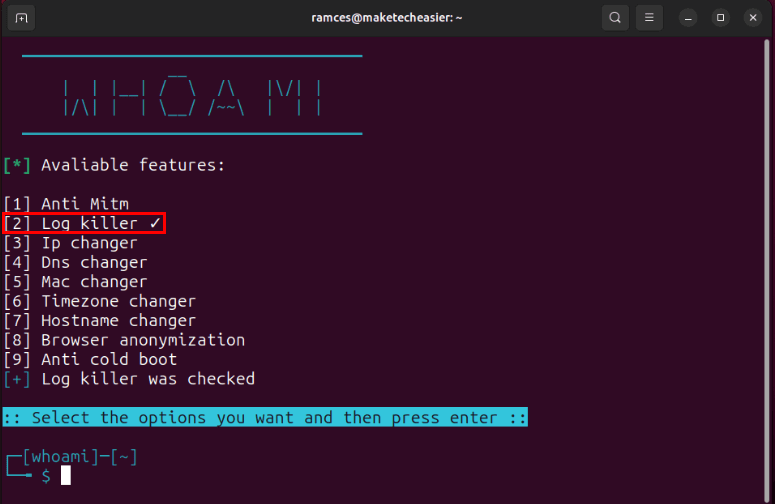

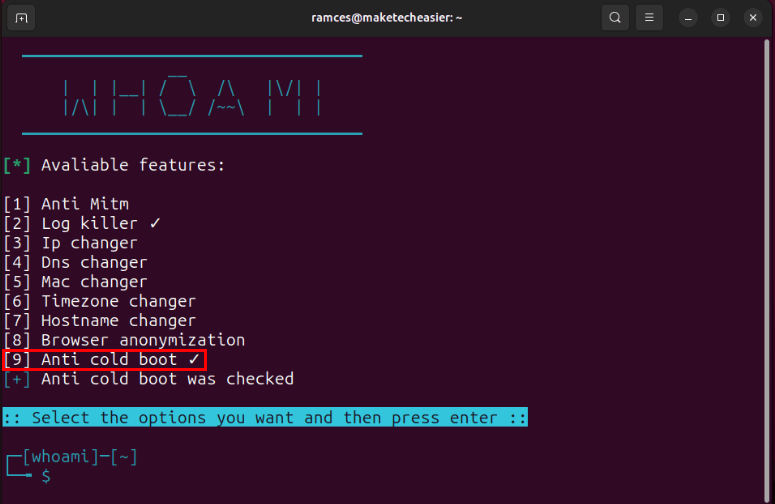

Защита от холодных перезагрузок (Anti Cold Boot) и очистка логов

Whoami включает модули для удаления системных логов и принудительной очистки RAM перед выключением — это уменьшает риск извлечения данных из памяти при холодном старте.

- Запустите основной скрипт:

sudo kali-whoami --start- Нажмите

2→ Enter, чтобы пометить удаление системных логов. - Нажмите

9→ Enter, чтобы включить Anti-Cold Boot (очистка памяти при выключении). - Подтвердите Enter для сохранения настроек.

Важно: очистка логов влияет на аудит и диагностику. На серверах и в управляемых окружениях это может нарушить политики соответствия. Всегда сохраняйте резервную копию важных логов перед удалением.

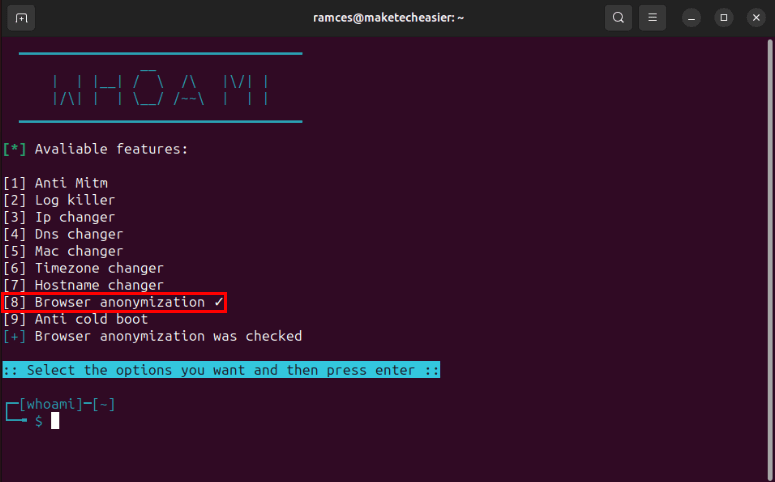

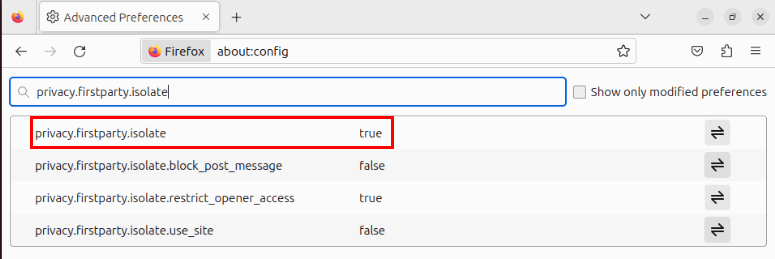

Жёсткая настройка Firefox (Browser Hardening)

Whoami поставляет файл конфигурации (whoami.js), который заменяет системный user.js для Firefox ESR и включает настройки конфиденциальности (например, firstPartyIsolate).

- Закройте Firefox ESR.

- Запустите Whoami:

sudo kali-whoami --start- Нажмите

8→ Enter, затем подтвердите Enter.

Создайте резервную копию и замените файл:

sudo cp /etc/firefox-esr/syspref.js /etc/firefox-esr/syspref.js.bak

sudo mv /etc/firefox-esr/whoami.js /etc/firefox-esr/syspref.jsОткройте Firefox и перейдите на about:config. Подтвердите, нажав “Принять риск и продолжить” (Accept the Risk and Continue), затем найдите параметр privacy.firstparty.isolate. Значение должно быть true.

Совет: после жёсткой настройки протестируйте критичные сайты (банки, двухфакторная аутентификация) — некоторые настройки могут ломать интеграции или входы.

Когда Whoami не сработает — ограничения и альтернативы

- Корпоративные или провайдерские сети, блокирующие Tor или перезаписывающие DNS: в таких случаях необходим обход (например, VPN с Session Persistence), но это повышает риск Fingerprinting.

- Аппаратные атаки и forensic: если устройство уже скомпрометировано на уровне прошивки, Whoami не спасёт.

- Сложные сценарии с Docker/контейнерами: модуль transparent proxy может не примениться ко всем пространствам имён сети.

Альтернативы:

- Использовать специализированные дистрибутивы (Tails, Qubes OS) для более сильной изоляции.

- Комбинация VPN + Tor/Whonix для гибридной маршрутизации.

- Ручная настройка iptables/nftables и systemd-resolved для более тонкого контроля.

Мини-методология: 7 шагов для безопасной анонимизации (быстрый чек‑лист)

- Просмотрите скрипты: git clone + локальный audit.

- Создайте резервные копии конфигураций (syspref.js, resolv.conf, /var/log).

- Запустите sudo kali-whoami –start и создайте restore point.

- Включите нужные модули: hostname (7), DNS (4), Tor (3), logs wipe (2), anti-cold (9), browser hardening (8).

- Примените изменения и перезагрузитесь, если требуется.

- Проверьте: hostname, внешний IP, dig + проверка about:config в Firefox.

- Отключите модули через –stop в случае проблем и восстановите резервные копии.

Риски и меры смягчения

- Риск: потеря сетевого доступа для CLI-программ после включения Tor transparent proxy.

- Смягчение: тестируйте в отдельной VM; имейте физический доступ или альтернативный канал управления (serial/ssh через иной интерфейс).

- Риск: удаление логов препятствует расследованию инцидентов.

- Смягчение: создайте зашифрованный архив логов и храните его отдельно.

- Риск: совместимость с корпоративными политиками.

- Смягчение: согласуйте изменения с ИТ‑отделом или используйте персональную машину.

Критерии приёмки

- Удалённые модули можно отключить и вернуть систему в исходное состояние через

sudo kali-whoami --stop. - Новое значение hostname отображается в

hostnameи PS1. - Внешний IP после включения модуля Tor отличается от исходного (проверка через веб-сервис).

- DNS-резолверы изменены (проверка через dig/resolvectl).

- Firefox показывает

privacy.firstparty.isolate = true.

Глоссарий (1 строка на термин)

- Tor: сеть для анонимизации трафика через многослойную маршрутизацию.

- Transparent proxy: прокси, который перенаправляет трафик без настройки приложений.

- DNS resolver: служба, преобразующая доменные имена в IP.

- Cold boot attack: извлечение данных из памяти после перезагрузки из-за остаточных электрических зарядів.

Роль‑ориентированные контрольные списки

- Обычный пользователь:

- Сделать резервные копии, протестировать в VM, включать только hostname и DNS.

- Исследователь / опенсорс‑энтузиаст:

- Полный аудит скриптов, тестирование Tor proxy, замеры утечек через браузер.

- Системный администратор:

- Проверить совместимость с мониторингом, логированием и политиками безопасности; предусмотреть откат.

Decision flowchart (Mermaid)

flowchart TD

A[Начало] --> B{Цель: анонимность сети?}

B -- Да --> C[Запустить kali-whoami --start]

C --> D{Нужен Tor?}

D -- Да --> E[Включить модуль 3: IP changer]

D -- Нет --> F[Включить модуль 4: DNS changer]

E --> G[Проверить внешний IP]

F --> G

G --> H{Нужна защита от cold boot?}

H -- Да --> I[Включить модуль 9 и 2]

H -- Нет --> J[Применить Browser Hardening '8' при необходимости]

I --> K[Тесты и мониторинг]

J --> K

K --> L[Готово]Контрольные тесты / критерии приёмки

- Проверить

sudo kali-whoami --statusдо и после изменений. - Проверить

hostnameиuname -n. - Открыть сайт проверки IP в браузере и сверить с предыдущим состоянием.

- Выполнить

dig example.com | grep "SERVER:"для проверки DNS. - В Firefox проверить about:config на ключи приватности.

Заключение

Whoami — удобный набор инструментов для быстрой анонимизации и базовой жёсткой настройки Ubuntu и других Debian/Arch-подобных систем. Он полезен для быстрого тестирования приватности, но не заменяет продуманные архитектурные решения (например, использование Whonix, Qubes или отдельной аппаратной среды для чувствительных задач). Всегда проверяйте скрипты и имейте план отката.

Image credit: Jefferson Santos via Unsplash. All alterations and screenshots by Ramces Red.

Похожие материалы

Вращение кистей в Photoshop — как и зачем

Как исправить AdobeARM entry point not found

Скриншоты Apple TV с Mac — как сделать

Как увидеть пароль вместо точек в браузере

Ошибки плана реагирования на инциденты