Как добавить двухфакторную аутентификацию в OpenVPN AS с WiKID

Краткое введение

В этом руководстве показано, как интегрировать WiKID Strong Authentication Server с OpenVPN Access Server (OpenVPN AS) для получения двухфакторной аутентификации. Процесс прост: установка RPM, первоначальная настройка через скрипт и переключение метода аутентификации в веб-интерфейсе на RADIUS с указанием WiKID.

Важно: считается, что у вас уже есть рабочий сервер WiKID (Enterprise ISO) и права root на целевой машине.

Что потребуется

- OpenVPN Access Server RPM для вашей дистрибуции (в примере — CentOS).

- Развернутый WiKID Strong Authentication Server и доступ к его RADIUS-слушателю.

- Привилегии root или эквивалент.

- Доступ в веб-браузере к Admin Web UI OpenVPN AS.

Установка пакета

Скопируйте RPM на сервер и установите пакет командой (пример для CentOS):

# rpm -ivh openvpn-as-1.3.4-CentOS5.i386.rpmПосле установки запускайте первоначальную конфигурацию:

/usr/local/openvpn_as/bin/ovpn-initСкрипт предложит пройти серию начальных опций. В большинстве случаев можно принять значения по умолчанию, если вы не уверены.

Once you provide a few initial configuration settings,

OpenVPN Access Server can be configured by accessing

its Admin Web UI using your Web browser.

Please specify the network interface and IP address to be

used by the Admin Web UI:

(1) all interfaces: 0.0.0.0

(2) eth0: 10.100.0.125

Please enter the option number from the list above (1-2).

> Press Enter for default [2]:

Настройка сервера через панель администратора

Откройте в браузере Admin Web UI по адресу и порту, которые вы указали в ovpn-init. Войдите под root или другим пользователем с правами администратора.

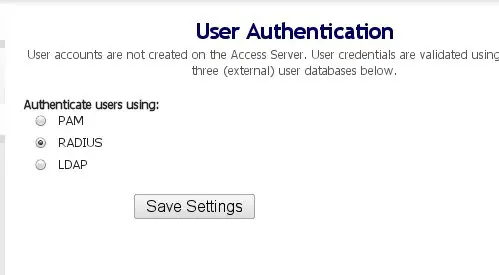

Перейдите в Authentication → General и выберите RADIUS в качестве метода аутентификации.

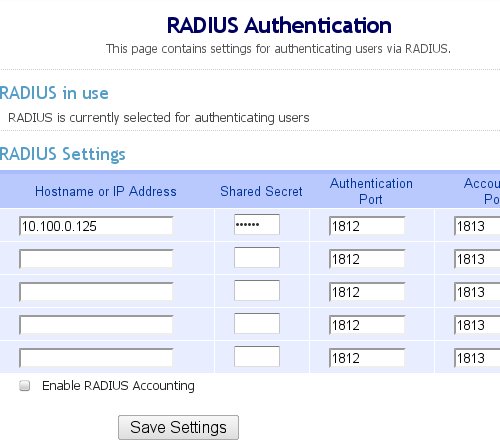

После этого откройте раздел RADIUS и введите параметры сервера RADIUS (IP, порт, общий секрет). В нашем примере WiKID запущен на том же сервере, поэтому указан тот же IP.

Важно: не используйте 127.0.0.1, если слушатель RADIUS настроен на конкретном сетевом интерфейсе — указывайте реальный IP-адрес сервера.

Мини-методология: быстрый план действий

- Убедитесь, что WiKID работает и RADIUS слушает на ожидаемом порту/интерфейсе.

- Скопируйте и установите RPM OpenVPN AS.

- Запустите /usr/local/openvpn_as/bin/ovpn-init и завершите базовую настройку.

- Войдите в Admin Web UI → Authentication → General → выберите RADIUS.

- В разделе RADIUS введите IP WiKID, порт и общий секрет, сохраните и протестируйте.

Типичные ошибки и устранение неисправностей

- Сервер OpenVPN не может подключиться к RADIUS: проверьте фаервол (порт RADIUS, по умолчанию UDP 1812), убедитесь в правильности IP и общего секрета.

- Неправильный общий секрет: секрет в настройках OpenVPN AS должен точно совпадать с секретом на стороне WiKID.

- Слушатель RADIUS привязан к определённому интерфейсу: укажите реальный IP, а не 127.0.0.1.

- Логи: смотрите системные журналы OpenVPN AS и логи WiKID для подробной диагностики.

Совет: для проверки доступности порта RADIUS используйте утилиты диагностики сети (nmap, /проверки UDP-инструментов) и посмотрите логи RADIUS на стороне WiKID.

Альтернативные подходы

- Интеграция через PAM/LDAP вместо RADIUS — если ваша инфраструктура уже использует LDAP.

- Использование встроенных плагинов OpenVPN AS для внешней аутентификации (если доступны).

- Замена WiKID на другой 2FA-провайдер, поддерживающий RADIUS или OpenVPN плагины.

Роли и чек-лист по внедрению

Администратор безопасности:

- Убедиться в соответствии политики 2FA требованиям организации.

- Проверить шифрование и хранение секретов.

Сетевой инженер:

- Настроить фаервол и маршрутизацию для доступа OpenVPN AS → WiKID.

- Проверить доступность RADIUS-порта.

Операции/Поддержка:

- Тестировать входы с 2FA для нескольких учетных записей.

- Поддерживать инструкции восстановления доступа для пользователей.

Краткий глоссарий

- RADIUS — протокол удалённой аутентификации и учёта.

- WiKID — сервер, предоставляющий двухфакторную аутентификацию и RADIUS-интерфейс.

- OpenVPN AS — коммерческая/компактная версия OpenVPN с веб-интерфейсом управления.

Резюме

Интеграция OpenVPN Access Server с WiKID через RADIUS — прямой путь к добавлению двухфакторной аутентификации. Ключевые моменты: корректная установка RPM, запуск ovpn-init, выбор RADIUS в Admin Web UI и точное совпадение параметров RADIUS (IP, порт, общий секрет). При проблемах проверяйте фаервол, привязку интерфейсов и логи.

Важно: протестируйте сценарии восстановления доступа и документируйте шаги для поддержки пользователей.

Ключевые шаги выполнены — OpenVPN AS теперь использует WiKID для второй составляющей аутентификации.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone