Nigelthorn: как вредоносное расширение для Chrome распространяется через Facebook

Что такое Nigelthorn

Nigelthorn — имя, данное серии атак, направленных на пользователей Facebook и Chrome. Атака начинается с сообщения или поста в Facebook, содержащего ссылку на поддельную страницу YouTube. При попытке просмотреть «видео» пользователю показывают просьбу установить расширение для Chrome. Если пользователь соглашается, на компьютер устанавливается модифицированное расширение с вредоносным кодом.

Важно: вредонос действует главным образом на Chrome. Пользователи других браузеров в большинстве случаев защищены от этой конкретной кампании.

Как работает Nigelthorn

- Рассылка ссылки. Жертва получает ссылку через пост, комментарий или Facebook Messenger.

- Фейковая страница. Ссылка ведёт на поддельную страницу, стилизованную под YouTube, где отображается «видео».

- Подстановка расширения. Сайт просит установить расширение для воспроизведения контента.

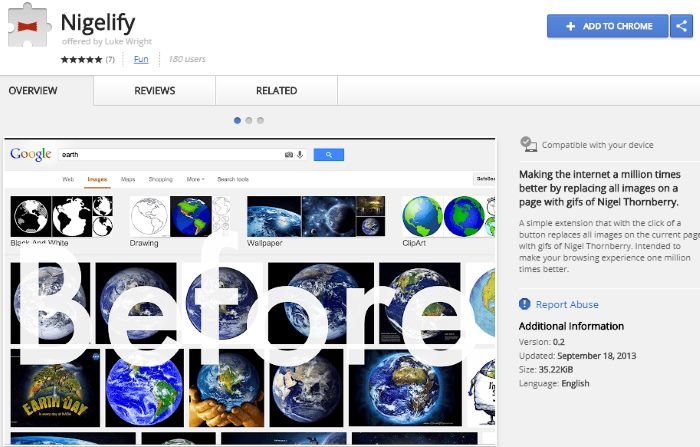

- Маскировка под легитимное расширение. Атакующие берут реальное, одобренное расширение и внедряют в него вредоносный код. Это позволяет обойти стандартные проверки Chrome.

- Выполнение вредоносных действий. После установки расширение крадёт данные, запускает майнер, манипулирует YouTube-активностью и распространяется дальше.

Техническая примечание

Атака использует технику «supply-chain» для расширений: легитимный пакет обновляют или модифицируют вне контроля конечного пользователя, чтобы добавить вредоносный функционал. Такое внедрение затрудняет автоматическое обнаружение, потому что расширение сохраняет прежние подписи и метаданные.

Что делает Nigelthorn

Ниже перечислены основные функции, которые замечены в реальных образцах кампании.

Кража данных

Расширение собирает данные аккаунта Facebook, включая токены сессии, идентификаторы и возможные персональные сведения, доступные через DOM и API Facebook. Собранные данные отправляются на серверы разработчиков расширения.

Криптомайнинг

Расширение содержит встроенный майнер, который использует ресурсы процессора или GPU жертвы для майнинга криптовалюты. В одном публично описанном случае разработчики получили эквивалент примерно $1000 за шестидневный период майнинга. Это пример того, как злоумышленники монетизируют доступ к чужим компьютерам.

Самораспространение

Заражённый аккаунт отправляет сообщения через Facebook Messenger и публикует посты или теги с ссылкой на поддельную страницу. Поскольку сообщение кажется присланным знакомым человеком, вероятность клика возрастает.

Манипуляция YouTube

Код может автоматически направлять браузер на определённые видео, ставить лайки и подписываться на каналы. Скорее всего, это делается ради накрутки просмотров и получения дохода от партнёрских программ.

Защита от удаления

Чтобы удержать контроль, расширение мешает удалению: закрывает панель расширений, блокирует инструменты очистки Chrome и ограничивает доступ к Facebook-инструментам безопасности.

Модели угроз и когда атака не сработает

- Если пользователь не использует Chrome — угроза существенно снижается.

- Если у пользователя активирован центр обновлений и контроль за расширениями на уровне политики (GPO/MDM), внедрение модификаций затруднено.

- Пользователи с двухфакторной аутентификацией (2FA) и практикой регулярной смены паролей снижают риск длительной утечки доступа.

Как проверить, заражён ли аккаунт или устройство — мини-методология

- Проверьте список установленных расширений в Chrome: chrome://extensions

- Ищите неизвестные или недавно добавленные расширения с правами на доступ к вкладкам/сайтам.

- Посмотрите историю сообщений и постов в Facebook: были ли отправлены ссылки, которых вы не публиковали.

- Мониторьте загрузку CPU/GPU в диспетчере задач; постоянный высокий процент без видимых причин — подозрительно.

- Используйте проверенные антивирусы и сканеры расширений.

Пошаговое удаление и инцидент-руководство

Важно: если расширение блокирует доступ к списку расширений, действуйте по порядку.

- Сделайте резервную копию важных данных.

- Попробуйте отключить расширение в chrome://extensions. Если доступ закрыт — переходите к шагу 3.

- Полная переустановка Chrome: экспорт закладок, удаление профиля пользователя Chrome (папка User Data), затем чистая установка.

- Смените пароль Facebook и включите двухфакторную аутентификацию.

- Проверьте связанные приложения и сеансы в Facebook (Настройки → Безопасность и вход) и завершите все неизвестные сеансы.

- Просканируйте систему антивирусом и анти-малваре инструментами.

- Уведомьте контакты, если из вашего аккаунта разосланы вредоносные ссылки.

- При корпоративном инциденте оповестите IT/безопасность и поместите устройство в карантин.

Роль‑базовые чек‑листы

Пользователь (не технический):

- Не устанавливайте расширения по просьбе непроверенных сайтов.

- Не открывайте ссылки в сообщениях от незнакомцев.

- Смените пароль и включите 2FA, если заподозрили взлом.

Администратор (IT/безопасность):

- Заблокируйте установку расширений через политики Chrome (GPO/MDM).

- Настройте централизованный репозиторий разрешённых расширений.

- Мониторьте аномальные исходящие соединения и пиковую загрузку CPU.

Разработчик расширений и менеджер продукта:

- Подписывайте и защищайте каналы обновлений расширений.

- Внедряйте сквозную проверку целостности пакетов.

- Ограничивайте права расширения до минимально необходимых.

Жёсткие рекомендации по защите Chrome и аккаунта Facebook

- Ограничьте список доверенных расширений и используйте управление политиками в корпоративной среде.

- Устанавливайте расширения только из официального магазина Chrome и проверяйте отзывы и источник.

- Включите двухфакторную аутентификацию для Facebook.

- Регулярно проверяйте раздел «Безопасность и вход» в настройках Facebook и завершайте неизвестные сеансы.

- Используйте антивирус и расширения, которые проверяют целостность других расширений (только от проверенных поставщиков).

Критерии приёмки (как понять, что устройство чисто)

- В chrome://extensions нет подозрительных или неизвестных расширений.

- Нагрузка CPU/GPU вернулась к норме.

- Не обнаружено неизвестных исходящих соединений к серверам управления.

- Пароль Facebook сменён, включён 2FA.

- Контакты уведомлены, посты/сообщения восстановлены.

Проблемы конфиденциальности и соответствие требованиям GDPR

Если профиль Facebook и персональные данные пользователей были собраны и отправлены внешним серверам, компаниям и администраторам нужно рассматривать эту ситуацию как потенциальное нарушение данных. Рекомендуется:

- Оценить объём утечки.

- Уведомить пострадавших пользователей и при необходимости регулятора, если применимы местные требования о раскрытии утечек данных.

Примечание: этот раздел описывает общие действия. Конкретные юридические шаги зависят от юрисдикции.

Короткий план действий для пользователя (SOP)

- Не устанавливайте сомнительные расширения.

- Если вы установили — удалите расширение через chrome://extensions.

- Если доступ блокируется — экспортируйте закладки, удалите профиль Chrome и переустановите приложение.

- Смените пароль Facebook и включите 2FA.

- Просканируйте систему антивирусом.

Тесты и критерии проверки очистки

- Попытка открыть список расширений должна удаваться.

- Поведение браузера должно быть предсказуемым: страницы не перенаправляются на фальшивые сайты.

- Facebook не отправляет сообщений или постов без вашего ведома.

- Антивирус не находит следов вредоносного кода.

Факт‑бокс: ключевые числа

- Пример майнинга: около $1000 в эквиваленте криптовалюты за шестидневный период (указано в отчёте об одной кампании).

- Целевая платформа: Chrome.

- Вектор распространения: ссылки в Facebook (посты/мессенджер).

Когда эвристики не помогут

- Если модифицированное расширение обновляется через тот же канал и сохраняет подписи, автоматические фильтры могут не сработать.

- Пользователь, легко доверяющий контенту от друзей, чаще подвергается риску. Обучение пользователей остаётся ключевым мероприятием.

Краткое объявление для соцсетей (100–200 слов)

Nigelthorn — вредоносное расширение, распространяющееся через фальшивые ссылки на YouTube в Facebook. Оно маскируется под легитимные дополнения для Chrome, крадёт данные аккаунтов, запускает криптомайнер и продолжает распространяться через сообщения и теги. Если вы используете Chrome, не устанавливайте расширения с неизвестных сайтов и держите контроль над списком установленных дополнений. При подозрении на заражение удалите расширение, смените пароль Facebook и включите двухфакторную аутентификацию. В случае, если расширение блокирует доступ к списку расширений, экспортируйте закладки и переустановите Chrome.

Если вы заметили подозрительную активность или получили ссылку от знакомого с необычным текстом, сообщите им о необходимости проверить устройство и сменить пароли.

Важно: всегда проверяйте права расширений перед установкой и используйте централизованное управление расширениями в корпоративной среде.