Как проверить и очистить телефон от SlopAds: быстрый план действий

Что такое кампания рекламного мошенничества SlopAds

Коротко: SlopAds — организованная кампания по фальсификации рекламных показов в Android‑приложениях. Исследовательская группа Satori Threat Intelligence от компании HUMAN обнаружила не менее 224 приложений, удалённых из Google Play. Эти приложения были загружены примерно 38 миллионов раз и генерировали миллиарды поддельных рекламных запросов — по оценке исследования, более 2,3 миллиарда bid‑запросов в сутки.

Определение: рекламное мошенничество — это умышленная генерация показов и кликов по рекламе, чтобы обмануть рекламные сети и заработать на фальшивых показах.

Ниже — разбор тактик злоумышленников и почему они оставались незамеченными.

Как SlopAds обходит защиту и маскирует активность

Приложения выполняют свои заявленные функции (калькулятор, утилита, AI‑инструмент), поэтому ручные проверки, когда исследователь или модератор скачивают приложение напрямую из Play Store, часто не выявляют вредоносного поведения.

Есть механизм проверки источника установки: если приложение установлено через рекламную кампанию (клик по рекламе), оно помечается и начинает скрытую активность. Это позволяет злоумышленникам обходить проверки, основанные на прямой установке.

После подтверждения установки от рекламной сети приложение связывается с C2 (командным сервером) и загружает изображения, внутри которых спрятан зашифрованный код или полезная нагрузка. Изображения выглядят безобидно и проходят базовые проверки безопасности.

Код из изображений расшифровывается и собирается в модуль (в отчётах его называют FatModule). Он собирает информацию об устройстве и браузере и создаёт невидимые webview — HTML5‑страницы с множеством объявлений для генерации показов. Есть логика автоматического «тапа» по объявлениям через интервалы времени.

Результат: тысячи показов и кликов без видимого рекламного поведения для пользователя и без очевидных признаков для автоматизированных сканеров.

Важно: описанные механики не означают, что все приложения с похожим поведением — SlopAds, но дают представление о приёмах злоумышленников.

Признаки заражения вашего телефона

Невидимая реклама — это сложнее для обнаружения, но есть косвенные индикаторы. Проверьте устройство по следующему списку:

Проверьте официальный список удалённых приложений. Компания HUMAN опубликовала перечень приложений, удалённых из Google Play. Если одно из них установлено у вас — удалите его.

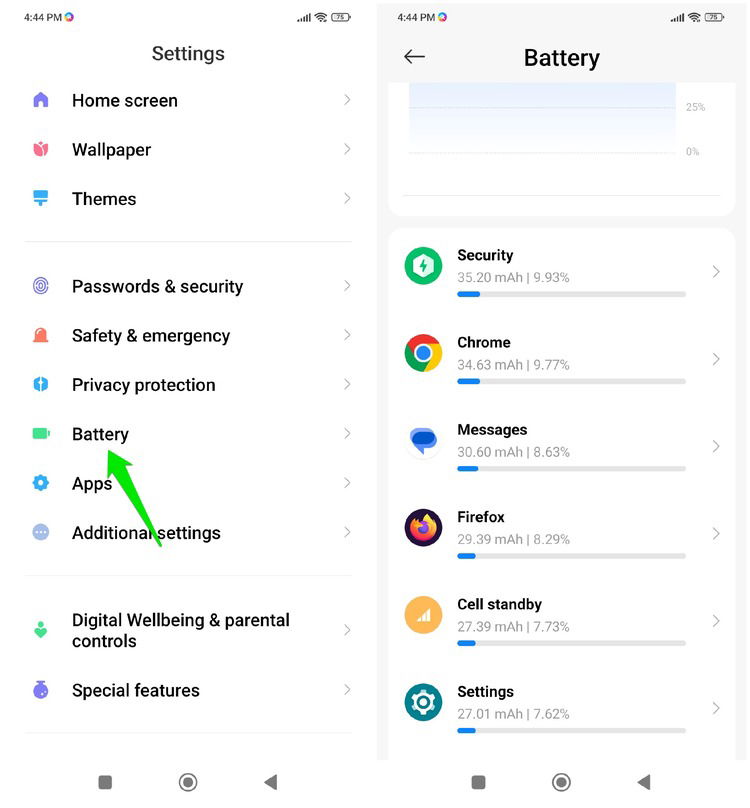

Сильный разряд батареи без видимой причины. Зайдите в Настройки → Аккумулятор и посмотрите, какие приложения потребляют заряд. Если фоновое приложение съедает много энергии без активного использования — это тревожный сигнал.

Неожиданные действия: внезапные всплывающие окна с предложением установить приложение, самопроизвольное открытие веб‑страниц, ненужные уведомления и переходы по ссылкам.

Увеличение трафика в фоне. Проверьте Использование данных в Настройки → Сеть и интернет (или Подключения) → Использование данных: фоновые передачи большого объёма для приложений, которые не должны их генерировать, могут указывать на скрытую активность.

Необычная активность приложений, установленных после перехода по рекламе. Приложения, которые вы установили через рекламное объявление, имеют более высокий риск включать мошенническую логику.

Пошаговая инструкция: как очистить телефон от SlopAds

Следуйте этому плану последовательно — от простых действий к более радикальным.

Сохраните важные данные. Сделайте резервную копию фото, контактов и заметок (не копируйте APK‑файлы сомнительного происхождения).

Проверьте список удалённых приложений и свои установленные приложения. Удалите найденные в списке.

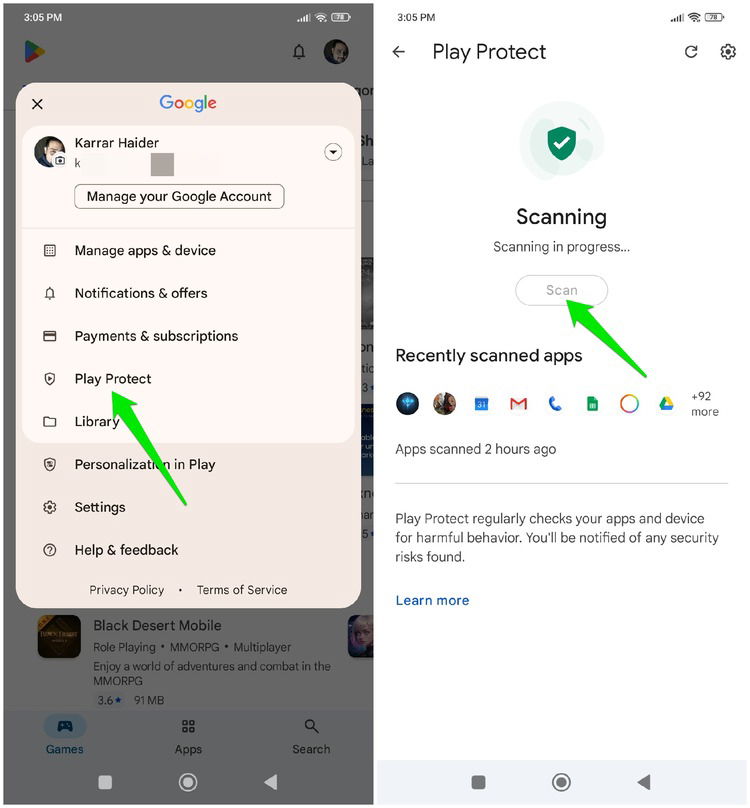

Запустите сканирование Play Protect:

- Откройте Google Play, нажмите на аккаунт в правом верхнем углу → Play Protect → Проверка.

- Запустите «Проверить устройство» (Scan) и следуйте рекомендациям. Play Protect может пометить и удалить вредоносные приложения.

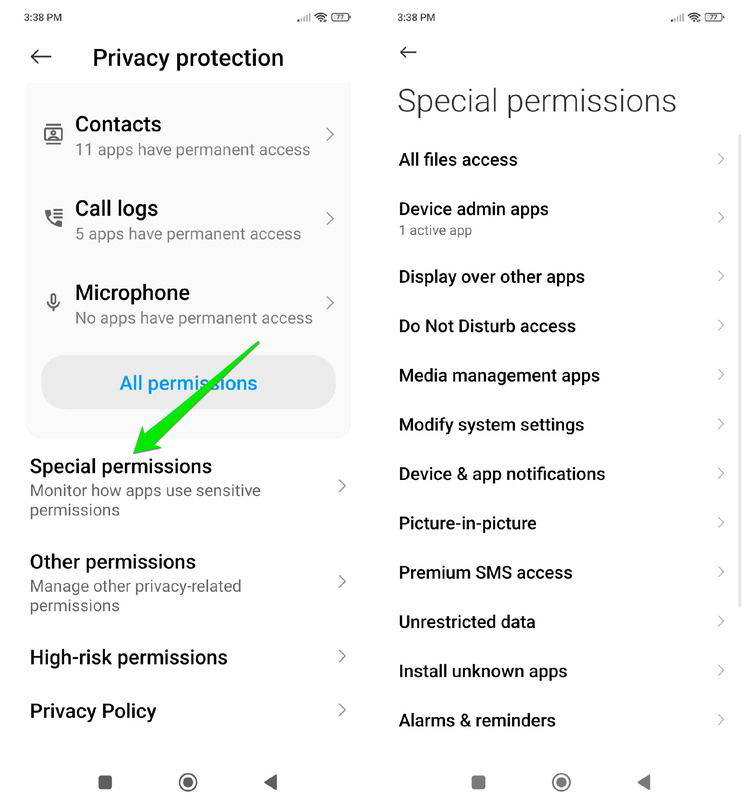

- Откатите подозрительные разрешения:

- Настройки → Конфиденциальность → Специальные права доступа (или Настройки → Приложения → Специальный доступ).

- Отзовите доступы, которые не соответствуют назначению приложения: автозапускы, служба доступности (Accessibility), права администратора устройства, доступ к SMS и т.п.

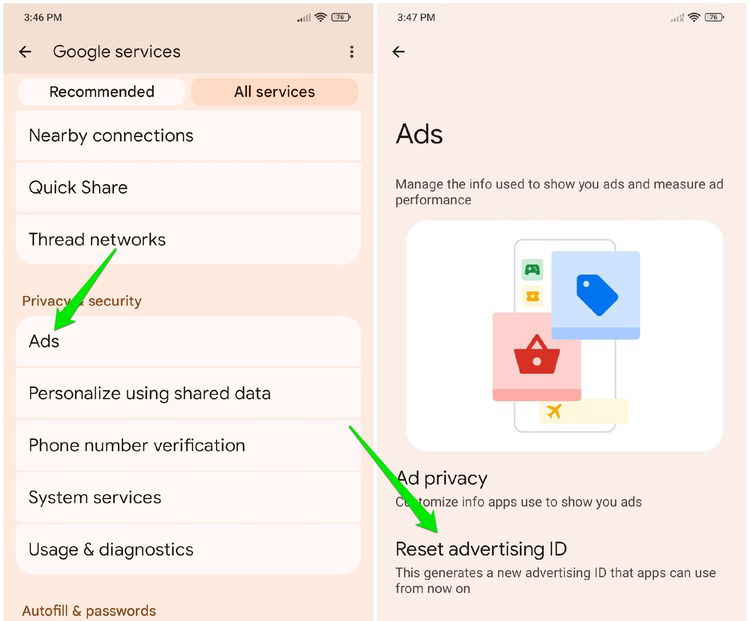

- Сбросить рекламный идентификатор:

- Настройки → Google → Реклама → Сбросить идентификатор рекламы (Reset advertising ID). Это снизит степень таргетирования на основе прошлых показов.

Очистить кэш и данные проблемных приложений: Настройки → Приложения → Выбрать приложение → Хранилище → Очистить кеш и данные.

Удалите приложение. Если обычное удаление блокируется — проверьте, не назначено ли оно администратором устройства (Настройки → Безопасность → Администраторы устройства). Отмените права администратора, затем удаляйте.

Перезагрузите телефон в безопасном режиме и проверьте, сохраняется ли проблема. В безопасном режиме загружаются только системные приложения — если скрытые рекламные показы исчезают, виновник — одно из сторонних приложений.

При сохраняющихся проблемах: полный сброс к заводским настройкам. Это крайняя мера — заранее сделайте резервные копии.

Критерии приёмки

- Play Protect не обнаруживает вредоносных приложений.

- Нет несанкционированного потребления батареи и данных в течение 72 часов.

- Нет самопроизвольных открытий страниц, всплывающих окон или запросов на установку приложений.

Если все три пункта выполнены — устройство можно считать очищенным. Если нет — обратитесь к специалистам по мобильной безопасности.

Важно: удаление приложения не отменяет возможных последствий утечки личных данных. Проверьте банковские и учётные записи на предмет подозрительной активности.

Методика расследования (мини‑методология)

Эта методика полезна, если вы — IT‑администратор или исследователь и хотите системно проверить устройство.

- Сбор метаданных: список установленных пакетов, даты установки, источники установки (Play Store или сторонние), лог активности батареи и трафика.

- Идентификация подозрительных пакетов и зависимостей (модули, библиотеки рекламо/трекеры).

- Анализ сетевой активности: какие домены и IP контактировало устройство, частота соединений, объём переданных данных.

- Динамический анализ: запуск приложения в контролируемой среде (sandbox, эмулятор) с логированием webview и сетевых запросов.

- Статический анализ APK: поиск шифрования в ресурсах (изображения с вложенным кодом), проверка исполняемого кода модулей.

- Рекомендации по очистке и профилактике.

Модели мышления и эвристики

- Приложения, пришедшие через рекламу, потенциально небезопаснее тех, что найдены целенаправленно.

- Низкое видимое поведение + высокий расход батареи/трафика = признак фоновой автоматизации.

- Многочисленные ресурсы (изображения/скрипты), загружаемые динамически — потенциальный индикатор использования C2.

Чек‑листы: роль пользователя и роль IT‑администратора

Чек‑лист для пользователя:

- Сохранить важные данные.

- Проверить список удалённых приложений и свои установки.

- Запустить Play Protect и удалить помеченные приложения.

- Отозвать подозрительные разрешения.

- Сбросить рекламный идентификатор.

- Перезагрузиться в безопасном режиме и проверять поведение.

- При необходимости выполнить сброс к заводским настройкам.

Чек‑лист для IT‑администратора:

- Собрать логи батареи и сетевой активности.

- Сформировать список установленных пакетов и источников их установки.

- Выполнить статический анализ подозрительных APK.

- Эмулировать приложение в sandbox для динамического анализа.

- Блокировать домены C2 на уровне корпоративного фаервола.

- Провести массовую проверку устройств и уведомить пользователей.

План реакции на инцидент для домашнего пользователя и организации

Инцидент‑ранбуковая последовательность:

- Ограничение воздействия: отключите устройство от Интернета (режим полёта) и от корпоративной сети.

- Идентификация: найдите недавно установленные приложения и сравните с публичным списком SlopAds.

- Сдерживание: удалите подозрительное приложение, отзовите права администратора и доступность служб.

- Устранение: очистите данные, сбросьте рекламный идентификатор, при необходимости сделайте сброс до заводских настроек.

- Восстановление: восстановите данные из резервной копии и проинструктируйте пользователя об изменения в правах и паролях.

- Обзор и уроки: обновите корпоративные политики установки приложений, фильтры доменов и обучение пользователей.

Какие меры защиты включить на будущее

- Всегда проверяйте отзывы и рейтинг приложения. Фильтруйте отзывы по критическим и недавним.

- Сравнивайте запрашиваемые разрешения с назначением приложения: калькулятор не должен запрашивать микрофон или права администратора устройства.

- Ограничьте установку приложений из неизвестных источников: Настройки → Приложения → Установка неизвестных приложений.

- Следите за фоновым использованием данных и батареи.

- Обновляйте систему и приложения — патчи безопасности снижают риск эксплуатации уязвимостей.

- Для корпоративных устройств используйте MDM/EMM и блокировку установки приложений вне белого списка.

Риск‑матрица и смягчение

- Низкий риск: одно приложение с подозрительным поведением — ограничьте права, удалите и наблюдайте.

- Средний риск: несколько приложений, повышенный трафик и батарея — провести полную проверку и сканирование.

- Высокий риск: сохранение признаков после удаления и сброса — предположите возможную утечку данных и выполните полный сброс, смену паролей и уведомление банков/сервисов.

Меры смягчения: ограничение доступа к сети, смена учётных данных, уведомление финансовых сервисов и мониторинг счётов.

Примеры, когда предложенные шаги не помогают

- Если вредоносный код получил доступ к системным привилегиям и установил компоненты в раздел раздела системы, простое удаление APK может не удалить все следы.

- Если вредоносная активность синхронизировалась с облачными учётными записями (например, синхронизация контактов или данных в облаке), необходимо проверить и очистить там.

В таких случаях рекомендована профессиональная помощь и, при необходимости, физическая замена устройства.

Конфиденциальность и соответствие (GDPR и личные данные)

Если на устройстве хранились персональные данные, оцените возможный объём утечки. При подозрении на утечку персональных данных в рамках законодательства вашей страны выполните следующие шаги:

- Оцените, какие данные были потенциально доступны.

- Уведомите соответствующие службы/поставщиков услуг (банки, почтовые сервисы).

- Для организаций: оцените необходимость уведомления регуляторов и пострадавших лиц в соответствии с требованиями GDPR/локального законодательства.

Важно: удаление приложения не отменяет возможную утечку данных — проведите аудит учётных записей и при необходимости смените пароли.

Частые вопросы (FAQ)

Как быстро понять, что мой телефон заражён SlopAds?

Если вы видите внезапный рост расхода батареи и данных, самопроизвольные открытия веб‑страниц или сообщения о нежелательных установках — это сильный индикатор. Проверьте список удалённых приложений и запустите Play Protect.

Достаточно ли удалить приложение, чтобы всё исправить?

Удаление часто помогает, но необходимо отозвать права, очистить кэш и данные, сбросить рекламный идентификатор и наблюдать за поведением в течение 72 часов. В сложных случаях может потребоваться сброс к заводским настройкам.

Поможет ли антивирус от стороннего производителя?

Хорошие антивирусы могут помочь обнаружить и удалить подозрительный код, но лучшая первичная мера — сочетание Play Protect, ручной проверки разрешений и анализа поведения приложения.

Итог и рекомендации

- SlopAds использует хитрые приёмы, чтобы маскировать рекламную активность внутри невинно выглядящих приложений. Не полагайтесь только на внешний вид приложения.

- Выполняйте пошаговую очистку: резервные копии → Play Protect → отзыв прав → удаление → наблюдение. Для организаций используйте централизованный контроль и блокировку доменов C2.

- Обновляйте устройства, просматривайте разрешения и будьте осторожны с приложениями, установленными через рекламные объявления.

Ключевые выводы:

- Проверьте список удалённых приложений и запустите скан Play Protect.

- Отзовите подозрительные разрешения и сбросьте рекламный идентификатор.

- При стойкой проблеме выполните фабричный сброс и обратитесь к специалистам.

Дополнительные ресурсы: посетите официальные публикации исследовательской группы HUMAN для актуального списка удалённых приложений и технических деталей по индикаторам компрометации.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone