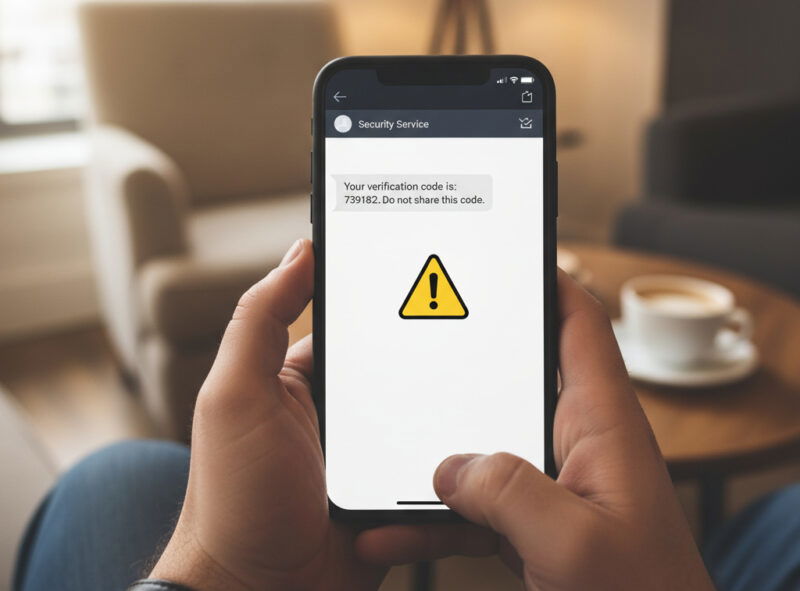

Как атакуют push‑2FA и как от этого защищаться

Важно: любой неожиданный запрос на подтверждение входа означает, что ваша учётная запись или пароль могли быть скомпрометированы. Меняйте пароль и проверяйте настройки доступа.

Введение

Многие компании переходят с SMS‑кодов на push‑уведомления (prompt‑based 2FA). Push‑2FA часто удобнее и безопаснее, но не является абсолютной защитой. В этой статье разбор пяти типичных атак на push‑2FA, как они работают и какие практические меры можно применить как пользователю, так и администратору.

1. Атака истощения MFA

Описание: злоумышленник, имея украденный пароль, посылает множественные push‑уведомления на ваш телефон, рассчитывая, что вы устанете и случайно нажмёте «Разрешить», чтобы избавиться от надоедливых запросов.

Почему это работает: люди склонны одобрять надоедливые или непонятные запросы из‑за раздражения или любопытства, особенно если уведомления приходят часто.

Когда это не сработает: если система требует подтверждение с уникальной цифрой/фразой, показанной на странице входа, или если пользователь понимает принцип атаки и игнорирует неизвестные запросы.

Практические шаги — что делать пользователю:

- Никогда не одобряйте неожиданные запросы. Это главный и немедленный шаг.

- Немедленно смените пароль и проверьте недавние сессии в аккаунте.

- Включите многофакторную аутентификацию, не зависящую от SMS, и используйте аппаратные ключи, если доступно.

Практические шаги — что делать администратору:

- Внедрите механизмы «номер в приложении», который совпадает с числом на странице входа.

- Ограничьте частоту отправки push и блокируйте подозрительные повторяющиеся запросы.

- Ведите мониторинг отказов и аномалий входа; при серии отклонённых запросов принудительно блокируйте попытки входа.

2. Социальная инженерия: убеждение одобрить запрос

Описание: злоумышленник связывается с жертвой (по телефону или в мессенджере), представляется сотрудником службы поддержки и просит одобрить push‑запрос «для проверки».

Почему это работает: доверие к псевдо‑представителю организации и стресс/неведение пользователя.

Как защищаться:

- Официальные службы поддержки никогда не просят одобрить 2FA‑запрос или передавать пароли/коды. Запомните это правило.

- Обучайте сотрудников и пользователей в организации: короткий сценарий противодействия социнжинирингу — «вежливо отказать, затем перезвонить на официальный номер».

Роль‑ориентированный чеклист:

- Пользователь: не раскрывайте пароли, не нажимайте «Разрешить» по просьбе неизвестных.

- IT‑поддержка: всегда подтверждайте звонок по официальному каналу и требуйте верификации запроса через защищённые средства.

3. Уязвимость из‑за SMS‑резервного варианта (SMS‑fallback)

Описание: у некоторых сервисов push‑2FA идёт в паре с резервным SMS. Если злоумышленник переключит метод на SMS, он сможет попытаться перехватить код через SIM‑swap или вернуть бывший номер.

Проблема: SMS уязвимы к атакам на оператора и к перераспределению номеров.

Меры защиты:

- Отключите SMS как метод 2FA, если сервис это позволяет.

- Если номер обязателен, используйте отдельный номер для важных аккаунтов или виртуальный номер, не привязанный к основным сервисам.

- Применяйте аппаратные ключи или passkeys вместо SMS.

4. Автоматическое одобрение с заражённого устройства

Описание: вредоносное ПО с расширенными правами (администратор устройства, служба доступности) может имитировать нажатия и автоматически подтверждать push‑запросы.

Отличие от других атак: здесь злоумышленник управляет самим устройством и не зависит от согласия пользователя.

Как снизить риски:

- Не устанавливайте приложения из ненадёжных источников; используйте официальные магазины и проверяйте отзывы.

- Проверяйте права приложений: отклоняйте запросы на «администратора устройства» и доступ через сервисы доступности для неизвестных приложений.

- Включайте биометрическую проверку для подтверждения в приложении аутентификации (если доступно).

5. Атака с подложкой/наложением (fake overlay)

Описание: вредоносное приложение показывает фальшивый экран поверх легитимного запроса, побуждая пользователя нажать «Одобрить», тогда как реальный вход подтверждается на фоне.

Почему это опасно: уведомления, имитирующие системные сообщения, выглядят привычно и снижают бдительность.

Противодействие:

- Используйте антивирусные и поведенческие средства защиты на мобильных устройствах.

- Закрывайте приложения после использования и регулярно проверяйте список приложений с разрешением «показывать поверх других окон».

- Если есть сомнения, перезагрузите устройство в безопасном режиме и удалите подозрительные приложения.

Альтернативные и более надёжные подходы

- Аппаратные ключи (FIDO2/WebAuthn, U2F): ключи предлагают сильную защиту от большинства описанных атак, так как требуют физического присутствия.

- Passkeys (пары ключей и учетных записей на основе платформенных хранилищ): избавляют от паролей и снижают риск перехвата кода.

- Многофакторная модель «не только push»: сочетание push с биометрией или PIN внутри приложения повышает стойкость.

Мини‑процедура реагирования (SOP) для пользователей

- Немедленно отклоните неожиданный запрос.

- Поменяйте пароль и включите блокировку сессий.

- Проверьте настройки 2FA и отключите SMS‑резерв, если возможно.

- Просканируйте устройство на наличие вредоносных приложений и удалите их.

- Сообщите в службу поддержки и при необходимости инициируйте сброс сессий и принудительную переавторизацию.

Чеклист для администраторов

- Блокировка массовых push‑запросов и лимит частоты.

- Требование совпадающего кода/числа на странице входа и в приложении.

- Поддержка аппаратных ключей и passkeys.

- Мониторинг аномалий: множество отклонённых запросов, смена геолокации, повторные попытки входа.

Ментальная модель: «Думает‑проверяет‑подтверждает»

При получении уведомления применяйте три шага: 1) подумать — откуда пришёл запрос, 2) проверить — совпадает ли код/контекст, 3) подтвердить — только если всё в порядке.

Дерево решений при получении запроса (Mermaid)

flowchart TD

A[Получили push‑запрос] --> B{Вы инициировали вход?}

B -- Да --> C{Совпадает ли код/подтекст с экраном входа?}

B -- Нет --> Z[Отклонить и сменить пароль]

C -- Да --> D[Одобрить]

C -- Нет --> Z

Z --> E[Проверить последние сессии и контакты поддержки]

E --> F[При подозрении — очистить устройство и восстановить доступ]Критерии приёмки (для тестирования защиты)

- Система должна блокировать более N повторных push‑запросов за короткий период.

- При несоответствии кода/контекста push‑запрос отклоняется или требует дополнительной верификации.

- Возможность отключения SMS‑резерва и поддержка аппаратных ключей.

Глоссарий — 1 строка каждое

- Push‑2FA: подтверждение входа через push‑уведомление в приложении аутентификации.

- SMS‑fallback: резервный способ аутентификации через SMS.

- SIM‑swap: атака, при которой номер телефона перехватывается у оператора.

- Overlay‑атака: показ злоумышленником фальшивого интерфейса поверх легитимного приложения.

Риски и смягчения (qualitative)

- Риск: пользователь под давлением одобряет запрос. Смягчение: обучение, обязательная биометрия.

- Риск: резерв через SMS используется злоумышленниками. Смягчение: отключение SMS, использование ключей.

- Риск: заражение устройства. Смягчение: управление правами приложений и антивирус.

Короткое объявление для рассылки (100–200 слов)

Сервисы переходят на push‑подтверждения для удобства и безопасности, но злоумышленники всё равно могут обойти этот метод через усталость MFA, социальную инженерию или компрометацию устройства. Никогда не одобряйте неожиданные запросы — это признак того, что ваш пароль мог быть скомпрометирован. Рекомендуется включить биометрическую защиту, отключить SMS как резерв, использовать аппаратные ключи и следить за разрешениями приложений. Администраторам нужно ограничить частоту push‑запросов и поддерживать мониторинг аномалий входа. Если вы получили подозрительный запрос — отклоните его, смените пароль и просканируйте устройство на вредоносное ПО.

Итог

Push‑2FA повышает безопасность по сравнению с SMS, но не исключает угроз. Наиболее эффективная защита — сочетание технических мер (аппаратные ключи, биометрия, блокировка SMS) и человеческой бдительности (не одобрять неожиданные запросы, проверять источники). Регулярно проверяйте устройства и IAM‑политику в организации, чтобы снизить риск обхода аутентификации.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone