Как распознать мошеннические VPN и выбрать надёжный сервис

Коротко: бесплатные и слишком выгодные VPN‑предложения часто скрывают риск для приватности. Пройдите простую проверку поставщика, читайте политику конфиденциальности и используйте чек‑лист из этой статьи, чтобы выбрать надёжный VPN.

Интерес к приватности в интернете растёт. VPN стали популярным инструментом для шифрования трафика и сокрытия местоположения. Но не все VPN одинаковы. Некоторые сервисы вводят пользователей в заблуждение, а другие целенаправленно являются мошенническими схемами.

Эта статья объясняет типичные уловки мошенников в мире VPN, даёт практический чек‑лист для проверки поставщика и предлагает методику выбора с учётом роли пользователя и юридической юрисдикции.

Почему важна проверка VPN

VPN обещают безопасность и приватность. Но эти обещания имеют смысл только при честной реализации. Если провайдер ведёт журналы подключений, продаёт данные или использует слабое шифрование, смысл использования VPN сводится к нулю.

Ниже перечислены распространённые схемы мошенничества и способы их обнаружения.

1. Бесплатные VPN и сомнительные тарифы

Бесплатный сервис выглядит заманчиво, но у бесплатного продукта есть ограничения и скрытые издержки. Многие бесплатные VPN:

- ограничивают объём трафика и скорость;

- показывают рекламу и трекеры;

- собирают и продают данные о действиях пользователей;

- не поддерживают базовые функции безопасности, например, kill switch или современное шифрование.

Проверка продавца: как работает его бизнес‑модель, откуда берутся доходы и кому компания продаёт рекламу. Если доходы не очевидны, это красный флаг.

Когда бесплатный VPN может быть допустим: для эпизодического и не чувствительного использования — например, чтобы прочитать новостную статью в кафе. Для приватных контактов и работы с конфиденциальными данными бесплатный VPN не подходит.

2. «Пожизненная» подписка как приманка

Рекламы с большой зачёркнутой ценой и «пожизненной» скидкой выглядят как выгодное предложение. Реальность может отличаться:

- провайдер может снижать качество после привлечения пользователей;

- компания может продать продукт третьей стороне или закрыться;

- «пожизненно» часто означает «пожизненно для текущей версии договора» и не даёт юридических гарантий.

Контрпример: на рынке бывают честные ограниченные акции, когда компания предлагает одноразовую lifetime‑лицензию и сохраняет поддержку. Главное — проверить репутацию компании и её финансовую модель, а также условия возврата денег.

3. Расплывчатая политика нулевых логов

Термин «zero‑log» часто используется в маркетинге. На практике у поставщиков встречаются варианты:

- абсолютный no‑log, когда ничего не хранится;

- частичный лог, когда сохраняются технические метрики для отладки;

- логирование IP и времени подключения, что фактически позволяет отследить пользователя.

Как проверить: читайте политику конфиденциальности внимательнее. Ищите ясность — что именно не логируется. Отдельно проверьте публичные аудиты и прецеденты передачи данных правоохранительным органам.

Важно: у сервисов в юрисдикциях стран альянсов разведки может быть юридическая обязанность передавать данные. Это снижает приватность, даже при заявленном no‑log.

4. Неверные или преувеличенные заявления о скорости и шифровании

Рынок VPN перегружен маркетинговыми заявлениями: «безлимитная скорость», «молниеносный доступ», «современное шифрование». Проблемы:

- не существует сервиса, который гарантирует одинаковую скорость для всех пользователей при пиковых нагрузках;

- «современное шифрование» может означать устаревшие алгоритмы или неправильную конфигурацию;

- большое число серверов не гарантирует низкой задержки, если сервера перегружены.

Проверяйте реальные тесты скорости, отзывы независимых пользователей и наличие открытых аудитов безопасности.

5. Фейковые отзывы и партнёрские обзоры

Часто компании создают собственные сайты с обзорами либо платят за положительные отклики. Признаки фейковых отзывов:

- все отзывы всегда восторженные и однотипные;

- обзоры игнорируют слабые стороны продукта;

- сайт рецензий принадлежит той же компании, что и VPN.

Как фильтровать: ищите долгосрочные отзывы реальных пользователей, обсуждения на независимых форумах и технические тесты. Если обзоры выглядят как реклама, относитесь к ним критично.

Как проверять VPN: пошаговая методика

Следуйте этому простому алгоритму при оценке провайдера:

- Прочитайте политику конфиденциальности и условия использования. Ищите ясные формулировки о логах и передаче данных.

- Уточните юрисдикцию компании и дочерних структур.

- Проверьте наличие публичных аудитов безопасности и открытого исходного кода для клиентских приложений.

- Оцените бизнес‑модель: подписки, реклама, продажа данных или строительство бизнеса на платных функциях.

- Попробуйте бесплатную пробную версию или гарантию возврата средств.

- Прочитайте независимые и пользовательские отзывы.

Критерии приёмки

- no‑log политика описана конкретно и подтверждена аудитом или судебной практикой;

- используются современные алгоритмы шифрования (например, рекомендованные отраслевые протоколы) и реализована функция kill switch;

- есть прозрачная бизнес‑модель и понятные источники дохода;

- провайдер имеет адекватную политику обработки заявок правоохранительных органов;

- производительность на тестовой сессии соответствует заявленной в рекламе.

Быстрый чек‑лист для трёх ролей

Чек‑лист для частного пользователя:

- читать политику конфиденциальности;

- проверять наличие kill switch;

- избегать бесплатных провайдеров для чувствительной информации;

- пробовать сервис в течение возвратного периода.

Чек‑лист для малого бизнеса:

- требовать соглашение о обработке данных и SLA;

- проверять соответствие требованиям отрасли (например, для здравоохранения или финансов);

- проверять мультиплатформенность и поддержку одновременных подключений.

Чек‑лист для системного администратора/ИТ:

- проводить нагрузочное тестирование и проверять логи на предмет утечек;

- использовать централизованное управление ключами и конфигурациями;

- внедрять мониторинг и оповещения о разрывах защищённых туннелей.

Дерево решений: стоит ли покупать этот VPN

flowchart TD

A[Нужен VPN] --> B{Бесплатный сервис?}

B -- Да --> C[Ограниченное использование: читать новости, не вводить личные данные]

B -- Нет --> D{Юрисдикция приватна?}

D -- Нет --> E[Избегать или искать альтернативу]

D -- Да --> F{Чёткая политика no‑log?}

F -- Нет --> E

F -- Да --> G{Публичный аудит?}

G -- Да --> H[Рассматривать к покупке]

G -- Нет --> I[Проверить отзывы и пробный период]

I --> HРиски и способы смягчения

- Риск: провайдер логирует данные. Смягчение: выбрать сервис с публичными аудитами и минимизацией метрик.

- Риск: продажа данных третьим лицам. Смягчение: проверить бизнес‑модель и отзывы, предпочесть провайдеров с подписчиками‑плательщиками.

- Риск: юридическая обязанность передавать данные. Смягчение: выбирать юрисдикции с благоприятной практикой по защите приватности.

- Риск: уязвимости в клиенте. Смягчение: отдавать предпочтение open source клиентам и обновлениям безопасности.

Приватность и соответствие требованиям

Если вы обрабатываете персональные данные граждан ЕС или других регионов с регламентами, убедитесь, что провайдер:

- может подписать соглашение о обработке данных (Data Processing Agreement);

- обеспечивает переносимость и удаление данных по требованию;

- документирует технические и организационные меры защиты.

Избегайте поставщиков, которые уклоняются от юридических обязательств или не предоставляют контакты для вопросов по комплаенсу.

Что делать при взломе или утечке у провайдера

- Прекратите использовать скомпрометированный сервис и смените пароли у связанных аккаунтов.

- Проверьте, использовали ли вы тот же пароль в других местах, и при необходимости восстановите безопасность.

- Соберите доказательства: уведомления от провайдера, скриншоты, письма в службу поддержки.

- Переход на альтернативный сервис: выбирайте провайдера с подтверждённой историей инцидентов и быстрыми реакциями на уязвимости.

Часто задаваемые вопросы

Как узнать, действительно ли VPN не хранит логи?

Откройте политику конфиденциальности и ищите конкретику о типах данных, которые не собираются. Публичный аудит и судебные прецеденты повышают доверие.

Можно ли доверять бесплатным VPN?

Для ненавязчивых задач они подойдут, но для работы с конфиденциальной информацией лучше выбрать платный, проверенный сервис.

Что важнее для приватности: юрисдикция или политика компании?

Оба фактора важны. Юрисдикция задаёт рамки правовой обязанности, а политика компании показывает практическую реализацию.

Итог и рекомендации

Не доверяйте громким рекламным обещаниям. Полезный подход — сочетать документированную политику провайдера, публичные аудиты, прозрачную бизнес‑модель и собственное тестирование в пробном периоде.

Небольшая памятка:

- Не используйте бесплатный VPN для чувствительных данных;

- Всегда читайте политику конфиденциальности;

- Проверяйте юрисдикцию и наличие аудита;

- Тестируйте скорость и стабильность в течение возвратного периода.

Сохраняйте бдительность и применяйте проверенную методику — тогда VPN станет инструментом, который действительно защищает вашу приватность.

Похожие материалы

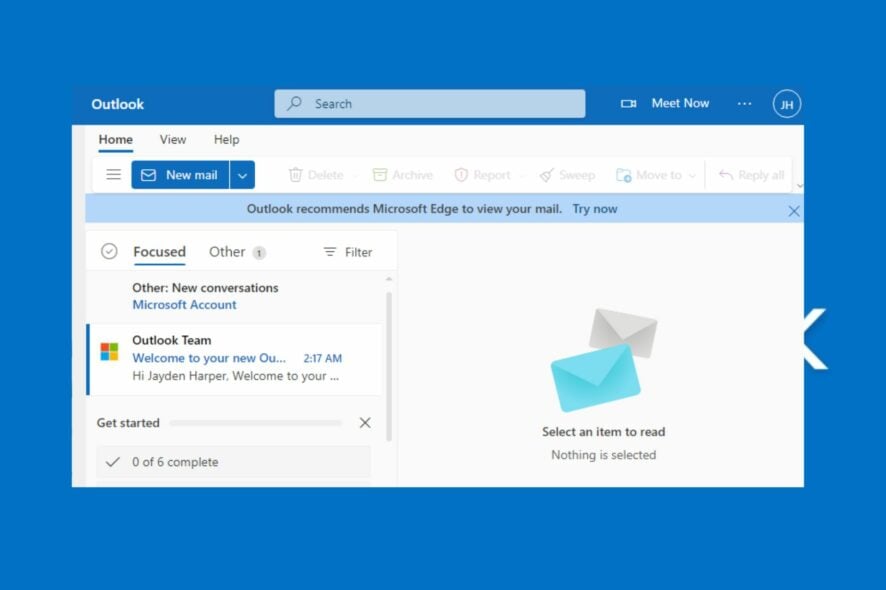

Сохранить статус «Активен» в Outlook

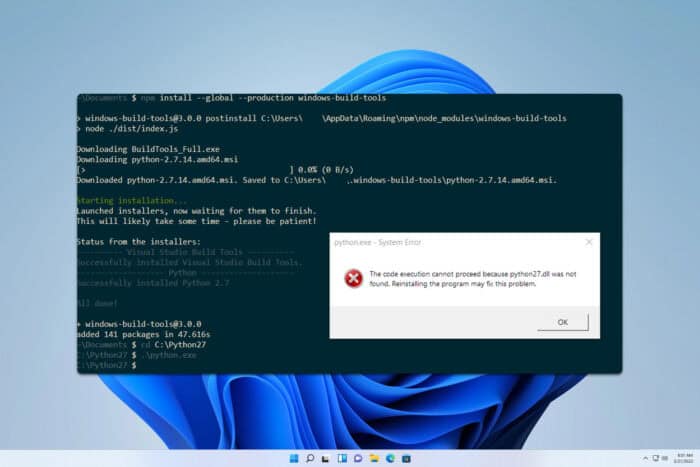

python27.dll отсутствует — как исправить

lsof в Linux — смотреть открытые файлы и процессы

Установка CentOS на Raspberry Pi

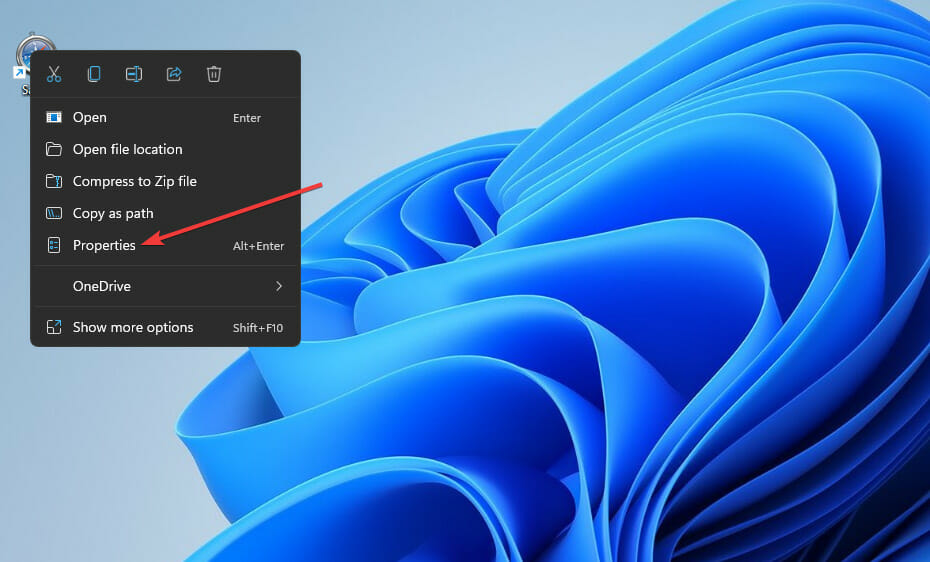

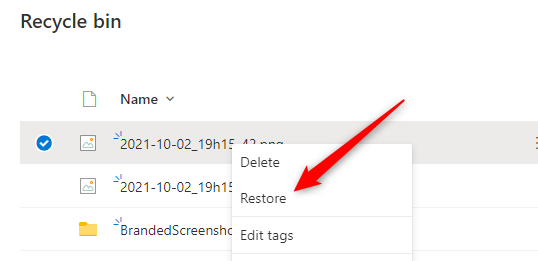

Восстановление удалённых файлов в OneDrive