Como definir a senha de um usuário local do Windows para nunca expirar

Introdução

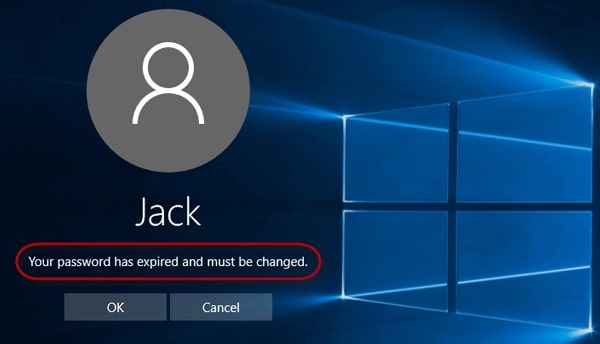

Ao iniciar um novo PC ou ao voltar a usar um dispositivo que ficou parado, o Windows pode avisar “Sua senha expirou e deve ser alterada”. Se você precisa manter uma conta local sem expiração de senha — por conveniência em máquinas pessoais, quiosques ou contas de serviço locais — existem métodos suportados para configurar essa propriedade. Este artigo explica 5 abordagens, quando cada uma se aplica, riscos e um plano de ação passo a passo.

Importante: senhas que nunca expiram aumentam o risco de acesso não autorizado. Considere usar autenticação multifator (MFA) ou contas de serviço com segredos rotacionados e políticas de auditoria.

Sumário rápido dos métodos

- Computer Management (Console Usuários Locais) — GUI, quando você está logado.

- Prompt de Comando (net user / net accounts) — rápido e scriptável.

- PowerShell (Set-LocalUser) — recomendado para automação moderna.

- Política de Segurança Local (secpol.msc) — altera a política para todos os usuários locais.

- Boot com mídia e utilitário (por exemplo PCUnlocker) — quando a senha já expirou e você não consegue entrar.

Como funcionam as opções e quando usar cada uma

- Uso imediato (GUI): Computer Management — fácil para administradores que preferem interface gráfica.

- Automação e scripts: PowerShell e Prompt de Comando — ideais para várias máquinas.

- Mudança global: Política de Segurança Local — quando você quer que todas as contas locais nunca expirem.

- Recuperação: mídia de boot e ferramentas de desbloqueio — último recurso quando a conta está inacessível.

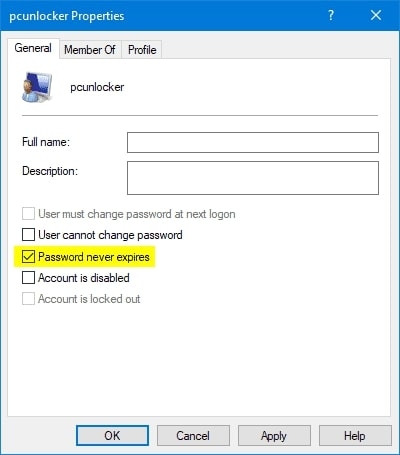

1. Usar Computer Management para marcar “Senha nunca expira”

Quando usar: você está logado no Windows com uma conta que tem privilégios administrativos.

Passos:

- Clique com o botão direito em Este Computador (ou Meu Computador) e escolha Gerenciar.

- No Console de Gerenciamento do Computador, expanda Ferramentas do Sistema > Usuários e Grupos Locais > Usuários.

- Localize a conta desejada, clique com o botão direito e selecione Propriedades.

- Marque a caixa Senha nunca expira e clique em OK.

- Para confirmar quando a senha expiraria (antes da mudança), abra o Prompt de Comando e execute:

net user nome_da_contaObservação: substitua nome_da_conta pelo nome da sua conta local. A saída inclui a linha “Password expires” (Senha expira).

Verificação rápida: após marcar a opção, execute novamente net user nome_da_conta e confirme que a linha de expiração foi ajustada.

2. Usar Prompt de Comando (cmd) para definir sem expiração

Quando usar: você prefere linha de comando ou está criando um script.

Passos:

- Pressione a tecla Windows, digite cmd, clique com o botão direito em Prompt de Comando e escolha Executar como administrador.

- Para definir uma conta individual para nunca expirar via WMI, execute:

wmic useraccount where "Name='nome_da_conta'" set PasswordExpires=falseExemplo: se a conta for pcdemo, substitua ‘nome_da_conta’ por ‘pcdemo’.

- Confirme com:

net user nome_da_contaDica: este método é compatível com versões antigas do Windows Server e desktops que ainda expõem WMI para contas locais.

3. Usar PowerShell para impedir expiração de senha

Quando usar: você usa PowerShell para automação e quer um cmdlet moderno.

Passos:

- Abra o PowerShell como Administrador.

- Execute:

Set-LocalUser -Name "nome_da_conta" -PasswordNeverExpires $trueSubstitua nome_da_conta pelo nome real. Para verificar:

Get-LocalUser -Name "nome_da_conta" | Select Name, PasswordNeverExpiresObservação: o módulo LocalAccounts (Get-LocalUser/Set-LocalUser) está disponível em Windows 10/Server 2016 e posteriores. Em ambientes mais antigos, use o cmd ou WMI.

4. Usar Política de Segurança Local para todos os usuários locais

Quando usar: você quer que todas as contas locais do computador nunca expirem (mudança global).

Passos:

- Pressione Windows+R, digite secpol.msc e pressione Enter para abrir o Editor de Política de Segurança Local.

- Navegue até Políticas de Conta > Política de Senha.

- Ajuste Idade Máxima da Senha (Maximum password age) para 0 — isso significa que a senha nunca expira.

Alternativa via Prompt de Comando (aplica a política local de contas):

net accounts /maxpwage:unlimitedObservação: Alterar a política local afeta todas as contas locais do computador. Em domínios Active Directory, as políticas de domínio prevalecem.

5. Usar mídia de boot e utilitário quando a senha já expirou

Quando usar: a senha expirou e você não consegue fazer login no sistema local.

Fluxo geral:

- Em um PC acessível, crie um disco/USB inicializável do utilitário (por exemplo, PCUnlocker) conforme as instruções do fornecedor.

- Inicialize a máquina bloqueada a partir do CD/USB criado.

- Na interface do utilitário, selecione a conta local com senha expirada e escolha Redefinir senha (Reset password) ou a opção equivalente.

- Opcionalmente, remova a senha e marque a opção Senha nunca expira.

- Reinicie o sistema, remova a mídia e efetue login.

Aviso: ferramentas de terceiros modificam o SAM local ou contornam a autenticação. Use apenas mídias confiáveis e mantenha backups. Em ambientes corporativos, siga a política de TI antes de usar utilitários de recuperação.

Verificação, testes e rollback

Checklist de verificação após a alteração:

- Verifique com net user nome_da_conta que a linha de expiração foi removida.

- Confirme com Get-LocalUser no PowerShell que PasswordNeverExpires = True.

- Teste o login com a conta afetada.

- Se alterou a Política de Segurança Local, execute gpupdate /force e reinicie.

Rollback (como reverter):

- Para reativar expiração em uma conta via PowerShell:

Set-LocalUser -Name "nome_da_conta" -PasswordNeverExpires $false- Para a Política Local:

net accounts /maxpwage:90(substitua 90 pelo número de dias desejado).

Quando essas soluções falham: contraprovas e limitações

- Domínio Active Directory: se a máquina estiver no domínio, as políticas de senha do controlador de domínio prevalecem; mudanças locais podem ser substituídas pelo GPO de domínio.

- Contas administradas por software: contas criadas e geridas por aplicações (por exemplo, SQL Server, serviços Windows) podem ter políticas específicas; verifique a documentação da aplicação.

- Mídia de boot bloqueada: em sistemas com Secure Boot e política de firmware, você pode precisar ajustar a ordem de boot ou desativar temporariamente o Secure Boot para iniciar uma mídia USB.

Boas práticas e segurança

- Prefira não aplicar “Senha nunca expira” em contas humanas com privilégios. Use para contas de serviço locais específicas quando a rotação de segredos for impossível.

- Use autenticação multifator (MFA) sempre que possível.

- Habilite auditoria de logon e alertas para mudanças de senha e propriedades de contas administrativas.

- Documente e registre qualquer alteração de política em sistemas de produção.

Fact box

- Métodos apresentados: 5

- Impacto: altera a propriedade PasswordNeverExpires da conta local ou a política local de senha.

- Risco: maior superfície de ataque se não houver medidas compensatórias.

Playbook rápido para administradores (SOP)

- Avaliar: confirmar se a máquina é standalone ou membro de domínio.

- Escolher método: GUI (Computer Management) para único host; PowerShell para automação; Política Local para efeitos globais; mídia de boot para recuperação.

- Executar alteração com conta administrativa.

- Testar acesso e registrar a mudança.

- Implementar controles adicionais (MFA, auditoria).

Checklists por função

Administrador de TI:

- Confirmar escopo (host local vs domínio).

- Fazer backup de configuração/snapshots se aplicável.

- Aplicar mudança e validar logs.

Usuário técnico (desktop):

- Abrir Computer Management e marcar Senha nunca expira.

- Testar login e documentar data.

Equipe de segurança:

- Revisar justificativa para senhas sem expiração.

- Garantir controles compensatórios (MFA, monitoramento).

Testes de aceitação

Critérios para considerar a mudança bem-sucedida:

- A conta não mostra mais data de expiração ao executar net user nome_da_conta.

- Login com a conta local funciona normalmente após reinício.

- Políticas aplicadas via secpol.msc refletem o valor desejado (Maximum password age = 0 para nunca expirar).

Exemplo de comandos e snippets de referência

Verificar status da conta (cmd):

net user nome_da_contaConfigurar via WMI:

wmic useraccount where "Name='nome_da_conta'" set PasswordExpires=falseConfigurar via PowerShell:

Set-LocalUser -Name "nome_da_conta" -PasswordNeverExpires $true

Get-LocalUser -Name "nome_da_conta" | Select Name, PasswordNeverExpiresConfigurar política local para nunca expirar:

net accounts /maxpwage:unlimitedFluxo de decisão (Mermaid)

flowchart TD

A[Preciso definir senha como nunca expirar?] --> B{Máquina é membro de domínio?}

B -- Sim --> C[Verificar GPO de domínio. Alteração local provavelmente não persistirá. Contatar AD admin.]

B -- Não --> D{Consigo logar como administrador local?}

D -- Sim --> E[Usar Computer Management / PowerShell / net accounts]

D -- Não --> F[Usar mídia de boot e utilitário de recuperação]

E --> G[Testar e documentar]

F --> G

C --> GGlossário rápido

- Conta local: conta criada no computador específico, não no AD.

- GPO: Group Policy Object, usado em domínios para impor configurações.

- SAM: Security Account Manager, banco local de contas no Windows.

Perguntas frequentes

As senhas devem ser definidas como nunca expirar?

Definir “nunca expirar” aumenta conveniência, mas também o risco de comprometimento. Para contas humanas com privilégios, não é recomendado. Use para contas de serviço apenas quando houver controles compensatórios.

A expiração de senha é segura para o dispositivo?

A expiração periódica de senha em si não resolve todos os problemas de segurança e, em alguns estudos, mostrou-se de eficácia limitada na prevenção de compromissos. A abordagem moderna prefere MFA, rotação automática de segredos e monitoramento contínuo.

Conclusão

Você tem várias opções para definir a senha de uma conta local do Windows como nunca expirar. Escolha a abordagem adequada ao contexto — GUI e PowerShell para máquinas únicas, Política Local para alteração global em um host, e mídia de boot apenas quando estiver bloqueado. Sempre equilibre conveniência com requisitos de segurança: documente mudanças e aplique controles compensatórios.

Resumo final:

- Use Computer Management, PowerShell ou cmd quando estiver logado.

- Use secpol.msc ou net accounts para aplicar globalmente.

- Use mídia de boot e utilitários confiáveis somente em recuperação.

- Considere MFA e auditoria para mitigar riscos de contas sem expiração.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android