Como ignorar erros de certificado no Chrome

Introdução

Este guia explica, passo a passo, como alterar as configurações do Google Chrome para ignorar erros de certificado. As instruções cobrem cenários comuns: permitir certificados inválidos em localhost, tratar origens inseguras como seguras, adicionar a opção de inicialização para ignorar erros e marcar sites confiáveis no Windows. Também incluí seções práticas sobre quando aplicar essas técnicas, alternativas seguras e uma lista de verificação para diferentes papéis (desenvolvedor, administrador, usuário final).

Importante: todas as ações abaixo reduzem a proteção padrão do navegador. Execute-as somente em máquinas de confiança e, preferencialmente, em ambientes isolados.

Como desligar as verificações de certificado

A seguir, quatro métodos distintos. Escolha o que melhor se aplica ao seu caso de uso.

1. Permitir certificados inválidos carregados a partir de localhost

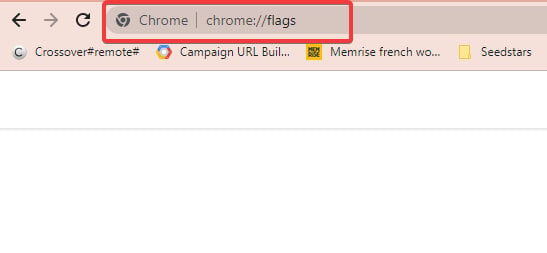

- Abra o navegador Chrome.

- No campo de endereço, digite:

chrome://flags/

Alt: Tela de recursos experimentais do Chrome com barra de endereço mostrando chrome://flags

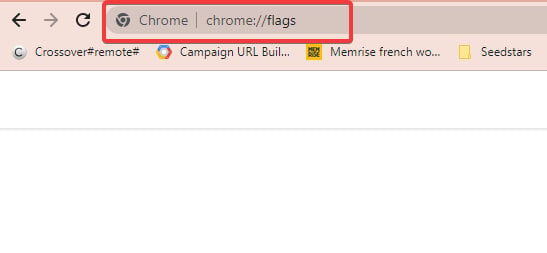

- No campo de busca da página, digite secure e pressione Enter.

Alt: Resultado de busca na página de flags do Chrome com termo ‘secure’ destacado

- Role até encontrar o item Allow invalid certificates for resources loaded from localhost.

- No menu suspenso, selecione Enabled.

- Reinicie o navegador e tente acessar novamente o endereço local.

Observação: isso afeta apenas recursos carregados de localhost. É a opção mais segura para desenvolvimento local porque não expõe outros domínios.

2. Tratar origens inseguras como seguras

- Abra o Chrome.

- Acesse

chrome://flags/.

Alt: Tela de recursos experimentais do Chrome com barra de endereço mostrando chrome://flags

- Busque por secure.

Alt: Pesquisa por ‘secure’ em chrome://flags destacando resultados relevantes

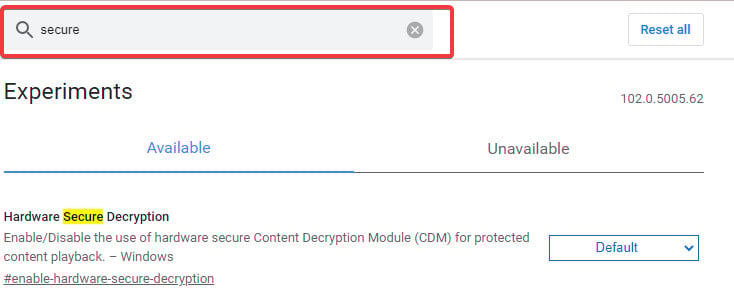

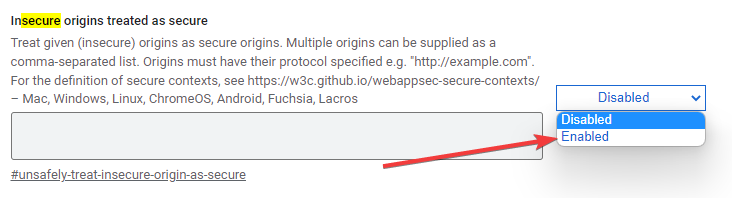

- Localize Insecure origins treated as secure e selecione Enabled.

Alt: Flag do Chrome para tratar origens inseguras como seguras com seleção Enabled

- Reinicie o Chrome.

Importante: esta opção permite que ordens não-HTTPS sejam tratadas como seguras, potencialmente expondo credenciais se aplicada a origens públicas. Use apenas com origens sob seu controle.

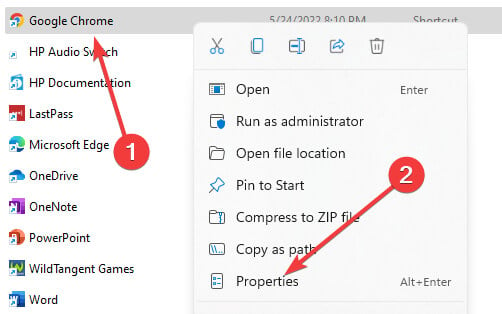

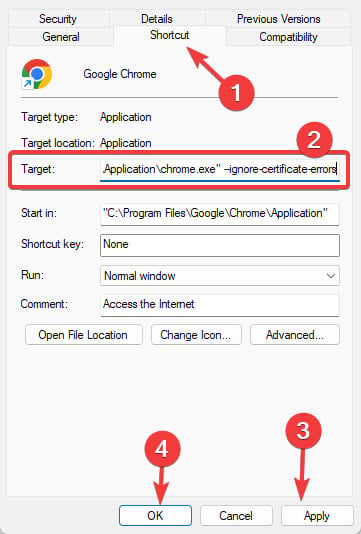

3. Ignorar erros de certificado via atalho do Chrome

- Localize o atalho do Chrome que você usa para iniciar o navegador.

- Clique com o botão direito e escolha Propriedades.

Alt: Janela de propriedades de atalho do Chrome no Windows mostrando abas e campos

- Na guia Atalho, no campo Destino, acrescente o parâmetro abaixo ao final da linha existente, depois clique em Aplicar e OK:

--ignore-certificate-errors

Alt: Campo Destino do atalho do Chrome com parâmetro –ignore-certificate-errors adicionado

- Abra o Chrome pelo atalho modificado e tente acessar o site.

Aviso: este parâmetro faz o Chrome ignorar muitos avisos de certificado de forma generalizada. Só use em máquinas isoladas e descartáveis; não é recomendado para uso diário.

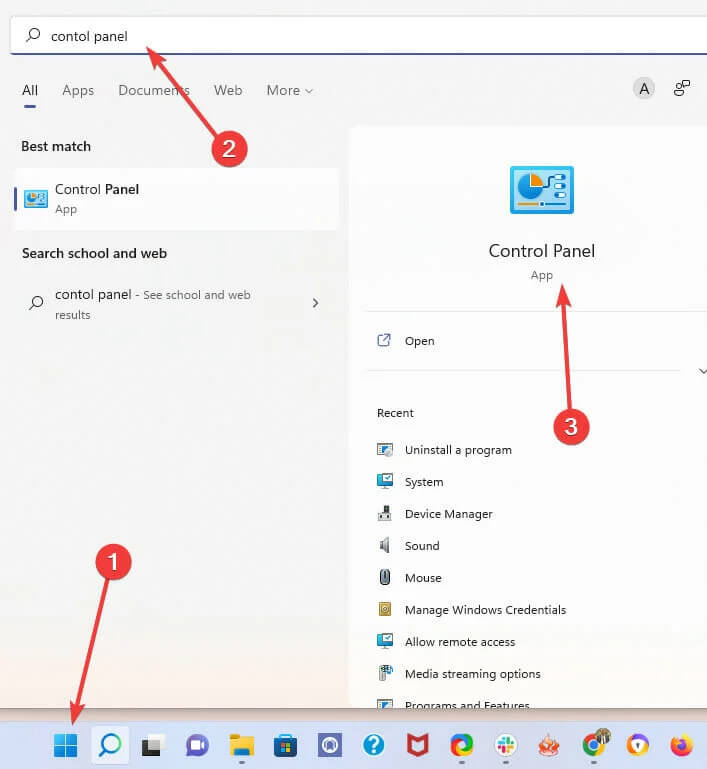

4. Adicionar sites confiáveis no Windows (resolver erro em sites específicos)

- Abra o menu Iniciar, digite control panel e abra o Painel de Controle.

Alt: Tela do Painel de Controle do Windows mostrando ícones de categorias

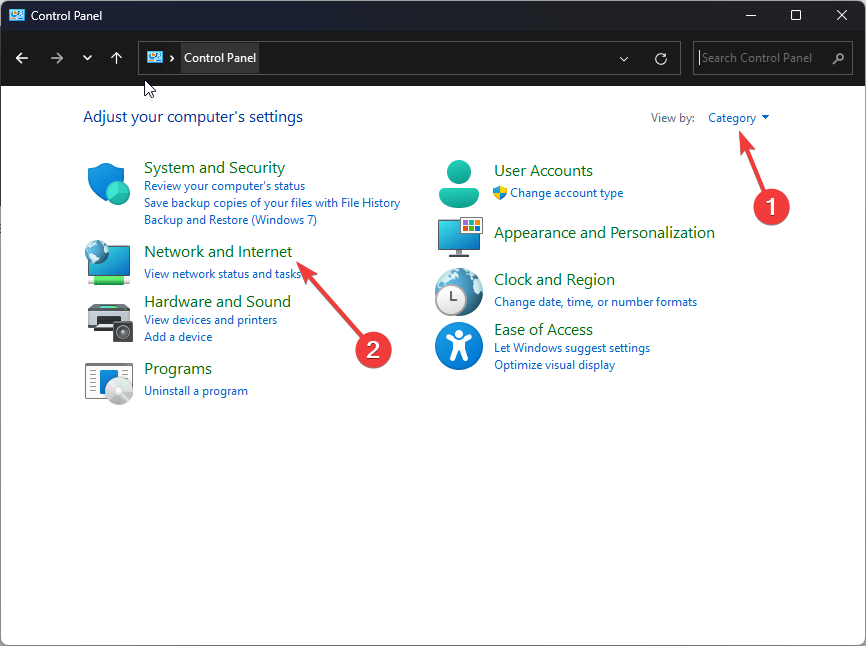

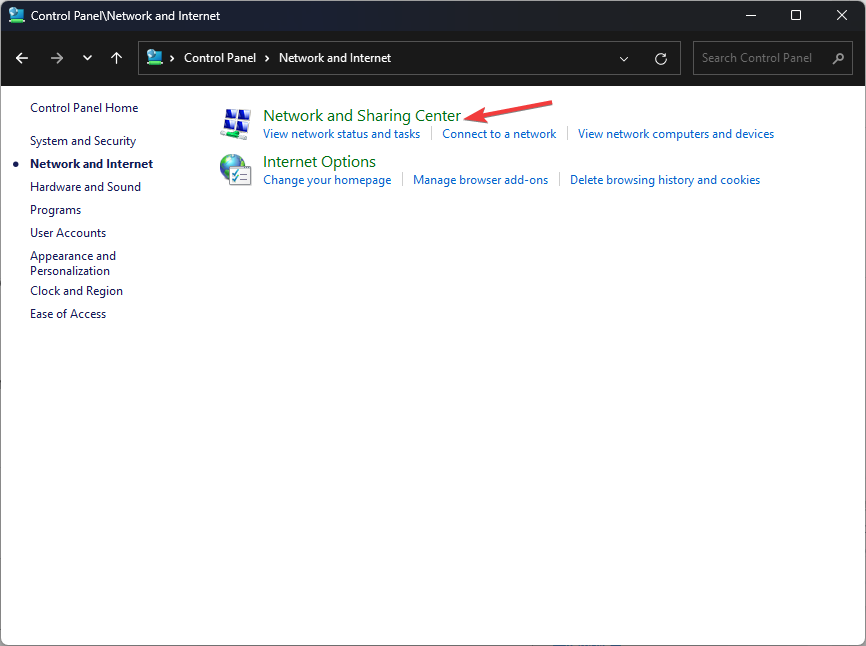

- Selecione Rede e Internet.

Alt: Menu Rede e Internet no Painel de Controle mostrando opções disponíveis

- Clique em Central de Rede e Compartilhamento.

Alt: Tela da Central de Rede e Compartilhamento do Windows

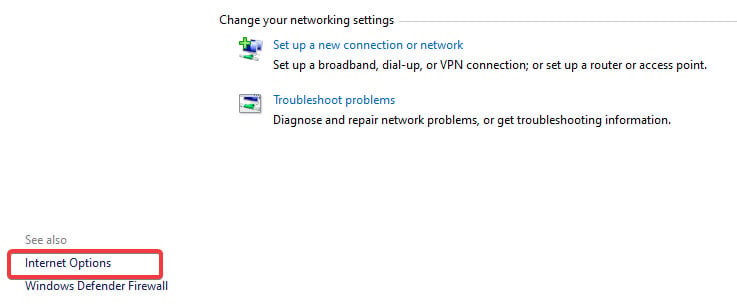

- No painel à esquerda, clique em Opções da Internet.

Alt: Caixa de diálogo Opções da Internet com guias como Geral, Segurança, Privacidade

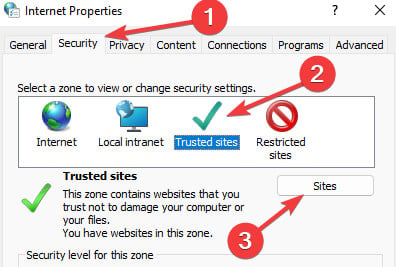

- Na nova janela, vá até a aba Segurança, selecione Sites confiáveis e clique em Sites.

Alt: Aba Segurança em Opções da Internet com ícone Sites confiáveis selecionado

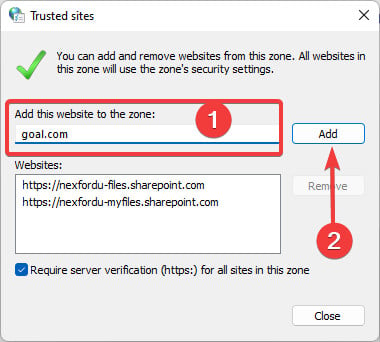

- Em Adicionar este site à zona, digite o endereço que apresenta erro de certificado e clique em Adicionar.

Alt: Campo para adicionar site à zona Sites confiáveis no Windows

- Clique em Aplicar e feche.

Nota: isso é útil para empresas que usam portais internos que não têm certificados públicos confiáveis.

Por que o Chrome exige certificados SSL

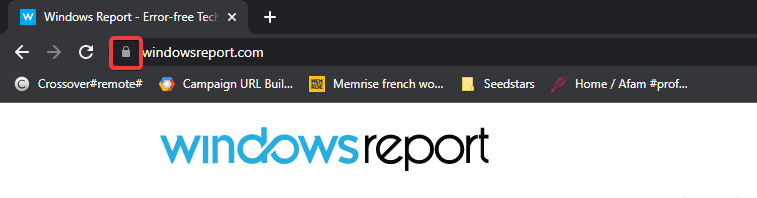

O Chrome exige certificados SSL/TLS para criptografar o tráfego entre o navegador e o servidor. A criptografia protege dados sensíveis, como senhas e números de cartão, e ajuda a garantir a integridade da informação transmitida. Websites com SSL mostram HTTPS e um ícone de cadeado na barra de endereço.

Alt: Ícone de cadeado fechado na barra de endereços do Chrome indicando conexão segura

Sem SSL, os visitantes tendem a evitar o site e mecanismos de busca e navegadores podem reduzir tráfego e conversões por mostrarem avisos de insegurança.

Erros de certificado mais comuns

A seguir, erros que você pode encontrar e suas causas prováveis:

- NET::ERR_CERTIFICATE_TRANSPARENCY_REQUIRED – Problemas com log de Certificate Transparency para o certificado em uso.

- ERR_SSL_VERSION_OR_CIPHER_MISMATCH – O servidor e o cliente não suportam a mesma versão do protocolo TLS/SSL ou cifra.

- NET::ERR_CERT_WEAK_SIGNATURE_ALGORITHM – Assinatura fraca ou certificado expirado/incorreto.

- ERR_SSL_PROTOCOL_ERROR – Data ou hora incorreta no sistema cliente.

- NET::ERR_CERT_AUTHORITY_INVALID – A autoridade certificadora não é reconhecida pelo navegador ou o certificado foi alterado.

- ERR_CERT_SYMANTEC_LEGACY – Certificados Symantec emitidos antes de 1 de junho de 2016 não são mais aceitos.

- NET::ERR_CERT_COMMON_NAME_INVALID – O nome comum (CN) do certificado não corresponde ao domínio acessado.

- ERR_CONNECTION_REFUSED – Normalmente um problema do servidor, não um erro de certificado.

Medidas preventivas simples: mantenha o sistema e o navegador atualizados, limpe cache e cookies e verifique data/hora do sistema.

Quando ignorar certificados falha

- Sites que aplicam HSTS (HTTP Strict Transport Security) podem impedir o acesso mesmo com parâmetros como –ignore-certificate-errors.

- Certificados EV/OV com validação estrita em algumas políticas corporativas não serão aceitos apenas por flags.

- Falhas em cadeias de certificação (intermediárias faltando) podem exigir configuração no servidor; ignorar no cliente não corrige o servidor.

Se as alterações locais não resolverem, verifique a configuração do servidor, cadeia de certificados e revogação (CRL/OCSP).

Abordagens alternativas mais seguras

- Instalar o certificado self-signed no repositório de certificados confiáveis da máquina (somente para ambientes controlados).

- Usar uma CA interna (PKI corporativa) e distribuir o certificado RAIZ para clientes.

- Configurar túnel VPN para ambientes internos, evitando exposição direta de serviços sem SSL público.

- Em desenvolvimento, usar ferramentas como mkcert para gerar certificados locais confiáveis.

Vantagem: essas abordagens mantêm o modelo de confiança e evitam desabilitar verificações críticas no navegador.

Modelo mental rápido

Pense em três camadas: confiança do usuário (navegador), confiança do sistema (SO) e confiança do servidor. Idealmente, corrija a confiança na fonte (servidor/CA). Ignorar avisos no navegador é um atalho perigoso e temporário.

Checklist por função

Desenvolvedor:

- Usar certificados válidos ou mkcert para localhost.

- Testar em ambiente de staging com certificados públicos válidos.

- Documentar qualquer adição de flag ou atalho para a equipe.

Administrador de TI:

- Distribuir certificados raiz da CA interna via GPO (Windows) ou MDM.

- Monitorar logs de revogação e validade de certificados.

- Evitar usar –ignore-certificate-errors em ambientes de produção.

Usuário final:

- Confirmar identidade do site antes de ignorar qualquer aviso.

- Não enviar dados sensíveis se o site apresentar erro de certificado.

- Reportar o problema ao suporte responsável pelo site.

Procedimento rápido para testes (SOP)

- Reproduzir o erro em ambiente controlado.

- Verificar data/hora da máquina cliente.

- Conferir cadeia de certificados no servidor (com ferramentas como openssl s_client ou SSL Labs).

- Testar com navegador em perfil limpo (sem extensões).

- Se for ambiente de desenvolvimento, preferir mkcert ou permitir certificados de localhost via chrome://flags.

- Reverter qualquer flag ou atalho modificado após o teste.

Critérios de aceitação

- O site deve carregar sem avisos de certificado no ambiente alvo (prod ou staging configurado).

- Certificado deve ser emitido por autoridade confiável ou por CA interna distribuída aos clientes.

- Não devem permanecer flags ou parâmetros de inicialização que reduzam a segurança em máquinas de produção.

Segurança e privacidade

Ignorar verificações de certificado diminui a proteção contra espionagem e ataques man-in-the-middle. Não use essas técnicas para acessar serviços bancários, e-mails ou qualquer serviço que manipule dados sensíveis. Para organizações que lidam com dados pessoais, documente exceções e avalie impacto sob a ótica da legislação de proteção de dados aplicável.

Dicas de depuração

- Usar a ferramenta de desenvolvedor do Chrome (F12) > Security para ver detalhes do certificado.

- rodar

openssl s_client -connect dominio:443 -showcertspara inspeção manual. - Checar logs do servidor web para erros de handshake TLS.

Resumo

Ignorar erros de certificado no Chrome é possível por meio de flags, parâmetros de atalho e configurações do sistema. Essas ações devem ser restritas a cenários de desenvolvimento ou a domínios 100% confiáveis. Para ambientes permanentes, prefira corrigir a origem do problema: emitir certificados válidos, configurar uma CA interna ou usar soluções de túnel seguro.

Importante: sempre reverta alterações que reduzam a segurança e documente exceções.

Se precisar de ajuda para um caso específico (domínio, servidor, sistema operacional), informe o contexto nos comentários e eu orientarei os passos seguintes.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android