Como corrigir o erro "Sua conexão não é privada" no Windows 10

Importante: bypassar o aviso expõe dados sensíveis. Só avance se confiar no site e entender os riscos.

O que significa esse erro

Quando você visita um site, o navegador verifica o certificado SSL/TLS do servidor. Esse certificado garante que a comunicação entre o seu navegador e o site está criptografada e que o site é quem diz ser. Se o navegador não conseguir validar esse certificado por qualquer motivo, ele bloqueia o acesso e mostra a mensagem de que a conexão não é privada ou não é segura.

Causas comuns:

- Certificado expirado ou com data incorreta.

- Emissor do certificado desconhecido ou não confiável.

- Certificado autoassinado sem confiança pública.

- Interceptação por rede insegura (MITM) ou Wi‑Fi público sem proteção.

- Configuração incorreta do servidor HTTPS (ciphers, versões TLS).

- Software local (antivírus, firewall, proxy) que inspeciona TLS.

Pequena definição: SSL/TLS — protocolo que criptografa o tráfego entre cliente e servidor para proteger dados em trânsito.

Mensagens por navegador

Cada navegador exibe o alerta de forma ligeiramente diferente, mas a lógica é a mesma.

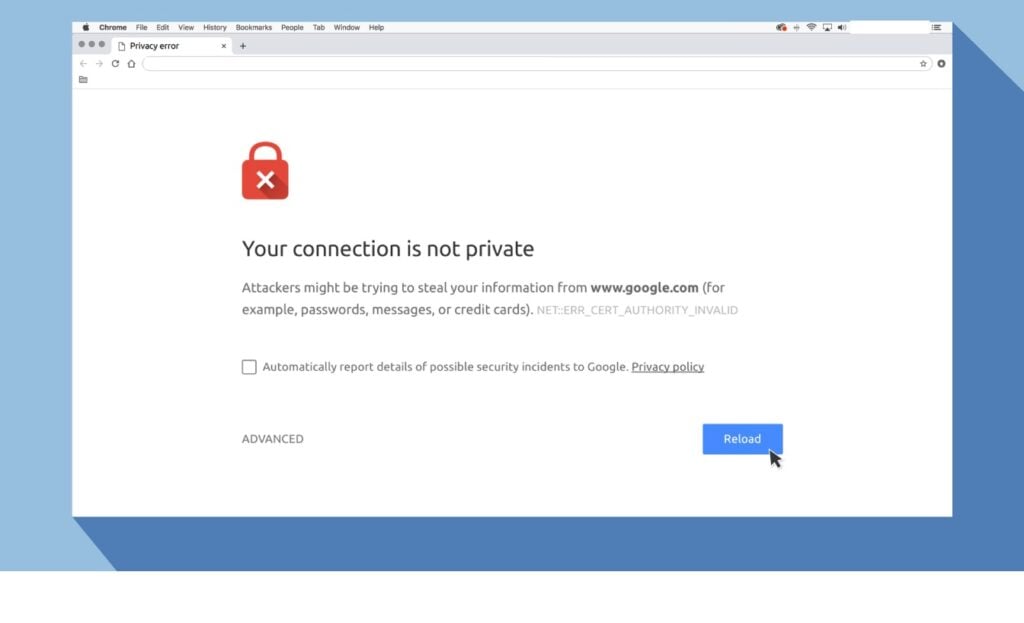

Google Chrome

Erros comuns no Chrome:

- NET::ERR_CERT_COMMON_NAME_INVALID

- NET::ERR_CERT_AUTHORITY_INVALID

- NET::ERR_CERT_DATE_INVALID

- NET::ERR_CERT_WEAK_SIGNATURE_ALGORITHM

- ERR_SSL_VERSION_OR_CIPHER_MISMATCH

Mensagem visível: “Sua conexão não é privada” com fundo de aviso vermelho.

Mozilla Firefox

Firefox usa o termo “segura” em vez de “privada”. Códigos comuns:

- SEC_ERROR_EXPIRED_CERTIFICATE

- SEC_ERROR_UNKNOWN_ISSUER

- MOZILLA_PKIX_ERROR_MITM_DETECTED

- SSL_ERROR_BAD_CERT_DOMAIN

- ERROR_SELF_SIGNED_CERT

Mensagem visível: “Sua conexão não é segura”.

Microsoft Edge

Mensagens semelhantes ao Chrome. Códigos incluem:

- NET::ERR_CERT_COMMON_NAME_INVALID

- DLG_FLAGS_INVALID_CA

- DLG_FLAGS_SEC_CERT_CN_INVALID

Safari

Mensagem visível: “This Connection is Not Private” em dispositivos Apple.

Leia também: Como corrigir Uso alto do Runtime Broker no Windows 10

Passo a passo para corrigir o erro

Abaixo estão as correções do usuário final, em ordem de simplicidade. Teste na ordem indicada e verifique se o problema foi resolvido antes de passar para a próxima etapa.

1. Recarregue a página

Às vezes o erro é temporário. Clique no ícone de recarregar ao lado da barra de endereços ou pressione F5. Se o site usa balanceamento ou renovou o certificado, isso pode resolver imediatamente.

2. Abra uma janela anônima

Uma janela anônima ignora extensões e cache em muitos casos. No Chrome: menu > Nova janela anônima. Tente o mesmo no Firefox, Edge ou Safari. Se funcionar, o problema pode estar em extensões, cookies ou cache.

3. Limpe cache, cookies e histórico do navegador

Dados corrompidos no cache podem impedir validações TLS corretas. No Chrome:

- Abra o menu (três pontos) > Configurações.

- Privacidade e segurança > Limpar dados de navegação.

- Abra Avançado, marque Cookies e outros dados do site, Imagens e arquivos em cache, e Dados de formulário.

- Intervalo de tempo: Todo o período. Clique em Limpar dados.

Depois de limpar, feche o navegador e abra novamente.

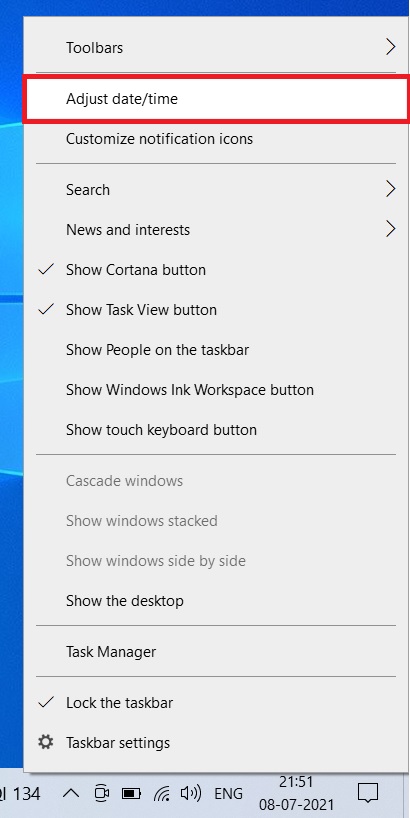

4. Verifique data e hora do Windows

Certificados são válidos dentro de um intervalo de datas. Se o relógio do sistema estiver errado, a validação falhará.

- Clique com o botão direito no relógio da barra de tarefas > Ajustar data/hora.

- Ative Definir hora automaticamente e Definir fuso horário automaticamente.

- Se necessário, ajuste manualmente para corresponder ao seu fuso.

5. Tente outra rede ou use VPN em Wi‑Fi público

Redes públicas podem interceptar tráfego e apresentar certificados falsos. Ao usar Wi‑Fi público, prefira uma VPN confiável. Se o site abrir em outra rede (por exemplo, rede móvel), o problema está na rede de origem.

6. Cheque o antivírus e inspeção HTTPS

Alguns antivírus inspecionam TLS submetendo certificados substitutos ao navegador. Desative temporariamente a inspeção HTTPS ou a verificação do certificado no antivírus e teste novamente. Se resolver, consulte o suporte do antivírus para configurações compatíveis.

7. Verifique extensões e proxies

Desative extensões de segurança ou proxies locais. No Chrome: Menu > Mais ferramentas > Extensões. Para proxy: Configurações > Sistema > Abrir configurações de proxy do computador.

8. Verifique certificado do site manualmente (avançado)

Se tiver conhecimento técnico, clique no cadeado na barra de endereços > Certificado > Verifique:

- Emissor do certificado

- Datas de validade

- Nome comum (CN) e SAN (domínios cobertos)

Se o certificado for autoassinado ou emitido por autoridade desconhecida, o navegador identificará como não confiável.

9. Contate o administrador do site

Se o problema persistir apenas em um site específico, contate o suporte do site. Informe o navegador, sistema operacional e código de erro exibido.

10. Bypass temporário com cautela

É possível ignorar o aviso e prosseguir, mas isso pode expor credenciais e dados de pagamento. Só use em sites confiáveis e, idealmente, sem inserir informações sensíveis.

Playbook de suporte técnico

Use este playbook como procedimento padrão para equipes de help desk.

- Reproduzir o erro e coletar prints e código de erro.

- Confirmar se o site abre em outros navegadores e redes.

- Verificar data/hora do cliente.

- Limpar cache do navegador e testar em janela anônima.

- Desativar temporariamente antivírus/inspeção TLS.

- Capturar certificado do site e analisar cadeia de confiança.

- Se certificado inválido, notificar proprietário do domínio ou equipe de infraestrutura.

- Documentar mitigação e recomendar ajuste de configurações ou correção de certificado.

Critérios de aceitação

- O site carrega sem erro de certificado em pelo menos dois navegadores modernos.

- A cadeia de certificados mostra uma autoridade emissora confiável pública.

- O cliente confirma que não há alertas de segurança ao navegar.

Checar rapidamente com esta checklist

| Item | Resultado esperado |

|---|---|

| Recarregar página | Página carrega ou erro persiste |

| Janela anônima | Erro desaparece → problema local |

| Limpar cache | Erro resolvido ou não |

| Data/hora | Corretas |

| Rede alternativa | Página abre na outra rede |

| Antivírus | Desativar resolve |

| Certificado | Emissor confiável e datas válidas |

Fluxo de decisão rápido

flowchart TD

A[Erro de certificado] --> B{Abre em outra rede?}

B -- Sim --> C[Problema na rede original: usar VPN/contatar ISP]

B -- Não --> D{Abre em outro navegador?}

D -- Sim --> E[Limpar cache/checar extensões]

D -- Não --> F{Certificado válido?}

F -- Não --> G[Contatar suporte do site / renovar certificado]

F -- Sim --> H[Checar antivírus/proxy local]

H --> I[Resolver nas configurações locais]Papel e responsabilidades

- Usuário final: testar passos básicos (recarregar, anônimo, limpar cache, verificar hora, trocar rede).

- Administrador de rede: investigar interceptação TLS, proxies, firewalls corporativos e certificados intermediários.

- Administrador do site: renovar ou reconfigurar certificados, assegurar cadeia de certificados completa e compatível com navegadores modernos.

Quando não seguir as recomendações acima

Contraexemplos e situações em que as correções falham:

- Site com certificado autoassinado intencionalmente usado em ambientes de teste. Nesse caso, a solução é importar o certificado raiz localmente ou usar VPN/hosts internos.

- Ataque Man‑in‑the‑Middle ativo: mesmo que um bypass permita acesso, os dados provavelmente estão sendo interceptados. Não inserir senhas.

- Produtos legados que exigem TLS obsoleto: pode ser necessário atualizar o servidor ou usar um gateway de compatibilidade.

Maturidade da solução

- Nível 1 (Básico): Usuário consegue resolver com recarregar e limpar cache.

- Nível 2 (Intermediário): Ajuste de configurações locais, antivírus ou proxy.

- Nível 3 (Avançado): Correção no servidor, renovação de certificado e ajustes de cadeia de confiança.

Segurança e privacidade

- Evite inserir credenciais em sites com erros de certificado.

- Se for necessário prosseguir, prefira conexão via VPN e evite pagamentos.

- Registre eventos e comunique o time de segurança se houver suspeita de interceptação.

Observação GDPR: se dados pessoais foram potencialmente expostos por causa de um acesso inseguro, siga as normas internas de notificação de incidentes e, se aplicável, notifique autoridades conforme exigido.

Testes de aceitação

- A página deve abrir sem alertas de segurança em pelo menos dois navegadores distintos.

- A cadeia de certificados validada deve conter autoridades de certificação públicas confiáveis.

- A correção não deve exigir que os usuários desativem proteção essencial no antivírus de forma permanente.

Dicas rápidas e alternativas

- Use serviços online como “SSL Labs” para testar o certificado do site (se o site for público).

- Para administradores, automatize renovação de certificados com Let’s Encrypt e ferramentas ACME.

- Em ambientes corporativos, distribuía a cadeia de certificados intermediários via GPO para clientes Windows.

Galeria de casos extremos

- Certificado expirado: erro de data e resolução via renovação.

- Certificado com domínio diferente: aparecerá erro de “nome comum” e exige correção do CN/SAN.

- Erro relacionado a Symantec: navegadores antigos bloqueiam certos emissores obsoletos.

Resumo final

Seguir a sequência: recarregar, janela anônima, limpar cache, ajustar data/hora, testar em outra rede, verificar antivírus e, por fim, checar o certificado do servidor. Em ambiente empresarial, envolva o time de rede e o administrador do site. Sempre trate o aviso como sério — bypass é último recurso.

Leia também: Como corrigir se o menu Iniciar do Windows 10 não estiver funcionando

Extras

- Playbook rápido disponível acima para suporte.

- Checklist pronto para imprimir na mesa do help desk.

Obrigado por ler. Se precisar, descreva o navegador, o código de erro exibido e anexes prints para ajudar no diagnóstico.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android