Wi‑Fi público: riscos e como se proteger

O que é o problema em poucas linhas

Redes Wi‑Fi abertas ou mal configuradas permitem que outras pessoas na mesma rede vejam ou manipulem o tráfego. Ataques comuns incluem “packet‑sniffing” (captura de pacotes), redes falsas chamadas “evil twins” e ataques man‑in‑the‑middle (homem‑no‑meio). Mesmo redes com proteção fraca (WEP) podem ser quebradas em minutos.

Importante: SSL/TLS (sites que aparecem como https://) protege boa parte do conteúdo de ser lido, mas não tudo. Um atacante determinado pode usar métodos que contornam ou simulam certificados.

Definições rápidas

- Packet‑sniffing: programa que grava dados não criptografados na rede.

- Evil twin: rede Wi‑Fi falsa que imita uma legítima para atrair usuários.

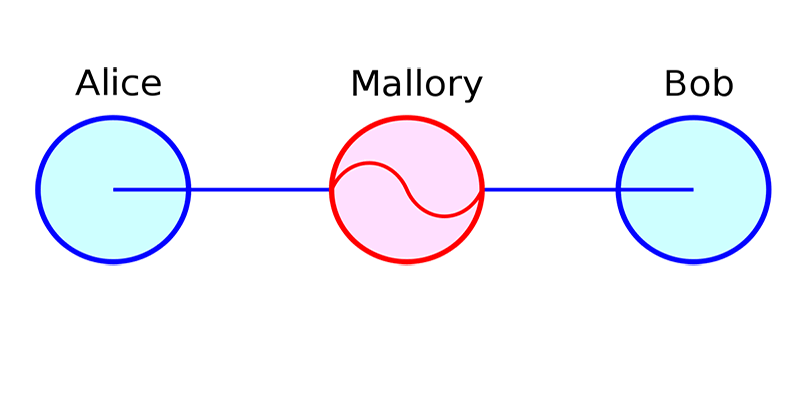

- Man‑in‑the‑middle (MitM): interceptação ativa do tráfego entre você e o serviço.

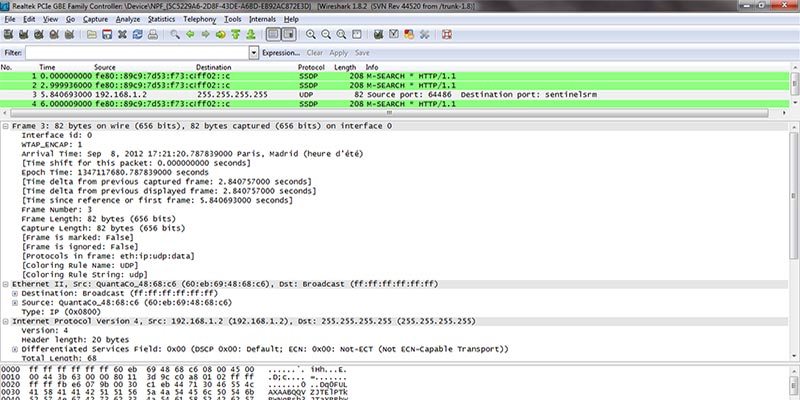

1) Packet‑sniffing (captura de pacotes)

Os “packet‑sniffers” escutam o tráfego visível na rede. Em redes abertas, tudo que você envia e recebe sem criptografia aparece claro para qualquer pessoa com a ferramenta certa. Isso inclui visitas a sites HTTP, cookies, formulários e até digitação sem proteção.

Quando o site usa HTTPS, a maioria dos sniffers não consegue ver o conteúdo da comunicação. Ainda assim, sniffers podem ver para quais domínios você se conecta e outros metadados. Não confie apenas no prefixo “https://“ — verifique o cadeado no navegador e o certificado quando necessário.

Criptografia de rede importa:

- WEP: inseguro. Pode ser quebrado em minutos. Evite.

- WPA/WPA2: significativamente mais seguro. Contudo, atacantes na mesma rede podem capturar o processo de associação e, em alguns casos, extrair chaves.

- WPA3: melhora segurança, mas nem sempre está disponível.

2) Wi‑Fi spoofing, evil twins e MitM (homem‑no‑meio)

Um atacante monta um roteador com o mesmo nome (SSID) de uma rede conhecida ou cria um SSID atraente como “Free Airport WiFi”. Computadores e celulares que se conectam automaticamente podem migrar para essa rede falsa sem que você perceba. Depois, o atacante fica no meio do seu tráfego.

Consequências típicas:

- Redirecionamento para páginas falsificadas (phishing) que imitam o banco ou login de serviços.

- Injeção de conteúdo em páginas não seguras para propagar malware ou anúncios maliciosos.

- Registro de credenciais e cookies enviados em texto claro.

Sinais de rede falsa ou MitM:

- Solicitação inesperada de pagamento/forma de pagamento para usar a rede.

- Certificados de segurança inválidos ou avisos do navegador.

- URLs com pequenas alterações (ex.: my‑bank.com → my‑b4nk.com).

3) Como se proteger — princípios básicos

- Use uma VPN confiável. Uma VPN cria um túnel criptografado entre seu dispositivo e um servidor distante. Isso evita que usuários da mesma rede leiam seu tráfego. Escolha provedores com políticas claras de privacidade e sem logs.

- Sempre prefira sites e serviços com HTTPS. Instale extensões que reforcem HTTPS quando possível. Mesmo assim, verifique o cadeado do navegador.

Desative conexões Wi‑Fi automáticas e aponte seu dispositivo para esquecer redes públicas. Conectar manualmente reduz risco de cair em um evil twin.

Evite transações sensíveis em redes públicas: internet banking, pagamentos e acessos administrativos. Caso precise, use uma VPN antes.

Mantenha o sistema e o antivírus atualizados. Atualizações fecham falhas que atacantes exploram.

Use autenticação multifator (MFA) sempre que possível. Mesmo que credenciais vazem, o atacante terá mais dificuldade em acessar sua conta.

4) Quando essas medidas podem falhar

- VPN comprometida ou mal configurada: nem todas as VPNs protegem contra vazamentos de DNS ou têm políticas de privacidade sérias.

- Ataques de spoofing com certificados falsos e engenharia social: usuários podem ignorar avisos de segurança e inserir credenciais.

- Serviços com HTTPS mal implementado ou que usam conteúdo misto (parte HTTP, parte HTTPS): conteúdo HTTP pode ser manipulado.

- Vulnerabilidades no próprio dispositivo (malware): proteção de rede não corrige um sistema já comprometido.

5) Alternativas e controles adicionais

- Use dados móveis (3G/4G/5G) para transações críticas quando possível.

- Conexão tethering (compartilhar internet do celular) diminui exposição em aeroportos e cafés.

- Use navegadores focados em privacidade ou modos de navegação isolados para reduzir rastros locais.

- Implementações corporativas: dispositivos gerenciados (MDM) com políticas de conexão obrigatória via VPN e certificados corporativos.

Playbook rápido (SOP) ao usar Wi‑Fi público

- Verifique o SSID com o estabelecimento (pergunte no balcão).

- Desative a conexão automática antes de sair do local.

- Antes de qualquer login sensível, ative sua VPN.

- Confirme o cadeado HTTPS no navegador. Não ignore avisos de certificado.

- Evite inserir dados de cartão em portais que não mostrem HTTPS e certificados válidos.

- Ao terminar, faça logout de serviços e esqueça a rede.

Checklist para diferentes papéis

Usuário comum:

- VPN ligada? ✓

- Site com HTTPS e cadeado? ✓

- Evitar transações críticas? ✓

Profissional de TI / viajante corporativo:

- Dispositivo com MDM e VPN forçada? ✓

- Certificados e atualizações aplicadas? ✓

- MFA ativado? ✓

Administrador de rede (no local):

- SSID único e claramente identificado? ✓

- Portal de acesso legítimo e validado? ✓

- Segmentação de rede para visitantes? ✓

Critérios de aceitação (como testar se você está protegido)

- Tentativa de captura de pacotes não revela conteúdo útil com VPN ativa.

- Navegador não apresenta avisos de certificado em sites importantes.

- Dispositivo não se conecta automaticamente a redes com SSID semelhante sem confirmação do usuário.

Testes e casos de aceitação rápidos

- Teste 1: Conectar em rede aberta sem VPN. Tentar acessar um site HTTP; sniffing deve mostrar conteúdo.

- Teste 2: Conectar com VPN ativa. Sniffer não deve conseguir ver conteúdo das comunicações. Deve ser verificado vazamento DNS.

- Teste 3: Simular SSID falso. Dispositivo não deve se conectar automaticamente; usuário deve receber aviso.

1‑linha de glossário

- VPN: túnel criptografado entre seu dispositivo e um servidor remoto.

- HTTPS: protocolo que cifra a comunicação entre você e o site.

- SSID: nome público da rede Wi‑Fi.

- WEP/WPA/WPA2/WPA3: diferentes padrões de segurança de redes Wi‑Fi.

Fatores de risco e mitigação (matriz qualitativa)

- Rede aberta em local público — Risco: Alto — Mitigação: Usar VPN, evitar dados sensíveis.

- Evil twin — Risco: Alto — Mitigação: Confirmar SSID, não conectar automaticamente.

- WEP — Risco: Muito alto — Mitigação: Evitar; preferir WPA2/WPA3.

Quando procurar ajuda profissional

- Se você acredita que credenciais bancárias foram comprometidas, contate imediatamente o banco.

- Para ambientes corporativos com dados sensíveis, envolva o time de segurança da informação e considere auditoria de redes públicas usadas por funcionários.

FAQ

Posso confiar em redes Wi‑Fi de hotéis e empresas conhecidas?

Elas tendem a ser mais seguras que redes aleatórias, mas não são invulneráveis. Verifique o SSID com a recepção, use VPN e evite transações críticas sem proteção.

Uma VPN me deixa 100% seguro?

Não. A VPN reduz riscos de escuta na rede local e protege tráfego, mas não impede que você acabe em um site falso por phishing, nem remove malware no dispositivo.

WEP ainda é usado? Devo me preocupar?

WEP é obsoleto e inseguro. Se um ponto de acesso usa WEP, trate a rede como não confiável.

Resumo final

Você nunca estará 100% a salvo online, mas pode reduzir drasticamente os riscos com medidas práticas. Use VPNs confiáveis, prefira HTTPS, desative conexões automáticas e mantenha dispositivos atualizados. Siga o playbook e o checklist antes de acessar dados sensíveis em redes públicas.

Crédito das imagens: Christoph Scholtz, JackPotte via Wikimedia, Miraceti via Wikimedia, RRZEIcons via Wikimedia, Zcool via FreeDesignFile, Sean MacEntee via Flickr

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android