LunaSpy:Android向けスパイウェアの概要と具体的な対策

LunaSpyとは何か

LunaSpyはAndroid向けスパイウェアです。外見はアンチウイルスや銀行保護アプリに似せて作られ、端末をスキャンした結果として「脅威を検出した」という偽の警告を表示します。その警告でユーザーに不安を与え、危険な権限を付与させて削除を妨げたり、情報を盗んだりします。

主な悪用は以下の通りです。

- マイクやカメラでの録音・録画

- SMSや通話履歴の読み取り

- ブラウザやアプリからのパスワード窃取

- ギャラリーからの写真窃取

- その他、取得した権限を使った持続的な監視

LunaSpyは少なくとも昨年2月以降に活動しており、150以上のドメインやIPをコマンド&コントロールに使っていると報告されています。配信は主にメッセンジャー経由でのAPK配布です。

重要語の定義(1行):

- APK:Androidアプリのインストールファイル。

- C2(コマンド&コントロール):攻撃者がマルウェアを遠隔操作するためのサーバ群。

なぜメッセンジャー経由のAPKは危険か

攻撃者はソーシャルエンジニアリングで信頼を得てからAPKを配布します。ビジネス機会、端末の安全対策、家族や友人を装うケースなど、理由は多様です。グループチャットでは「特別版アンチウイルス」「有料機能を無料で」などとして拡散されることがあります。

ヒューマンファクターが配布成功の肝です。信頼できる相手から来たリンクでも、アカウントが乗っ取られている可能性があるため、APKリンクは慎重に扱ってください。

重要: メッセージで受け取ったAPKリンクは、たとえ家族や友人からでも、開かないのが最も安全です。

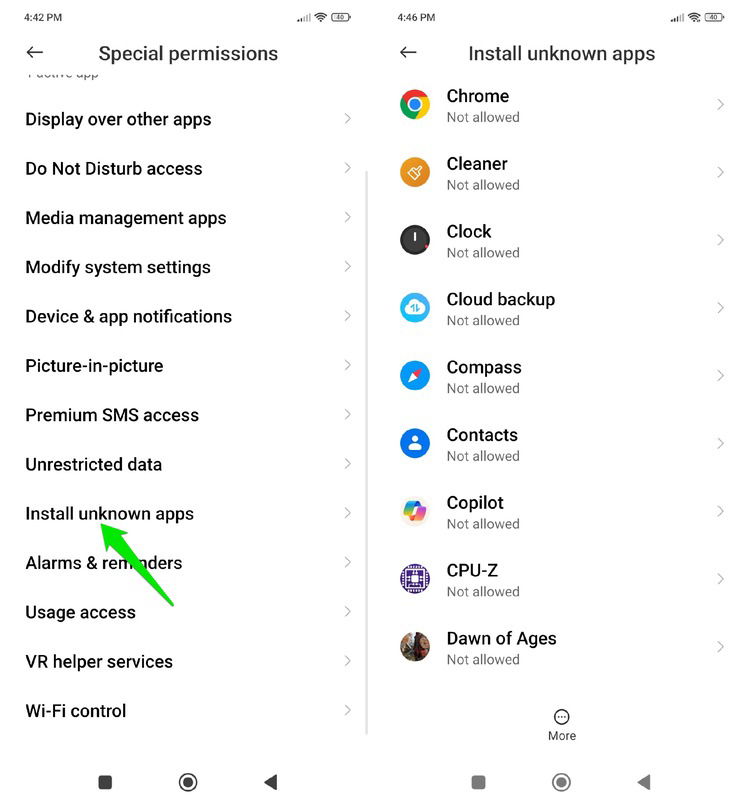

未知のアプリのインストール許可を全て無効にする

APKをインストールするには「未知のアプリのインストール」権限が必要です。この権限が有効だと、アプリは外部のAPKをインストールできます。LunaSpyを誤ってインストールさせないために、この権限を持つアプリがないことを確認してください。

手順(機種により画面名は異なる場合があります):

- 設定を開く

- プライバシー保護(またはアプリ設定)を選択

- 特殊アクセス/特別な権限を開く

- 未知のアプリをインストール(Install unknown apps)を確認し、いずれも「許可」になっていないことを確認する

注: 製造元やAndroidバージョンで項目名が異なる場合がありますが、調べる際は“Install unknown apps”“未知のアプリ”といった語を探してください。

アプリ権限は慎重に与える

LunaSpyは高度な権限に依存します。未知のアプリが以下のような危険な権限を要求したら、与えないでください。多くの場合、複数の権限を組み合わせてスパイ機能を実行します。

- Accessibility service(アクセシビリティサービス): 画面内容の読み取りや画面上での操作が可能になります。高権限で、スパイに必要不可欠です。

- Device administrator(デバイス管理者): アンインストールを妨げるなど持続性を高めます。

- Draw over other apps(他のアプリの上に表示): 偽のログイン画面や警告を重ねてパスワードを盗むために使います。

- マイク、カメラ、全ファイルアクセス、電話権限など: 情報収集に直結します。

対応策:

- 不明なアプリにこれらを与えない。

- もし既に許可してしまった場合は即時取り消す。

- 定期的に権限を確認する。

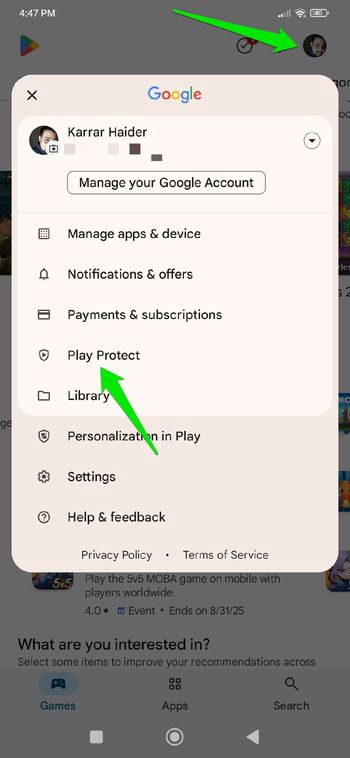

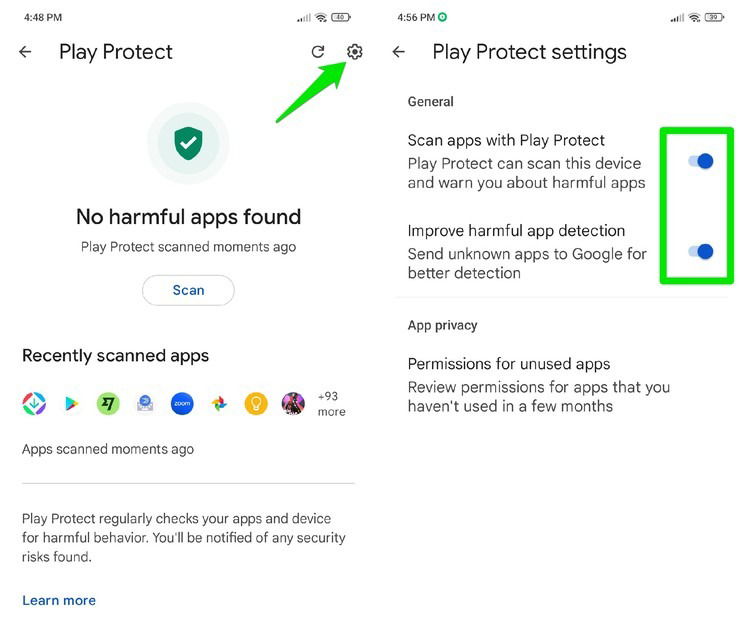

Google Play Protectを有効にして手動でスキャンする

Google Play Protectは端末内の有害アプリを検出します。APKからインストールされたアプリもスキャン対象です。多くの場合、LunaSpyのような持続的でバックグラウンド動作のあるアプリは検出されます。

手順:

- Google Playストアを開く

- 右上のアイコンをタップして「Play Protect」を選ぶ

- 右上の「設定」ボタンを押し、Scan apps with Play Protect(アプリをPlay Protectでスキャン)とImprove harmful app detection(有害アプリ検出の改善)を有効にする

- 「スキャン」ボタンで手動スキャンを実行する

注: Play Protectは万能ではありません。だが、追加の保護層として非常に有効です。

代替アプローチと追加の防御策

- 正規のアプリストアのみを使う(Google Play以外の信頼できるストアでも、リスクを理解した上で利用)

- 企業ユーザーはMDM(モバイルデバイス管理)でサイドロードを無効化する

- ルート化/改造端末では攻撃面が大きく増えるため、ルート化は避ける

- 信頼できるリアルタイムスキャン対応のアンチウイルスを導入する(補助的な手段)

代替手順(緊急時):

- 感染疑いがある端末はネットワークから切断する(機内モード/Wi-Fi切断)

- 重要なアカウントのパスワードを別端末で変更する

- 専門家(セキュリティ担当者や信頼できる修理店)に相談する

感染したかどうかの確認(受け入れ基準/テストケース)

以下のチェックで感染の可能性を評価できます。これらは受け入れ基準(端末がクリーンと見なす条件)にもなります。

テストケース:

- 端末に身に覚えのないアプリがないこと

- 不審な通信や、知らないホストへの継続的な接続がないこと(ネットワーク監視ツールで確認)

- Play Protectのスキャン結果で有害アプリが検出されないこと

- 端末のバッテリー消費やデータ使用量に異常な増加が見られないこと

- アクセシビリティやデバイス管理者の権限が未知のアプリに与えられていないこと

受け入れ基準(クリーン判定):

- 上記すべてが満たされること

- 重要アカウントの安全確認(ログイン試行履歴に不審なアクセスがない)

感染時のインシデントランブック(対応手順)

- 検出と隔離

- ネットワークを切断する(機内モード、Wi‑Fiオフ、モバイルデータオフ)。

- 端末をバックアップ(必要な連絡先等)するが、マルウェアを含まないよう注意。

- 同期解除

- Googleアカウントやその他のクラウド同期を一時停止。別端末でパスワードを変更する。

- 解析と削除

- Play Protectでスキャンを実行。

- 不審なアプリを通常の手順でアンインストールする。アンインストールできない場合はデバイス管理者権限を取り消すか、セーフモードで起動して削除を試みる。

- 復旧

- 必要なら工場出荷時リセットを実行(最終手段)。

- リセット後、バックアップから復元する前にスキャンする。

- 報告と学習

- 事後に関係者へ報告し、感染経路を特定して再発防止策を実施する。

重要: 工場出荷時リセットは強力な手段ですが、バックアップ復元で再感染するリスクがあります。復元前にバックアップの安全性を確かめてください。

役割別チェックリスト

一般ユーザー:

- メッセージで来たAPKは開かない

- 不要な権限を付与しない

- Play Protectを有効にし、定期スキャンを実施する

IT管理者/企業:

- MDMでサイドロード無効化を適用する

- 監視ログで不審な外部通信を検出するルールを整備する

- ユーザー教育(フィッシング、APKの危険性)を実施する

保護者:

- 子どもの端末に不審なアプリがないか定期確認する

- アプリのインストールは保護者が管理する

別の視点/いつこの対策が効かないか

- 端末がroot化(改造)されている場合、多くの防御は無効化される可能性があります。

- 既にDevice administratorやAccessibility権限を与えてしまっている場合、単純なアンインストールだけでは不十分なことがあります。

- Play Protectは万能ではなく、未知の亜種や巧妙に隠れる方法には検出が遅れる場合があります。

簡単な監査メソッド(ミニ・メソドロジー)

- アプリ一覧を確認し、不明なものをメモする。

- 権限画面でアクセシビリティ、デバイス管理者、他の上書き権限を確認する。

- Play Protectでスキャンする。

- ネットワーク使用量とバッテリー履歴を確認し、急増があれば詳細調査する。

重要な用語(1行ずつ)

- Accessibility service: アプリが画面内容を読み取り、操作できる機能。

- Device administrator: アプリにアンインストール防止などの制御を与える権限。

- APK: Androidアプリの配布パッケージ。

- C2(コマンド&コントロール): マルウェアを操作するサーバ群。

- Play Protect: Googleが提供するデバイス保護サービス。

まとめ

LunaSpyはソーシャルエンジニアリングとAPK配布を組み合わせた典型的なスパイウェアです。主要な防御は「APKリンクを不用意に開かない」「危険な権限を与えない」「Google Play Protectを有効にしてスキャンする」の3点です。企業や保護者は追加の管理ツールや運用ルールでリスクをさらに下げられます。感染が疑われる場合は速やかにネットワークを切断し、上のランブックに従って対応してください。

重要: 既知のドメイン/IPが150以上確認されていることから、攻撃インフラは広範です。人的な注意と技術的対策の両方を講じることが不可欠です。

短い行動項目(すぐできる3つ):

- メッセージのAPKリンクを一切開かない。2. Play Protectを有効にして今すぐスキャン。3. 不要なアプリ権限(特にアクセシビリティやデバイス管理者)を確認して取り消す。