目的とバリエーション

この記事の主目的: Windows Server上で安全にポートを開放する具体手順を示す。

関連する意図(検索語句のバリエーション):

- Windows Server ポート開放 手順

- Windows Defender ファイアウォール ポート追加

- PowerShell ポート開放 New-NetFirewallRule

- サーバー ポート検証 方法

- Azure/AWS セキュリティグループとポート設定

前提条件

- サーバーに管理者権限でログインしていること。

- どのアプリケーションがどのポートを使うかを把握していること(例: HTTP 80, HTTPS 443, SQL 1433, SSH 22, 8080など)。

- クラウド環境なら、ネットワークセキュリティグループやロードバランサー側のルールも確認すること。

重要: ポートを開放する前に、なぜそのポートが必要か、最小限のアクセス元(IPやサブネット)に制限できないか検討してください。

GUIでポートを開放する手順(ステップバイステップ)

管理者アカウントでサーバーにログオンします。

「PowerShell」か「コマンドプロンプト」を起動し、wf.msc と入力して Enter。Windows Defender ファイアウォールの管理コンソールを開きます。

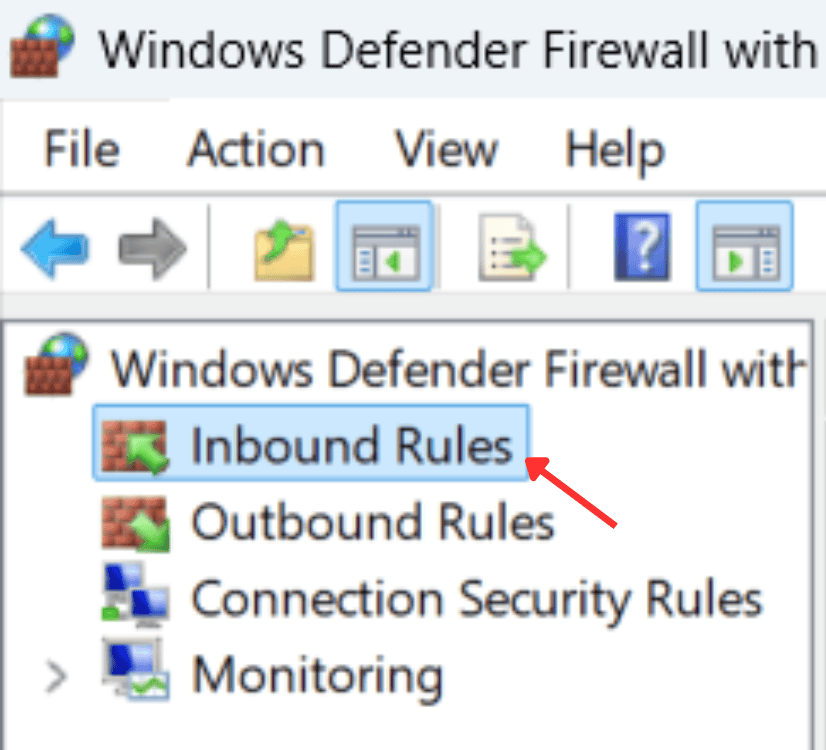

左側のメニューで「受信の規則」を選択します。

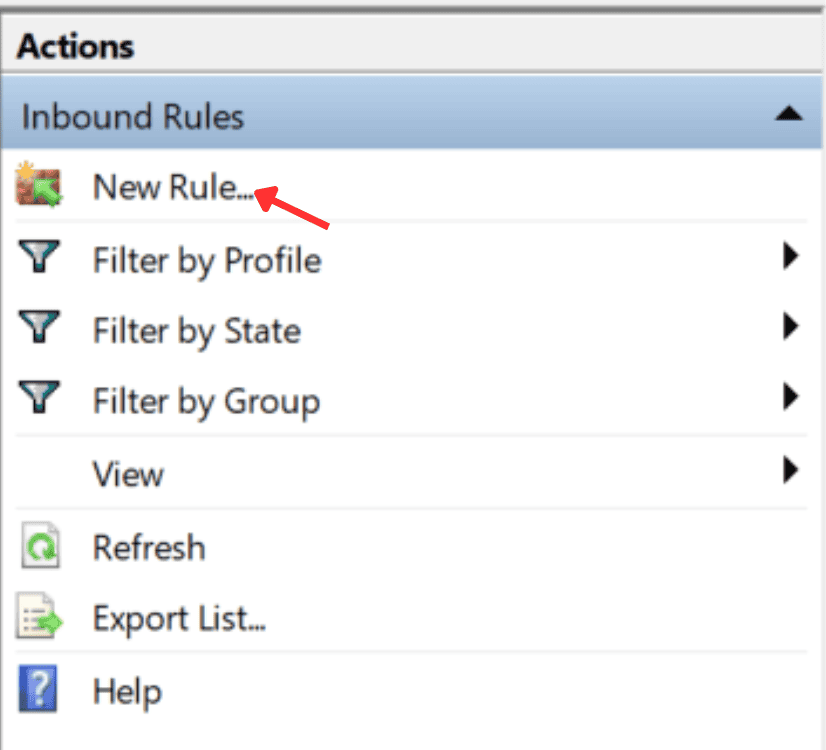

- 右側の操作ペインで「新しい規則」をクリックします。

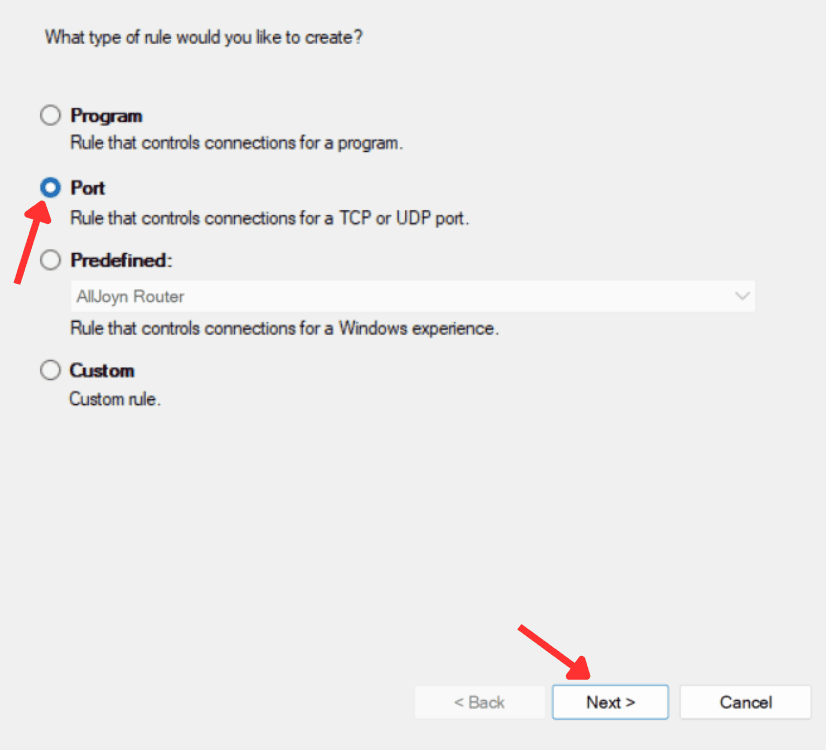

- ルールの種類で「ポート」を選び、[次へ] をクリックします。

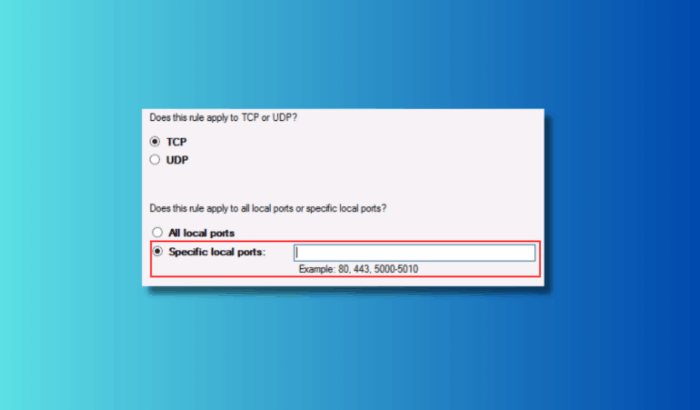

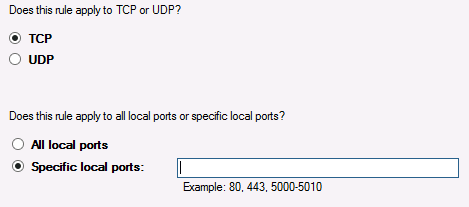

- プロトコル(TCP または UDP)を選び、開放したいポート番号(単一または範囲)を入力します。

「接続を許可する」を選択して次へ進みます。

規則を適用するプロファイル(ドメイン、プライベート、パブリック)を選択します。通常は必要なプロファイルのみを有効にします。

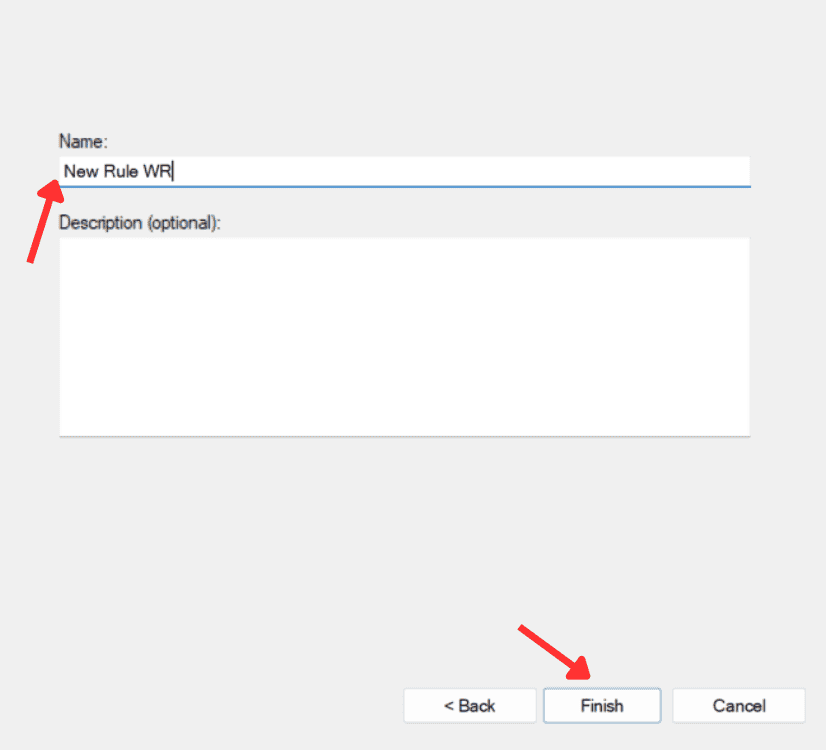

分かりやすい名前と説明を付けて「完了」をクリックします。名前は英数字や記号を含めて分かりやすく付けてください。

これでファイアウォールが指定ポートの受信を許可するようになります。

PowerShellでの代替(推奨:自動化しやすい)

PowerShellを使えば同じ操作をコマンドで実行できます。管理者としてPowerShellを開き、次の例を利用します。

例: TCPの1433番ポートを開放する

New-NetFirewallRule -DisplayName "Allow-SQL-1433" -Direction Inbound -Protocol TCP -LocalPort 1433 -Action Allow -Profile Domain,PrivateUDPの範囲を開く例(5000〜5100):

New-NetFirewallRule -DisplayName "Allow-UDP-5000-5100" -Direction Inbound -Protocol UDP -LocalPort 5000-5100 -Action Allow -Profile Private既存のルールを削除する場合:

Remove-NetFirewallRule -DisplayName "Allow-SQL-1433"注意点: スクリプト化して頻繁に使う場合は、名前規則とドキュメントを揃えて管理してください。

他の代替アプローチ

- netsh を使う: 古い方法だがツールが限定される環境で有効。

- Windows Admin Center: GUIで複数サーバーのルールを一元管理する場合に便利。

- クラウドのセキュリティグループ(Azure NSG、AWS Security Group)を必ず確認。サーバー側でポートを開けてもクラウド側で遮断されることがある。

実装後の検証(受け入れテスト例)

- サーバーでリッスンしているか確認: netstat -an | findstr LISTEN

- リモートから疎通確認: Test-NetConnection -ComputerName <ホスト> -Port <ポート番号>

- さらに確実にするなら telnet <ホスト> <ポート>(クライアント側に存在する場合)または curl を利用してHTTPレスポンスを確認。

受け入れ条件の例:

- 指定したポートがサーバーでLISTEN状態であること。

- 指定IPまたはネットワークから接続が確立すること(目的に応じて検証IPを限定)。

- ログに許可された接続が残ること。

失敗する/すぐに通らないケース(よくある原因)

- サーバーのアプリケーションが起動しておらずポートで待ち受けていない。

- 上位ネットワーク機器(ルーター、L3スイッチ、クラウドのNSG/セキュリティグループ)でブロックされている。

- 会社の境界セキュリティ(IPS/IDS、UTM)で遮断されている。

- ポート番号やプロトコル(TCP/UDP)を間違えている。

対策: ネットワーク経路の全レイヤー(ホスト→内部ネットワーク→境界→クラウド)を確認し、順番に切り分けていきます。

セキュリティと運用上のベストプラクティス

- 最小権限の原則: 必要なポートだけ開ける。

- アクセス元をIPやサブネットで絞る。

- 長期間使わないルールは無効にするか削除する。

- ルール変更の前後で構成管理(CMDBやGitなど)に記録する。

- ログと監視を設定して、不審なアクセスを検出する。

役割別チェックリスト

管理者

- 管理者アカウントで操作する

- 変更を記録する

DevOps

- Infrastructure as Code(IaC)で再現可能にする

- 自動テストでポートの疎通を検証する

セキュリティ担当

- ポート変更要求の承認プロセスを確認

- 必要なら侵入検知ルールを追加

ミニ手順(Playbook): ポート開放の流れ

- 要件確認(誰が何のためにそのポートを使うか)

- リスク評価(公開に伴う影響)

- 設定(GUIかPowerShellでルール追加)

- 検証(Test-NetConnection等)

- 文書化と監視設定

flowchart TD

A[要件確認] --> B[リスク評価]

B --> C{許可するか?}

C -- yes --> D[設定(wf.msc/PowerShell)]

C -- no --> E[代替検討]

D --> F[検証と監視]

F --> G[文書化]知っておくべきエッジケース

- ポート範囲指定で他サービスに影響が出る場合があるため、最小範囲に限定する。

- UDPはコネクションレスなので疎通検査が難しい(スニファやアプリレベルでの確認推奨)。

- ハードウェアファイアウォールでNATやポートフォワードを行っている場合、内部サーバーだけでなく外部側の設定も必要。

1行用語集

- ファイアウォール: ネットワークの出入口で通信を制御する仕組み。

- ポート: サービスごとの識別番号(例: 80はHTTP)。

- プロファイル: Windowsファイアウォールのネットワークタイプ(Domain/Private/Public)。

よくある質問(FAQ)

Q: Windows Serverでポートを開く基本手順は? A: Windows Defender ファイアウォールの「受信の規則」でポートを許可するか、PowerShellのNew-NetFirewallRuleでルールを追加します。

Q: ポート80と443はどう設定する? A: それぞれTCPで単独のルールを作成し、必要なプロファイルにのみ適用します。HTTPは80、HTTPSは443です。

Q: 1433番ポートを開けるときの注意点は? A: SQL Serverのリモート接続用に使われます。公開する場合は接続元IPを限定し、認証や暗号化を確実に行ってください。

Q: 22番ポート(SSH)をWindows Serverで開ける必要は? A: WindowsでOpenSSHを使う場合や、WSLなどでSSHアクセスを行うときに必要です。管理者アクセスを限定することを推奨します。

Q: 8080を開けても反応しない場合は? A: サービスが起動しているか、サーバー側でリッスンしているか確認し、上位のネットワーク機器やクラウド側のセキュリティグループも確認してください。

まとめ

- ポート開放は必要最小限に留め、事前に用途とリスクを評価する。

- GUI(wf.msc)でもPowerShellでも設定可能。自動化するならPowerShellを推奨。

- 実装後は必ず疎通確認を行い、変更は記録して監視を設定する。

重要: サーバー側でポートを開放しても、ネットワーク上の別の層で遮断されていると接続は成功しません。クラウド運用ではNSGやロードバランサーのルールも必ず確認してください。