Gmailがハッキングされた話と、今すぐできる対策と復旧手順

Gmailがハッキングされた経験から学んだ、即時対応と事後の強化手順をまとめました。まずはすぐにログアウト、パスワード変更、2段階認証を有効にしてから、復旧申請と設定点検を行ってください。日常的な予防策として長くてランダムなパスワード、バックアップ連絡先、定期的なマルウェアスキャンを習慣にしましょう。

私の失敗談 — なぜハッキングされたか

率直に言うと、私はメールをオンラインでの身元そのもののように扱っていました。PayPalや仕事の連絡先、各種サービスのログイン先がすべて同じメールに紐づいていました。長いパスワードを設定していたものの、英単語と数字の組み合わせだけで、記号をほとんど使っていませんでした。さらに「常にログイン」したままにしていたため、被害が拡大しやすい状況を自ら作っていました。

Googleのサービス(Google Reader、News、Calendar、Books、Google+、Adsense など)を多用していたため、Gmailが侵害されると波及範囲が非常に大きくなります。多くの著名なブロガーやインフルエンサーも同じようにGmailを使っていますが、彼らは追加の防御策を講じている場合が多いです。

基本のGmailアカウント防御

強いパスワードを設定する

- 英字・数字だけでなく、記号(例えば*/#^&+-など)を混ぜる。可能なら30文字以上を推奨します。長さが強度に直結します。

- パスワードはランダム生成が理想です。覚えにくければ、パスワードマネージャを使って管理してください。

パスワードの保管方法

- PC上にテキストファイルで保存する場合はファイル名に「password」など含めないこと。ローカル暗号化やパスワードマネージャを使う方が安全です。

- 自分のPCが侵害される恐れがある場合は、紙に印刷して財布や別の安全な場所に保管するのも実用的です。

ウイルス対策とスパイウェア対策

- 複数のアンチウイルスを同時に稼働させると干渉や誤動作の原因になるので、信頼できる1つを選ぶこと。Google Packなどの推奨ツールから選ぶと分かりやすいです。

リカバリ情報の確認

- セキュリティ質問とバックアップ用のセカンダリメールアドレス、回復用電話番号は正しく、且つそれ自体が安全であることを確認してください。これらが侵害されると復旧が非常に困難になります。

関連読み物: Ultimate Guide to Secure Your GMail Account

追加で必ずやっておくこと

パスワードの定期変更

- 少なくとも月1回の頻度で更新する習慣をつけると良いです。Googleは回復メールや電話番号の更新も推奨しています。

2段階認証の導入

- 2段階認証(2FA、二要素認証)を有効にすると、単純なパスワード突破だけではログインできなくなります。旅行などで携帯番号が変わる予定があれば、事前に認証方法(バックアップコードや認証アプリ)を準備しておきましょう。

セッションとアプリ権限の確認

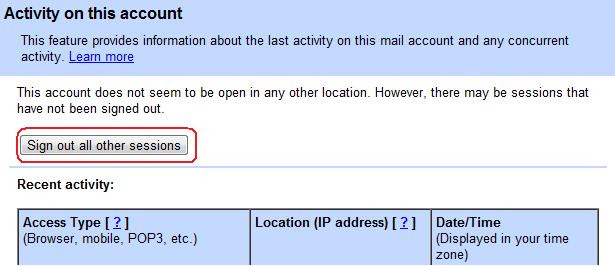

- Gmail画面の右下にある「詳細」をクリックすると、現在ログインしているセッションの一覧が見られます。不審な位置情報やデバイスがあれば即時サインアウトしてください。

- 他サービスの連携確認

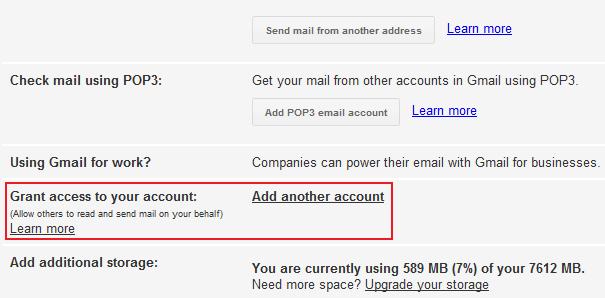

- メール転送設定、POP/IMAPの自動取得設定、連携済みアプリの権限を確認します。ハッカーはここに設定を残して永続的にメールを取得することがあります。

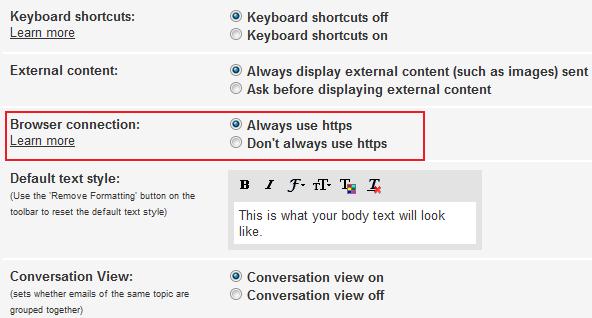

- HTTPSの常時利用を確認

- ブラウザからGmailにアクセスする際は常にHTTPSであるか確認してください。接続が平文だと情報が盗まれやすくなります。

ハッキングされたと気づいたら、まずこれをやる(緊急プレイブック)

重要: 時間が最も大切です。対応を先延ばしにすると、ハッカーが設定を変更して復旧をさらに困難にします。

- 別の安全な端末または信頼できるデバイスからログイン状況を確認し、他の全セッションをサインアウトする

- Gmail画面の右下 → 「詳細」 → 「すべてのその他のウェブセッションからログアウト」

- 可能であればすぐにパスワードを変更する

- ハッカーが既にパスワードを変更している場合は、次のステップへ。

- 2段階認証を有効にする(まだなら)/バックアップコードを生成して安全に保存する

- 連携アプリ、転送設定、POP/IMAP、アカウントの「アカウントとインポート」設定を点検し、不審な設定を削除する

- 被害の痕跡を保存する

- 不審なメール、設定変更のスクリーンショット、ログインIPやタイムスタンプなどを記録しておくと、復旧申請や警察に説明する際に役立ちます

- すぐにGoogleのアカウント回復プロセスを開始する

- 「アカウントにアクセスできませんか?」で指示に従い、該当する情報(ラベル、よくやり取りする連絡先、最初に作成した日時など)をできるだけ正確に入力する

- サポートへ提出後はメールやフォームの指示に従い、追加情報を提供する

- 私の場合はサポートから10分以内に返信があり、無事に復旧できましたが、これはケースバイケースです

- 復旧後に行うこと(詳細は次節)

すぐに知らせるべき相手

- 支払い手段に紐づいたサービス(PayPal、銀行、クレジットカード会社)

- 重要な仕事の連絡先やクライアント

- 可能であれば同居人や家族での共有機器の利用者

復旧後の完全な強化手順(チェックリスト)

重要な作業を抜け落とさないために、以下を順に実行してください。

- パスワードを強力かつユニークなものに更新する(パスワードマネージャを推奨)

- 2段階認証を必ず有効にする(Authenticatorアプリやセキュリティキーを推奨)

- すべての回復用メールと電話番号を確認し、強力な別パスワードで保護する

- メールの自動転送ルール、フィルタ、ラベルをすべて点検し、知らないルールは削除

- 連携アプリとサイトのアクセス権をすべて確認し、不要なものは削除

- メールのバックアップを取得し、ローカルまたは信頼できるクラウドに保管

- デバイスのフルスキャンを行い、OSとブラウザ、プラグインを最新に更新する

- 定期的にセッション一覧とログイン履歴をチェックするルーチンを作る

予防のためのセキュリティハードニング(実践的ガイド)

パスワード方針(マチュリティモデル)

- レベル1(ベーシック): 12文字以上、英大小文字+数字

- レベル2(標準): 16文字以上、記号を含む、一意のパスワード

- レベル3(最高): 24文字以上、ランダム生成、パスワードマネージャ+2FA

認証手段の推奨順位

- ハードウェアセキュリティキー(FIDO2等)

- 認証アプリ(Google Authenticator、Authyなど)

- SMS(旅行等でどうしても必要な場合の代替)

ブラウザと拡張機能の管理

- 信頼できるブラウザ(Chrome、Firefox等)を使い、不要な拡張は無効化

- ブラウザの自動ログイン機能は状況に応じて無効にする

決定支援フローチャート(迅速判断用)

flowchart TD

A[不審なログイン通知を受け取った] --> B{自分の行動か?}

B -- はい --> C[特に対処不要。ただしログイン履歴を確認]

B -- いいえ --> D[安全な端末からすぐにログアウト]

D --> E{パスワード変更可能か}

E -- はい --> F[パスワード変更→2FA有効化→連携確認]

E -- いいえ --> G[回復プロセス開始→サポート連絡]

G --> H[被害の記録を保存→関係機関へ報告検討]役割別チェックリスト

- 個人ユーザー

- 強いパスワード、2FA、定期スキャン、バックアップコード保管

- フリーランス/小規模ビジネス

- 顧客情報の二重保護、複数管理者の権限管理、ビジネス用アカウント分離

- 管理者(企業)

- SSO・MFAの導入、セキュリティポリシーの周知、定期的なアクセス監査

リスクマトリクス(簡易)

- 高影響・高発生確率: パスワードの再利用、2FA未設定

- 高影響・低発生確率: 内部不正、ターゲット型攻撃

- 低影響・高発生確率: スパム、フィッシングメール

対策は「影響×発生確率」が高い項目から優先的に実施してください。

実用テンプレート:被害報告用メモ(サンプル)

- 侵害発生日(推定): 例 2025-05-01 03:20

- 最後に正常にアクセスできた日時: 2025-04-30 23:45

- 不審な送信メールのサンプル(件名・宛先): 例 件名「請求書」→ 宛先 x@example.com

- 不審IP・地域(ログから取得): 例 203.0.113.45(東京近辺)

- 行った対応(時系列): 即時サインアウト、パスワード変更、回復申請

この情報をGoogleの回復画面や被害届の際に活用してください。

1行用語集

- 2FA: 二段階認証。パスワードに加え別の要素で本人確認する仕組み。

- 回復メール: アカウント復旧用に登録する別のメールアドレス。

- POP/IMAP: メールを外部クライアントで取得するためのプロトコル。

注意と補足

重要: 「IPアドレスが分かったからといってそれが人物を特定する決定打になるとは限らない」—法的手続きや専門家の助言が必要です。常にバックアップとログの保存を優先してください。

私の経験で言うと、ハッカーは夜間に動くことが多く、短時間で複数の設定を変更します。だからこそ、異常を察知したら躊躇せず即行動することが最も重要です。

まとめ

- 即時対応: 不審ログインを見つけたらまずログアウト、可能ならパスワード変更、2FAを設定

- 復旧: Googleの回復フォームに可能な限りの情報を正確に入力し、サポートと連携する

- 予防: 長くてランダムなパスワード、パスワードマネージャ、定期的なスキャンと設定チェック

重要: 「自分はハッキングされない」と思わないこと。対策は面倒でも、被害の影響はそれ以上に大きくなります。

あとがき: 私は復旧後にパスワードを80文字にし、認証アプリとハードウェアキー、そして紙のバックアップを併用するようにしました。完璧はありませんが、対策の層を増やすことでリスクを大きく下げられます。

重要: この記事は一般的なガイドラインであり、法的助言や捜査の代替ではありません。重大な被害がある場合は、専門家や当局に相談してください。