Androidでネットワークデータをキャプチャ(URLスニッフィング)

重要: SSL証明書をインストールしてHTTPS通信の中身を確認する場合は、プライバシーとセキュリティのリスクを理解した上で自己責任で行ってください。

概要

「パケットキャプチャ」「URLスニッフィング」「ネットワークデータの取得」は基本的に同義です。ネットワーク上を流れるデータ(パケット)を観察し、送受信されるURLやリクエスト/レスポンスの内容を解析する手法を指します。例えば、スマートフォンからサーバーへログイン情報が送られる時、その通信をキャプチャすれば転送内容と形式(平文か暗号化か)を確認できます。

用語の定義(1行):

- パケットキャプチャ: ネットワーク上の個々のデータ単位(パケット)を取得して解析する行為。

- URLスニッフィング: 通信の中に含まれるURLやエンドポイントを特定すること。

なぜネットワークデータをキャプチャするのか

主な理由:

- セキュリティ確認: データが暗号化されて送信されているかを検証するため。

- プライバシー監査: アプリが不要な個人情報を送信していないか確認するため。

- 開発・デバッグ: APIリクエストやレスポンスの内容を検証し、問題を特定するため。

- トラブルシューティング: 意図しない通信、過剰な帯域使用、外部へのリークを見つけるため。

注意: 公衆Wi‑Fiは盗聴リスクが高く、重要情報(銀行情報、パスワードなど)の送信は避けるべきです。パケットキャプチャで平文が露出している場合、そのネットワークは安全とは言えません。

代表的な方法と制約(いつ失敗するか/注意点)

- アプリ単体(非root)でのキャプチャはVPNベースの方法が主流。OSの制限やアプリによっては検出・回避されることがある。

- アプリが証明書ピンニングを実装している場合、SSL中身を復号できない(HTTPSの内容が見えない)。

- 一部のシステムアプリや低レベルのネットワークトラフィックは、ユーザー空間で動くキャプチャツールでは取得できないことがある。

- 企業向けや管理されたデバイスでは、プロファイルやポリシーによりVPN作成や証明書インストールがブロックされる場合がある。

Androidでの実用的なアプローチ(概要)

- スマートフォン単体で行う(root不要): Packet Capture や tPacketCapture 等のアプリを使用。VPNインターフェースを作成し、アプリごとの通信を記録する。

- モバイル端末をPCに接続して取得: エミュレータ・ADBを使い、PC側でmitmproxyやWiresharkを経由して解析する。大きなログを扱う場合はこちらが便利。

- ネットワーク側で取得: ルーターやプロキシ(透明プロキシ)でキャプチャする。端末側の制限を受けにくいが、構築が必要。

どれを選ぶかは目的(監査・開発・トラブル)と利用環境(個人端末か企業端末か)で決めます。

手順: Packet Captureアプリを使ってAndroidでデータをキャプチャする

以下はPacket Captureを用いた代表的な手順です。スクリーンショットは記事末にあります。

- Google Playから「Packet Capture」をダウンロードしてインストールする。

- アプリを起動する。

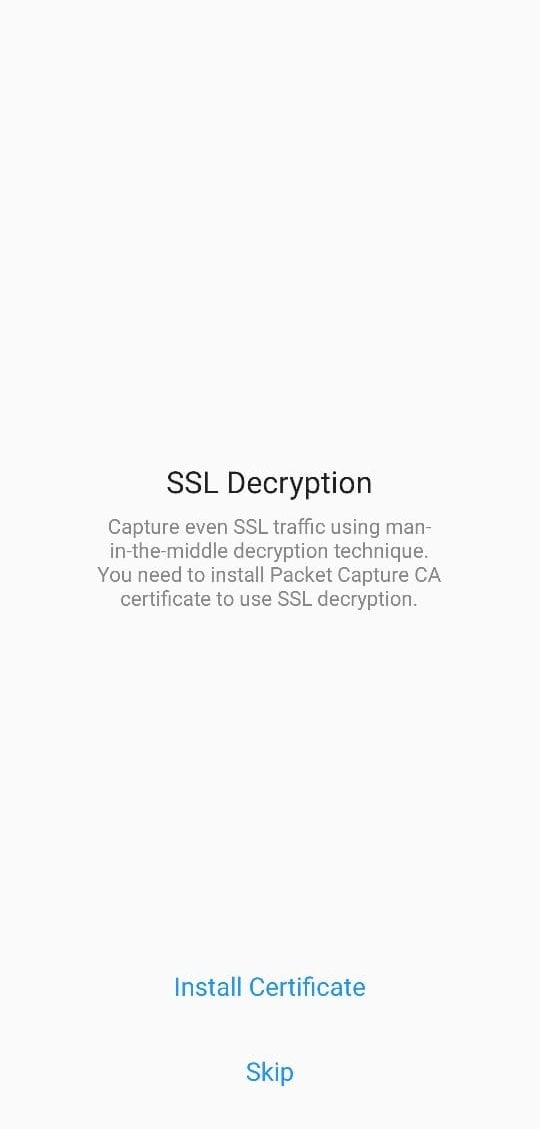

- SSL証明書を有効にすることを推奨します(HTTPSの内容を解析するため)。

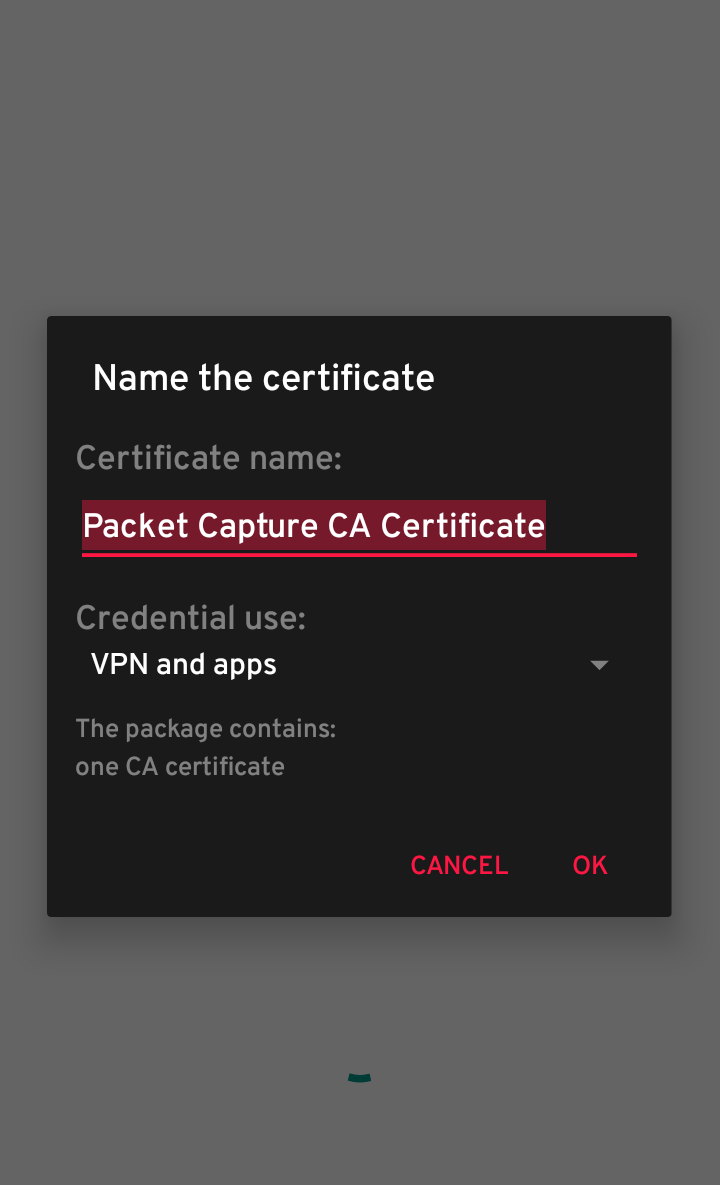

- 重要: SSLを有効にすると、アプリは端末に証明書をインストールします。機密データの取り扱いには注意してください。

- ロック画面のPIN/パターンの設定が求められる場合があります。既に設定済みなら入力、未設定ならインストールのために設定してください。

- 画面右上の緑色の「開始」ボタン(矢印)をタップしてキャプチャを開始します。

- VPN接続の許可ダイアログが表示されたら「OK」をタップします。

- キャプチャ対象のアプリ一覧が表示されるので、調べたいアプリを選択してトラフィックを確認します。

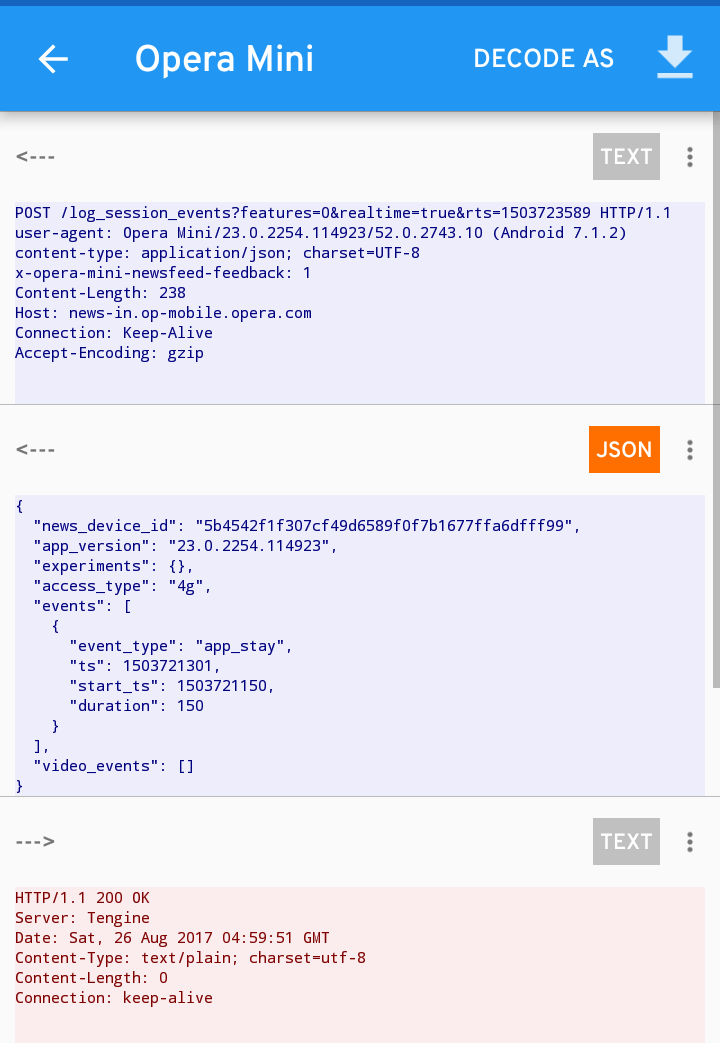

- キャプチャを停止後、各セッションの詳細(リクエスト/レスポンス、ヘッダ、ボディ、URL)を参照できます。

解除方法(アンインストール後もロック画面が残る場合):

- 設定 → セキュリティ → 資格情報の消去(証明書をクリア)を実行してください。

注意: 一部のアプリは証明書ピンニングを導入しているため、SSL中身を表示できない場合があります。

スクリーンショット

代替手段と比較

- mitmproxy (PC上): 高機能でフィルタ・スクリプト対応。大量トラフィック解析や自動テストに向く。端末はプロキシ設定を行う必要がある。

- Wireshark (PC/ネットワーク): ネットワーク全体のパケットを詳細解析できるが、モバイルのHTTPS中身は復号設定が必要。

- Androidエミュレータ + ブラウザ開発者ツール: 開発者向けに高速で再現性のあるテストを実行可能。

選び方のヒント: 単発でアプリの挙動を確認するだけならPacket Captureが手軽。継続的な監査や自動化が必要ならmitmproxyやプロキシベースの仕組みがおすすめです。

セキュリティ強化チェックリスト(役割別)

エンドユーザー:

- 公衆Wi‑Fiでは重要情報を送らない。

- 不審なアプリはインストールしない。権限を確認する。

- 定期的に証明書やVPN設定を見直す。

アプリ開発者:

- HTTPSを必須化し、正しい証明書チェーンを使用する。

- 証明書ピンニングを適切に実装して中間者攻撃を防ぐ。

- 最小権限の原則に従い、不要な権限を要求しない。

セキュリティ監査者:

- テストシナリオで平文の漏洩を確認する。

- 証明書ピンニング実装の有無と脆弱性を検証する。

- 公開APIの認可・認証フローをチェックする。

プライバシーと法的な注意点(簡潔に)

- 他人のデバイスやネットワークを許可なくモニタリングすることは違法です。必ず所有者の同意を得てください。

- 取得したログには個人情報が含まれる可能性があります。適切に保護・削除してください。

- GDPRや各国のデータ保護法に従い、必要な通知や同意を行うこと。

よくある問題と対処法(トラブルシュート)

問題: HTTPSの中身が見えない。 対処: 1) 証明書がインストールされているか確認。2) アプリが証明書ピンニングをしていないか確認。3) 端末の日時が正しいか確認(証明書検証に影響)。

問題: キャプチャが始まらない/VPNが作成されない。 対処: 他のVPNアプリや管理プロファイルが邪魔していないか確認。端末を再起動して再試行。

問題: アンインストール後に証明書が残る。 対処: 設定 → セキュリティ → 資格情報を削除。

ミニSOP(手順書) — 迅速チェック用

目的: アプリAが外部に平文データを送っていないかを5分で確認する。

- Packet Captureをインストールし起動。

- SSL証明書を有効にしてインストール。

- キャプチャ開始、アプリAを起動して典型的な操作を行う。

- キャプチャ停止、リクエストをフィルタしてURLとボディを確認。

- 個人情報が平文で送られていればスクリーンショットとログを保存し、開発側に報告。

受け入れ基準(Критерии приёмки)

- 主要なAPIエンドポイントが特定できる。

- 送信される個人情報が暗号化されているか判定できる。

- 証明書を有効にした場合、可能な範囲でHTTPSの内容を復号して確認できる。

まとめ

Packet Captureのようなツールを使えば、Android端末単体でもネットワーク通信の可視化が可能です。特に公衆Wi‑Fi利用時やアプリの権限・挙動を確認したい場合に有用ですが、証明書の取り扱いや法的・プライバシー面の配慮が必要です。より高度な監査や自動化が必要な場合はmitmproxyやWireshark等のPC/ネットワークベースのツールを検討してください。

ご質問や具体的なトラブルがあればコメントで教えてください。手順のスクリーンショットや追加の検証例を提供します。

関連コンテンツ:

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q