Androidでネットワークデータをキャプチャ(URLスニッフィング/パケットキャプチャ)

定義(1行)

URLスニッフィング(パケットキャプチャ): ネットワーク上を流れるデータパケットを観察して、どのURLやデータが送受信されているかを確認する技術。

なぜネットワークデータをキャプチャするのか

ネットワークキャプチャは次のような目的で使います:

- アプリやサービスがどのようなデータを送受信しているかを確認(プライバシー監査)。

- セキュリティ診断や不審な通信の検出。

- 開発やデバッグ時のリクエスト/レスポンス内容の確認。

- 公共Wi‑Fiなど安全性が不明なネットワーク利用時の確認。

重要な点: キャプチャで見えるデータはネットワークの種類(HTTP/HTTPS、独自暗号化、VPNなど)やアプリの実装(TLS pinning 等)によって変わります。

概念図(簡単な説明)

パケットキャプチャは「端末 ↔ ネットワーク ↔ サーバー」といった通信経路のどこかでデータを観察することです。Androidのローカルキャプチャは、端末側にVPNトンネルを作り、アプリトラフィックをその経路上で解析することで実現されます。

手順 — Packet Captureアプリを使ってAndroidでキャプチャする方法

以下は代表的な手順です。端末やアプリのバージョンにより画面は異なります。

- Google Playから「Packet Capture」などの信頼できるパケットキャプチャアプリをダウンロードする。

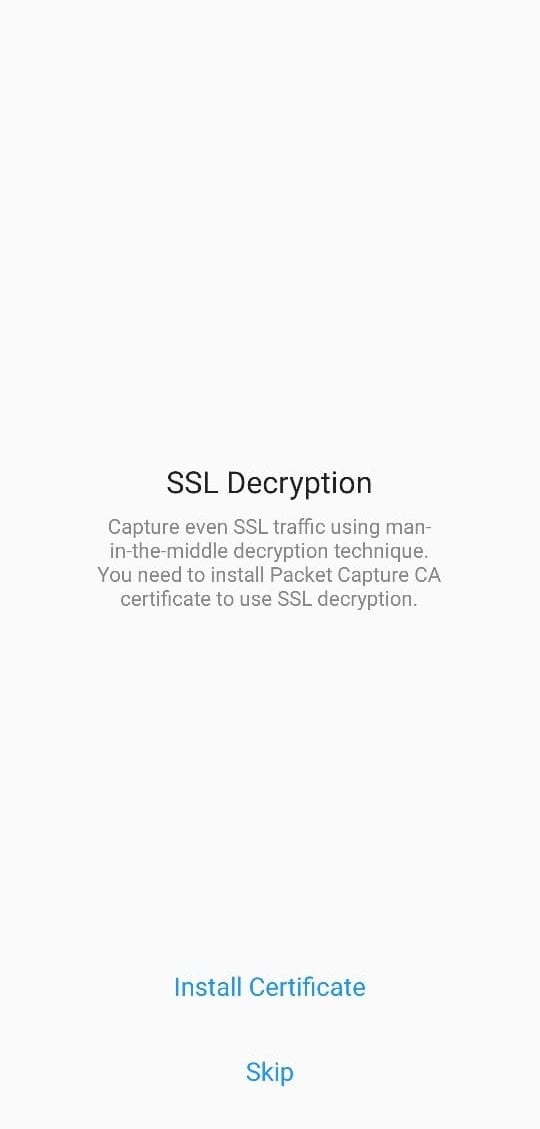

- アプリを起動する。初回はアプリがローカルVPNの作成とSSL中間者(MITM)用のSSL証明書のインストールを促します。

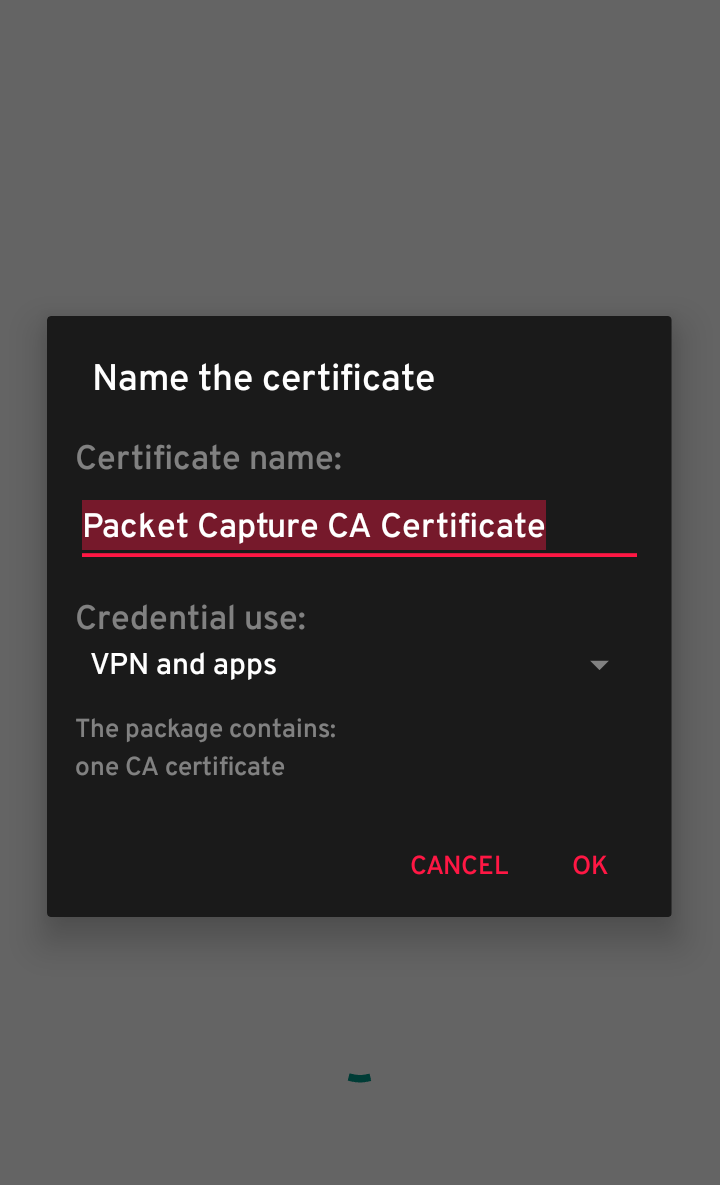

- SSL証明書のインストールを許可する場合、端末のロック画面PIN/パターンを要求されることがあります。既にPIN/パターンが設定されている場合は入力し、未設定なら新たに設定して証明書をインストールする。

- アプリのUIでキャプチャ開始ボタン(通常は緑の矢印など)を押す。

- AndroidはVPN接続の許可を求めるダイアログを表示するので「OK」を選択して許可する。

- キャプチャを開始後、アプリの一覧やトラフィックビューに移り、特定アプリをタップしてリクエストやレスポンス、ヘッダや本文(可能な場合)を確認する。

- キャプチャを停止したいときはアプリ内の停止ボタンを押し、不要になった証明書は端末の「設定 → セキュリティ → 証明書管理」から削除する。

注意: SSL復号を有効にしない場合、HTTPSの本文は暗号化されたままでヘッダや接続先ドメインのみしか観察できないことがあります。

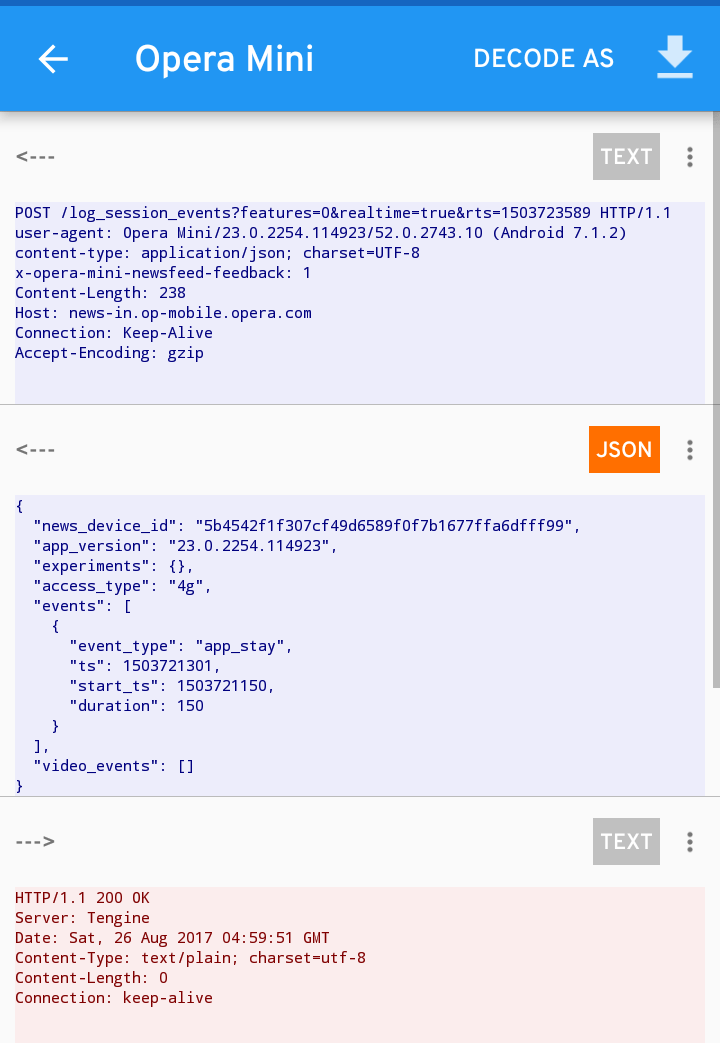

画像: 操作例(スクリーンショット)

スクリーンショット例:

SSL証明書とプライバシー(重要)

多くのアプリがHTTPS(TLS)で通信します。Packet Captureのようなアプリは自己署名の中間者(MITM)証明書を端末にインストールして、TLS接続を復号します。これによりアプリの送受信データ(平文)が確認できますが、次の点に注意が必要です:

- 作業中は端末に中間者証明書を入れるため、端末上に平文で見える情報が増えます。不要になったら必ず証明書を削除してください。

- 一部のアプリはTLS Pinningを実装しており、MITMでの復号を防ぎます。これらはPacket Captureでは復号できない場合があります。

- 銀行アプリや機密データを扱うアプリは、さらに独自暗号化や検証を行っている場合があり正常に解析できないことがあります。

いつこの方法は失敗するか(代表的なケース)

- TLS Pinningが有効なアプリ: 中間者を許可しない実装がある。

- 独自プロトコル・独自暗号化を利用している場合: 復号ができない。

- 端末管理ポリシーや企業向けプロファイルがある場合: 証明書のインストールが制限される。

- Androidのバージョンやセキュリティパッチで動作が変わることがある。

代替手段と比較(短い一覧)

- PC+Wireshark: USBテザリングやプロキシ(mitmproxy)経由でキャプチャ。高度な解析に向くが設定が複雑。

- mitmproxy / HTTP Toolkit: HTTPS復号とインターセプトに強力。開発者向けのUIがある。

- フルネットワークキャプチャ(ルーター/プロキシレベル): ローカルのネットワーク機器でキャプチャする方法。端末側の設定不要だがルータ設定や権限が必要。

- 端末のroot化+tcpdump: より低レベルで完全なパケットを取得可能だが、rootが必要でリスクが高い。

選択のヒント: 手軽さ重視ならPacket Capture、詳細かつ大量解析ならPCでmitmproxy+Wiresharkが現実的です。

実践チェックリスト(監査者/一般ユーザー向け)

- キャプチャ目的を明確にする(デバッグ/監査/学習)。

- 端末にバックアップを作成しておく。

- 信頼できるアプリのみをインストールする(公式ストアと評価を確認)。

- SSL復号を有効にする前に、証明書の意味とリスクを理解する。

- 不要になった証明書はすぐに削除する。

- 銀行系や機密情報を扱うアプリは極力テスト対象にしない(代替環境を使う)。

- キャプチャ結果の保存と扱いに注意する(個人情報の保護)。

簡易SOP(標準作業手順): 個人での安全なキャプチャ手順

- キャプチャ前に端末の重要データをバックアップする。

- Packet CaptureをPlayストアからインストールする。

- 証明書を導入する場合は、PIN/パターンを設定し、導入後は作業が終わったら必ず削除する。

- キャプチャ開始 → テストしたいアプリを操作 → 送受信ログを記録する。

- キャプチャ停止 → 証明書削除 → VPNプロファイルの削除 → 端末を再起動して状態を確認する。

実務での活用例と精神モデル

- 疑わしいアプリを入手したとき: まずネットワークにどんなドメインへ接続するかを確認し、不明な送信先があればアンインストールする。

- 開発者のデバッグ: APIのリクエスト/レスポンスや認証ヘッダを確認して不具合を特定する。

- 公共Wi‑Fi利用時の確認: 自分の端末から何が送信されているかを見て、危険を察知できる。

精神モデル(ヒューリスティック): 「見えるものだけ信頼するな」—見えない層(暗号化、ピンニング、アプリ内暗号)に頼られるとキャプチャは不完全である。

プライバシーと法的注意点

- 自分の端末や自分が管理するネットワーク以外の通信を無断で傍受・保存すると法的に問題になる可能性があります。第三者の通信内容を取得しないこと。

- 取得したログに個人情報が含まれる場合、その保存と共有には慎重に。必要なら匿名化や適切な保護を行う。

よくあるトラブルと対処法

- 証明書を削除してもロック画面でPIN/パターンの要求が残る場合: 「設定 → セキュリティ → 証明書の管理(認証情報の削除)」で端末の資格情報をクリアする。

- 対象アプリの通信が見えない場合: TLS pinningやアプリ内暗号の可能性が高い。開発者モードや別の方法(エミュレータ+デバッグビルド)で検証する。

- キャプチャアプリが起動しない場合: Androidのバックグラウンド制限やバッテリー最適化を無効にする。

ミニケーススタディ(例)

ケース: PDFリーダーをインストールしたが、アプリが多くの権限を要求していると感じる。 手順: Packet Captureでアプリを選び、初回起動からの通信先ドメインと送信データを観察する。余計な個人情報(連絡先や写真へのアップロード)が送られていたらアンインストールして代替アプリを探す。

決定フローチャート(簡易)

flowchart TD

A[キャプチャが必要か?] -->|はい| B[端末かネットワークか]

B --> C{端末で実行可能か}

C -->|はい| D[Packet Capture等でローカルキャプチャ]

C -->|いいえ| E[ルーター/PC経由でmitmproxy/Wireshark]

D --> F{HTTPS復号が必要か}

F -->|はい| G[証明書をインストール:リスクを理解]

F -->|いいえ| H[ヘッダ/ドメインのみで解析]

E --> I[ルータログやプロキシで解析]まとめ

- Packet Captureはroot不要で手軽にAndroidのネットワークトラフィックを観察できるツールです。

- SSL復号を使うとより詳細に観察できますが、証明書のインストール・管理には注意が必要です。

- TLS pinningや独自暗号化がある場合は解析できないことがあるため、代替手段(PC上のmitmproxyやWiresharkなど)を検討してください。

- 法的・プライバシー面に留意し、自分の端末や許可された範囲内で実行してください。

重要: 証明書を端末に入れたままにするとセキュリティリスクになるため、作業後は必ず削除し、端末の状態を確認してください。

FAQ

Packet Captureをアンインストールしてもロック画面にPINが残るのはなぜですか?

端末にインストールした信頼証明書や認証情報が残っている可能性があります。設定 → セキュリティ → 証明書の管理(認証情報の削除)で削除してください。

すべてのアプリのHTTPS通信を復号できますか?

いいえ。TLS pinningやアプリ独自の暗号化を実装しているアプリは復号できない場合があります。

公共Wi‑FiでPacket Captureを使うべきですか?

公共Wi‑Fi上での通信監視は有益ですが、他人の通信を傍受しないこと、個人情報保護に注意することが前提です。

関連記事:

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q