Androidでネットワークデータをキャプチャする(URLスニッフィング)

概要

このガイドでは、Androidで「ネットワークデータのキャプチャ」や「URLスニッフィング」「パケットキャプチャ」を行う基本的な手順と実務的な注意点を、非専門家にもわかりやすく説明します。技術用語は短く定義し、実際に試す手順、代替手段、障害時の対処、セキュリティとプライバシーに関する実践的なアドバイスも含めています。

用語定義(1行):

- パケット: ネットワーク上を行き交うデータの最小単位。

- URLスニッフィング: 端末とネットワーク間で交換されるURLやHTTP通信を観察する操作。

なぜネットワークデータをキャプチャするのか

ネットワークデータのキャプチャは次のような目的で行われます。

- 自分の端末から送られる情報(メールアドレスやトークンなど)が平文で送られていないか確認するため。

- 不審な挙動をするアプリがどのサーバーにデータを送っているかを突き止めるため。

- 開発・テスト目的で通信内容を検証するため。

多くのユーザーは公共Wi-Fiなどの不安全なネットワークで個人情報を送信してしまいがちです。通信が暗号化されていなければ、第三者に情報を読み取られるリスクがあります。したがって、どのデータが送受信されているかを確認するのは合理的な安全対策です。

重要: キャプチャしたデータには個人情報や認証情報が含まれることがあります。法的・倫理的な範囲でのみ実施してください。

準備:何が必要か

- Android端末(root不要)

- Google Playから入手可能なPacket Capture系アプリ(例: Packet Capture)

- 端末のロック画面PINまたはパターン(SSL証明書をインストールするために必要)

- ネットワークに接続できる状態(Wi‑Fiやモバイルデータ)

代替: PCを使ってパケットキャプチャを行うことも可能です(ADB経由のポートフォワーディング+Wireshark、またはルーター上でのキャプチャ)。これらは非rootのAndroid単体より準備が必要ですが、より詳細な解析が可能です。

実施手順(非root、Packet Captureアプリを例に)

以下は端末で直接試すためのステップバイステップです。

- Google PlayからPacket Captureアプリをダウンロードしてインストールする。

- アプリを起動する。

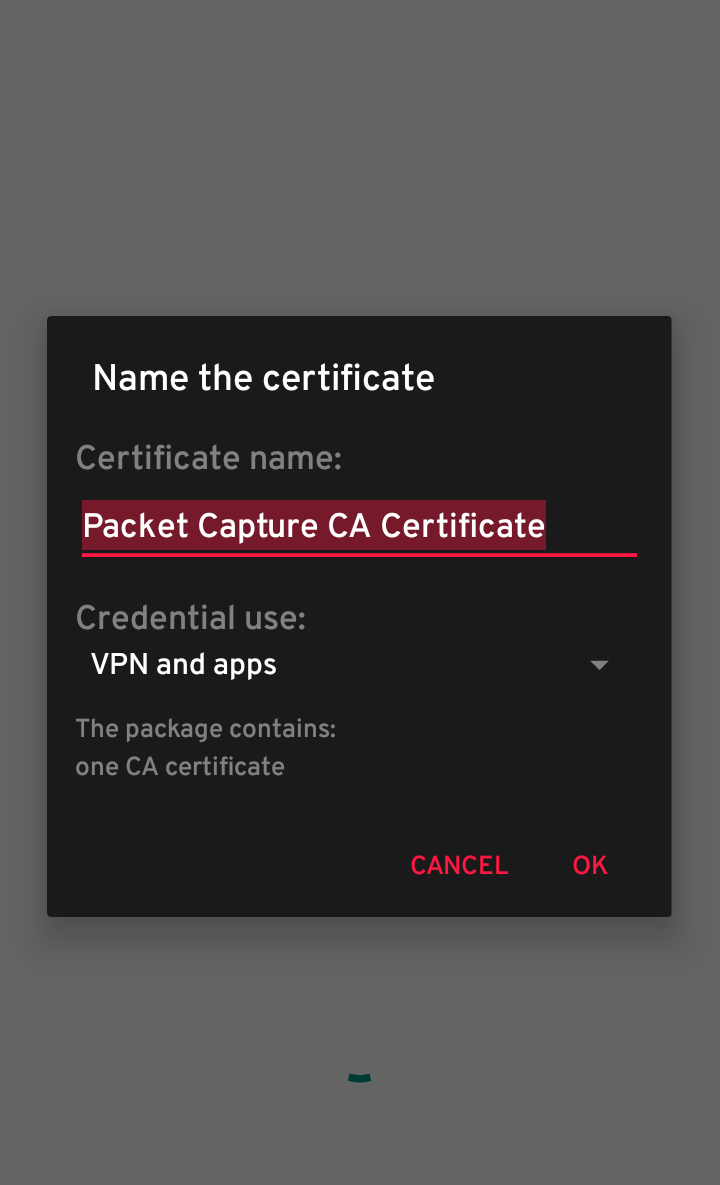

- アプリが要求する場合はSSL証明書のインストールを許可する。証明書をインストールするとアプリ側で復号したHTTPS通信の一部を解析できます。完全な復号はアプリの仕組みやピンニングの有無によります。

- 端末にロック画面のPINやパターンを設定していない場合は、ここで設定する(証明書のインストール要件)。

- アプリの「開始」ボタン(多くのアプリでは右上にある緑の矢印や再生アイコン)をタップしてキャプチャを開始する。

- キャプチャ用のVPN接続を求められるので「OK」または「接続」をタップし、仮想VPN経由で通信を経由させる。

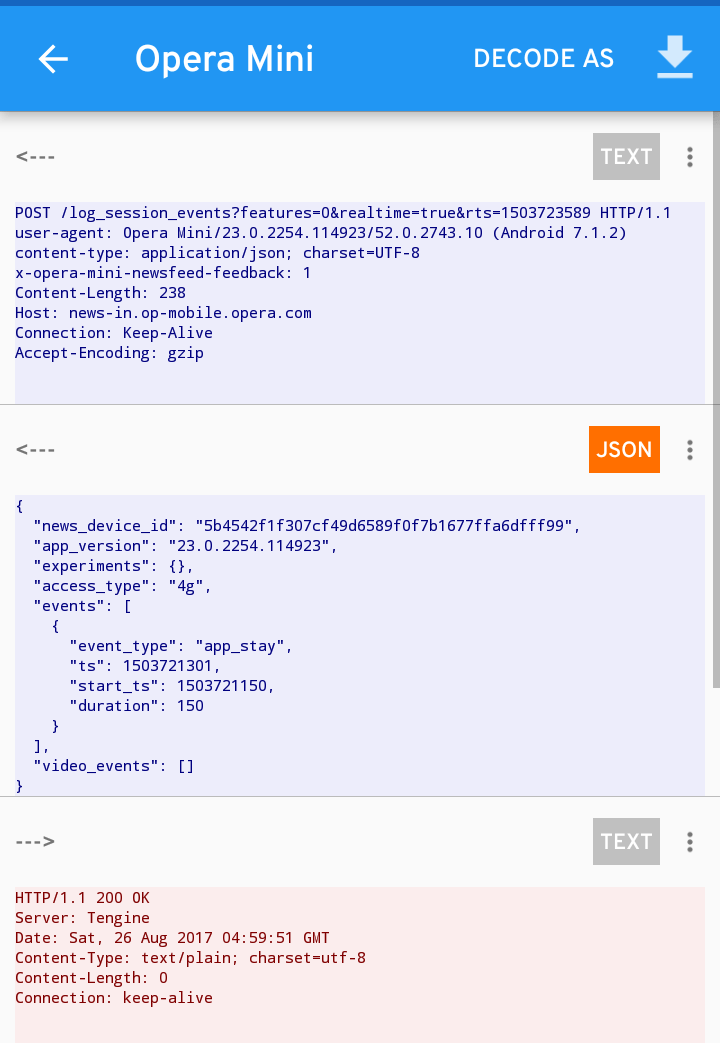

- アプリ一覧が表示されるので、監視したいアプリを選ぶ。各アプリの通信履歴(HTTPヘッダ、送受信データの一部)を確認する。

- 必要な情報を取得したらキャプチャを停止し、アプリ内に保存されたログを確認・エクスポートする。

画像付き手順(スクリーンショット):

終了後の注意: アプリをアンインストールしてもロック画面にPINやパターンが残る場合があります。設定 > セキュリティ > 証明書の管理(端末によって表示名は異なる)から資格情報を削除してください。

いつキャプチャできない/正確に見えないか(制限事項)

- 証明書ピンニング: アプリが独自にサーバ証明書をピン留めしている場合、ミドルマン(中間者)型のキャプチャではHTTPSの復号ができません。

- アプリレベルの暗号化: 通信はTLSで保護されていても、アプリが送信前にデータを暗号化している場合は中身を読み取れません。

- Androidの新しい制約: 一部のAndroidバージョン/セキュリティパッチで仮想VPNやローカル証明書の挙動が変わることがあります。

- 法的制約: 他人の通信や業務での通信を無断でキャプチャすることは違法です。

代替アプローチ

- PC+Wireshark: 端末をPCにUSB接続し、ADBを使ってポートをフォワード、PC側でWireshark解析。より詳細で高度な解析が可能です。

- Burp Suiteやmitmproxy: HTTPS復号やリクエスト改変が必要な場合はプロキシツールを検討。Android端末でプロキシを設定するか、VPN経由で流す。

- ルーター/ゲートウェイでキャプチャ: 自宅ネットワークのルーターでミラーリングやパケットキャプチャを行えば、端末単体より広い範囲を監視できます。

- Root化+tcpdump: ルート化された端末ではtcpdumpなどの低レベルツールでパケットを直接取得できますが、セキュリティや保証が失われるため注意が必要です。

実務的なチェックリスト(役割別)

エンドユーザー向け:

- 不要なアプリに過剰な権限を与えていないか確認する。

- 公共Wi‑Fiで銀行や重要なログイン操作を行わない。

- パスワードや2段階認証を有効にする。

セキュリティ担当者向け:

- 主要なアプリで証明書ピンニングが実装されているか確認する。

- キャプチャログは暗号化して保存・アクセス制御を行う。

- テスト時はダミーアカウント/テストデータを使う。

開発者向け:

- 機密情報(平文のパスワードやトークン)をログに出力しない。

- TLSの最新バージョンを使用する。

- 必要に応じて証明書ピンニングやアプリレイヤの暗号化を実装する。

ミニメソドロジー:安全なキャプチャ実施の手順

- 目的を定める(何を検証したいか)。

- 対象アプリとテストデータを準備する(本番アカウントは使わない)。

- キャプチャツールをインストールし、証明書関係を確認する。

- キャプチャ中は他の不要な通信を遮断する(機内モード+Wi‑Fi等で対象通信だけを流す)。

- ログを解析し、必要なら再試行する。

- 終了後、証明書や資格情報を端末から削除する。

トラブルシューティング

問題: アプリの通信が表示されない

- 対策: アプリが証明書ピンニングを行っていないか確認する。ピンニング実装がある場合、アプリ側のバイパスはほとんど不可能です(テスト用にアプリ側を修正するか、開発環境でのプロキシ設定が必要)。

問題: SSL復号ができない

- 対策: Packet Captureでの証明書インストールが正しく行われているか、端末の「認証情報」画面で確認してください。また、Androidのバージョンや企業ポリシーで制限されている場合があります。

問題: アンインストール後に認証情報が残る

- 対策: 端末設定 > セキュリティ > 端末管理 > 資格情報の消去 でクリアしてください(機種により名称が異なります)。

セキュリティとプライバシーの注意点

- 取得したログには個人情報や認証トークンが含まれる可能性があります。保存・共有・公開する際は暗号化とアクセス制御を必ず行ってください。

- 社内ネットワークや第三者の通信を無断でキャプチャすることは法律違反となる場合があります。業務で実施する場合は必ず法務やコンプライアンス部門と調整してください。

- GDPR等のデータ保護規制下では、個人データを取り扱う前に適切な根拠(同意、契約、正当な利益など)を確認してください。

重要: 調査目的であっても、実際のユーザーの通信をそのまま保存・公開することは避けてください。可能な限り匿名化やマスキングを行い、保存期間を短く設定してください。

セキュリティ強化のための実践的アドバイス

- 重要な取引やログインはモバイルデータまたは信頼できるVPN経由で行う。

- アプリの権限を定期的に見直す。不要なアクセス権は取り消す。

- 2段階認証やパスワードマネージャを導入する。

- 開発チームは機密情報を送信する前にクライアント側で暗号化することを検討する。

受け入れ基準(確認方法)

- 目的のアプリから送信されたHTTP/HTTPSリクエストのドメイン名が取得できる。

- 主要なリクエストヘッダ(User-Agent, Content-Type等)が確認できる。

- 平文で送信されるべきでない情報(パスワード等)が平文で送られていないことを確認できる。

テストケース例:

- テストアカウントでログインし、POSTリクエスト内にパスワードが平文で含まれていないことを検証する。

- ファイルアップロード機能でファイル名やメタ情報が送信されるかを確認する。

まとめ

Androidでのネットワークデータキャプチャは、非rootでも比較的簡単に行えます。Packet Captureのようなアプリで仮想VPNと証明書を利用すれば、多くの通信を観察できます。ただし、証明書ピンニングやアプリ側暗号化があると解析が制限されます。取得データは個人情報を含むため、取り扱いには十分注意し、法的・倫理的な枠組みに従ってください。

主なポイント:

- 非rootでのキャプチャは可能だが、万能ではない。

- 証明書ピンニングやアプリレベル暗号化が解析を困難にする。

- 公共Wi‑Fiでは重要情報を扱わない。キャプチャ結果は厳重に管理する。

フィードバックや質問があればコメント欄で教えてください。実際のログ例やさらに深い解析方法(PC経由、Burp Suiteなど)を希望する場合は、その旨を書いてください。ありがとうございました。