Scansionare APK su Android per virus

Importante: caricare un APK su servizi di scansione invia il file a terze parti. Evita di caricare APK contenenti dati sensibili o proprietari se la privacy è una preoccupazione.

Perché è consigliato scansionare i file APK

Sideloading — l’installazione di app tramite APK piuttosto che dal Play Store — è utile quando un’app non è disponibile nella tua regione o vuoi aggiornamenti immediati. Tuttavia presenta rischi: per impostazione predefinita Android blocca le installazioni da fonti sconosciute e le app sideloaded non si aggiornano automaticamente.

Il rischio più serio è la sicurezza. Un APK scaricato da fonti non verificate potrebbe essere stato manomesso, contenere malware o funzionalità non previste dallo sviluppatore originale. Anche APK piratati o alterati possono compromettere i tuoi dati o il funzionamento del dispositivo.

Scaricare solo da repository affidabili (ad esempio APKMirror è reputato sicuro dalla comunità Android) riduce il rischio, ma non lo elimina. Per questo è buona pratica scansionare un APK prima di installarlo.

Cosa fa una scansione di APK

Una scansione antivirus per APK può:

- Estrarre il contenuto dell’APK e analizzare ogni file interno (classi, risorse, manifest).

- Confrontare hash e comportamenti con database di malware noti.

- Segnalare permessi sospetti, richieste di API rischiose o firme digitali mancanti.

Una scansione non garantisce al 100% l’assenza di malware: può aiutare a rilevare campioni noti o indicatori evidenti di manipolazione.

Principi chiave prima di iniziare

- Difesa in profondità: combinare più controlli — scanner online, controllo manuale dei permessi, test in sandbox.

- Conservazione della privacy: considera che l’APK potrebbe contenere codice o dati privati; valuta la privacy quando carichi file su servizi esterni.

- Aggiornamenti e manutenzione: se usi APK sideloaded, definisci una routine per verificare aggiornamenti e nuove scansioni.

Come scansionare un APK: metodologia rapida

- Controlla la fonte: evita siti sospetti, preferisci mirror noti.

- Calcola l’hash (SHA-256) dell’APK e annotalo.

- Carica l’APK su un servizio di scansione multipla oppure carica l’hash per controlli di corrispondenza.

- Esamina il report: quante engine segnalano il file? Quali tipi di alert appaiono?

- Se il risultato è dubbio, testa l’APK in un emulatore o dispositivo isolato.

- Mantieni traccia degli aggiornamenti e ripeti la scansione per nuove versioni.

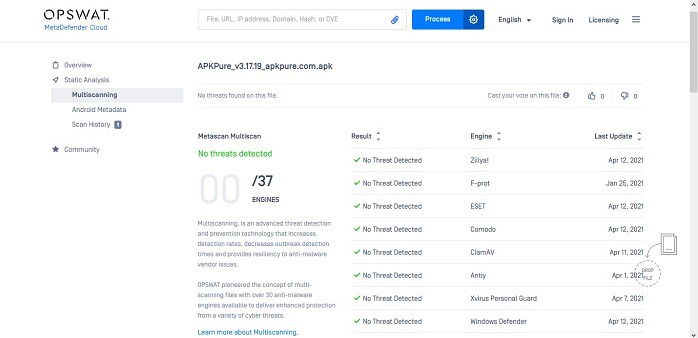

1. Metadefender

Metadefender consente di caricare file APK che vengono scansionati da più motori antivirus contemporaneamente. L’APK viene trattato come un archivio: il servizio estrae e analizza i singoli file al suo interno, oltre a effettuare una scansione sull’archivio non estratto.

Come usare Metadefender:

- Da PC: vai al sito di Metadefender e trascina l’APK o scegli il file tramite il selettore. Il report viene generato in pochi secondi.

- Da mobile: non esiste un’app dedicata, ma puoi accedere al servizio tramite il browser del dispositivo.

Cosa osservare nel report:

- Numero di motori che rilevano una minaccia. Un singolo rilevamento può essere un falso positivo, mentre più rilevatori concordi aumentano la probabilità di rischio.

- Dettagli dei file interni: nomi di classi o librerie sospette, permessi anomali nel manifest.

Quando usare Metadefender: per una verifica rapida e multipla di APK non sensibili. Se l’APK contiene dati privati, valuta l’uso di un ambiente di test locale.

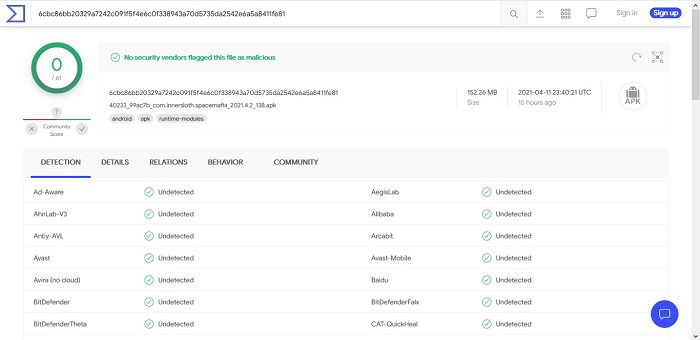

2. VirusTotal

VirusTotal è un altro servizio popolare che esegue scansioni con molteplici motori antivirus e fornisce informazioni su URL, hash, domini e file.

Punti pratici su VirusTotal:

- Puoi caricare l’APK oppure incollare l’hash SHA-256 per cercare risultati esistenti.

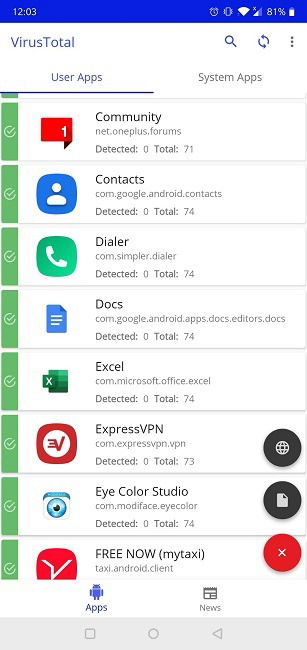

- Esiste un’app mobile che può analizzare le app già installate sul dispositivo, ma l’app non supporta il caricamento diretto di APK non installati.

Interpretazione dei risultati:

- Ricerca dell’hash evita l’upload se il file è già noto a VirusTotal.

- Controlla la sezione «Behavior» o «Relations» per indicatori di attività malevola.

- Valuta i risultati nel contesto: motori meno noti possono segnalare false positive.

Altre tecniche e strumenti alternativi

Se non vuoi caricare l’APK su servizi esterni o i report sono inconcludenti, considera queste alternative:

- Eseguire l’APK in un emulatore Android isolato (es. Android Studio emulator) per osservare il comportamento.

- Usare un dispositivo di test non connesso o con account isolato.

- Analisi statica: ispeziona il manifest (AndroidManifest.xml) per permessi e componenti esposti.

- Analisi dinamica: traccia le chiamate di rete e l’accesso ai file quando l’app è in esecuzione.

Quando questi approcci falliscono:

- Se l’APK è offuscato o utilizza tecniche anti-emulazione, l’analisi statica o dinamica può non rilevare comportamenti nascosti.

- Se l’APK contiene dati proprietari, caricarlo su scanner pubblici può non essere accettabile.

Checklist rapida prima di installare un APK

- Verifica la fonte e la reputazione del sito.

- Controlla l’hash SHA-256 del file e cerca corrispondenze online.

- Scansiona il file con almeno uno scanner multiplo (Metadefender o VirusTotal).

- Esamina i permessi richiesti dall’app nel manifest.

- Se possibile, testa l’APK in un emulatore o su un dispositivo isolato.

Checklist per ruoli diversi

Utente finale:

- Scarica solo da repository noti.

- Esegui scansione rapida prima dell’installazione.

- Usa app antivirus affidabili per monitorare il dispositivo installato.

Amministratore IT:

- Richiedi hash e report prima di consentire l’uso aziendale.

- Fornisci un ambiente di test separato per la valutazione.

- Integra controlli di rete per isolare il traffico sospetto.

Sviluppatore:

- Firma digitalmente gli APK e pubblica hash ufficiali sul sito.

- Fornisci informazioni su dipendenze e permessi necessari.

- Rendi disponibili build ufficiali su mirror affidabili.

Mini-metodologia di analisi (passo dopo passo)

- Calcolo hash: usa sha256sum o un tool equivalente.

- Ricerca hash su VirusTotal/Metadefender: evita upload se disponibile il risultato.

- Upload su scanner multiplo e lettura rapida del report.

- Analisi manuale del manifest con apktool o strumenti online per verificare permessi.

- Esecuzione in ambiente isolato per monitorare chiamate di rete e accessi a file.

- Decisione: approvare, rifiutare o ispezionare ulteriormente.

Esempi di segnali di allarme

- Permessi elevati non giustificati (es. accesso SMS o registrazione audio senza motivo).

- Comportamento di rete verso IP/domini sospetti o non correlati al servizio dell’app.

- Presenza di librerie note per essere usate in payload malevoli.

Privacy e conformità

Nota: caricare APK su servizi pubblici comporta il trasferimento del contenuto a terze parti; questo potrebbe sollevare problemi di riservatezza o di conformità aziendale. Per APK proprietari, preferisci analisi locali o strumenti on-premises.

Quando fidarsi e quando non fidarsi

Fidati se:

- Il file proviene da un mirror riconosciuto e l’hash corrisponde a quello ufficiale.

- Report multipli concordano sull’assenza di minacce e l’analisi dinamica è pulita.

Non fidarti se:

- Il file è stato scaricato da forum, messaggistica privata o siti non verificati.

- Solo un motore segnala la presenza di malware senza contesto aggiuntivo.

Esempio decisionale (diagramma)

flowchart TD

A[Hai un APK da installare?] --> B{Hash noto su scanner?}

B -- Si --> C{Report pulito?}

B -- No --> D[Carica su scanner multiplo]

D --> E{Più segnali di rischio?}

E -- No --> C

E -- Si --> F[Test in emulatore]

C -- Si --> G[Procedi con installazione su dispositivo isolato]

C -- No --> F

F --> H{Comportamento sospetto?}

H -- Si --> I[Scarta o contatta sviluppatore]

H -- No --> GSommario e raccomandazioni finali

- Scansionare APK prima dell’installazione è una pratica essenziale per ridurre il rischio di malware.

- Strumenti come Metadefender e VirusTotal offrono una panoramica rapida con motori multipli.

- Per APK sensibili, preferisci l’analisi locale o l’esecuzione in ambienti isolati.

- Mantieni una routine di controllo e un inventario degli APK autorizzati.

Takeaway:

- Non esiste una singola misura di sicurezza definitiva: combina fonti affidabili, scansione multipla e test in ambiente isolato.

Nota finale

Se desideri, posso fornire:

- Una checklist stampabile in formato tabellare.

- Esempi di comandi per calcolare hash e usare apktool.

- Una procedura (SOP) dettagliata per la tua azienda.