Come catturare il traffico di rete su Android (URL sniffing e packet capture)

Introduzione: URL sniffing, packet capture o “cattura dati di rete” sono termini usati per descrivere il processo di osservazione dei pacchetti scambiati tra il tuo dispositivo e i server remoti. In termini semplici, ti permettono di vedere quali dati vengono inviati e ricevuti, se sono leggibili e quali domini contattano le app.

Perché è utile: capire quali informazioni escono dal tuo smartphone aiuta a individuare app che richiedono permessi eccessivi, a diagnosticare problemi di connettività, e a verificare eventuali fughe di dati quando sei connesso a reti pubbliche.

Nota importante: catturare il traffico di rete altrui senza consenso è illegale in molte giurisdizioni. Usa queste tecniche solo sui tuoi dispositivi o con autorizzazione esplicita.

Che cos’è la cattura dei pacchetti

Definizione breve: la cattura dei pacchetti è l’acquisizione e l’analisi dei blocchi di dati (pacchetti) che transitano su una rete.

Mental model (modello mentale): pensa alla rete come a un servizio postale. Ogni pacchetto è una lettera. La cifratura TLS è una busta sigillata. Con un’app di cattura osservi le etichette (metadati), e se puoi decrittografare la busta, leggi anche il contenuto.

Cosa si vede normalmente

- Header di rete: indirizzi IP, porte, tempi.

- DNS: quali nomi a dominio vengono risolti.

- HTTP: URL, intestazioni, corpo (se non cifrato o se decifrato con certificato).

- HTTPS: metadati e handshake TLS; il corpo rimane cifrato a meno che non si riesca a installare/usarne il certificato dell’intercettatore.

Quando la cattura fallisce o è limitata

- Certificate pinning: molte app confrontano il certificato atteso con quello ricevuto e rifiutano connessioni manomesse.

- VPN concorrenti: se esiste già una VPN attiva, l’app di cattura potrebbe non intercettare il traffico.

- Protezioni a livello kernel o SELinux: limitazioni imposte dal sistema operativo.

Perché catturare il traffico su Android

- Privacy: verificare che app non inviino dati sensibili in chiaro.

- Sicurezza: diagnosticare tentativi di connessione a domini sospetti.

- Sviluppo: controllare chiamate API durante il debug.

- Compliance: dimostrare il rispetto (o la violazione) di requisiti di protezione dei dati.

Nota: evita di usare reti Wi‑Fi pubbliche per operazioni sensibili (banche, email). Se necessario, usa una VPN affidabile o il tethering del tuo telefono in rete mobile.

Come catturare il traffico su Android con Packet Capture

Questa sezione spiega il flusso pratico per usare Packet Capture (disponibile sul Google Play Store). I passaggi sono volutamente semplici per chi non vuole effettuare il root.

Prerequisiti

- Un dispositivo Android con accesso al Google Play Store.

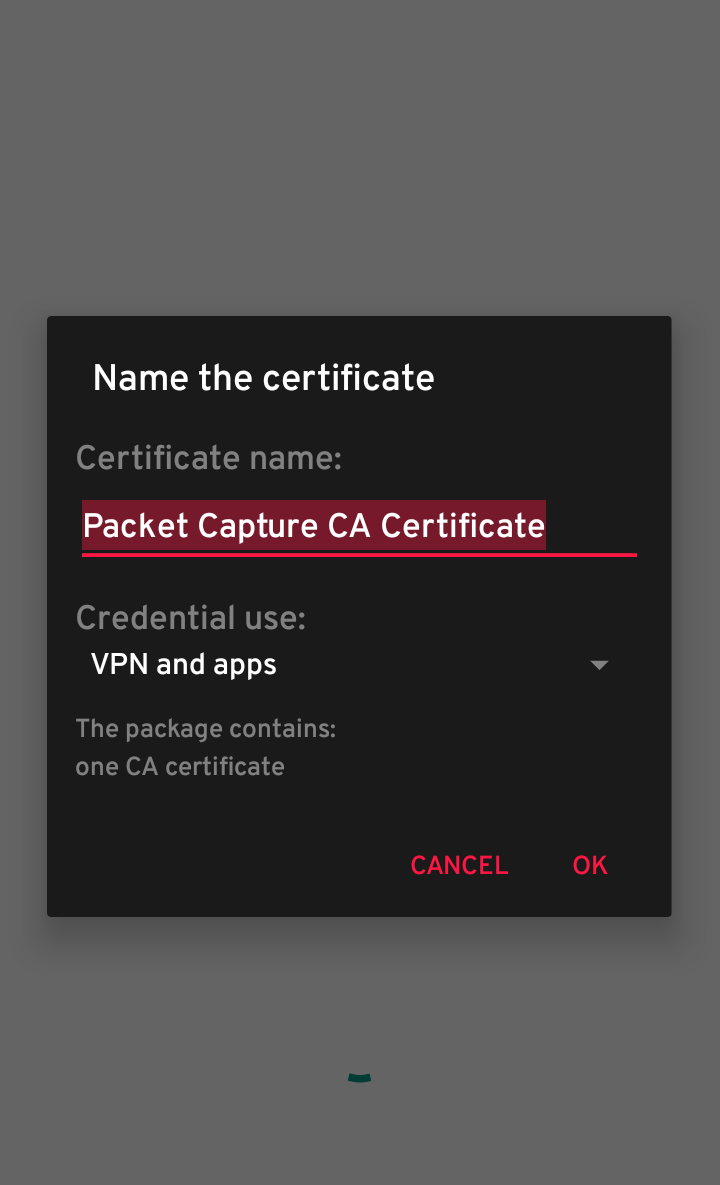

- Un PIN o pattern di sblocco dello schermo (necessario per l’installazione del certificato SSL sull’app).

Passo per passo

- Scarica e installa l’app Packet Capture dal Google Play Store.

- Avvia l’app.

- All’apertura, l’app può chiedere di installare un certificato SSL. Abilitarlo è facoltativo ma raccomandato per analizzare il contenuto HTTPS quando possibile.

- Se non hai un PIN o un pattern, ti verrà chiesto di impostarne uno. Questo è richiesto dal sistema per poter installare il certificato.

- Premi il pulsante Avvia (freccia verde) nell’angolo in alto a destra per iniziare la sessione di cattura.

- Quando richiesto, accetta la configurazione VPN locale che Packet Capture propone. L’app sfrutta una VPN locale per intercettare il traffico senza root.

- Verrà mostrata una lista di app con traffico di rete. Tocca un’app per visualizzare le richieste e le risposte associate.

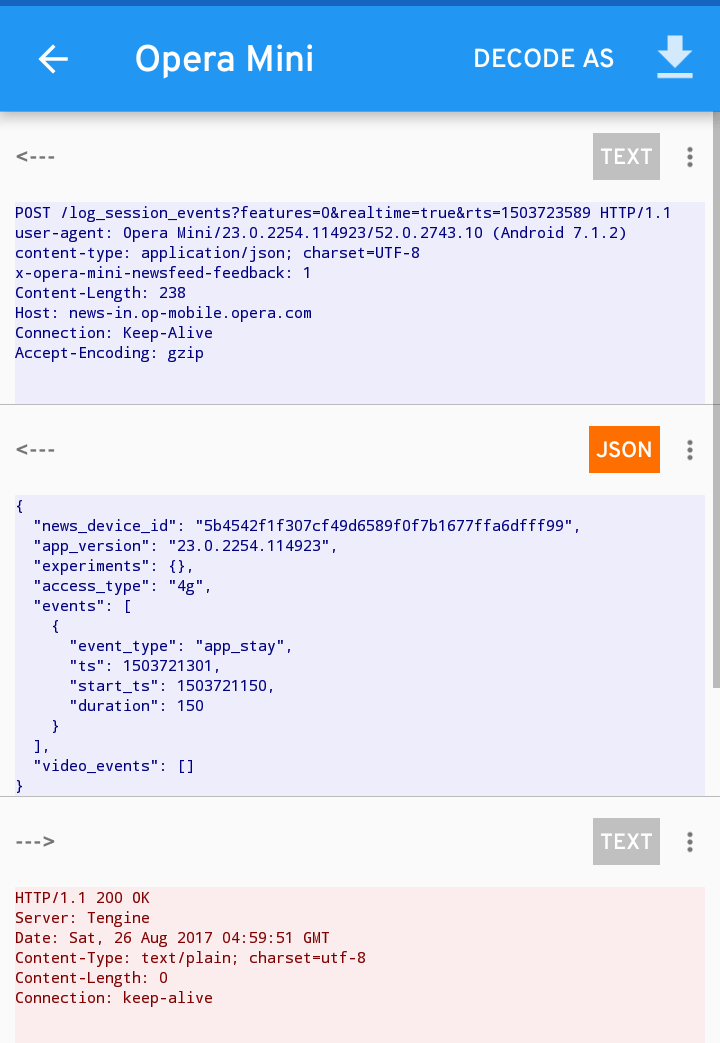

- Analizza le richieste: intestazioni, URL, codici di risposta e, se possibile, i corpi HTTP/HTTPS.

- Per terminare la cattura, interrompi la sessione dall’app e disinstalla il certificato se non ti serve più.

Schermate e supporto visivo

Risolvere problemi comuni

- Se vedi solo intestazioni ma nessun corpo, verifica se hai installato il certificato SSL.

- Se l’app da analizzare rifiuta la connessione, molto probabilmente usa certificate pinning.

- Se non appare traffico mentre navighi, assicurati che la VPN locale proposta da Packet Capture sia attiva e non in conflitto con un’altra VPN.

Se devi rimuovere i residui del certificato: Impostazioni del dispositivo → Sicurezza → Cancella credenziali (o Gestione certificati) e rimuovi il certificato usato dall’app.

Alternative e approcci avanzati

Se Packet Capture non basta, considera queste alternative:

- Emulator + proxy: configura l’emulatore Android (Android Studio) con un proxy come mitmproxy o Charles.

- mitmproxy / Burp Suite: proxy intermediari potenti per test di sicurezza; richiedono la configurazione del proxy sul device o nell’emulatore.

- tcpdump / Wireshark (root o adb): cattura a basso livello in formato pcap per analisi approfondite con Wireshark.

- Strumenti basati su PC: collega il dispositivo via USB e usa adb port forwarding per far passare il traffico attraverso un proxy di test.

Vantaggi e svantaggi

- Packet Capture: semplice, non richiede root, ma può essere limitato da certificate pinning.

- Burp/mitmproxy: molto potenti per penetration test, richiedono configurazione e spesso accesso a certificati intermedi.

- tcpdump/Wireshark: ideale per analisi dettagliate, ma richiede privilegi più elevati o l’uso di adb.

Counterexample (quando non funziona)

- Applicazioni di banking moderne spesso usano tecniche anti-intercettazione. Anche con certificato installato, il corpo resta inaccessibile.

- App che usano canali proprietari cifrati sopra TLS o tecniche di offuscamento possono non mostrare dati utili.

Criteri di accettazione per una cattura utile

- Riesci a vedere richieste verso i domini attesi (es. api.esempio.com).

- I timestamp sono corretti e correlabili all’azione utente.

- Almeno le intestazioni HTTP sono leggibili. Per contenuti cifrati, il corpo è leggibile solo se il certificato SSL è stato installato e accettato dall’app.

- Nessun dato sensibile (password, token) viene trasmesso in chiaro su reti non protette.

Checklist rapida (ruolo-based)

Per l’utente non tecnico

- Installa Packet Capture dal Play Store.

- Imposta un PIN/pattern del dispositivo.

- Avvia la cattura e osserva le app che contattano la rete.

- Disinstalla il certificato quando hai finito.

Per lo sviluppatore

- Verifica chiamate API in chiaro e in HTTPS.

- Testa il comportamento con certificati di test e senza.

- Controlla certificate pinning se previsto.

Per il penetration tester

- Scegli lo strumento adatto (proxy, emulator, tcpdump).

- Documenta i domini e gli endpoint interessati.

- Conserva i log in modo sicuro e anonima dove possibile.

SOP / Playbook rapido

- Identifica l’obiettivo (app o traffico di sistema).

- Effettua un backup del dispositivo prima di procedere.

- Installa Packet Capture e il certificato (se necessario).

- Avvia la sessione di cattura e riproduci l’azione da testare.

- Esporta i log rilevanti e analizzali con attenzione.

- Rimuovi il certificato e cancella credenziali residui.

- Archivia i risultati in modo sicuro e rispetta la privacy.

Sicurezza, privacy e conformità (GDPR)

- Consenso: registra il consenso prima di monitorare dispositivi non tuoi.

- Minimizzazione: raccogli solo i dati necessari per l’analisi.

- Conservazione: elimina i log contenenti dati personali non appena non servono più.

- Trasferimento: evita di inviare log sensibili a terze parti non autorizzate.

Nota: in ambito aziendale, consulta il responsabile della protezione dei dati prima di eseguire intercettazioni o analisi dei log.

Glossario (1 riga ciascuno)

- Pacchetto: unità di dati trasmessa sulla rete.

- TLS/SSL: protocolli per cifrare la comunicazione tra client e server.

- Certificate pinning: tecnica che lega un’app a uno specifico certificato per bloccare attacchi MITM.

- VPN locale: connessione virtuale che Packet Capture usa per intercettare il traffico senza root.

Domande frequenti (FAQ)

D: Posso vedere le password con Packet Capture?

R: Solo se la password viene inviata in chiaro o se il traffico HTTPS viene decrittografato installando un certificato valido e se l’app non usa certificate pinning.

D: È legale catturare il traffico del mio telefono?

R: Sì, su dispositivi di tua proprietà o con autorizzazione esplicita. Intercettare comunicazioni altrui senza consenso è spesso illegale.

D: Packet Capture funziona senza root?

R: Sì. Usa una VPN locale per intercettare il traffico; non richiede root.

D: Cosa fare se un’app rifiuta la connessione dopo l’installazione del certificato?

R: Probabilmente usa certificate pinning. Per test avanzati valuta l’uso di emulatori, build di debug dell’app o strumenti dedicati durante il penetration test autorizzato.

Rischi e mitigazioni

- Rischio: esposizione accidentale di credenziali nei log. Mitigazione: anonimizza o elimina i log subito dopo l’analisi.

- Rischio: conflitto con VPN aziendali. Mitigazione: utilizza un ambiente di test dedicato.

- Rischio: false sensazioni di sicurezza. Mitigazione: combina l’analisi della rete con controlli di codice e permessi app.

Citazione pratica

“Controllare il traffico di rete è uno strumento potente per proteggere la privacy, ma va usato con responsabilità e competenza.”

Riassunto

- Packet Capture offre un modo semplice per vedere il traffico di rete su Android senza root.

- Abilita il certificato SSL per ottenere più dettagli, ma alcune app bloccano l’ispezione.

- Rispetta la legge e la privacy: cattura solo i dati che puoi legalmente analizzare.

Se vuoi, posso fornirti una versione veloce dei comandi per mitmproxy, un esempio di configurazione adb per tcpdump, oppure una checklist formattata per l’uso in azienda. Fammi sapere quale preferisci.