Catturare i dati di rete su Android: sniffing URL e packet capture

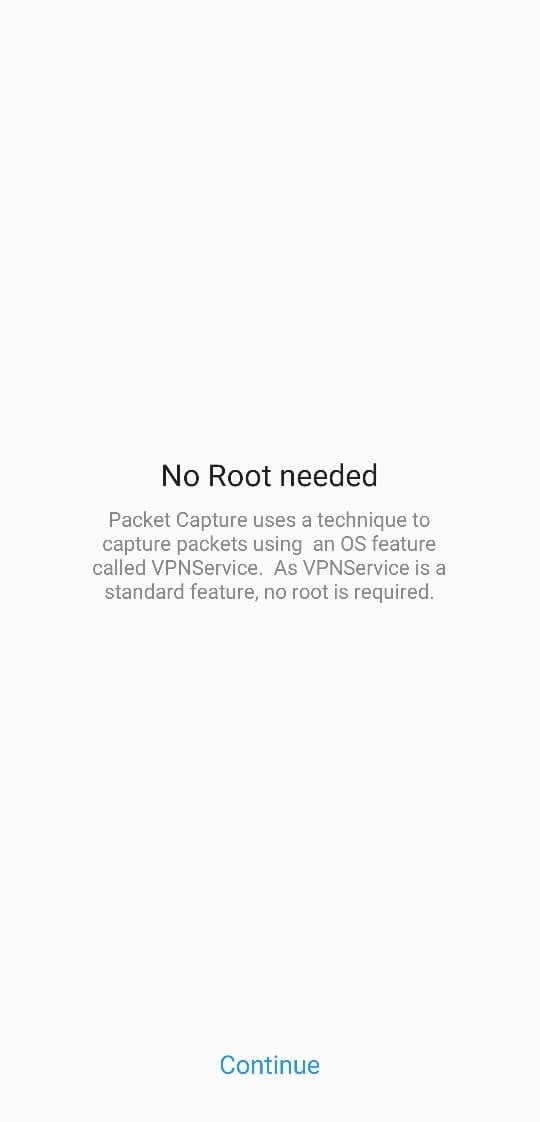

La cattura di pacchetti (packet capture) o lo sniffing degli URL è la tecnica che permette di osservare il traffico di rete generato dalle app sul tuo dispositivo Android. Non è necessario il root: molte app moderne creano una VPN locale e installano un certificato SSL per decifrare (quando possibile) il traffico HTTPS e mostrare richieste e risposte in chiaro.

Questo articolo spiega cosa è lo sniffing, perché usarlo, come farlo con l’app Packet Capture e quali precauzioni prendere per la sicurezza e la privacy.

Cosa significa catturare i dati di rete

La rete trasferisce informazioni in pacchetti. La “cattura” dei pacchetti significa intercettare e registrare questi pacchetti mentre passano attraverso l’interfaccia di rete del dispositivo o di una VPN locale. In pratica si osserva:

- URL richiesti dalle app (domain, path, query)

- Intestazioni HTTP e alcuni metadati

- Corpo della richiesta/risposta in chiaro se il traffico non è cifrato o se l’app di cattura riesce a decrittare HTTPS

1-linea definizione: Packet capture — intercettazione dei pacchetti di rete per analizzare quali dati attraversano un dispositivo.

Perché fare sniffing (motivazioni principali)

- Verificare quali dati inviano le app: email, token, identificatori.

- Trovare leak di dati personali su reti non sicure (es. Wi‑Fi pubblico).

- Debug di app durante lo sviluppo o troubleshooting di API.

- Analisi di comportamento di app sospette o con permessi eccessivi.

Important: Non usare lo sniffing per attività illegali. Intercettare traffico altrui su reti condivise può violare leggi e privacy.

Quando è particolarmente utile

- Sei connesso a una rete pubblica e vuoi sapere se qualche app invia dati sensibili in chiaro.

- Sospetti che un’app richieda permessi non coerenti con la sua funzione.

- Sei uno sviluppatore che deve debuggare le chiamate alle API.

Limitazioni e quando lo sniffing può fallire

- App che implementano pinning del certificato TLS impediranno la decrittazione anche con un certificato locale.

- Traffico cifrato e offuscato (ad es. protocolli proprietari) potrebbe non essere leggibile.

- Alcune app rilevano VPN locali e bloccano l’avvio quando è attiva.

Strumenti alternativi

- Charles Proxy / Fiddler: richiedono PC come proxy e configurazione del dispositivo.

- Wireshark: ottimo su PC; su Android serve root o modalità monitor su rete Wi‑Fi.

- Burp Suite: potente per test di sicurezza, usato con proxy e certificati.

- tcpdump su terminale: richiede root.

Vantaggio di Packet Capture: non serve root e funziona direttamente dal dispositivo.

Come catturare i dati di rete su Android con Packet Capture

Nota: la procedura qui descritta si riferisce all’app Packet Capture reperibile su Google Play. Le schermate e i passaggi possono variare leggermente in base alla versione dell’app e alla versione di Android.

- Scarica e installa Packet Capture dal Google Play Store.

- Avvia l’app.

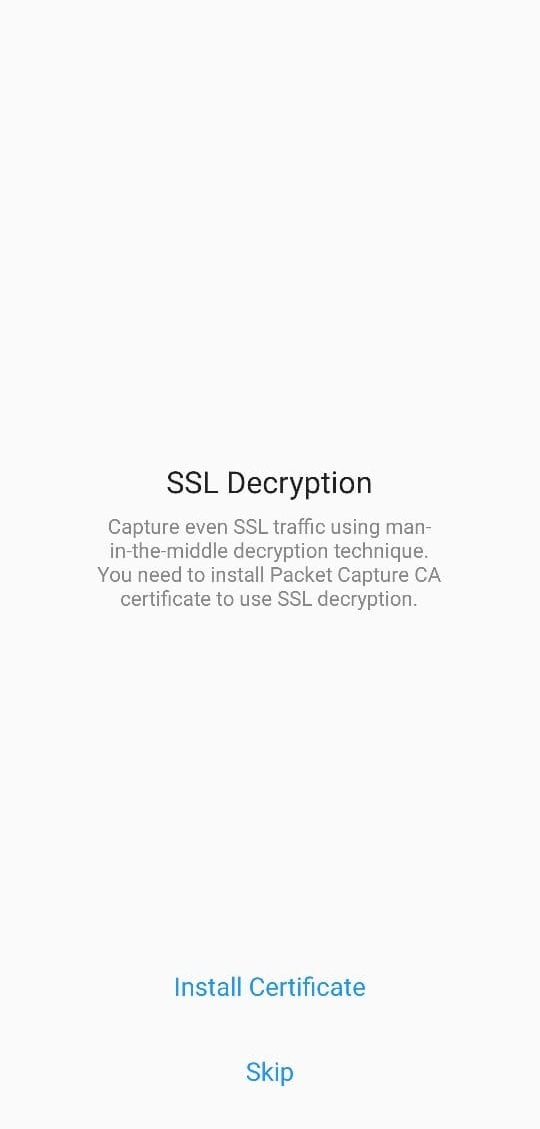

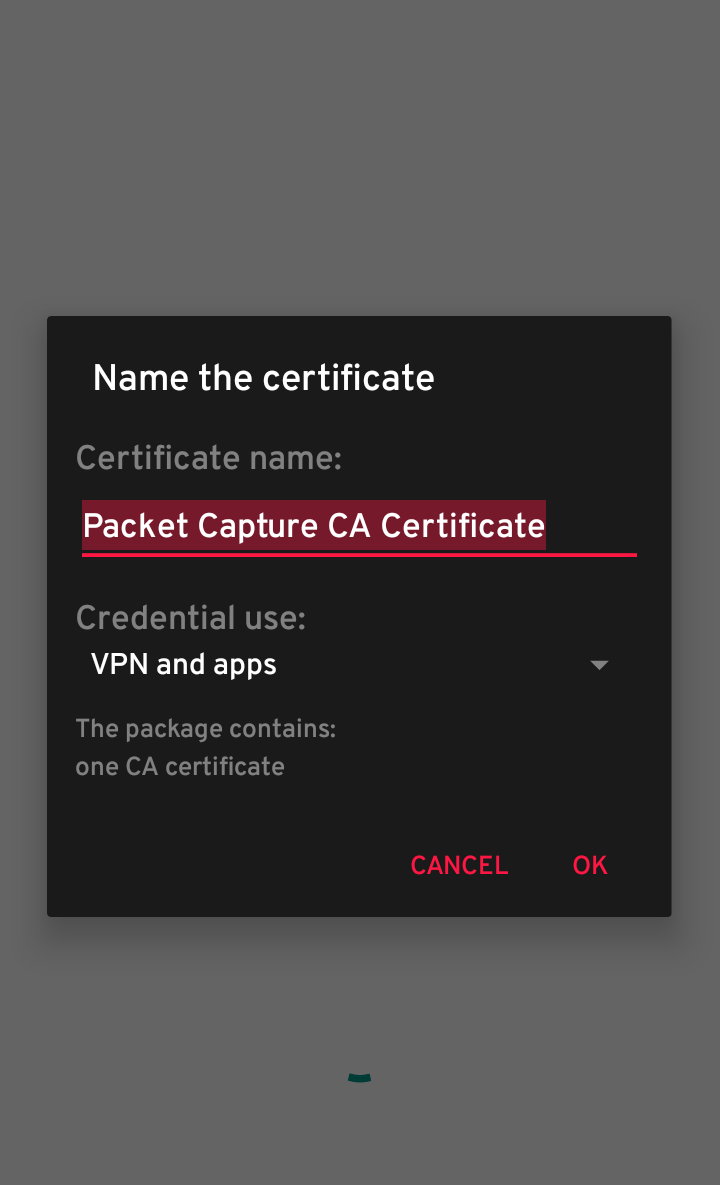

- Ti verrà proposto di installare un certificato SSL locale. È consigliato farlo per ottenere più dettagli sul traffico HTTPS. Se non vuoi installarlo, la cattura funzionerà comunque per il traffico non cifrato.

- Se il sistema richiede un PIN o pattern per il blocco schermo, impostalo o inseriscilo: Android lo farà per poter aggiungere il certificato di sicurezza.

- Premi il pulsante di avvio (freccia verde in alto a destra) per iniziare la cattura.

- Packet Capture configurerà una VPN locale; accetta la richiesta di connessione VPN.

- Torna alla lista delle app mostrate da Packet Capture e tocca l’app che vuoi monitorare per visualizzare le richieste.

- Analizza le richieste HTTP/HTTPS e i payload visualizzati. Puoi salvare o condividere le sessioni per analisi successive.

Se vedi ancora la richiesta del PIN/Pattern dopo disinstallazione dell’app: vai in Impostazioni → Sicurezza → Cancella credenziali per rimuovere il certificato installato.

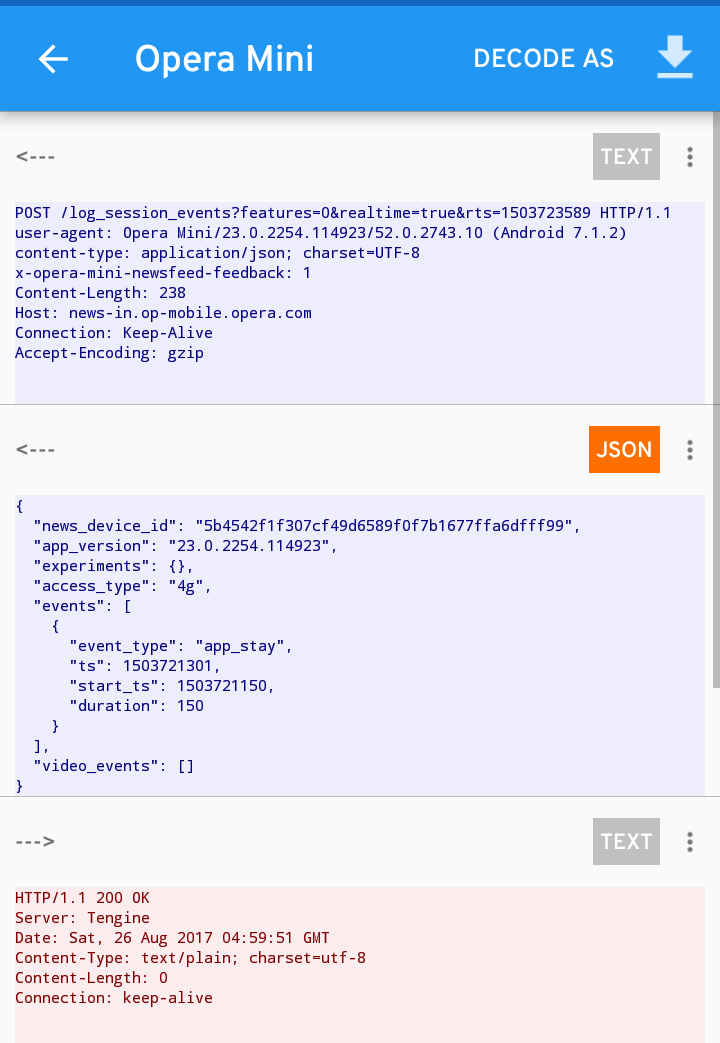

Screenshot della procedura

Alt: schermata dell’app Packet Capture che mostra l’elenco delle connessioni di rete monitorate

Alt: schermata di impostazione e richiesta di installazione certificato SSL in Packet Capture

Alt: schermata con lista di app e traffico intercettato nella Packet Capture

Alt: dettaglio di una richiesta HTTP nella Packet Capture con intestazioni e corpo

Alt: esempio di sessione salvata di Packet Capture con varie richieste raggruppate

Buone pratiche di sicurezza e privacy

- Disabilita la VPN locale e rimuovi il certificato quando finisci l’analisi.

- Evita di usare lo sniffing su reti aziendali o altrui senza autorizzazione.

- Non condividere file di log che contengono token, password o dati personali.

- Usa una rete sicura e, se possibile, una VPN affidabile quando invii dati sensibili.

Note GDPR e privacy

Se stai analizzando dati che possono identificare persone (es. email, numeri di telefono, indirizzi), applica i principi di minimizzazione: conserva i dati solo il tempo necessario, anonimizza o pseudonimizza quando possibile e non trasferire dati sensibili senza motivo legittimo.

Cosa controllare quando analizzi il traffico

- Presenza di credenziali in chiaro (username, password).

- Token di sessione o API key visibili nelle query o nei corpi.

- Endpoint esterni non riconosciuti o servizi di tracking.

- Chiamate verso domini sconosciuti o improbabili per l’app.

Controllo ruoli: checklist rapida

- Utente finale: verifica solo le app che usi frequentemente; rimuovi certificato dopo l’uso.

- Sviluppatore: usa capture per debuggare endpoint API e verificare header e codifica.

- Ricercatore di sicurezza: annota i casi di pinning, SSL bypass, e segnala vulnerabilità in modo responsabile.

Mini-metodologia per analisi sistematica

- Definisci l’obiettivo: cosa vuoi verificare (es. leakage di email).

- Isola l’app e i flussi da testare: evita rumore da altre app.

- Avvia la cattura, esegui le azioni nell’app (login, upload, acquisto).

- Esamina le richieste e filtra per dominio, metodo HTTP e payload.

- Documenta le evidenze e rimuovi i log sensibili.

- Disinstalla il certificato e termina la VPN locale.

Cosa non fa Packet Capture e quando scegliere altri strumenti

- Non bypassa il certificate pinning applicativo.

- Non fornisce funzionalità avanzate di manipolazione delle richieste come un proxy (per quello usa Burp o Charles).

- Se hai bisogno di catturare traffico a livello di rete Wi‑Fi tra dispositivi, serve un PC con Wireshark o modalità monitor.

Esempi di casi d’uso reali

- Scoprire che un’app di utility invia identificatori pubblicitari a servizi di tracciamento.

- Verificare che il checkout di un’app e‑commerce invii dati di pagamento a gateway noti e cifrati.

- Confermare che una nuova versione dell’app non ha introdotto endpoint non documentati.

Risoluzione dei problemi comuni

- La VPN non si avvia: riavvia l’app, controlla le autorizzazioni VPN in Impostazioni → Rete e Internet.

- Nessun traffico visibile: assicurati di usare l’app target mentre Packet Capture è attiva.

- Traffico mostrato ma corpo cifrato: probabilmente pinning o cifratura applicativa.

Esempio di criteri di accettazione per una verifica di sicurezza

- Tutte le chiamate che escono dall’app sono tracciate e mostrate.

- Non appaiono credenziali in chiaro nelle richieste HTTP/HTTPS.

- Tutti gli endpoint di terze parti sono documentati e giustificati.

Glossario rapido

- Packet capture: intercettazione dei pacchetti di rete.

- VPN locale: una VPN creata sul dispositivo per instradare il traffico attraverso un’app di cattura.

- Certificate pinning: tecnica che lega un’app a un certificato specifico per impedire MITM.

Sommario finale

La cattura dei dati di rete su Android è una pratica accessibile e utile per la sicurezza e il debug. Usando app come Packet Capture ottieni molte informazioni senza root, ma devi gestire con cura i certificati e rispettare la privacy. Se hai bisogno di analisi più profonde o di manipolare richieste, considera l’uso di strumenti avanzati su PC.

Se hai domande pratiche o riscontri problemi con Packet Capture, scrivi specificando la versione di Android e i passaggi eseguiti: possiamo aiutarti a diagnosticare l’errore.

More Like This

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q