Come catturare i dati di rete su Android: URL sniffing e packet capture

- Puoi monitorare il traffico di rete su Android senza root usando app come Packet Capture che creano una VPN locale e installano un certificato SSL temporaneo. Segui i passaggi sotto per installare, catturare e analizzare il traffico. Evita reti pubbliche non sicure e rimuovi i certificati quando non servono.

Introduzione rapida

Il “packet capture” o “URL sniffing” è la tecnica per osservare i pacchetti di dati che il tuo dispositivo invia e riceve attraverso la rete. È utile per verificare quali dati (URL, intestazioni, corpi delle richieste) vengono trasmessi da un’app. In questo articolo spiego come farlo su Android senza root, quali precauzioni prendere e alternative professionali.

Importante: il monitoraggio del traffico va fatto solo sui dispositivi e sui servizi di cui possiedi l’autorizzazione. Catturare traffico altrui senza consenso è illegale.

Cosa significa in una frase

Packet capture: osservare i pacchetti di rete (unità discrete di dati) che scorrono tra il tuo dispositivo e i server.

Perché potresti volerlo fare

- Verificare quali dati invia un’app (email, token, parametri).

- Trovare richieste non sicure (HTTP non cifrato).

- Diagnosticare problemi di connessione o API.

- Controllare permessi e comportamenti sospetti di app.

Nota: catturare il traffico non decripta automaticamente tutto il contenuto; per ispezionare HTTPS molte soluzioni richiedono l’installazione di un certificato di root temporaneo.

Requisiti e rischi principali

- Un dispositivo Android con Play Store.

- Permessi per installare certificati e configurare una VPN locale.

- Rischi: l’uso improprio può esporre credenziali se non si presta attenzione. Rimuovi i certificati quando non servono.

Strumento consigliato: Packet Capture (senza root)

Packet Capture è un’app che crea una VPN locale sul dispositivo per intercettare il traffico. Può installare un certificato SSL per decrittare il traffico HTTPS (quando l’app non usa tecniche di pinning). È semplice e non richiede root.

Vantaggi

- Funziona senza root.

- Interfaccia semplice.

- Permette di vedere richieste per app singole.

Limiti

- Non funziona se un’app usa certificate pinning o tecniche anti-intercept.

- Alcune app recenti bloccano i certificati utente.

Guida passo passo: catturare dati con Packet Capture

- Apri Google Play Store e scarica l’app “Packet Capture”.

- Avvia l’app.

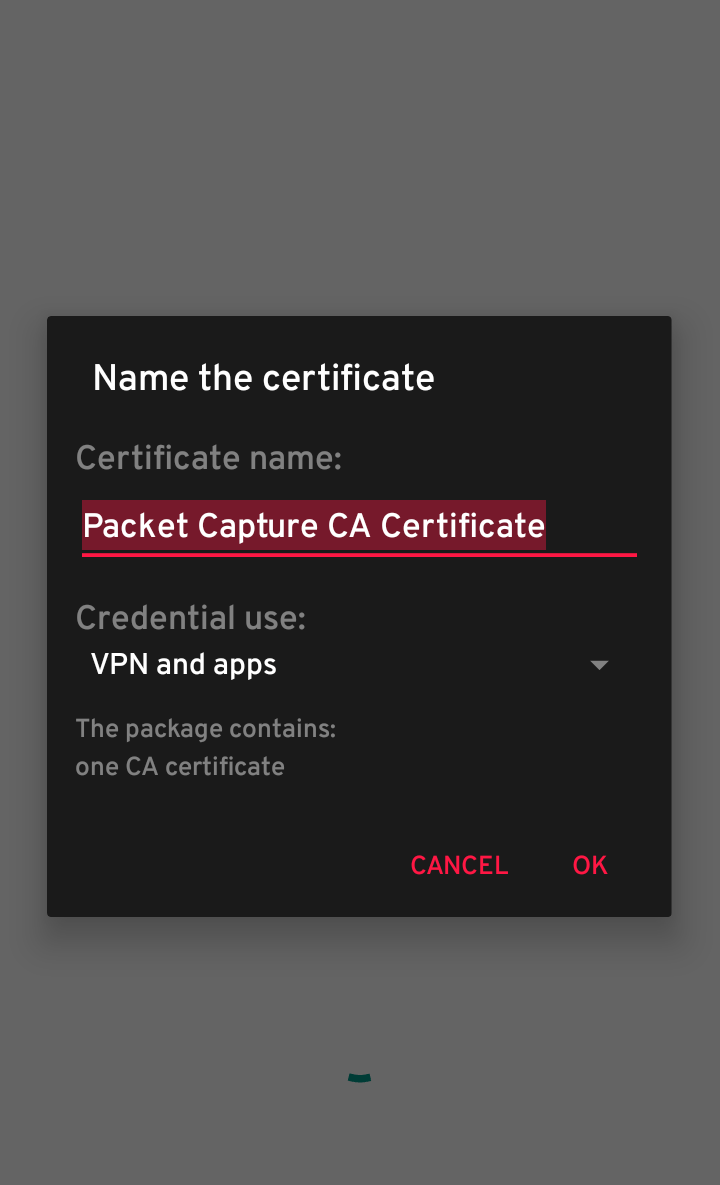

- L’app suggerirà di abilitare il certificato SSL. Consiglio: abilitalo solo se vuoi ispezionare il contenuto HTTPS. Se non lo abiliti vedrai solo intestazioni e URL in alcuni casi.

- Se richiesta, configura un PIN o un pattern di blocco schermo. Android richiede un blocco sicuro per installare certificati.

- Tocca il pulsante di avvio (freccia verde) in alto a destra per iniziare la cattura.

- Concedi la richiesta di impostare una VPN locale per Packet Capture. Accetta per avviare il proxy VPN.

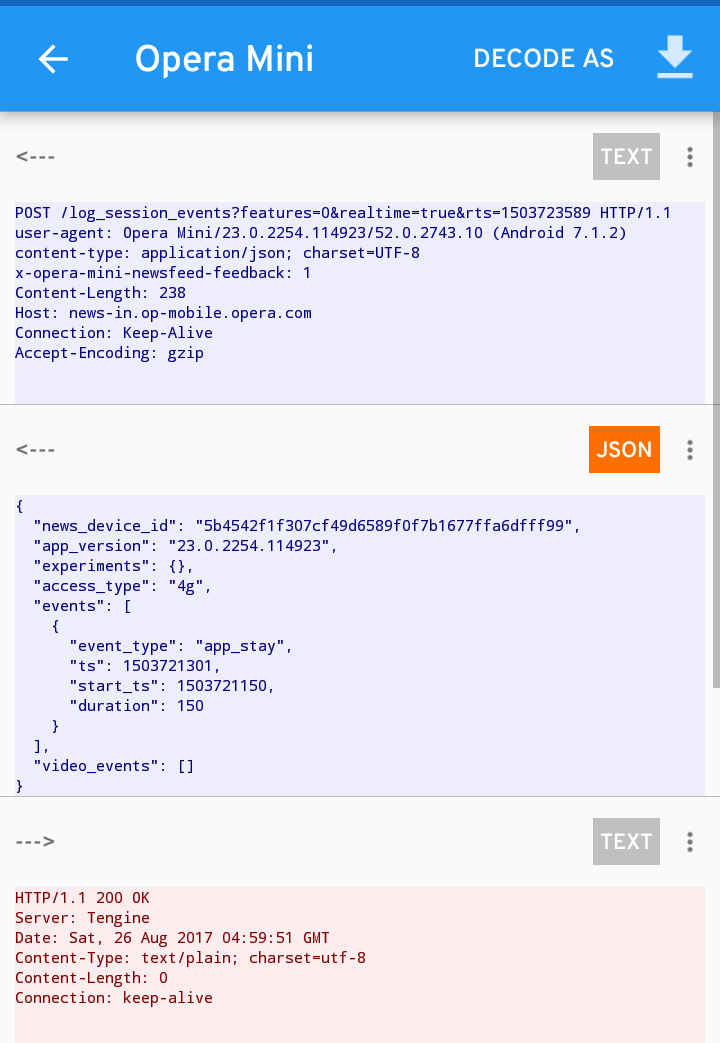

- Vedrai un elenco di app che generano traffico. Tocca un’app per vedere le richieste HTTP/HTTPS catturate.

- Esamina URL, intestazioni e corpo delle richieste. Salva i log se necessario per analisi successive.

Importante: se l’app che vuoi analizzare usa certificate pinning, i contenuti HTTPS rimarranno cifrati e non leggibili anche con il certificato installato.

Immagini passo-passo

Cosa fare quando disinstalli l’app o rimuovi il certificato

Se disinstallando Packet Capture vedi ancora il PIN o il certificato installato:

- Vai in Impostazioni > Sicurezza > Crittografia e credenziali (o Gestione certificati).

- Cerca la voce “Credenziali installate” o “Certificati utente”.

- Rimuovi i certificati riferiti a Packet Capture o a strumenti simili.

Nota: i menu possono variare a seconda del produttore e della versione di Android.

Alternative professionali e approcci diversi

- Mitmproxy su PC: esegui mitmproxy su un PC e configura il dispositivo Android per usare il PC come proxy (o usa tethering). Permette regole avanzate e scripting.

- Wireshark con tethering: collega il telefono al PC via USB tethering e cattura dal lato PC con Wireshark. Richiede più setup, ma è potente.

- tcpdump + ADB: se hai accesso root o debugging, puoi catturare con tcpdump e trasferire il file pcap via ADB per analizzare con Wireshark.

- Soluzioni MDM/EDR aziendali: in contesti enterprise esistono strumenti centralizzati per il monitoraggio del traffico e la protezione dati.

Quando scegliere cosa:

- Vuoi semplicità e nessun PC: Packet Capture.

- Hai bisogno di scripting e filtri complessi: mitmproxy.

- Hai bisogno di analisi a basso livello: Wireshark + tethering.

Quando la cattura fallisce o fornisce risultati incompleti

- App con certificate pinning: il traffico HTTPS resta cifrato.

- Uso di connessioni QUIC/HTTP3 o tecnologie proprietarie che mascherano o multiplexano i dati.

- Protezioni del sistema operativo o della singola app che bloccano proxy/mitm.

Contromisure:

- Per il pinning serve un ambiente di testing o build dell’app con pinning disabilitato.

- Usa strumenti dinamici all’interno di un emulatore modificato per debug.

Checklist rapida per diversi ruoli

Utente finale:

- Evita reti pubbliche non sicure durante operazioni sensibili.

- Usa una VPN quando possibile.

- Rimuovi certificati di terze parti dopo l’uso.

Sviluppatore mobile:

- Verifica che le richieste sensibili usino TLS e pinning quando necessario.

- Testa l’app in presenza di proxy per rilevare leak di dati.

- Logga solo dati non sensibili in ambiente di produzione.

Security engineer:

- Usa mitmproxy o strumenti enterprise per testare la superficie di attacco.

- Redigi procedure per la gestione dei certificati di test.

Mini-playbook operativo (SOP) per un test di sicurezza rapido

- Prepara un dispositivo di test o un emulatore.

- Installa Packet Capture o configura mitmproxy su PC.

- Abilita certificato SSL solo in ambiente di test.

- Avvia la cattura e riproduci i flussi di lavoro da testare (login, upload, sincronizzazione).

- Analizza i log per URL sospetti, intestazioni con token esposti, corpi non cifrati.

- Documenta i risultati e rimuovi i certificati installati.

Protezione e indicazioni di sicurezza

- Usa sempre certificati temporanei solo in ambiente controllato.

- Non inserire credenziali reali durante i test; usa account di test.

- Evita di condividere i file di log che contengono dati sensibili senza redazione.

Note sulla privacy e GDPR

- Se stai testando app che trattano dati personali, rispetta il principio di minimizzazione: raccogli solo ciò che serve.

- Anonimizza o maschera i dati personali prima di esportare o condividere log.

- Se lavori in un contesto aziendale, segui le policy interne di trattamento dati e le disposizioni del responsabile della protezione dei dati.

Criteri di accettazione per una cattura valida

- La sessione riproduce il flusso di lavoro desiderato (es. login).

- Sono presenti le richieste rilevanti con timestamp chiari.

- Le richieste critiche sono leggibili o è documentata la ragione della cifratura (pinning/TLS).

- I certificati temporanei sono rimossi al termine del test.

Esempi di risultati utili

- URL che inviano parametri sensibili in query string (es. token in chiaro).

- Intestazioni che espongono user-agent o token non cifrati.

- Chiamate a endpoint non previsti dall’app che possono indicare SDK di terze parti che raccolgono dati.

Mappa mentale semplice

- Obiettivo: verificare traffico app -> scegliere strumento -> abilitare certificato se necessario -> catturare -> analizzare -> mitigare.

Glossario in una riga

- Packet: unità base di dati trasmessa in rete.

- VPN locale: tunnel creato da un’app sul dispositivo per intercettare traffico.

- Certificate pinning: tecnica che lega un’app a un certificato specifico per evitare man-in-the-middle.

Possibili false impressioni

- Vedere una richiesta non significa automaticamente che i dati siano usati impropriamente; serve analisi del contesto.

- Assumere che tutto l’HTTPS sia decriptabile: non è vero se è presente pinning o crittografie avanzate.

Rimozione finale dei residui dopo i test

- Termina la cattura e chiudi l’app.

- Disinstalla Packet Capture se non necessario.

- Vai in Impostazioni > Sicurezza > Certificati utente e rimuovi il certificato installato.

- Riavvia il dispositivo per assicurare che le modifiche siano applicate.

Riferimenti pratici e prossimi passi

- Se hai bisogno di analisi più approfondite usa mitmproxy + Wireshark.

- Per test di sicurezza in produzione, coordina con il team legale e DPO.

Conclusione

Catturare i dati di rete su Android è accessibile anche senza root. Packet Capture è un buon punto di partenza per utenti e sviluppatori. Ricorda però i limiti tecnici (pinning, nuove tecnologie di trasporto) e le implicazioni legali e di privacy. Utilizza questi strumenti responsabilmente e rimuovi sempre i certificati di test.

Sommario

- Packet Capture consente di intercettare traffico senza root.

- Abilita il certificato SSL solo in ambienti di test.

- Alcune app rimangono inaccessibili a causa del certificate pinning.

- Rimuovi certificati e credenziali dopo l’uso.

Se hai domande specifiche o vuoi che illustri l’uso di mitmproxy o Wireshark passo dopo passo, scrivilo nei commenti e preparo una guida dedicata.