Come catturare il traffico di rete su Android

La cattura del traffico di rete, chiamata anche URL sniffing o packet capturing, è una tecnica che permette di osservare quali dati vengono inviati e ricevuti dal tuo dispositivo. Su Android è possibile farlo facilmente senza eseguire il root del telefono, usando app che creano una VPN locale e intercettano i pacchetti in uscita e in entrata.

Questo articolo spiega in modo pratico come funziona la cattura dei pacchetti su Android, quando è utile, quali sono i limiti e le alternative più comuni. Troverai una guida passo passo, consigli di sicurezza, una checklist operativa e un piccolo playbook per l’uso responsabile.

Che cos’è la cattura del traffico di rete

La cattura del traffico (packet capturing) è l’atto di osservare i pacchetti dati che transitano tra il tuo dispositivo e Internet. Ogni richiesta HTTP(S), ogni sincronizzazione di app, ogni aggiornamento comunica con server remoti tramite pacchetti. Alcune app inviano dati in chiaro; altre usano crittografia.

Definizione rapida: packet capture — registrare e analizzare i pacchetti di rete per capire endpoint, payload e comportamento delle app.

Importante: l’analisi del traffico può rivelare dati sensibili. Usala solo su dispositivi che controlli e per scopi legittimi (debug, sicurezza, privacy personale).

Perché catturare il traffico di rete

- Verificare quali dati personali un’app invia (email, token, numeri di telefono).

- Diagnosticare problemi di connessione o comportamenti inattesi delle app.

- Trovare chiamate a servizi non documentati o endpoint sospetti.

- Valutare la sicurezza di reti pubbliche (es.: Wi‑Fi aperti).

Nota: la presenza di crittografia (HTTPS/TLS) non impedisce la cattura dei pacchetti, ma la rende illeggibile senza la possibilità di effettuare un’intercettazione SSL/TLS valida (che richiede l’installazione di un certificato fidato sul dispositivo o l’uso di strumenti proxy controllati).

Cosa serve e prerequisiti

- Un dispositivo Android (non è richiesto il root).

- Packet Capture (app disponibile su Google Play) o app simili.

- Schermata di blocco con PIN o pattern per installare il certificato SSL (richiesto da alcune app).

- Consapevolezza legale e privacy: non analizzare traffico altrui senza consenso.

Guida passo passo con Packet Capture

Questa sezione guida all’uso dell’app Packet Capture per Android. Le istruzioni sono generiche: l’interfaccia dell’app può cambiare leggermente a seconda della versione.

- Apri Google Play Store e scarica l’app “Packet Capture”.

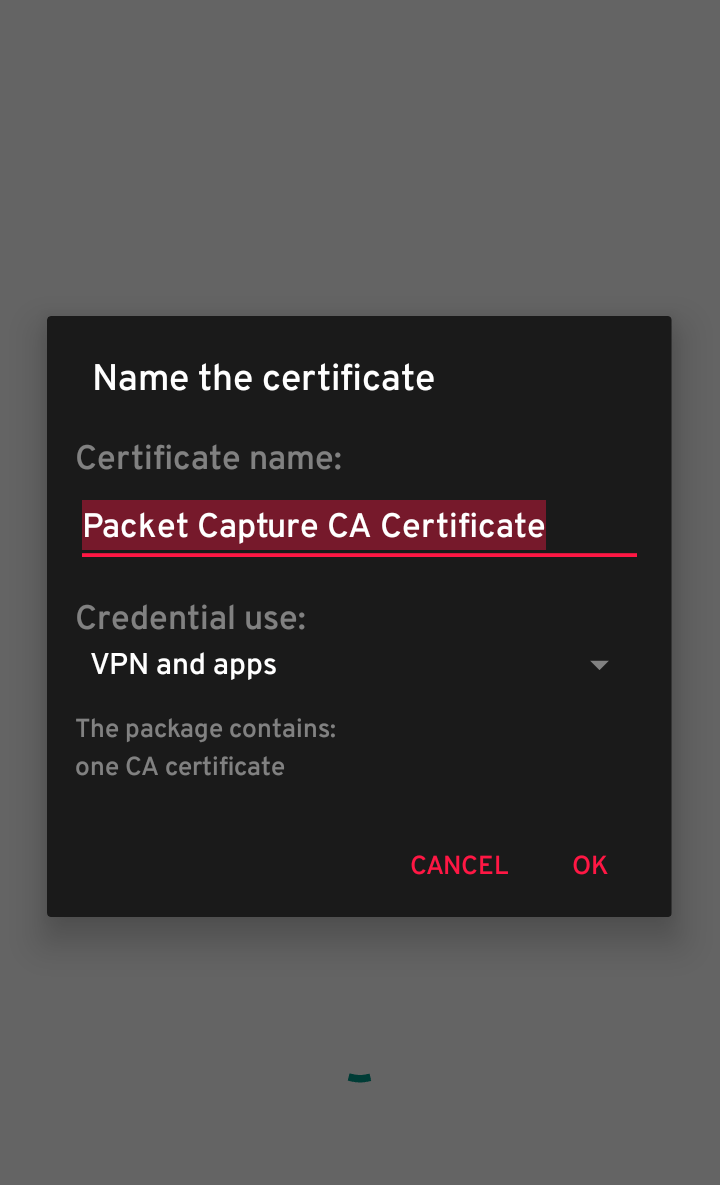

- Avvia l’app. Ti verrà chiesto di abilitare l’installazione di un certificato SSL. È opzionale, ma raccomandato se vuoi vedere contenuto HTTPS decrittografato.

- Se non hai una schermata di blocco con PIN o pattern, l’app ti chiederà di impostarne una. Questo è necessario per installare il certificato SSL sul dispositivo.

- Per iniziare la cattura, tocca il pulsante di avvio (freccia verde) nell’angolo superiore destro.

- L’app richiederà di creare una connessione VPN locale. Conferma con OK per consentire all’app di intercettare il traffico del dispositivo.

- Dopo l’attivazione vedrai l’elenco delle app che generano traffico. Tocca una voce per aprire la registrazione dei pacchetti e ispezionarne i dettagli.

- Al termine, interrompi la cattura dall’app e, se necessario, disinstalla il certificato SSL o rimuovi le credenziali salvate andando in Impostazioni > Sicurezza > Cancella le credenziali.

Importante: l’uso del certificato SSL permette all’app di interpretare il traffico HTTPS. Se non vuoi questo livello di approfondimento, evita di installare il certificato.

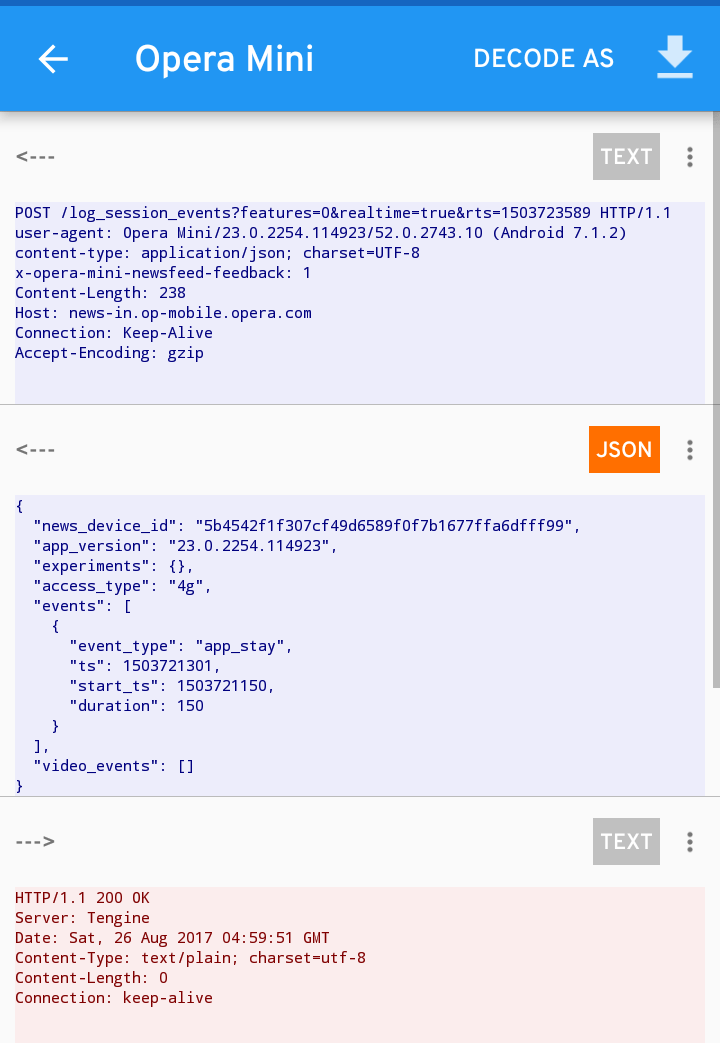

Schermate di esempio

Cosa cercare nei pacchetti

Quando esamini i pacchetti, presta attenzione ai seguenti elementi:

- Endpoint di destinazione (host, IP): individua a quale server l’app si connette.

- Metodo HTTP e path: GET/POST e endpoint chiamato.

- Header HTTP: cookie, token di autorizzazione, user-agent.

- Payload: dati inviati nel corpo della richiesta (form, JSON, ecc.).

- Risposte: codice HTTP, body e header di risposta.

Se trovi credenziali in chiaro (username/password) o token sensibili, interrompi la condivisione di tali dati e segnala il problema allo sviluppatore dell’app.

Quando questo metodo fallisce o è limitato

- App che usano certificate pinning rifiutano il certificato SSL installato e il traffico HTTPS non può essere decrittografato.

- Alcune app cifrano i payload a livello applicazione (es.: cifratura proprietaria dentro JSON), rendendo i dati incomprensibili anche dopo la decrittazione TLS.

- Traffico a livello di rete cellulare può avere NAT e compressione che complicano l’analisi.

- Strumenti che richiedono permessi di root o kernel hook non possono essere emulati con app senza root.

Controesempio pratico: se un’app implementa certificate pinning correttamente, Packet Capture vedrà le connessioni ma non potrà decrittografare il contenuto HTTPS.

Alternative e approcci avanzati

- mitmproxy su PC: proxy HTTP/S avanzato con interfaccia e scripting. Richiede reindirizzamento del traffico del dispositivo verso il PC (Wi‑Fi proxy).

- Wireshark su PC: analisi di pacchetti a basso livello tramite capturing dell’interfaccia di rete. Necessita di instradare il traffico del dispositivo al computer (hotspot o proxy).

- Emulatori Android: installare app su emulatori e usare strumenti di debug di rete più completi.

- App con root: su dispositivi rooted si possono usare tcpdump, iptables e strumenti di basso livello.

Vantaggi/limiti: le soluzioni PC (mitmproxy/Wireshark) offrono più controllo e migliori strumenti di analisi, ma richiedono più configurazione rispetto a Packet Capture.

Mini-metodologia: checklist prima di iniziare

- Verifica scopo e legalità dell’analisi.

- Effettua un backup del dispositivo, se possibile.

- Aggiorna l’app Packet Capture all’ultima versione.

- Abilita la schermata di blocco con PIN/pattern.

- Installa il certificato SSL solo se necessario.

- Identifica le app da monitorare.

- Registra tempo di inizio e fine della sessione.

- Salva i file di log in un luogo sicuro.

Playbook operativo rapido

- Scenario: vuoi vedere se un’app invia dati personali su Wi‑Fi pubblico.

- Connettiti alla rete pubblica.

- Avvia Packet Capture e attiva la registrazione.

- Usa l’app sotto esame per generare traffico (login, upload, ecc.).

- Interrompi la registrazione e ispeziona le richieste.

- Se trovi dati sensibili in chiaro, evita di usare l’app su reti non sicure.

Sicurezza e mitigazioni

Rischi:

- Esposizione accidentale di credenziali.

- Condivisione non intenzionale di log contenenti dati personali.

Mitigazioni:

- Non inviare i file di log a terze parti senza anonimizzare i dati.

- Rimuovi il certificato SSL e cancella le credenziali dopo l’uso (Impostazioni > Sicurezza > Cancella le credenziali).

- Usa reti fidate quando effettui test che coinvolgono informazioni sensibili.

Note sulla privacy e conformità GDPR

Se durante l’analisi catturi dati personali (nome, email, identità digitale), trattali secondo le normative locali e il GDPR se applicabile. Non raccogliere o trasferire dati al di fuori del tuo controllo senza una base legale. Per test aziendali, definisci uno scopo, minimizza i dati e applica misure di sicurezza.

Ruoli e checklist per team (breve)

Sviluppatore:

- Riprodurre i flussi sospetti.

- Fornire endpoint e log interni.

Security engineer:

- Analizzare i pacchetti per leak di credenziali.

- Verificare certificate pinning e TLS.

Product manager:

- Valutare impatto sulla privacy.

- Pianificare mitigazioni se necessario.

Diagramma decisionale per scegliere lo strumento

flowchart TD

A[Devi catturare traffico Android?] --> B{Hai un PC e competenze?}

B -- Sì --> C[Usa mitmproxy o Wireshark]

B -- No --> D[Usa Packet Capture su dispositivo]

C --> E{Serve decrittazione HTTPS?}

D --> E

E -- Sì --> F[Installa certificato SSL / usa proxy con certificato]

E -- No --> G[Analisi a livello di header e endpoint]

F --> H{App usa certificate pinning?}

H -- Sì --> I[Serve approccio avanzato: emulator o root]

H -- No --> J[Decrittografa e analizza payload]

G --> J

I --> JDomande frequenti

È legale catturare il traffico di rete su un dispositivo che possiedo?

Sì, se si tratta del tuo dispositivo e agisci per scopi legittimi (debug, sicurezza personale). Non analizzare il traffico di altre persone senza consenso.

Devo avere il root per usare Packet Capture?

No. Packet Capture funziona senza root utilizzando una VPN locale per intercettare il traffico.

Cosa succede se un’app usa certificate pinning?

Il pinning impedisce alla maggior parte dei proxy locali di decrittografare il traffico HTTPS. In tal caso servono tecniche avanzate (emulatore, strumenti con patch, dispositivi rooted) o la collaborazione dello sviluppatore.

Come rimuovo il certificato SSL dopo il test?

Vai in Impostazioni > Sicurezza > Cancella le credenziali e rimuovi il certificato installato dall’app.

Riepilogo finale

Catturare il traffico di rete su Android è accessibile anche senza root e utile per debug, sicurezza e controllo della privacy. Packet Capture offre un approccio rapido: crea una VPN locale, registra i pacchetti e — se installi il certificato SSL — permette di ispezionare anche il contenuto HTTPS. Tuttavia il metodo ha limiti (certificate pinning, cifrature applicative) e impone responsabilità legali e di privacy.

Importante: usa queste tecniche responsabilmente. Se trovi leak di dati sensibili, contatta lo sviluppatore o l’azienda responsabile e applica le mitigazioni necessarie.

Se hai domande pratiche o incontri problemi durante l’uso, lascia un commento con la descrizione del problema e la schermata corrispondente; cercheremo di aiutarti.

Altri articoli correlati:

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q