Come catturare il traffico di rete su Android

Introduzione

La cattura del traffico di rete — chiamata anche URL sniffing o packet capturing — sembra un’operazione da esperti, ma oggi esistono strumenti che la rendono accessibile anche su smartphone non rootati. In questa guida spiegherò che cos’è la cattura dei pacchetti, perché può essere utile, come eseguirla su Android con Packet Capture e quali alternative e precauzioni considerare.

Definizione veloce

- Packet capturing: acquisire i singoli “pacchetti” di dati che passano tra il dispositivo e la rete.

- URL sniffing: scoprire gli URL e le chiamate API che le app compiono.

- VPN locale: tecnica usata dalle app di cattura per instradare il traffico del dispositivo verso se stesse e poterlo ispezionare.

Per chi è questa guida

- Utenti che vogliono controllare la privacy delle app.

- Sviluppatori che devono debuggare chiamate di rete.

- Amministratori che verificano la sicurezza su reti pubbliche.

Perché catturare il traffico di rete

La motivazione principale è la trasparenza: quando usi un’app o navighi, il tuo dispositivo scambia dati con server remoti. Idealmente questi dati sono cifrati, ma non sempre è così. Ecco i casi d’uso principali:

- Verificare che i dati sensibili (email, credenziali, token) non vengano inviati in chiaro.

- Controllare a quali domini/URL un’app si connette.

- Individuare chiamate a servizi di terze parti che potrebbero raccogliere dati.

- Debug di API durante lo sviluppo.

Nota importante: effettuare sniffing su reti o dispositivi di terze parti senza consenso può essere illegale. Usa queste tecniche solo sui dispositivi e sulle reti che ti appartengono o dove hai autorizzazione.

Come funziona, in breve

Le app che non richiedono root usano una VPN locale: creano una connessione VPN sul dispositivo e fanno passare tutto il traffico attraverso di essa. L’app può quindi leggere i pacchetti e, se installi il suo certificato SSL (opzionale), può decifrare anche il contenuto HTTPS per mostrarti header, payload e URL.

Procedura passo dopo passo: Packet Capture

- Apri il Play Store e installa Packet Capture.

- Avvia l’app.

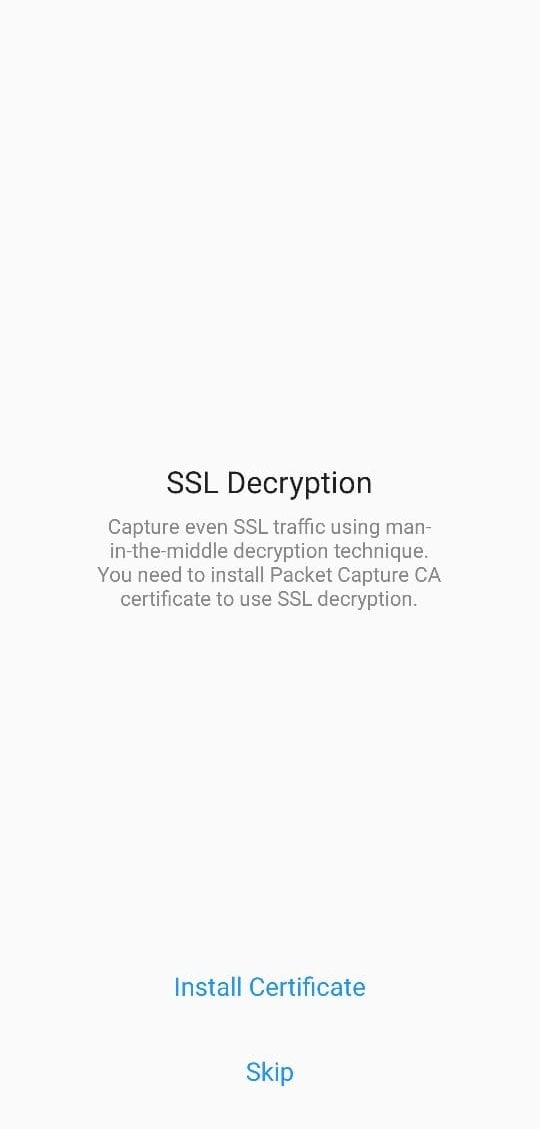

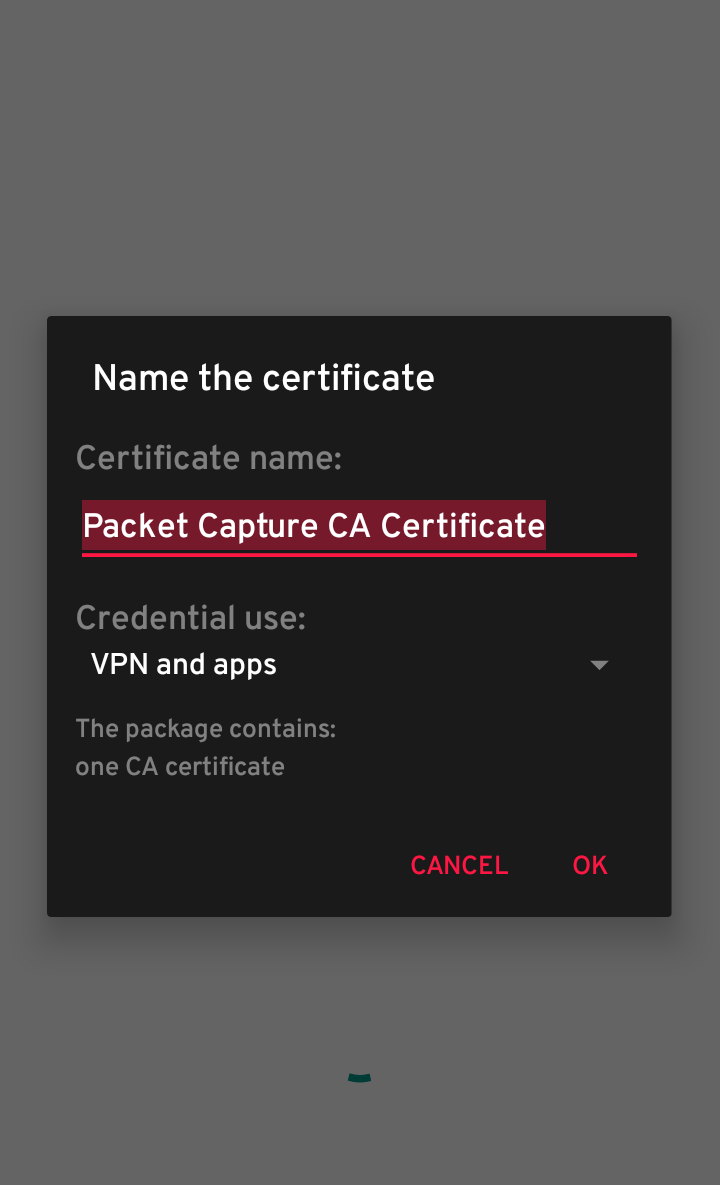

- Ti verrà chiesto di abilitare il certificato SSL. Non è obbligatorio, ma consigliato per vedere contenuti cifrati.

- Se richiesto, imposta o inserisci un PIN/pattern di sblocco. Android richiede un blocco schermo per installare certificati.

- Tocca il pulsante verde in alto a destra per avviare la cattura.

- Autorizza la richiesta di connessione VPN quando appare. Conferma con OK.

- Nell’elenco app che compare, seleziona l’app di cui vuoi vedere il traffico.

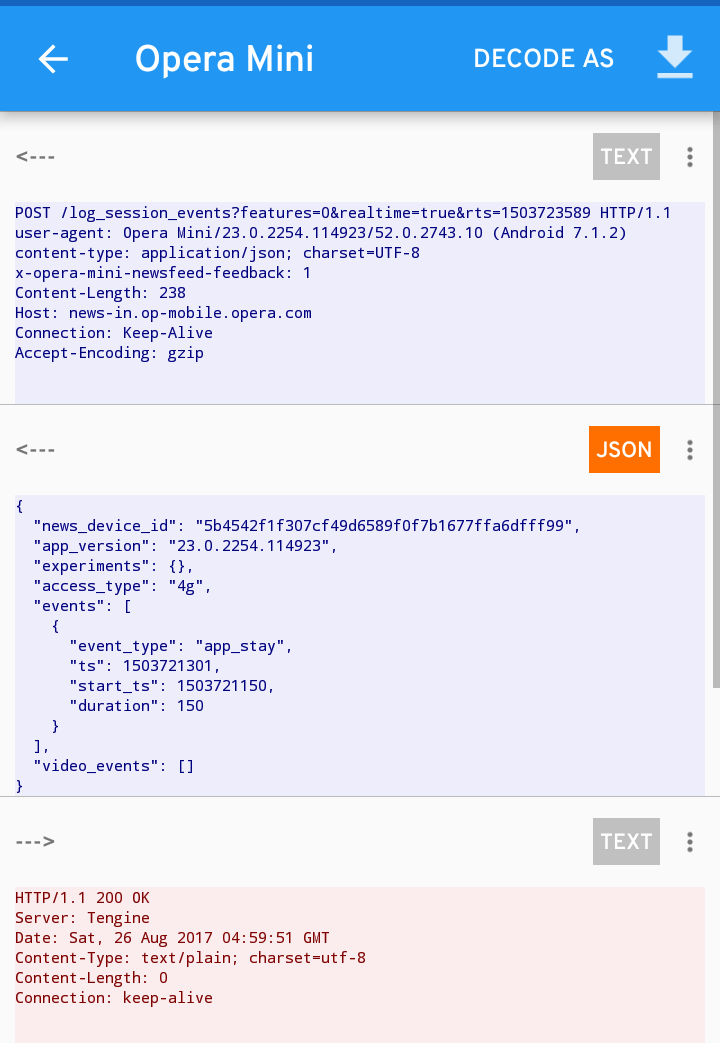

- Interagisci con l’app target (login, navigazione, azioni). In Packet Capture vedrai le richieste registrate.

- Tocca una voce per aprire il dettaglio: URL, metodo, header e corpo, se decifrati.

Se devi disinstallare l’app e restano credenziali o certificati sul dispositivo: vai in Impostazioni > Sicurezza > Cancella credenziali (o Gestione certificati) e rimuovi i certificati installati.

Download

Scarica Packet Capture dal Google Play Store (cerca “Packet Capture”). Il nome dell’app nello store può variare leggermente; verifica l’icona e lo sviluppatore.

Step-by-step con immagini

Esempi pratici e scenari

- Controllo di un’app PDF che chiede permessi superflui: cattura le richieste e verifica se invia contatti o audio a server esterni.

- Connessioni su Wi‑Fi pubblico: verifica se i dati vengono inviati in chiaro.

- Test di integrazione API: visualizza endpoint, parametri e risposte per debugging.

Quando la tecnica fallisce o ha limiti

- App che implementano certificate pinning: bloccano l’intercettazione anche con certificato installato.

- Traffico cifrato con tecniche avanzate (es. token a livello di trasporto con pinning o implementazioni native non intercettabili) può risultare non decifrabile.

- Alcune app rilevano e bloccano l’uso di VPN locali.

- Limitazioni delle app di cattura: gestione di grandi quantità di traffico e consumo batteria.

Alternative e approcci professionali

- Mitmproxy su PC: proxy intermedio per intercettare traffico HTTPS tra dispositivo e rete. Richiede configurazione proxy e certificato.

- Wireshark su rete locale: utile se puoi monitorare il punto di accesso o usare un router che duplica il traffico (port mirroring). Richiede più competenze.

- Strumenti per dispositivi rootati: tcpdump, tPacketCapture con privilegi di root, sviluppatori con accesso avanzato.

- Emulatore Android su PC: puoi ispezionare il traffico del dispositivo virtuale più facilmente usando strumenti desktop.

Mini-metodologia per testare una singola app

- Definisci obiettivo: cosa vuoi verificare (es. nessun invio di PII).

- Prepara ambiente: disattiva sincronizzazioni superflue, usa una rete di test.

- Avvia Packet Capture e registra dall’avvio dell’app.

- Esegui flusso critico (login, upload file).

- Analizza richieste: URL, payload, metodi, header di autenticazione.

- Documenta eventuali invii in chiaro o domini sconosciuti.

- Ripeti con certificato SSL installato per confrontare.

Checklist per ruolo

Utente finale

- Controlla permessi dell’app prima dell’installazione.

- Evita login a servizi sensibili su Wi‑Fi pubblico.

- Esegui una cattura se sospetti comportamenti anomali.

Sviluppatore

- Testa tutte le chiamate API in ambiente di staging.

- Abilita HTTPS e certificate pinning per aumentare la sicurezza.

- Non inviare dati sensibili in chiaro.

Amministratore di rete

- Monitora domini noti e traffico anomalo.

- Fornisci reti protette per servizi sensibili.

- Educa gli utenti sui rischi del Wi‑Fi pubblico.

Sicurezza e privacy (GDPR e buone pratiche)

- Evita di catturare dati di terzi senza consenso. La registrazione di informazioni personali può essere soggetta a normative locali e al GDPR in Europa.

- Se raccogli o analizzi dati sensibili come nomi, email o numeri identificativi, assicurati di avere una base legale e di anonimizzare i dati quando possibile.

- Rimuovi certificati di test dopo l’uso e cancella le tracce locali se non necessarie.

Test cases e criteri di verifica

Caso: login in un’app bancaria su Wi‑Fi pubblico

- Verifica: nessuna password in chiaro nei pacchetti catturati.

- Esito atteso: la password non appare; la chiamata usa HTTPS e header di autenticazione.

Caso: app PDF che richiede permessi camera

- Verifica: l’app invia dati della fotocamera o audio a server esterni.

- Esito atteso: nessun invio di file multimediali a meno che l’utente non li carichi intenzionalmente.

Come gestire certificate pinning o blocchi

- Se incontri pinning: la soluzione da sviluppatore è disabilitarlo in build di debug o usare strumenti di testing preapposti.

- Per utenti: prova alternative come l’emulatore su PC o configurare un proxy di debug controllato.

Maturità e livelli d’adozione

- Livello 1 — Controllo base: utenti usano Packet Capture per ispezioni veloci.

- Livello 2 — Analisi approfondita: sviluppatori integrano test con mitmproxy o emulatori.

- Livello 3 — Monitoraggio continuo: amministratori centralizzano log e avvisi su domini sospetti.

Esempi di problemi comuni e risoluzioni

Problema: l’app non mostra traffico dopo aver avviato la cattura

- Soluzione: verifica che la VPN sia attiva e che l’app target abbia traffico generato. Riprova aprendo l’app target dopo aver avviato la cattura.

Problema: non vedi contenuto HTTPS

- Soluzione: installa il certificato SSL dell’app di cattura e ripeti l’azione nell’app target.

Problema: non riesci a rimuovere il PIN dopo disinstallazione

- Soluzione: vai in Impostazioni > Sicurezza > Cancella credenziali e rimuovi i certificati installati.

Decisione rapida: quale approccio scegliere

flowchart TD

A[Devi analizzare traffico da Android?] --> B{Hai accesso al dispositivo fisico?}

B -- Sì --> C{Device è rootato?}

B -- No --> D[Usa emulatore o proxy di rete]

C -- Sì --> E[Usa tcpdump o strumenti root]

C -- No --> F{Vuoi una soluzione rapida?}

F -- Sì --> G[Packet Capture su device]

F -- No --> H[Mitmproxy su PC + configurazione proxy]

G --> I[Analizza, rimuovi certificati dopo uso]

H --> I

E --> I

D --> IConclusione e raccomandazioni finali

La cattura del traffico di rete su Android è utile e fattibile senza root grazie a strumenti come Packet Capture. È una pratica preziosa per aumentare la trasparenza, migliorare la sicurezza e debuggare applicazioni. Tuttavia va usata responsabilmente: rispetta le leggi sulla privacy e rimuovi le tracce di test quando non servono più.

Importante: se scopri invii in chiaro o connessioni sospette da app che usi frequentemente, valuta di rimuovere l’app e segnalare il problema allo sviluppatore.

Riferimenti rapidi

- Strumenti alternativi: mitmproxy, Wireshark, tcpdump, emulatori Android.

- Posizione per rimuovere certificati: Impostazioni > Sicurezza > Cancella credenziali.

Sommario

- Packet Capture consente di catturare traffico senza root usando una VPN locale.

- Installare il certificato SSL rende visibile il contenuto HTTPS.

- Attenzione al certificate pinning e ai limiti delle app.

- Mantieni sempre la privacy e rispetta le normative.

Se hai domande pratiche durante l’uso di Packet Capture o incontri errori specifici, descrivili nei commenti e proverò ad aiutarti con passi concreti.