Come catturare i dati di rete su Android: URL sniffing e packet capture

Perché questo articolo

Questo articolo è pensato per utenti Android che vogliono capire quali dati vengono inviati e ricevuti dal proprio dispositivo: sviluppatori, tester, responsabili della sicurezza e utenti attenti alla privacy. Spiego il concetto, mostro una procedura semplice usando Packet Capture, elenco alternative e fornisco checklist operative e mitigazioni di rischio.

Che cos’è il packet capturing e l’URL sniffing

Il packet capturing (cattura di pacchetti) è la tecnica che consente di osservare i pacchetti di dati che transitano tra il tuo dispositivo e un server. URL sniffing è un termine più colloquiale che indica l’analisi di URL e contenuti HTTP/HTTPS per scoprire quali endpoint vengono chiamati e quali dati vengono scambiati.

Definizione rapida: packet = frammento di dati trasferito in rete; sniffing = osservazione e registrazione di quei pacchetti.

Perché catturare i dati di rete

- Verificare quali dati personali (email, ID, token) vengono inviati da un’app.

- Debug e test per sviluppatori: capire endpoint, parametri e errori.

- Valutare la sicurezza: scoprire traffico non cifrato su reti insicure (es. Wi‑Fi pubbliche).

Importante: la cattura di traffico su reti o dispositivi altrui può essere illegale senza autorizzazione. Usa queste tecniche solo sui tuoi dispositivi o in ambienti autorizzati.

Quando è particolarmente utile

- Sei connesso a una rete pubblica e vuoi verificare che le tue credenziali non viaggino in chiaro.

- Vuoi capire quali permessi o endpoint utilizza un’app sospetta.

- Esegui test di integrazione o debugging di API mobili.

Limiti e controesempi: quando la cattura fallisce o è incompleta

- Traffico cifrato end‑to‑end oltre HTTPS (es. some apps using certificate pinning) non può essere decifrato solo installando un certificato locale.

- App con certificate pinning rifiutano la connessione se il certificato intermedio non corrisponde.

- Traffico cifrato con protocolli proprietari o VPN aziendali può essere invisibile alla VPN locale.

Se trovi dati incomprensibili (binari o cifrati), probabilmente il contenuto è cifrato o compresso; servono strumenti specifici o accesso al codice per decodificare.

Strumento principale: Packet Capture (senza root)

Packet Capture è un’app Android che crea una VPN locale per intercettare il traffico e può installare un certificato SSL per decodificare HTTPS (se l’app non usa certificate pinning).

Vantaggi: non richiede root, interfaccia semplice, elenca richieste per app.

Svantaggi: non supera certificate pinning; per alcune analisi avanzate è preferibile usare proxy esterni.

Procedura: come catturare i dati di rete con Packet Capture

Segui questi passaggi sul dispositivo Android in uso (versioni moderne di Android):

- Scarica Packet Capture dal Google Play Store.

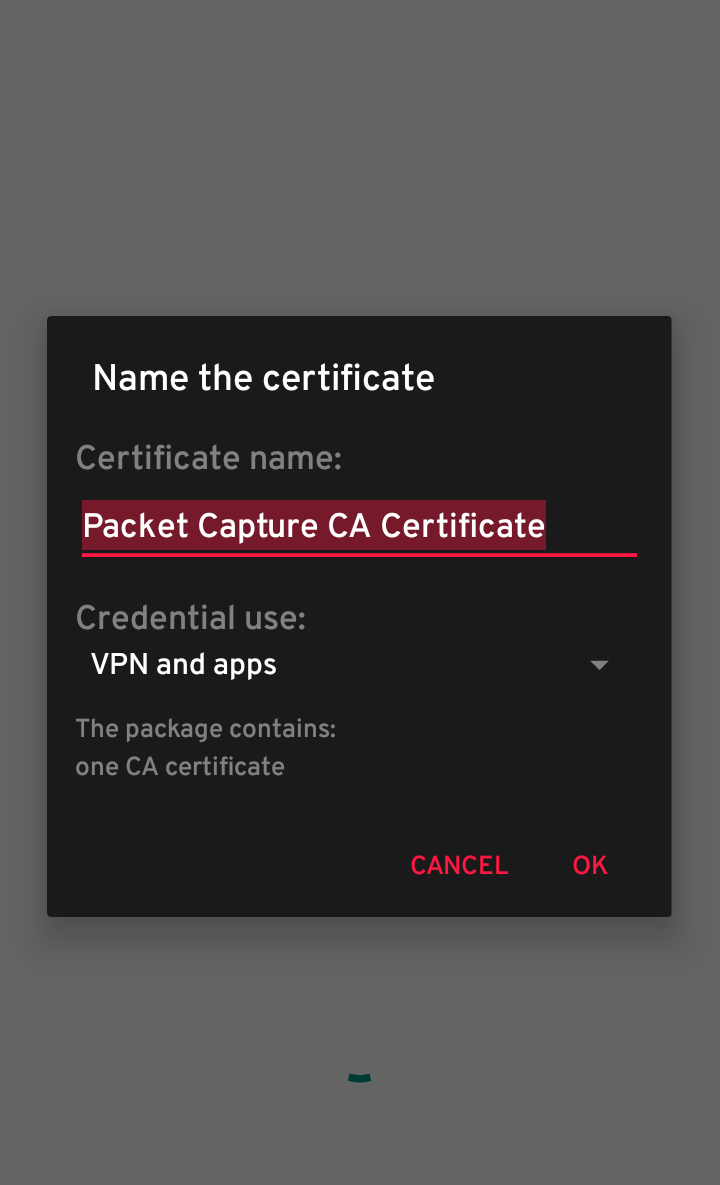

- Apri l’app. Ti verrà proposta l’installazione di un certificato SSL: abilitalo se vuoi tentare di decifrare HTTPS.

- Se richiesto, imposta un PIN o un pattern di blocco schermo (necessario per l’installazione del certificato).

- Premi il pulsante di avvio (freccia verde in alto a destra).

- Accetta la richiesta di connessione VPN locale quando appare.

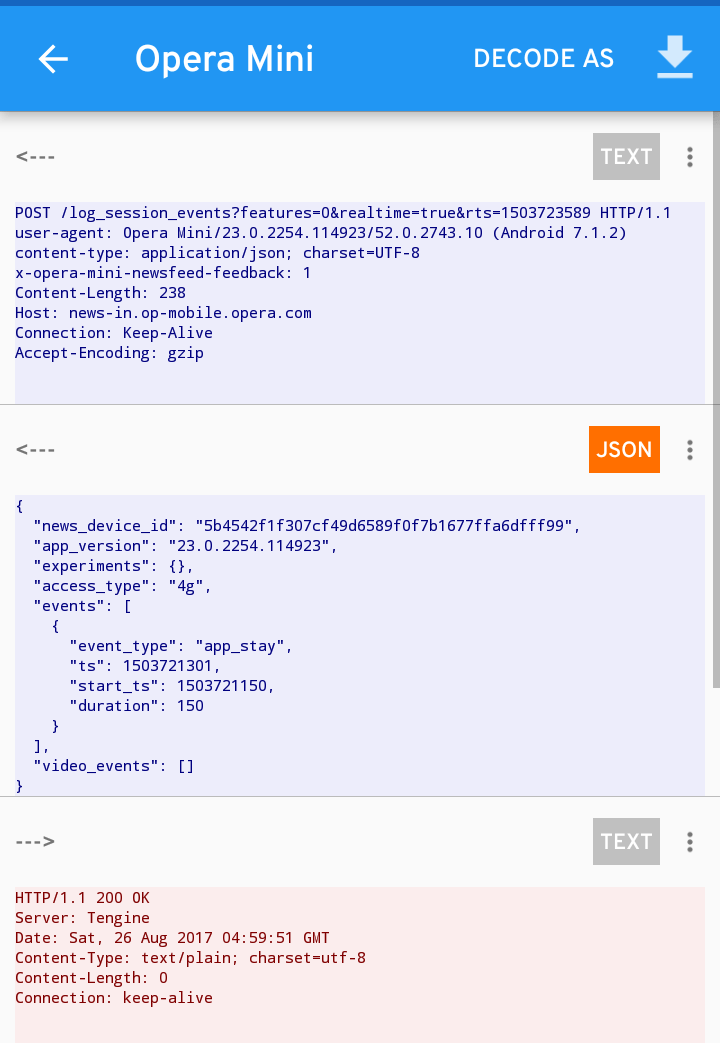

- Nella lista delle app mostrate, seleziona l’app di cui vuoi analizzare il traffico.

- Esegui le azioni nell’app target (login, caricamento file, etc.) e torna a Packet Capture per visualizzare le richieste e le risposte.

Nota: per interrompere la cattura, premi di nuovo il pulsante di stop. Se disinstalli Packet Capture ma rimane il PIN o il certificato, vai in Impostazioni > Sicurezza > Cancella credenziali (o Gestione certificati) e rimuovi il certificato installato.

Screenshot di esempio

Alternative e approcci avanzati

- mitmproxy (proxy man‑in‑the‑middle): ottimo su PC, potente per scripting e replay di richieste. Richiede configurazione di proxy e certificati.

- Burp Suite: interfaccia professionale per testing della sicurezza, usato da penetration tester.

- tcpdump / Wireshark con ADB: cattura il traffico dal dispositivo via ADB e analizzalo su PC con Wireshark. Utile per grandi analisi o per protocollo non HTTP.

- tPacketCapture: alternativa su Android con funzionalità simili.

Scelta guidata: se vuoi rapidità e semplicità usa Packet Capture; per analisi avanzate o automazione preferisci mitmproxy o Burp Suite su PC.

Procedura alternativa: usare adb + tcpdump

- Installa Android SDK platform‑tools su PC e collega il dispositivo via USB.

- Esegui: adb shell tcpdump -i any -s 0 -w /sdcard/capture.pcap

- Trasferisci il file: adb pull /sdcard/capture.pcap

- Analizza con Wireshark.

Questa procedura può richiedere permessi o un dispositivo con shell aperta; alcuni OEM limitano tcpdump sulle build di produzione.

Best practice di sicurezza

- Non installare certificati sconosciuti su dispositivi di produzione o aziendali.

- Installare certificati solo su dispositivi di test o su account che puoi controllare.

- Disabilita la cattura quando non serve.

- Se lavori con dati sensibili (es. banking), evita di esporli su reti pubbliche o esegui test in ambienti isolati (Wi‑Fi di laboratorio).

Privacy e normativa (note generali)

- Non catturare il traffico di terzi senza consenso: potresti violare leggi sulla privacy e sulla intercettazione.

- Se lavori in ambito aziendale, allinea le pratiche con il team legale e con la policy interna sulla gestione delle credenziali e dei certificati.

- Per l’Unione Europea: trattare i dati personali secondo GDPR significa minimizzare l’accesso ai dati, anonimizzare dove possibile e documentare le basi giuridiche per l’elaborazione.

Che cosa succede con HTTPS e certificate pinning

- HTTPS: con un certificato root installato localmente, molte app permetteranno di decifrare il traffico e visualizzare payload e header.

- Certificate pinning: se l’app usa pinning, rifiuterà la connessione quando il certificato non combacia, rendendo impossibile la decodifica tramite proxy/strumenti locali senza bypass specifici.

Soluzioni: per app con pinning serve accesso al codice (strumenti di reverse engineering) o build di debug che disabilitano il pinning; entrambe richiedono competenze avanzate e autorizzazioni.

Checklist role‑based (sintetica)

- Utente attento alla privacy: evita reti pubbliche, usa VPN affidabili, controlla permessi app.

- Sviluppatore mobile: usa Packet Capture per debug, documenta endpoint e token, rimuovi dati sensibili dai log.

- Tester di sicurezza: usa Burp/mitmproxy, verifica pinning, prova replay e manipolazione dei parametri.

Playbook rapido per una sessione di cattura (SOP)

- Creare ambiente di test isolato (rete, account test).

- Installare e configurare Packet Capture o un proxy su PC.

- Installare certificato di test solo sul dispositivo di test.

- Avviare la cattura e riprodurre i flussi nell’app target.

- Raccogliere i file di log/pcap e analizzare in sicurezza.

- Rimuovere certificati e credenziali e documentare i risultati.

Casi d’uso e accettazione dei risultati

Criteri per considerare una sessione di cattura utile:

- Hai identificato gli endpoint chiamati dall’app.

- Hai visualizzato payload sensibili (se presenti) o confermato cifratura.

- Hai raccolto evidenze per ticket di bug o report di sicurezza.

Esempi di problemi comuni e come risolverli

- Nessun traffico catturato: verifica che la VPN locale sia attiva e che l’app target non usi una propria VPN.

- Traffico cifrato incomprensibile: prova ad abilitare il certificato SSL nell’app di cattura o usa un proxy su PC.

- App si blocca dopo installazione certificato: rimuovi il certificato e riprova in un dispositivo di test.

Glossario sintetico

- VPN locale: connessione VPN creata dall’app sul dispositivo per intercettare il traffico internamente.

- Certificate pinning: metodo che fissa un certificato specifico nel client e rifiuta altri certificati.

- Proxy: server che instrada e, se autorizzato, decodifica il traffico per ispezione.

Rischi e mitigazioni

- Rischio: esposizione delle credenziali se il dispositivo viene compromesso.

Mitigazione: usare solo dispositivi di test e rimuovere certificati dopo l’uso. - Rischio: violazione di policy aziendale.

Mitigazione: ottenere approvazione da sicurezza IT prima di eseguire test.

Riepilogo finale

Catturare il traffico di rete su Android è accessibile anche senza root grazie a soluzioni che creano una VPN locale e, opzionalmente, installano certificati SSL per decifrare HTTPS. È uno strumento potente per debug, test e valutazione della privacy, ma presenta limiti (certificate pinning) e rischi legali o di sicurezza se usato su dispositivi non autorizzati. Segui le checklist e le best practice di sicurezza per minimizzare i rischi.

Nota: se desideri, posso fornirti una guida passo‑passo personalizzata per mitmproxy o uno script di automazione per la raccolta pcap via adb.