Cómo borrar discos con DBAN — Darik's Boot and Nuke

Qué es DBAN en una frase

DBAN es un CD/USB de arranque que sobreescribe todo el contenido de un disco para evitar la recuperación de datos. Definición rápida: herramienta de borrado de medios basada en sobreescritura.

Objetivo y variantes de búsqueda

Intento principal: aprender a usar DBAN para borrar discos de manera segura. Variantes relacionadas: usar DBAN, borrar disco con DBAN, métodos de borrado DoD Gutmann PRNG, alternativas a DBAN, borrado seguro de discos.

Antes de empezar: comprobaciones y buenas prácticas

- Haz copia de seguridad de cualquier dato que necesites conservar. El borrado es irreversible.

- Desmonta la unidad si el sistema operativo la está usando y confirma el identificador correcto (sda, sdb, etc.).

- Comprueba la legalidad y la política interna: algunas empresas requieren registros y aprobaciones antes del borrado.

- Ten una nota del método que vas a usar (DoD, Gutmann, Quick…) y documenta el lote de discos.

Importante: Si la unidad contiene datos personales regulados por normativa (por ejemplo, datos personales protegidos), consulta el responsable de protección de datos antes de destruir o borrar carretes de discos.

Preparar el medio de arranque

- Descarga la imagen .iso desde la web oficial de DBAN. Siempre valida la fuente.

- Graba la ISO en un CD o crea un USB booteable (herramientas: Rufus, balenaEtcher, dd).

- Arranca el equipo desde el CD/USB. Configura la BIOS/UEFI si hace falta.

Uso paso a paso (interactivo)

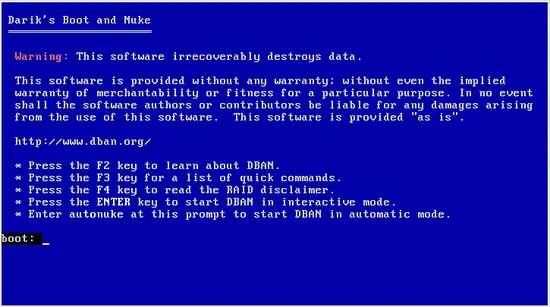

Al arrancar desde DBAN verás una pantalla con opciones básicas.

- Pulsa «Enter» para iniciar en modo interactivo.

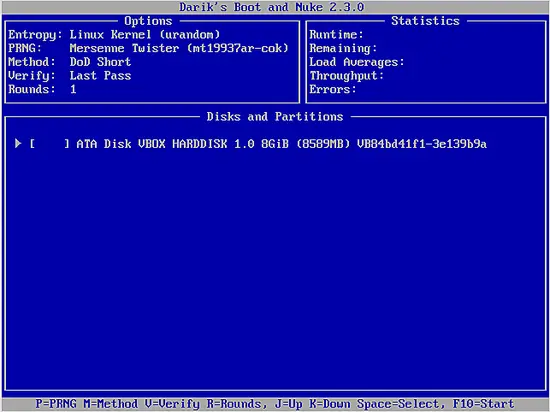

- Selecciona los discos o particiones a borrar. En entornos virtuales puede aparecer un solo disco.

- Si hay varias entradas, navega con «J» y «K» y marca con la «Barra espaciadora» las que quieras borrar.

- Cuando termines la selección, pulsa «F10» para comenzar el borrado.

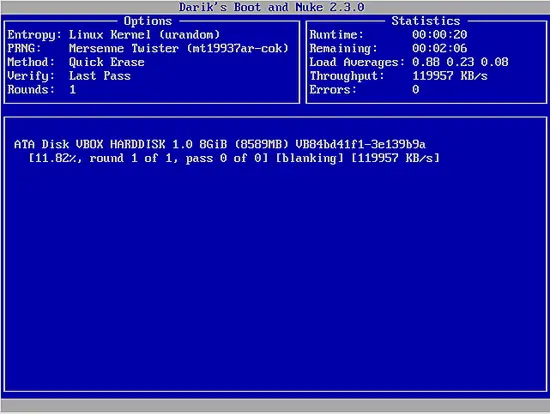

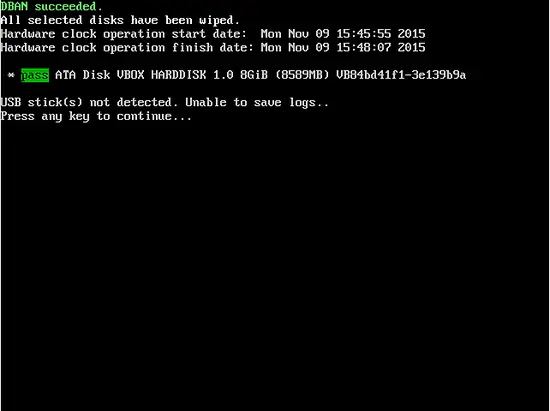

Al completar el proceso, DBAN mostrará el resultado para cada dispositivo.

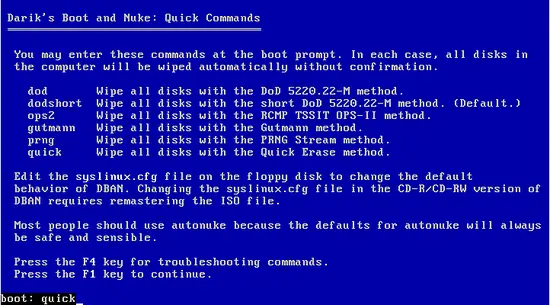

Métodos de borrado disponibles y cuándo usarlos

En la pantalla principal pulsa «F3» para ver los comandos y escribir el método que prefieras. Pulsa «F1» para confirmar el método seleccionado.

Descripción resumida de los métodos principales:

DoD 5220

- ¿Qué hace? Varias pasadas (siete en la explicación clásica) con patrones y datos aleatorios.

- Uso recomendado: estándar para empresas y reciclaje donde se requiere una metodología probada.

- Ventaja: ampliamente aceptado y fiable para la mayoría de casos.

OPS-II

- ¿Qué hace? Alterna pasadas de ceros y unos y termina con datos aleatorios.

- Uso recomendado: cuando se busca mezclar patrones predecibles con aleatoriedad para mayor resistencia a análisis.

Gutmann

- ¿Qué hace? 35 pasadas con combinación de patrones específicos y aleatorios (diseñado originalmente para distintos tipos de codificación magnética).

- Uso recomendado: cuando se quiere máxima prudencia con medios magnéticos antiguos; es lento.

- Nota: Para unidades modernas (SSD), su eficacia no es necesariamente superior.

PRNG

- ¿Qué hace? Una pasada con un generador pseudoaleatorio.

- Uso recomendado: usuarios domésticos y pequeñas oficinas que quieren un borrado rápido y razonablemente seguro.

Quick

- ¿Qué hace? Escritura de ceros en una sola pasada.

- Uso recomendado: cuando se necesita borrar rápidamente para pruebas o reutilización local sin requisitos de seguridad estrictos.

- Riesgo: menos seguro frente a herramientas forenses avanzadas.

Consideraciones según el tipo de medio (HDD vs SSD vs cifrado)

- HDD magnético: Los métodos de sobreescritura (DoD, Gutmann) son aplicables.

- SSD y unidades flash: el desgaste, la gestión interna (wear leveling) y bloques no direccionables hacen que la sobreescritura tradicional sea poco fiable.

- Alternativa: usar ATA Secure Erase proporcionado por el fabricante o el cifrado completo del disco y eliminar las claves.

- Unidad cifrada: si el disco está cifrado correctamente, destruir la clave de cifrado (crypto-erase) suele ser más rápido y efectivo que sobreescribir todo el disco.

Nota: DBAN no sobrescribe áreas protegidas por el firmware ni realiza Secure Erase en SSDs. Para SSD usa las utilidades del fabricante.

Cuándo DBAN puede fallar o ser insuficiente (contraejemplos)

- Si el atacante usa técnicas forenses avanzadas (microscopia de fuerza magnética, análisis de remanencia), puede ser posible recuperar restos en discos antiguos.

- En SSDs, bloques mapeados fuera del controlador y wear-leveling pueden dejar datos inaccesibles para DBAN, que no garantiza eliminación total.

- Si el sistema tiene cifrado activo y las claves siguen almacenadas en el mismo equipo, un borrado mal planificado puede dejar vulnerabilidades.

Alternativas y enfoques complementarios

- Secure Erase (ATA) — recomendado para SSD: comando estándar del fabricante para restaurar la unidad a estado de fábrica.

- Cifrado completo + eliminación de claves — eficaz para todos los tipos de medios cuando se prepara con antelación.

- Destrucción física — cuando la seguridad debe ser absoluta (triturar, desmagnetizar), útil para medios que contienen secretos extremadamente sensibles.

- Herramientas comerciales con certificación — para entornos regulados que requieren registros y garantías.

Modelo mental y heurística rápida

- Para datos no sensibles: Quick o PRNG suelen ser suficientes.

- Para datos sensibles: DoD o Gutmann para HDD; Secure Erase o crypto-erase para SSD.

- Para información clasificada o extremadamente sensible: combinación de borrado y destrucción física.

Procedimiento estándar (SOP) para un técnico

- Validar autorización y registrar motivo del borrado.

- Hacer copia de seguridad y confirmar integridad de la copia.

- Etiquetar el disco y anotar el identificador.

- Crear medio de arranque DBAN y comprobar versión de la ISO.

- Arrancar desde DBAN, seleccionar unidad y método.

- Ejecutar borrado y guardar logs/screenshots del resultado.

- Marcar el disco como borrado en el inventario y seguir la política de disposición.

Criterios de aceptación

- El proceso finaliza sin errores y DBAN muestra “succeeded” para la unidad.

- Registros del evento y método utilizado están archivados.

- El disco no vuelve a montarse con datos legibles.

Checklist para roles (rápido)

- Administrador TI: verificar aprobaciones, ejecutar y conservar registros.

- Usuario doméstico: confirmar backups, crear USB booteable, seleccionar disco correcto.

- Responsable de cumplimiento: revisar método y documentación para auditoría.

Riesgos y mitigaciones (matriz cualitativa)

- Riesgo: Seleccionar disco equivocado. Mitigación: etiquetar y verificar dos veces el identificador.

- Riesgo: No cumplir normativa. Mitigación: consultar DPO y registrar el proceso.

- Riesgo: SSD no completamente borrada. Mitigación: usar Secure Erase o cifrado + eliminar claves.

Notas sobre privacidad y cumplimiento

Para datos personales cubiertos por GDPR u otras leyes, documenta el borrado como parte del ciclo de vida del dato. La eliminación debe ser trazable y realizada con autorización cuando se aplica a datos de terceros.

Pruebas y aceptación (casos de prueba)

- Caso 1: Disco de prueba con archivos de texto. Ejecutar Quick; verificar que el sistema no monta el volumen y que no recuperas archivos con herramientas básicas.

- Caso 2: Disco con datos sensibles. Ejecutar DoD; validar log de éxito y comprobar con herramienta forense básica (no con equipos de laboratorio extremo).

- Caso 3: SSD. Ejecutar Secure Erase del fabricante y confirmar que el disco vuelve al estado de fábrica.

Ejemplo de flujo de decisión (Mermaid)

flowchart TD

A[¿Unidad es SSD?] -->|Sí| B[Usar Secure Erase o crypto-erase]

A -->|No| C[¿Datos altamente sensibles?]

C -->|Sí| D[Usar Gutmann o combinación + registrar]

C -->|No| E[Usar DoD o PRNG]

D --> F[Considerar destrucción física]

E --> FBuenas prácticas finales

- No reutilices un disco borrado sin verificar su estado.

- Mantén un inventario y registros de borrado para auditoría.

- Para SSDs, prioriza métodos que interactúen con el firmware.

- Si necesitas verificación de no recuperación a nivel forense, contrata un servicio profesional.

Resumen

- DBAN es práctico y eficaz para la mayoría de discos magnéticos. Ofrece varios métodos adaptables a distintos niveles de sensibilidad. Para SSDs y escenarios regulados, usa herramientas específicas del fabricante, cifrado o destrucción física. Documenta siempre el proceso y actúa según la política de datos de tu organización.

Extras rápidos

- Mini-ficha: Si dudas, usa DoD como estándar seguro. Para velocidad, PRNG o Quick. Para SSD, usa Secure Erase.

Social preview sugerido OG título: Borrar discos con DBAN: guía práctica OG descripción: Aprende a usar DBAN para borrar discos, elegir el método correcto y cuándo usar alternativas como Secure Erase o destrucción física.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD