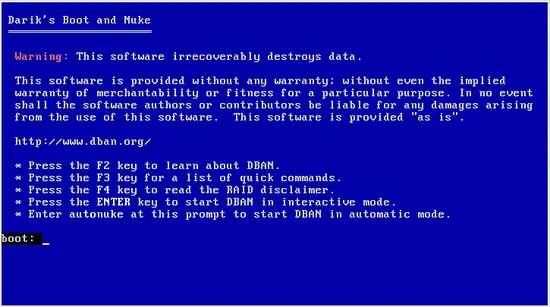

Borrar discos con DBAN: guía segura

DBAN (Darik's Boot and Nuke) es una herramienta gratuita y autónoma para borrar discos de forma completa. Es fácil de usar, ofrece varios métodos de sobreescritura (DoD, Gutmann, OPS-II, PRNG, Quick) y sirve para la mayoría de escenarios domésticos y de oficina; para casos forenses extremos se recomiendan métodos adicionales.