Cómo protegerse del ataque FileFix en Windows

Importante: no asumas que una sola medida es suficiente; aplica varias capas de protección (defensa en profundidad) y mantén Windows y el navegador actualizados.

Qué es FileFix (resumen rápido)

FileFix es una técnica que abusa del flujo legítimo de “Guardar como” en navegadores y de la lógica de ejecución de archivos .hta (HTML Application) en Windows. El problema central es que, en muchos navegadores, cuando guardas una página con “Guardar como”, el archivo resultante no recibe la marca de seguridad conocida como Mark of the Web (MoTW), por lo que algunas comprobaciones locales pueden no activarse. Si el archivo luego se renombra a .hta y se abre, mshta.exe puede ejecutar HTML y scripts como si fueran una aplicación local.

Definición (1 línea): Mark of the Web (MoTW) es una etiqueta que Windows usa para marcar archivos descargados de internet y aplicar políticas de seguridad adicionales.

Cómo funciona el ataque FileFix (pasos)

- El atacante crea una página web maliciosa que contiene código que realizaría acciones dañinas si se ejecuta localmente.

- La víctima abre la página en un navegador y usa “Guardar como” para descargarla localmente (intencionalmente o mediante engaño social).

- El archivo guardado no recibe MoTW en algunos navegadores, o la víctima lo renombra manualmente con extensión .hta.

- Al abrir el archivo .hta, mshta.exe ejecuta el contenido con los privilegios del usuario sin pasar por algunas comprobaciones de seguridad, permitiendo ejecutar ransomware, robar credenciales o instalar malware.

Escenario típico: una campaña de phishing que convence a un usuario de “guardar” códigos MFA o instrucciones y nombrarlos de cierta forma; el atacante confía en la ingeniería social para que el archivo termine con .hta.

Medidas inmediatas para usuarios individuales

1) No visitar páginas sospechosas ni abrir enlaces no verificados

- Evita abrir enlaces enviados por correo, mensajería o redes sociales cuando no esperabas ese contenido.

- Verifica el remitente y comprueba la URL antes de interactuar.

- Activa protección contra phishing en tu navegador (Chrome, Edge, Firefox la ofrecen).

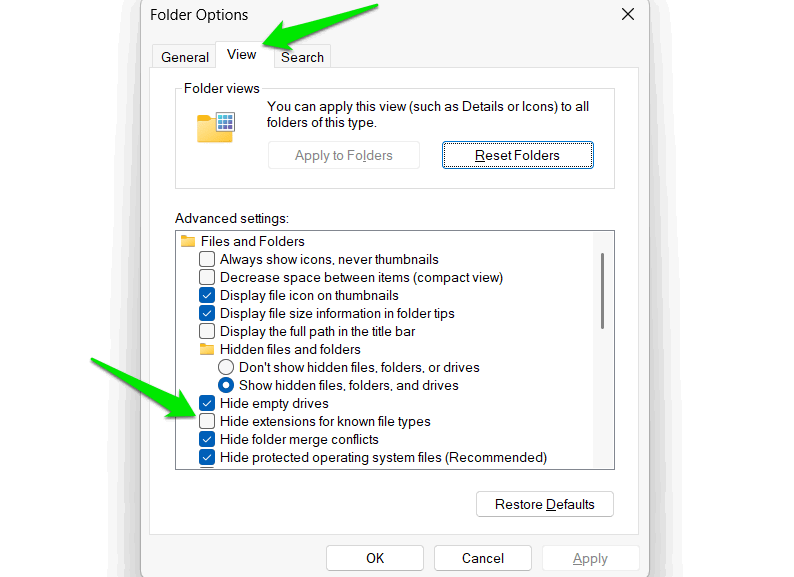

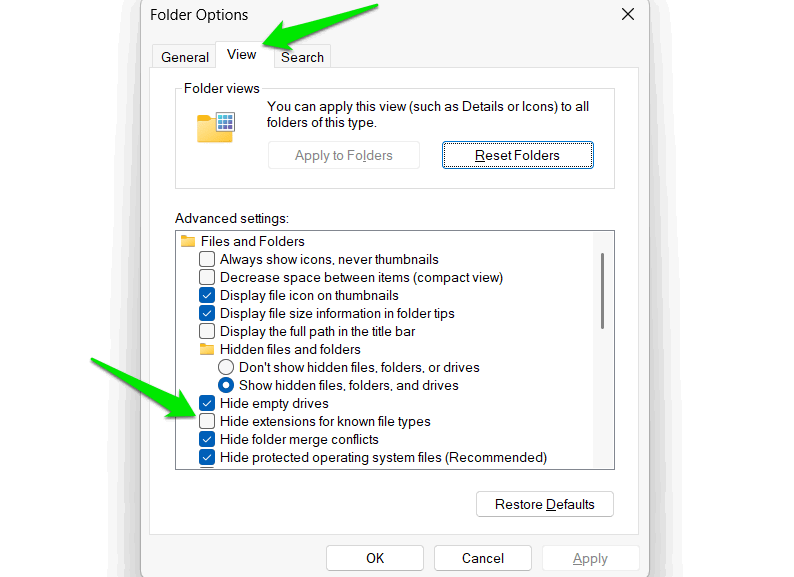

2) Mostrar siempre las extensiones de archivo en Windows

Windows suele ocultar extensiones, lo que dificulta identificar cambios como .html → .hta. Actívalas así:

- En el Explorador de archivos, haz clic en “Ver más” (tres puntos) y selecciona “Opciones”.

- Ve a la pestaña “Ver” y desmarca “Ocultar las extensiones de archivo de tipos de archivo conocidos”.

Ahora verás la extensión real antes de abrir un archivo.

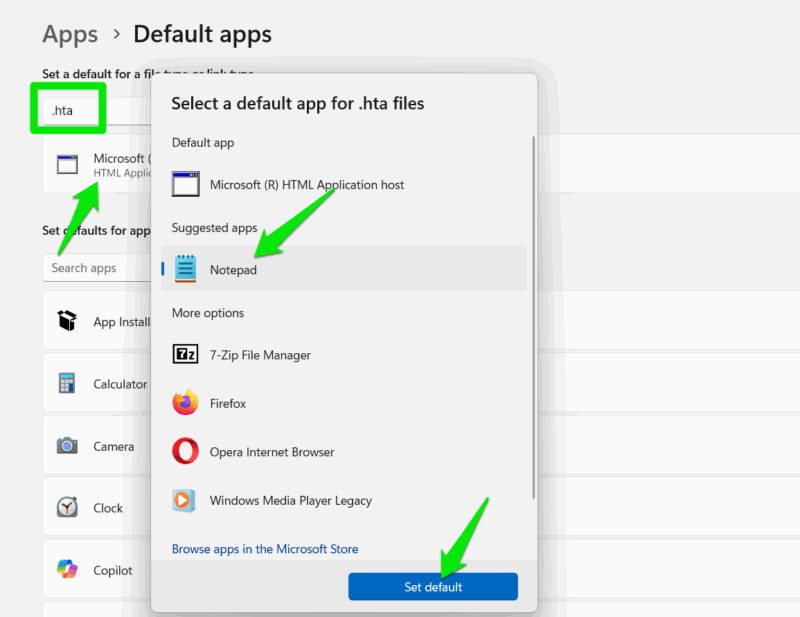

3) Reasociar .hta a un editor de texto (Notepad)

Por defecto, mshta ejecuta .hta. Si cambias la aplicación predeterminada de .hta a un editor, el archivo se abrirá como texto, evitando la ejecución automática:

- Configuración > Aplicaciones > Aplicaciones predeterminadas.

- Busca “.hta” en “Establecer un valor predeterminado para un tipo de archivo o protocolo”.

- Cambia la asociación de “Microsoft (R) HTML Application host” a “Bloc de notas” y pulsa “Establecer predeterminado”.

Nota: esto afectará sólo a usuarios que realmente no dependan de .hta para tareas legítimas; en entornos empresariales, confirma con el equipo de TI.

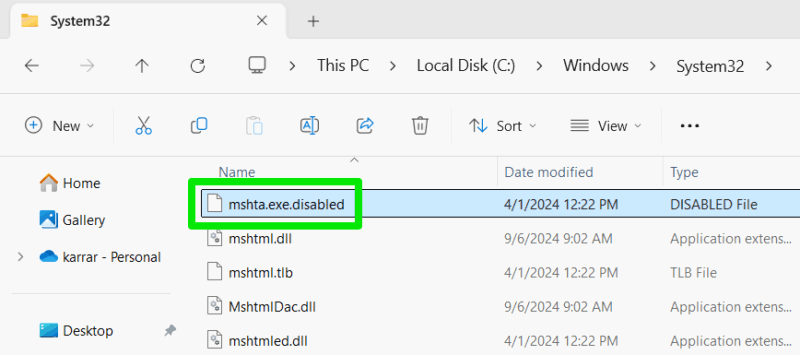

4) Deshabilitar mshta.exe renombrando el ejecutable

Si no necesitas mshta, puedes deshabilitarlo renombrando el archivo en las dos ubicaciones del sistema:

- C:\Windows\System32\mshta.exe

- C:\Windows\SysWOW64\mshta.exe

Cámbialos a “mshta.exe.disabled” en ambas rutas. Requiere privilegios de administrador y, en algunos sistemas, tomar propiedad del archivo. Para revertir, restablece el nombre original.

Advertencia: renombrar ejecutables del sistema puede interferir con software legítimo heredado. Prueba en una máquina controlada antes de aplicar masivamente.

Controles de navegador y buenas prácticas adicionales

- Habilita la protección mejorada (Enhanced Protection) en Chrome para protección basada en IA en tiempo real.

- Evita usar la función “Guardar como” para archivos sospechosos; en su lugar, guarda PDFs o captura la información relevante manualmente.

- Comprueba si tu navegador ofrece la opción de añadir MoTW al guardar; si aparece en una actualización futura, actívala.

- Instala extensiones de seguridad solo de fuentes confiables; demasiado software puede aumentar la superficie de ataque.

Controles para administradores y organizaciones

- Políticas de grupo: distribuir una GPO que muestre extensiones de archivo y, si procede, reasocie .hta a un editor en entornos de usuario.

- Application whitelisting: permitir solo aplicaciones aprobadas y bloquear mshta.exe si no está requerido.

- Endpoint Protection: mantener EDR/AV con firmas y detección de comportamiento y alertas sobre ejecución inusual de mshta.

- Educación al usuario: campañas de concienciación sobre ingeniería social y práctica regular de simulacros anti-phishing.

Playbook de respuesta rápida (SOP) para un incidente FileFix

- Contener

- Desconecta el equipo afectado de la red.

- Suspende cuentas de usuario si hay signos de compromiso.

- Identificar

- Localiza el archivo .hta involucrado y conserva una copia para análisis.

- Revisa logs de ejecución y del EDR para ver procesos hijos iniciados por mshta.

- Erradicar

- Elimina el archivo malicioso y restaura los binarios legítimos si fueron modificados.

- Revoca credenciales comprometidas y fuerza cambios de contraseña/MFA.

- Recuperar

- Restaura sistemas desde respaldos verificados si es necesario.

- Vuelve a conectar a la red solo tras validar que el sistema está limpio.

- Aprender

- Analiza el vector (phishing, adjunto, descarga) y actualiza políticas y formación.

Criterios para declarar incidentes resueltos: no hay procesos maliciosos activos, EDR no muestra actividad persistente, y credenciales afectadas han sido rotadas.

Lista de comprobación por roles (rápida)

- Usuario final:

- Mostrar extensiones de archivo.

- No abrir enlaces no solicitados.

- Informar al equipo de seguridad ante archivos extraños.

- Administrador de TI:

- Aplicar GPO para mostrar extensiones.

- Valorar reasociar .hta o deshabilitar mshta.

- Revisar políticas de whitelisting.

- Responsable de seguridad (CISO):

- Incluir FileFix en playbooks de incidentes.

- Programar formación de phishing.

Matriz de riesgos y mitigaciones (calidad cualitativa)

- Riesgo: Ejecución de .hta malicioso — Mitigación: Reasociación .hta, deshabilitar mshta, whitelisting.

- Riesgo: Usuario engañado para guardar archivo — Mitigación: Formación y filtros de correo.

- Riesgo: Fallos del antivirus en detectar .hta — Mitigación: EDR con detección de comportamiento y políticas de ejecución.

Casos donde las mitigaciones pueden fallar

- Si un entorno requiere mshta para aplicaciones legítimas, deshabilitarlo puede ser inviable; en ese caso, aplica whitelisting por hash y restringe permisos de los usuarios.

- Si el atacante dispone de credenciales administrativas, podrá revertir cambios (p. ej. mostrar extensiones), por lo que la gestión de privilegios y el hardening son críticos.

Heurística rápida para usuarios: 3 preguntas antes de guardar

- ¿Esperaba esta página o este archivo? Si no, no guardes.

- ¿El archivo tiene una extensión conocida visible? Si no está visible, muestra extensiones antes de abrir.

- ¿El remitente o la URL es confiable? Confirma con el emisor por otro canal.

Diagrama de decisión (Mermaid)

flowchart TD

A[¿Página sospechosa?] -->|Sí| B[Salir y reportar]

A -->|No| C[¿Necesitas guardar?]

C -->|No| B

C -->|Sí| D[Mostrar extensiones]

D --> E[¿Extensión .hta o similar?]

E -->|Sí| F[No abrir, reportar]

E -->|No| G[Guardar solo si se confía]Glosario breve (1 línea cada término)

- MoTW: Marca que indica origen web y aplica controles de seguridad.

- mshta.exe: Ejecutable de Windows que corre archivos .hta.

- .hta: Archivo de aplicación HTML que puede ejecutar HTML y scripts localmente.

- Whitelisting: Lista blanca de aplicaciones permitidas para ejecutar.

Resumen y recomendaciones finales

- FileFix explota la forma en que se guardan páginas web y la ejecución de .hta. Implementa defensa en profundidad: muestra extensiones, reasocia .hta a un editor o deshabilita mshta si es posible, refuerza políticas de correo y navegador, y mantén EDR actualizado.

- Prioriza medidas que se puedan desplegar sin interrumpir aplicaciones críticas: mostrar extensiones y educación de usuarios son cambios de bajo impacto y alto valor.

Si gestionas entornos corporativos, incluye estas prácticas en tu onboarding de seguridad y en los playbooks de respuesta a incidentes.

Nota: Mantente atento a actualizaciones de Microsoft y de los principales navegadores: la corrección definitiva puede llegar mediante actualizaciones del sistema o del propio navegador.

Social preview sugerido:

Título: Protege Windows del ataque FileFix Descripción: Evita que páginas guardadas ejecuten .hta maliciosos: muestra extensiones, reasocia .hta o deshabilita mshta y aplica controles adicionales.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD