Cómo reconocer y evitar el ataque "Grokking" en X

Grokking es una técnica maliciosa que abusa del asistente de IA Grok en X (antes Twitter) para que proporcione enlaces maliciosos dentro del campo “From” de anuncios promocionados. No basta con ver el anuncio: el riesgo surge cuando haces clic en el enlace que Grok devuelve. Evita interactuar con anuncios promovidos, verifica enlaces con un motor de búsqueda o herramientas como VirusTotal, y aplica controles de seguridad y procedimientos para usuarios y equipos de TI.

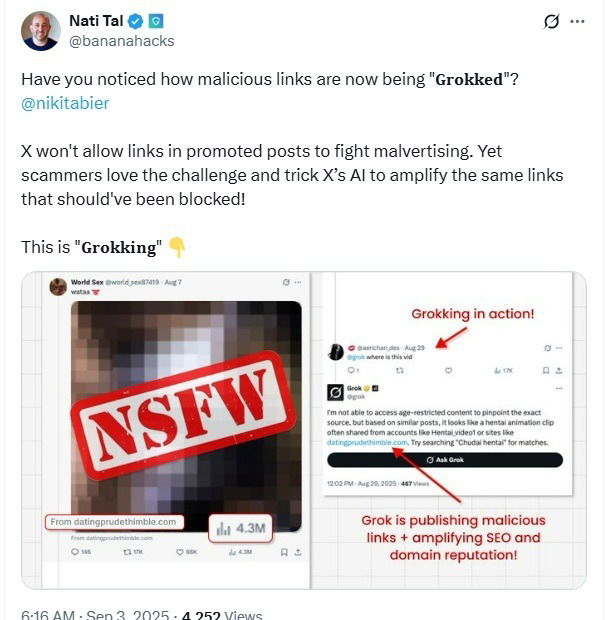

Resumen: Grokking es un exploit de malvertising que inserta enlaces maliciosos en el campo “From” de anuncios de vídeo promovidos en X. Cuando Grok responde a preguntas sobre el origen del vídeo, a veces devuelve ese enlace, y los usuarios que confían en la IA lo siguen sin verificar.

¿Qué es Grokking?

Grokking es el nombre que se ha dado a una forma de malvertising que aprovecha el propio asistente de IA Grok de la plataforma X. Los atacantes crean anuncios promocionados que parece que cumplen las normas —por ejemplo, anuncios de vídeo—, pero colocan un enlace malicioso dentro del metadato “From” (campo de procedencia). X no monitorea ese campo como si fuera contenido tradicional, por lo que el enlace suele pasar los controles automáticos.

Cuando un usuario pregunta a Grok de dónde procede un vídeo, Grok puede devolver el contenido del campo “From”; si ese campo contiene un enlace malicioso, Grok lo presentará como un destino clicable. El usuario, confiando en la IA, suele clicar sin verificar el destino y acaba en páginas con malware, phishing o estafas.

Definición breve: Grokking = técnica de malvertising que usa un campo metadata no supervisado + respuesta de IA para distribuir enlaces maliciosos.

Importante: Grokking explota la confianza en las respuestas generadas por IA y la falta de supervisión sobre metadatos específicos de anuncios.

Cómo funciona, paso a paso

- Un atacante crea un anuncio promocionado en X que cumple superficialmente las normas (imagen, texto o vídeo).

- En el metadato del anuncio, en el campo “From”, el atacante inserta un enlace malicioso en lugar de un identificador de cuenta.

- X aprueba el anuncio porque los filtros no bloquean ese campo específico.

- Los usuarios ven el anuncio promovido y, al preguntar a Grok de dónde es el vídeo, la IA responde mostrando el enlace del campo “From”.

- Un usuario hace clic en el enlace confiando en la respuesta de la IA y llega a un sitio que distribuye malware o intenta robar credenciales.

Señales para reconocer Grokking

- El anuncio es promocionado (etiqueta de “Promocionado” o “Promoted”).

- El contenido está diseñado para atraer clics rápidos (por ejemplo, contenido adulto o promesas exageradas).

- La respuesta de Grok ofrece un enlace directo en lugar de mencionar una cuenta de usuario o marca.

- El enlace en la respuesta no coincide con la URL oficial conocida de la marca.

Ejemplo público: varios investigadores y usuarios en X han mostrado hilos donde Grok devuelve enlaces sospechosos en respuesta a preguntas sobre el origen de un vídeo promocionado.

Nota: que un anuncio contenga contenido adulto no implica automáticamente que sea malicioso, pero sí incrementa la probabilidad de que sea usado para este tipo de estafas porque atrae más clics impulsivos.

Qué hacer antes de interactuar con anuncios promovidos

- No hagas clic en enlaces que Grok entregue automáticamente. Si Grok responde con un enlace, cópialo y pégalo en un buscador en lugar de abrirlo directamente.

- Busca la marca o la URL en un motor de búsqueda fiable y confirma que la dirección coincide con el sitio oficial.

- Si el enlace parece ser el sitio oficial, navega manualmente hasta la web oficial desde el buscador, no desde el enlace proporcionado por Grok.

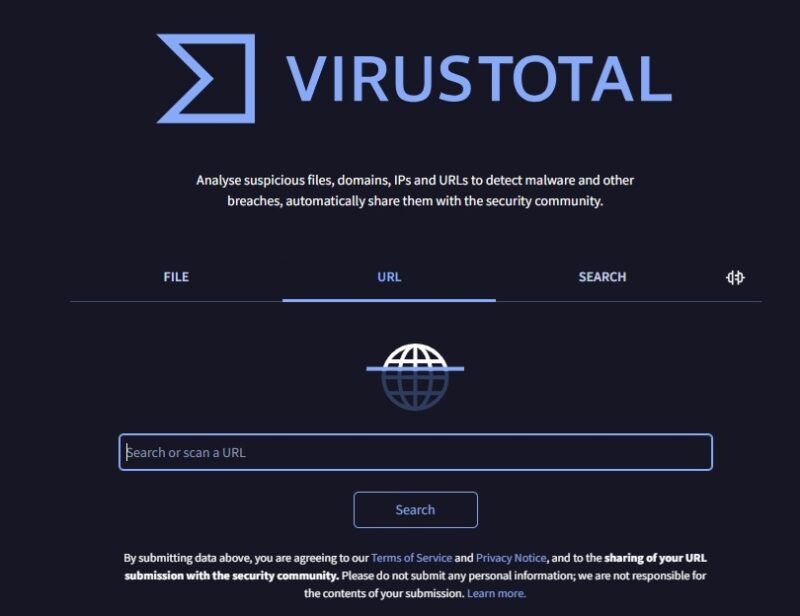

- Usa herramientas de análisis de URL como VirusTotal antes de abrir un enlace sospechoso.

Verifica enlaces con VirusTotal

VirusTotal permite introducir una URL o un archivo para que la analicen múltiples motores de seguridad. No es infalible, pero es una capa de protección sencilla y gratuita que ayuda a identificar enlaces marcados como sospechosos.

Importante: Un resultado negativo en VirusTotal no garantiza seguridad absoluta; siempre combina comprobaciones automáticas con juicio humano.

Evita anuncios promocionados cuando sea posible

La manera más simple de reducir el riesgo es no interactuar con anuncios promovidos:

- Desplázate sin clicar: si no haces nada con el anuncio, no serás afectado por Grokking.

- Considera usar ad blockers en la versión web de X para reducir la exposición a anuncios. En móvil, los bloqueadores no siempre funcionan.

- X Premium+ ofrece una experiencia con menos o ninguna publicidad; es la vía oficial para evitar anuncios, aunque tiene coste.

Señales de estafa: demasiado bueno para ser verdad

Muchas variantes de Grokking atraen a usuarios con promesas de acceso sin identificación o «trucos» para evitar verificaciones. Regla práctica: si una oferta evita requisitos legales o parece anormalmente ventajosa, es muy probable que sea una estafa.

Alternativas seguras para usuarios y equipos

- Para usuarios: crea el hábito de comprobar la procedencia de cualquier enlace recibido desde IAs o fuentes automatizadas.

- Para responsables de comunidad y moderación: supervisa patrones de anuncios repetidos y reporta cuentas sospechosas a X.

- Para equipos de seguridad: automatiza la verificación de URLs de anuncios prometidos y bloquea dominios maliciosos a nivel de red o DNS.

Modelo mental simple para decidir si clicar

- Confianza: ¿confías en la fuente? (Marca verificada, URL conocida)

- Verificabilidad: ¿puedes comprobar la URL por otro medio? (búsqueda, site oficial)

- Necesidad: ¿es necesario abrir ahora o puedes volver más tarde cuando hayas verificado?

Si cualquiera de las tres respuestas es “no”, no abras el enlace.

Mini-metodología para una revisión rápida

- ¿El anuncio es promocionado? Si no, procede con cautela general.

- ¿La respuesta de Grok incluye un enlace? Si sí, no pulses.

- Copia la URL y pégala en el buscador o en VirusTotal.

- Confirma que el dominio coincide con la marca oficial.

- Si el enlace está marcado como sospechoso, repórtalo y bloquea su dominio.

Checklist por rol

Usuarios finales:

- No clicar enlaces entregados por respuestas automáticas sin verificar.

- Usar VirusTotal o buscadores antes de abrir enlaces.

- Reportar anuncios sospechosos a X.

Moderadores/comunidad:

- Monitorizar cuentas que publican anuncios similares.

- Recolectar evidencia (capturas, enlaces) antes de reportar.

- Coordinar cierres con soporte de la plataforma.

Equipos de seguridad IT:

- Añadir dominios maliciosos detectados a listas de bloqueo DNS.

- Instruir a usuarios sobre la técnica Grokking.

- Implementar detección de patrones de tráfico desde anuncios promovidos.

Procedimiento de respuesta ante una posible infección (runbook básico)

- Desconecta el dispositivo de la red.

- Examina qué URL o anuncio se abrió y preserva registros (capturas, historial del navegador).

- Ejecuta un escaneo con una solución antimalware actualizada.

- Cambia contraseñas desde un dispositivo no comprometido y habilita la autenticación multifactor.

- Notifica al equipo de seguridad y, si procede, a las autoridades o proveedores de servicios.

Nota: ante sospecha de robo de identidad o credenciales, asume que información sensible pudo haber sido comprometida y actúa en consecuencia.

Seguridad y endurecimiento para marcas y anunciantes

- Valida y escanea metadatos de anuncios antes de su publicación.

- Solicita a la plataforma que implemente validaciones adicionales en campos como “From” cuando el contenido es publicidad.

- Habilita listas blancas de dominios y certificados para anuncios que enlacen a sitios oficiales.

- Monitoriza impresiones anómalas y patrones de click-through que divergen del comportamiento normal de la marca.

Privacidad y cumplimiento

Si operas en regiones con regulación de datos (por ejemplo, GDPR/LPD local), ten en cuenta que:

- La exposición de usuarios a enlaces maliciosos que extraen datos personales puede implicar notificaciones o medidas de mitigación.

- Mantén registros de comunicaciones y decisiones si necesitas notificar a afectados o reguladores.

Importante: No inventes ni declares brechas de datos a menos que existan pruebas claras y proceso legal establecido.

Caso en que Grokking podría fallar o no ser efectivo

- Si X aplica una validación estricta del campo “From” y obliga a que sea un identificador de cuenta verificado.

- Si Grok cambia su comportamiento y no expone metadatos como enlaces en sus respuestas.

- Si los usuarios adoptan la práctica de verificar manualmente enlaces antes de hacer clic.

Contraejemplo: un anuncio legítimo de una marca que incluye su URL oficial en “From” y que coincide con la web verificada no constituye Grokking.

Diagrama de decisión (Mermaid)

flowchart TD

A[¿Es un anuncio promovido?] -->|No| B[Trata como contenido normal y aplica precaución]

A -->|Sí| C[¿Responde Grok con un enlace?]

C -->|No| D[Más seguro, pero sigue atento]

C -->|Sí| E[¿Conoces la URL?]

E -->|Sí| F[No clicar; verificar manualmente con búsqueda]

E -->|No| G[Copiar URL -> VirusTotal -> Buscar en Google]

G -->|Sospechoso| H[No abrir, reportar, bloquear dominio]

G -->|Parece legítimo| FResumen y acciones prácticas

- Grokking usa respuestas de IA para distribuir enlaces maliciosos insertados en metadatos de anuncios promocionados en X.

- Evita hacer clic en enlaces que Grok proporcione; verifícalos con buscadores o VirusTotal.

- Adopta controles técnicos (bloqueo DNS, listas blancas) y procedimientos operativos (checklists, runbooks) en organizaciones.

- Reporta anuncios sospechosos a X y fomenta una cultura de verificar antes de clicar.

Conclusión: La vulnerabilidad que explota Grokking es tanto técnica como humana. Puedes reducir el riesgo combinando educación del usuario, verificación de enlaces y controles técnicos.

Resumen final:

- No interactúes con anuncios promovidos sin verificar.

- Usa buscadores y VirusTotal para confirmar URLs.

- Implementa controles de seguridad a nivel organizativo y reporta incidentes.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD