Capturar datos de red (URL sniffing) en Android: guía práctica sin root

¿Qué es capturar datos de red (URL sniffing)?

Capturar datos de red, también llamado URL sniffing o captura de paquetes, es la técnica de observar los paquetes que un dispositivo envía y recibe por la red. Cada vez que una app comunica con un servidor, intercambia paquetes; la captura permite inspeccionar esos paquetes para saber qué información se transmite.

Breve definición: captura de paquetes = observar y registrar los paquetes de red que cruzan el dispositivo para analizar contenido, encabezados y destino.

¿Por qué querrías hacerlo? Beneficios y escenarios de uso

- Verificar si una app envía datos personales (correo, tokens, contactos) sin permiso.

- Comprobar si las comunicaciones están cifradas correctamente (HTTPS/TLS) o viajan en texto plano.

- Auditar permisos y comportamiento de apps instaladas.

- Depurar y diagnosticar problemas de conectividad durante el desarrollo.

Importante: Capturar tráfico de red en dispositivos que no son tuyos o sin consentimiento puede ser ilegal. Usa estas técnicas solo en tus dispositivos o con autorización explícita.

Limitaciones: cuándo la captura puede fallar o estar incompleta

- Pinning de certificados: algunas apps usan “certificate pinning” y bloquean proxies/inspección TLS.

- Comunicaciones cifradas con claves que no puedes descifrar: aunque veas el destino y metadatos, el payload puede permanecer inaccesible.

- Tráfico en otras interfaces: si usas redes celulares y la app usa técnicas nativas no interceptables, la captura puede perder paquetes.

Herramienta recomendada: Packet Capture (sin root)

Packet Capture es una app Android que actúa como intermediaria mediante una VPN local y permite instalar un certificado SSL para descifrar tráfico HTTPS cuando es posible. No requiere root.

Ventajas:

- No necesita root.

- Interfaz simple y lista de apps desde la que iniciar la captura.

- Guarda sesiones y permite inspeccionar peticiones/respuestas.

Limitaciones:

- No vence certificate pinning.

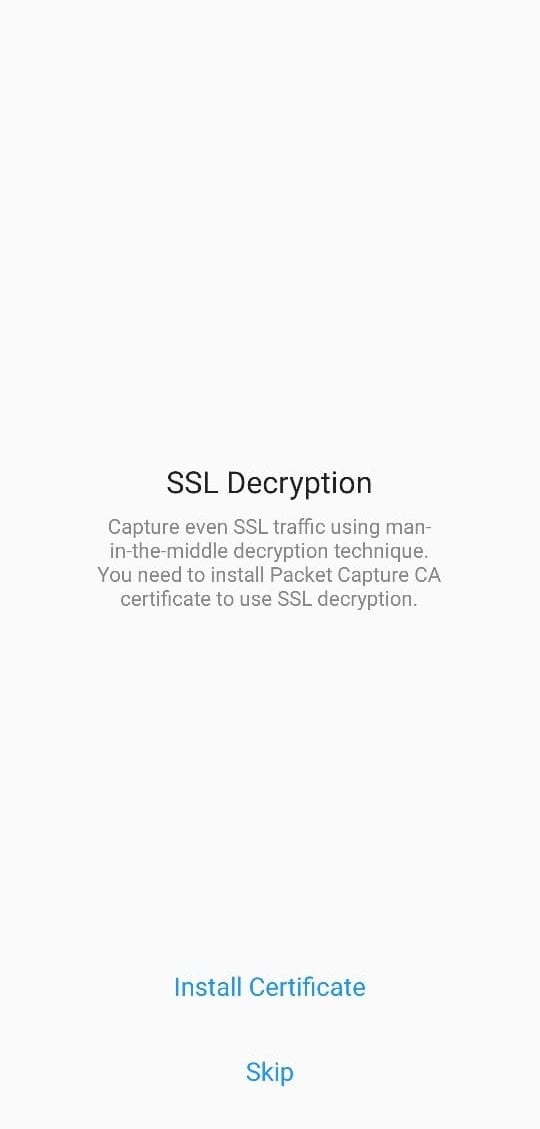

- Requiere instalar un certificado de usuario (implica riesgos, ver sección de seguridad).

Instrucciones paso a paso para usar Packet Capture

- Descarga e instala Packet Capture desde Google Play Store (Play Store).

- Abre la app.

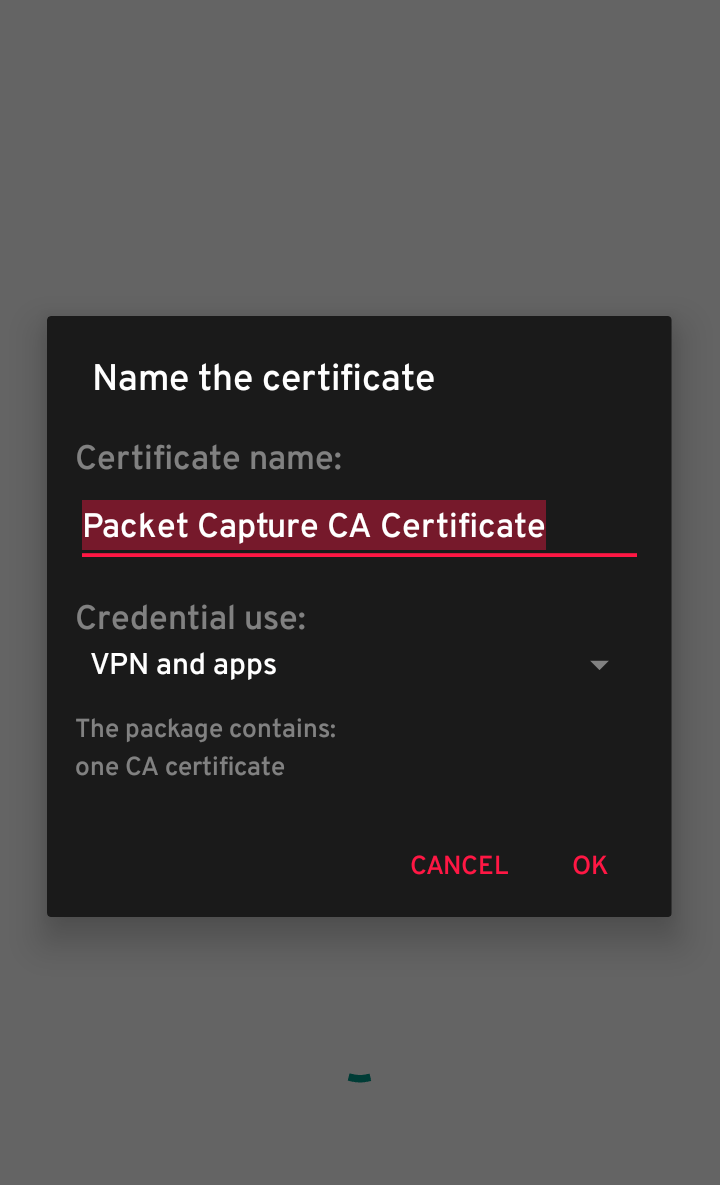

- Cuando Packet Capture pida instalar un certificado SSL, actívalo para poder inspeccionar HTTPS. Aunque no es obligatorio, proporciona más información.

- Si tu dispositivo no tiene PIN o patrón de pantalla, la app te pedirá configurar uno. Establece un PIN/patrón; es necesario para instalar el certificado.

- Pulsa el botón de inicio (flecha verde en la esquina superior derecha) para comenzar la captura.

- Acepta la petición para crear una conexión VPN local; esto permite que la app intercepte el tráfico.

- Verás una lista de apps con actividad de red. Toca cualquier app para ver peticiones, dominios, encabezados y cuerpos (si están descifrados).

- Para detener la captura, pulsa detener en la app.

- Si desinstalas la app y sigues viendo el PIN/patrón como requisito, ve a Ajustes > Seguridad > Borrar credenciales (Credenciales/Almacenamiento) para eliminar certificados de usuario.

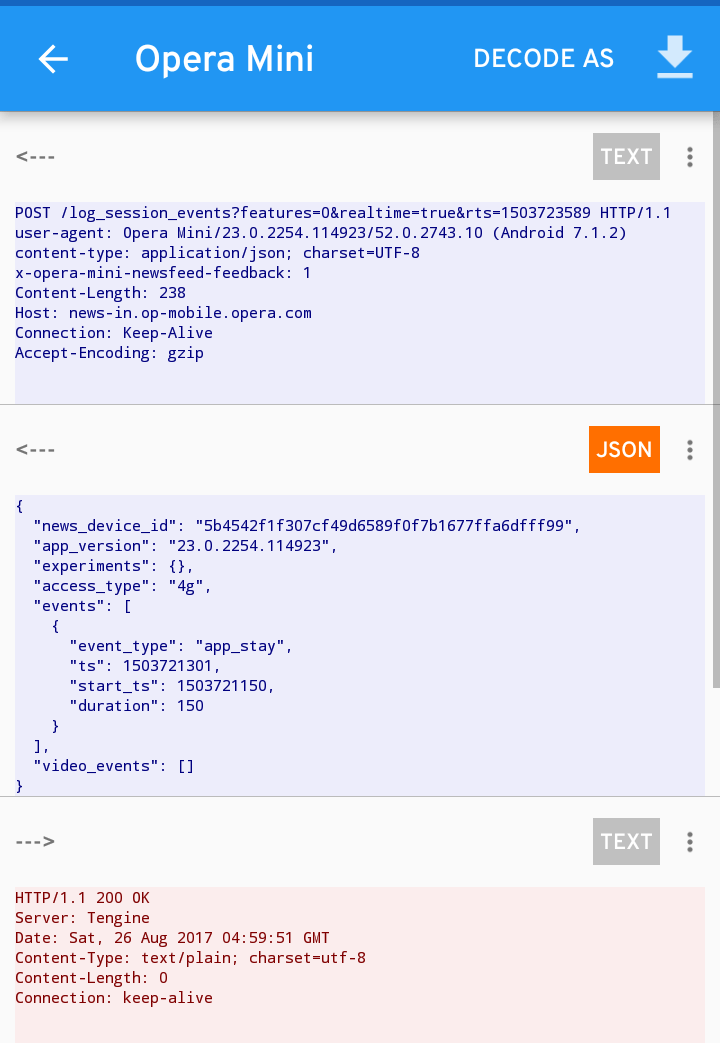

Capturas de pantalla paso a paso

Comprobaciones y criterios de éxito (Критерии приёмки)

- Puedes ver dominios a los que se conecta la app (ejemplo: api.ejemplo.com).

- Para tráfico no pinneado, ves el cuerpo de la petición y la respuesta en texto legible.

- Para tráfico cifrado sin pinning, ves encabezados TLS y certificados.

- Si la app no muestra tráfico, confirmar que la captura estaba activa antes de ejecutar la app.

Qué hacer si detectas una fuga o envío indebido de datos (playbook rápido)

- Documenta: guarda la sesión con la hora, app y captura completa.

- Identifica datos sensibles transmitidos (correo, token, contraseñas, identificadores únicos).

- Revoca cualquier credencial expuesta (cambia contraseñas, revoca tokens o sesiones).

- Desinstala o bloquea la app si no necesitas su funcionamiento inmediato.

- Reporta al desarrollador de la app y a la tienda (Play Store) con evidencia.

- Si es información legalmente sensible, considera asesoría profesional y reportes formales.

Alternativas y métodos complementarios

- mitmproxy en PC: intercepta tráfico móvil dirigiendo la Wi‑Fi a un proxy en tu ordenador; útil para auditorías más avanzadas.

- Wireshark + ADB: volcar tráfico vía tethering o usando captura remota; requiere conectividad y a veces root para interfaces locales.

- Herramientas para desarrolladores: usar logging de la app durante pruebas en entorno controlado.

Comparación rápida:

- Packet Capture: fácil, en el propio Android, no root.

- mitmproxy: más potente, scripts y filtros, necesita configuración de red.

- Wireshark: captura a bajo nivel, ideal para análisis profundo, más complejo.

Checklist según rol

Usuario final:

- No instalar certificados de fuentes no confiables.

- Revocar credenciales si se exponen.

- Evitar servicios bancarios en Wi‑Fi público.

Desarrollador:

- Implementar certificate pinning para comunicaciones sensibles.

- No enviar contraseñas en texto plano.

- Minimizar datos personales enviados.

Analista de seguridad:

- Usar mitmproxy/Wireshark para pruebas avanzadas.

- Documentar hallazgos y CVE si aplica.

- Probar en diferentes redes (Wi‑Fi, móvil, VPN).

Riesgos y mitigaciones

Riesgo: instalar certificado de usuario permite que otras apps (o un atacante con control del certificado) vean tráfico cifrado. Mitigación: solo instala certificados de fuentes confiables y elimínalos tras la auditoría. Usa un dispositivo de prueba separado si es posible.

Riesgo: certificate pinning impide inspección y puede dar falsos negativos. Mitigación: para pruebas de seguridad, usa builds de depuración sin pinning o soluciones instrumentadas.

Notas legales y privacidad (GDPR y buenas prácticas)

- Si capturas información personal de terceros, respeta las leyes de privacidad locales y las obligaciones del GDPR: minimiza datos recogidos y elimina evidencias innecesarias.

- Usa estas técnicas solo en tus dispositivos, en entornos de prueba o con consentimiento explícito.

Casos de uso y contraejemplos

Cuando usar Packet Capture:

- Auditoría rápida en tu teléfono.

- Diagnóstico de peticiones que fallan.

Cuando no sirve:

- Auditoría de apps con certificate pinning en producción (no podrás ver contenido cifrado).

- Análisis a nivel de red de operadores móviles o tráfico que no pasa por la VPN local.

Flujo de decisión para elegir método (Mermaid)

flowchart TD

A[¿Necesitas capturar tráfico desde un Android?] --> B{¿Sin root y rápido?}

B -- Sí --> C[Usar Packet Capture en el dispositivo]

B -- No --> D{¿Necesitas análisis avanzado?}

D -- Sí --> E[mitmproxy + PC]

D -- No --> F[Wireshark + ADB / tethering]

C --> G[Revisar certificados instalados]

E --> G

F --> G

G --> H{¿Se puede descifrar HTTPS?}

H -- Sí --> I[Analizar cuerpos y headers]

H -- No --> J[Revisar pinning y usar builds de debug]Mini metodología para una auditoría rápida (5 pasos)

- Preparación: dispositivo de prueba, copia de seguridad, lista de apps a revisar.

- Instalar Packet Capture y su certificado en el dispositivo de prueba.

- Ejecutar escenarios: iniciar la app y realizar acciones sensibles (login, pago, subida de archivos).

- Registrar hallazgos: dominios, URLs, headers, cuerpos, tiempos.

- Remediación y seguimiento: cambios en la app, reporte a proveedor y verificación posterior.

Glosario (1 línea cada término)

- Packet sniffing: inspección de paquetes de red que cruzan una interfaz.

- VPN local: VPN creada en el dispositivo para redirigir tráfico a una app intermediaria.

- Certificate pinning: técnica que fija un certificado específico para impedir MITM.

Pruebas de aceptación (test cases)

- Caso 1: Inicio de sesión en app X -> Captura muestra POST a api.ejemplo.com con JSON que contiene el campo “email” (éxito si aparece).

- Caso 2: Pago en app Y -> Captura no muestra números de tarjeta en texto plano (éxito si no aparecen).

- Caso 3: App con pinning -> Packet Capture muestra conectividad TLS pero no cuerpo descifrado (éxito si ocurre pinning).

Recuperar el sistema tras la auditoría

- Detener la captura y eliminar el certificado desde Ajustes > Seguridad > Borrar credenciales.

- Desinstalar Packet Capture si no lo necesitas.

- Restaurar configuraciones de red si fueron modificadas.

Conclusión

Capturar datos de red en Android es accesible y útil para auditar privacidad y seguridad sin necesidad de root. Packet Capture ofrece un punto de entrada sencillo, pero hay límites técnicos (pinning) y legales que debes respetar. Para auditorías profundas considera herramientas en PC y builds de depuración.

Resumen:

- Packet Capture permite inspeccionar tráfico en Android sin root.

- Instala certificado para acceder a HTTPS cuando sea posible.

- Revoca credenciales si detectas fugas y sigue el playbook de respuesta.

Si necesitas, puedo: proporcionar comandos para mitmproxy, un checklist descargable en CSV, o una plantilla de reporte de vulnerabilidad para enviar al desarrollador.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD