Cómo capturar datos de red (URL sniffing) en Android

Capturar tráfico de red en Android permite ver qué información envían y reciben las aplicaciones. Con apps como Packet Capture se puede hacer sin root, instalando un certificado local y usando una VPN local para interceptar y analizar paquetes. Esto es útil para comprobar permisos, detectar filtraciones de datos y probar seguridad, pero algunas apps usan técnicas (p. ej. certificate pinning) que impiden la captura.

Capturar datos de red, también llamado URL sniffing o captura de paquetes, suena técnico. Sin embargo, en Android es posible hacerlo de forma sencilla y sin root. URL sniffing es una técnica para observar qué datos envía y recibe un dispositivo por la red. En esta guía práctica explico qué es, por qué puede ser útil y cómo hacerlo con la app Packet Capture. También incluyo alternativas, cuándo fallará, y listas de verificación para roles distintos.

Qué es la captura de paquetes en pocas palabras

La captura de paquetes consiste en observar los fragmentos de información (paquetes) que viajan entre tu dispositivo y los servidores. Cada vez que una app se comunica con la nube, envía y recibe paquetes. La captura nos deja ver, por ejemplo, si un correo, una contraseña o un token viajan en texto plano o cifrados.

Término clave: paquete. Un paquete es la unidad mínima de datos que circula por la red.

Por qué capturar datos de red

- Verificar seguridad: comprobar si las credenciales o datos sensibles viajan en texto claro.

- Privacidad: detectar si una app filtra identificadores, contactos o ubicación sin permiso.

- Auditoría y depuración: durante pruebas o desarrollo, ayuda a validar solicitudes y respuestas.

- Educación: entender cómo funcionan las comunicaciones de red.

Importante

No uses estas técnicas para interceptar comunicaciones de otras personas sin permiso. Úsalas únicamente en tus dispositivos o con autorización.

Riesgos y consideraciones de privacidad

- Al instalar un certificado local en el dispositivo, la app que intercepta puede leer tráfico TLS/SSL descifrado. Confía solo en herramientas reputadas.

- En redes públicas no confiables, evita realizar operaciones sensibles (banca, pago) aunque uses captura por tu cuenta.

- Eliminar residuos: si desinstalas la app y sigues viendo un aviso de PIN o patrón, borra credenciales desde Ajustes > Seguridad > Borrar credenciales (o similar según el fabricante).

Cómo capturar datos de red en Android con Packet Capture

Packet Capture es una app que crea una VPN local en el dispositivo. El tráfico pasa por esa VPN y la app lo registra. No requiere root.

Guía paso a paso

- Descarga Packet Capture desde Google Play.

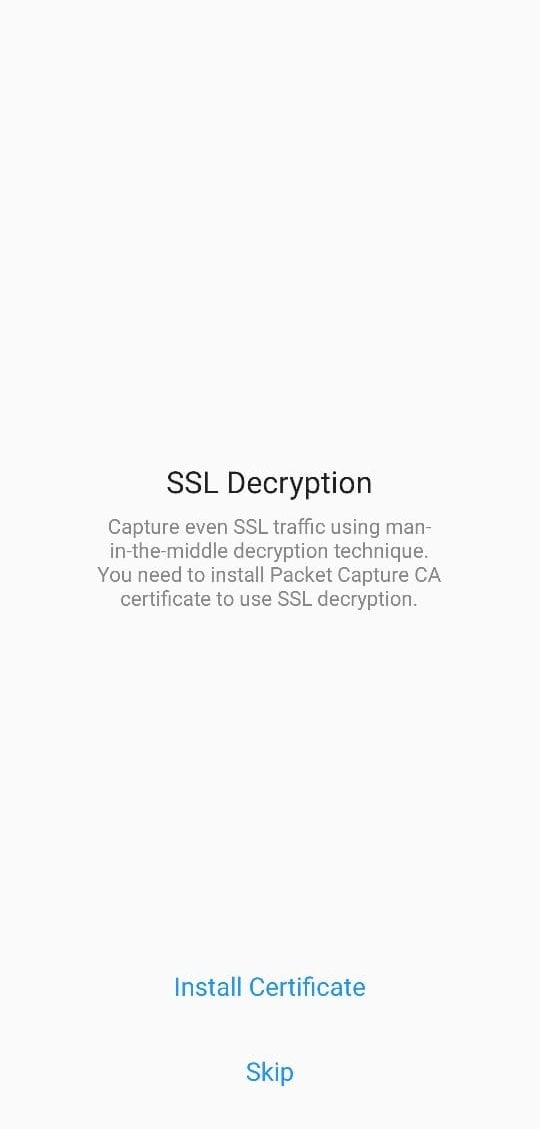

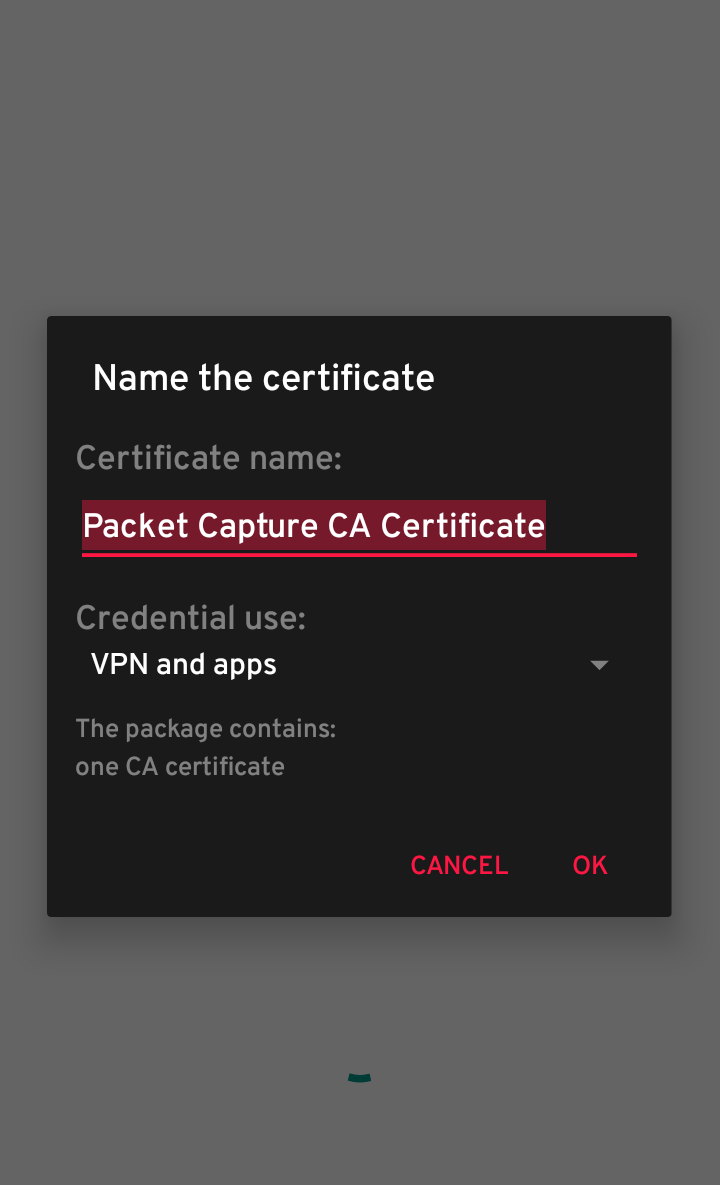

- Abre la app. Te pedirá instalar un certificado SSL. Habilítalo para ver tráfico HTTPS descifrado. Si no lo activas, verás solo metadatos o tráfico no cifrado.

- Si tu dispositivo tiene PIN o patrón, la app te pedirá confirmarlo. Si no tienes, crea un PIN/patrón temporal: es necesario para instalar el certificado.

- Pulsa el botón de inicio (flecha verde) para comenzar a capturar.

- Acepta la petición para configurar la VPN local.

- Verás una lista de apps que generan tráfico. Toca cualquier app para explorar sus solicitudes y respuestas.

- Para detener la captura, vuelve a la app y pulsa parar.

Consejos de uso

- Habilita el certificado solo si confías en la app y necesitas ver HTTPS. Si solo quieres verificar metadatos (dominios contactados), no es estrictamente necesario.

- Realiza pruebas en redes controladas cuando inspecciones datos sensibles.

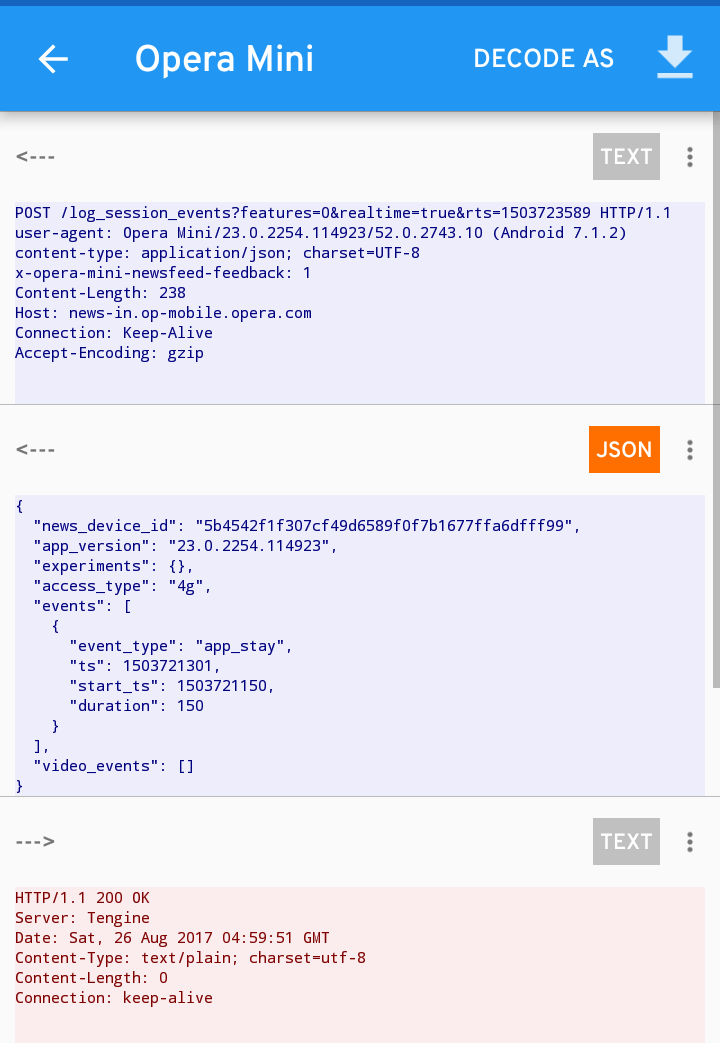

Capturas de pantalla paso a paso

Si necesitas desinstalar y sigues viendo la pantalla de bloqueo pidiendo PIN o patrón para el certificado, ve a Ajustes > Seguridad y borra las credenciales instaladas.

Cuándo la captura no mostrará datos legibles

- Certificate pinning: algunas apps verifican que el certificado del servidor sea exactamente el esperado y rechazan proxies con certificados distintos. En esos casos, la app puede negarse a establecer conexión.

- Envío de datos ya cifrados a nivel de aplicación: si la app cifra el contenido antes de TLS (p. ej. cifrado de extremo a extremo), la captura mostrará solo datos cifrados.

- Medidas anti-debugging o detección de proxy: apps orientadas a seguridad o DRM pueden bloquearse cuando detectan una VPN o proxy.

Alternativas cuando falla Packet Capture

- Usar un proxy externo como Burp Suite o OWASP ZAP en un equipo y configurar el dispositivo para usar ese proxy. Requiere red local y configuración adicional.

- Usar HTTP Toolkit o mitmproxy con un PC y definir la ruta de red hacia el proxy.

- Captura a nivel de red con tcpdump y Wireshark en una red controlada (requiere más conocimientos y, a veces, root o acceso al router).

Mini-metodología para una auditoría rápida

- Define el alcance: qué apps o tipos de tráfico vas a inspeccionar.

- Haz una copia de seguridad de datos importantes y prepara un dispositivo de prueba si es posible.

- Instala Packet Capture y certificado en el dispositivo de prueba.

- Inicia captura y reproduce los flujos de la app (login, carga, envío de datos).

- Anota solicitudes sospechosas: URLs, parámetros que contienen datos personales, tokens sin cifrar.

- Para cada hallazgo, documenta reproducción, ubicación del dato y recomendación.

- Elimina el certificado y borra credenciales si la auditoría ha terminado.

Lista de verificación por rol

Usuario final

- Comprobar permisos de la app en Ajustes > Aplicaciones.

- Evitar usar servicios bancarios en Wi‑Fi público.

- Revisar si la app solicita permisos irrelevantes (cámara, contactos cuando no son necesarios).

Desarrollador o QA

- Verificar que la app usa HTTPS y que no envía credenciales en texto plano.

- Probar con y sin certificado instalado para detectar certificate pinning.

- Registrar endpoints y validar que los tokens tienen expiración y alcance adecuados.

Investigador de seguridad

- Reproducir flujos clave y capturar solicitudes completas.

- Intentar proxies de red y comprobar protección contra intermediarios.

- Documentar evidencias y proponer mitigaciones.

Criterios de verificación

- Éxito: puedes ver las solicitudes salientes de la app y sus respuestas. Si esperabas ver contenido HTTPS, el certificado debe estar instalado y la app debe aceptar la VPN local.

- Falla conocida: la app presenta errores de conexión o rechaza las solicitudes cuando la VPN local está activa (posible certificate pinning).

Cómo interpretar lo que ves

- URL y dominio: identifica el servidor de destino.

- Encabezados HTTP: revisa cookies, tokens de autorización y user-agent.

- Cuerpo de la petición: busca campos que contengan datos personales o credenciales.

- Código de respuesta: confirma que las respuestas tienen códigos HTTP adecuados y no exponen errores con datos sensibles.

Alternativas y comparativa rápida

- Packet Capture: fácil, en el propio móvil, sin root. Limitaciones frente a apps con pinning.

- Burp Suite / OWASP ZAP: más potente, mejor para pruebas avanzadas, requiere PC y configuración de red.

- tcpdump + Wireshark: captura a bajo nivel, poderosa para redes, requiere conocimientos y, a veces, permisos adicionales.

Solución de problemas comunes

- No aparece tráfico HTTPS: asegúrate de haber instalado y habilitado el certificado SSL en Ajustes > Seguridad.

- App no se conecta con la VPN activa: puede usar certificate pinning o detectar VPN; intenta con una herramienta más avanzada si necesitas profundizar.

- Residuo de certificado tras desinstalar: borrar credenciales desde Ajustes > Seguridad > Borrar credenciales.

Señales de que una app puede filtrar datos

- Solicita permisos innecesarios (acceso a contactos, micrófono, cámara) sin razón funcional.

- Envía datos a dominios desconocidos o a terceros no relacionados con la funcionalidad.

- Envía identificadores persistentes sin una razón legítima.

Buenas prácticas tras una auditoría

- Revocar certificados temporales instalados para pruebas.

- Informar al desarrollador con pruebas reproducibles si detectas filtraciones.

- Cambiar contraseñas si detectaste exposición de credenciales.

Glosario breve

- VPN local: técnica que redirige el tráfico del dispositivo hacia una app que actúa como intermediario en el mismo dispositivo.

- Certificate pinning: método que obliga a la app a aceptar solo un certificado concreto, impidiendo la intercepción con certificados intermedios.

- HTTPS: protocolo que protege el tráfico con cifrado TLS/SSL.

Resumen

Capturar tráfico en Android es accesible con herramientas como Packet Capture y sin necesidad de root. Es útil para verificar seguridad y privacidad, pero no siempre funciona debido a mecanismos como certificate pinning. Usa estas técnicas con responsabilidad y preferiblemente en dispositivos de prueba.

¿Dudas o problemas? Deja un comentario con tu caso y la configuración del dispositivo; podemos orientarte sobre el siguiente paso.

Más como esto

- Cómo hacer copia TWRP directamente en PC con ADB

- 12+ mejores temas Substratum compatibles con Android 10

- Cómo instalar temas Substratum en Android 10/Q

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD