Cómo capturar datos de red (URL sniffing) en Android

Introducción

Capturar datos de red, también conocido como URL sniffing o captura de paquetes, suena técnico, pero es una técnica accesible en Android moderno sin necesidad de root. En esencia, consiste en observar los paquetes que salen y entran del dispositivo para identificar qué información (URLs, encabezados, tokens, parámetros) intercambian las aplicaciones con servidores remotos.

Definición rápida: URL sniffing es el proceso de interceptar y leer las solicitudes y respuestas que una app envía por la red.

¿Por qué capturar datos de red?

- Verificar qué información transmite una app (por ejemplo, si envía identificadores, correos o contraseñas en texto claro).

- Detectar permisos y comportamientos sospechosos de aplicaciones.

- Evaluar riesgos al usar redes públicas (Wi‑Fi abierto o desconocido).

- Depurar y probar integraciones en desarrollo y auditorías de seguridad.

Importante: Capturar tráfico ajeno sin permiso puede ser ilegal. Haz pruebas solo en tus dispositivos o con autorización explícita.

Riesgos y cuándo es especialmente útil

- Redes públicas: muchas redes públicas no aplican cifrado extremo y pueden exponer datos.

- Apps indiscretas: apps con permisos excesivos podrían transmitir datos personales innecesarios.

- Desarrollo y QA: comprobar que tokens y credenciales no se transmiten en texto claro.

Limitaciones y cuándo la captura falla

- Aplicaciones con SSL/TLS pinning impedirán ver contenido aun instalando certificados locales.

- Tráfico cifrado a nivel de aplicación (protocolo propietario o técnicas de ofuscación) puede ser ilegible.

- Apps que usan conexiones directas sobre sockets cifrados fuera del stack del sistema pueden evitar proxies/VPN locales.

Herramientas y alternativas

- Packet Capture (Android, sin root) — método explicado abajo.

- mitmproxy o Burp Suite — proxy intermedio para inspección avanzada (requiere configurar proxy o Wi‑Fi con PC).

- Wireshark — captura a nivel de red desde PC (necesita redirección del tráfico o modo monitor).

- tPacketCapture — alternativa que también usa VPN local para capturar paquetes.

Cómo capturar datos de red en Android usando Packet Capture

Sigue estos pasos para capturar tráfico con la app Packet Capture (disponible en Google Play):

- Descarga Packet Capture desde Google Play.

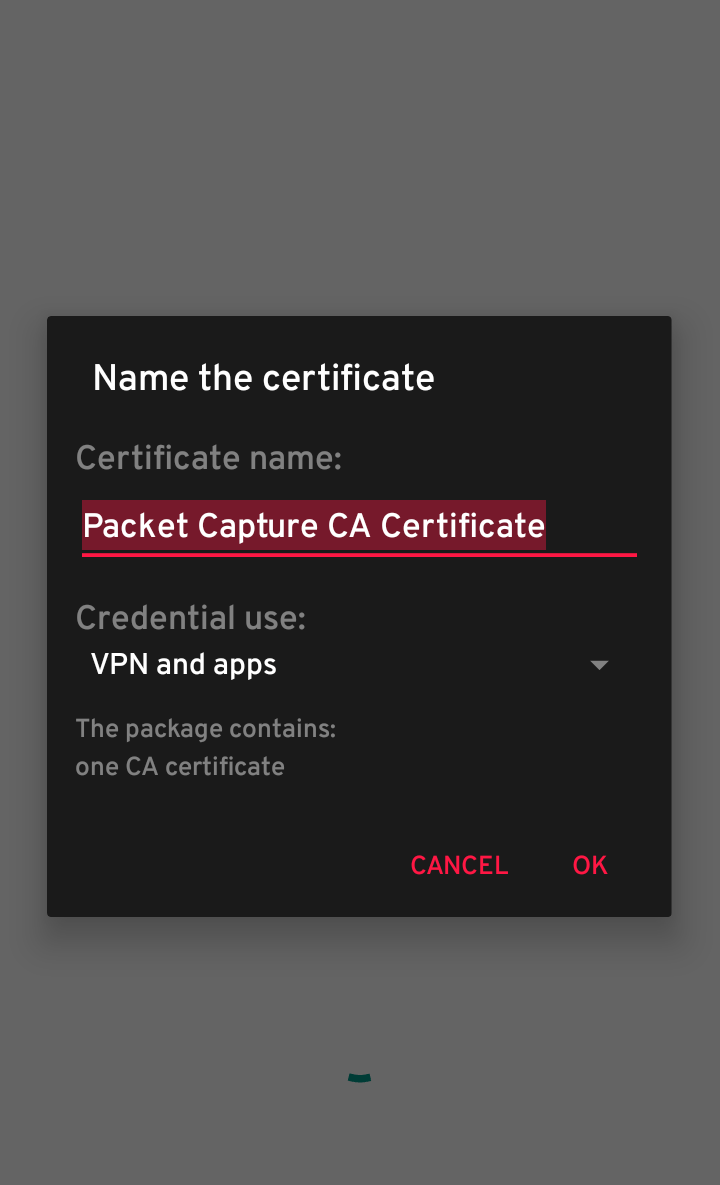

- Abre la app. Te pedirá instalar un certificado SSL local; actívalo para ver contenido HTTPS descifrado cuando sea posible.

- Si tu dispositivo tiene PIN o patrón, se te solicitará confirmar o crear uno; es necesario para instalar el certificado.

- Pulsa el botón de inicio (flecha verde) en la esquina superior derecha para comenzar la captura.

- Acepta el aviso para configurar una conexión VPN local; Packet Capture usa esa VPN ficticia para interceptar tráfico dentro del dispositivo.

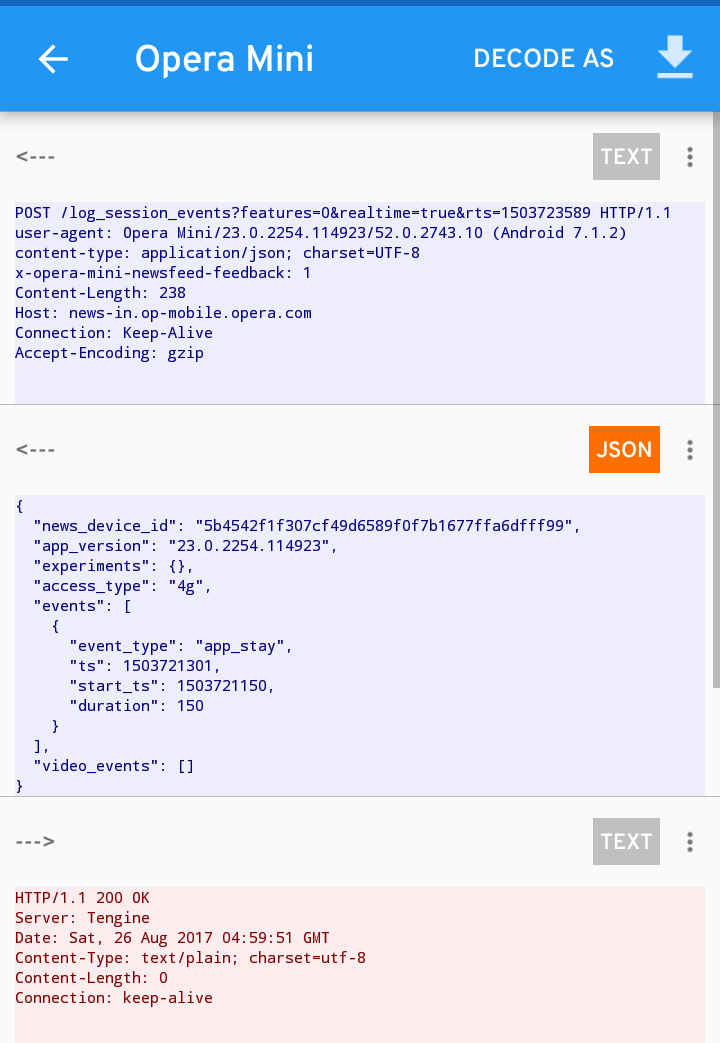

- Verás una lista de aplicaciones con tráfico; toca la que quieras inspeccionar para ver las solicitudes y respuestas.

- Al finalizar, detén la captura y elimina el certificado si lo deseas desde Ajustes → Seguridad → Borrar credenciales.

Consejos para la captura

- Activa el certificado SSL sólo cuando necesites inspeccionar HTTPS; después revoca y borra las credenciales si no las necesitas.

- Si una app no muestra contenido aunque la captures, puede usar certificate pinning.

- Reinicia la app objetivo después de iniciar la captura para asegurar que se establezcan nuevas conexiones.

Desinstalación y limpieza de certificados

Si después de desinstalar la app sigues viendo el requisito de PIN/patrón en la pantalla de bloqueo o quieres quitar el certificado:

- Ve a Ajustes → Seguridad.

- Selecciona Borrar credenciales o Administrar certificados.

- Elimina el certificado instalado por la app.

Cómo interpretar una captura básica

Busca estos elementos en una solicitud:

- URL y dominio remoto: identifica el servidor que recibe datos.

- Método HTTP: GET, POST, PUT, DELETE, etc.; POST suele transportar cuerpos con datos.

- Encabezados (headers): contienen cookies, tokens de sesión, User‑Agent y cabeceras de autorización.

- Cuerpo (body): datos enviados — puede incluir parámetros, JSON, formularios.

- Respuesta: códigos HTTP (200 OK, 401 Unauthorized, 500 Server Error) y datos devueltos.

Qué te debe alarmar:

- Credenciales o datos personales enviados en texto plano.

- Tokens de sesión expuestos en URLs (query string) en lugar de headers.

- Comunicación con dominios desconocidos o sospechosos.

Flujo de decisión rápido

flowchart TD

A[¿Necesitas capturar tráfico en Android?] --> B{¿Tienes un PC disponible?}

B -- Sí --> C[Usa proxy en PC 'mitmproxy/Burp' y conecta el móvil al proxy]

B -- No --> D[Usa Packet Capture o tPacketCapture en el móvil]

D --> E{¿Ves HTTPS descifrado?}

E -- Sí --> F[Analiza peticiones y respuestas]

E -- No --> G[Es probable SSL pinning o cifrado adicional]

G --> H[Prueba con proxy en PC o realiza análisis en entorno controlado]Playbook rápido para usuarios y testers

- Antes de empezar: copia de seguridad de datos importantes y asegúrate de autorización.

- Configuración: instala Packet Capture, activa certificado si necesitas HTTPS.

- Ejecución: inicia captura, reproduce la acción en la app (login, envío de formulario, carga de contenido).

- Análisis: revisa dominios, encabezados y cuerpos; toma notas de hallazgos.

- Limpieza: detén captura, elimina certificados y revoca accesos temporales.

Checklist por rol

Usuario final:

- ¿La app pide permisos que no coinciden con su función?

- ¿Se transmiten datos personales en texto plano?

- ¿La app se conecta a dominios inesperados?

Tester / auditor:

- ¿Se usa HTTPS en todas las rutas sensibles?

- ¿Existen tokens en URLs? ¿Se renovan correctamente?

- ¿La app implementa certificate pinning? ¿se puede validar la implementación?

Desarrollador:

- ¿Se evitan credenciales en código y en URLs?

- ¿Se implementa renovación segura de tokens?

- ¿Se aplican mecanismos de revocación de sesiones?

Metodología mínima para una auditoría rápida

- Definir alcance y obtener autorizaciones.

- Capturar tráfico en un entorno controlado (red privada o punto de acceso propio).

- Identificar endpoints críticos y reproducir escenarios (registro, login, pago).

- Catalogar hallazgos según impacto (alto/medio/bajo).

- Recomendar mitigaciones y verificar remediación.

Pruebas y criterios de aceptación

Criterios para considerar la captura útil:

- Se han interceptado solicitudes y respuestas relevantes.

- Se pueden identificar dominios y tipos de datos enviados.

- Si se requiere inspección de HTTPS, el certificado local permitió ver el contenido o se identificó el pinning.

Casos de prueba básicos:

- Iniciar sesión y verificar que las credenciales no se transmiten en texto claro.

- Enviar un formulario y comprobar que los parámetros sensibles viajan cifrados.

- Desinstalar la app y comprobar que no quedan certificados residuales.

Seguridad y privacidad

- No capture tráfico que no te pertenezca ni sin consentimiento explícito.

- Trata los datos interceptados como sensibles: no los compartas públicamente.

- Borra certificados y credenciales temporales al terminar.

- Para auditorías profesionales, usa redes controladas y documenta el alcance.

Mitigaciones y buenas prácticas para usuarios

- Evita usar servicios bancarios o introducir credenciales sensibles en redes públicas.

- Usa VPN confiable cuando te conectes a Wi‑Fi público.

- Revisa permisos de las apps y evita apps que pidan permisos innecesarios.

- Mantén el sistema y las apps actualizadas.

Compatibilidad y notas prácticas

- Packet Capture funciona sin root en la mayoría de Android modernos, pero su eficacia depende de cómo cada app gestione TLS.

- Para análisis avanzados (depuración de APIs, manipulación de tráfico), usa un proxy en PC donde puedas instalar certificados de desarrollo y tener más control.

Solución de problemas comunes

Problema: No veo tráfico de la app objetivo

- Solución: Reinicia la app tras iniciar la captura; comprueba que la app no use técnicas de ofuscación o sockets directos.

Problema: HTTPS sigue cifrado aun instalando certificado

- Solución: La app probablemente usa certificate pinning. Para auditoría más profunda, prueba con builds debug de la app o técnicas de instrumentación (requiere permisos de desarrollador y autorización).

Problema: No aparece la opción de borrar credenciales

- Solución: Busca en Ajustes → Seguridad → Credenciales de usuario; en algunos fabricantes está en Ajustes avanzados.

Resumen

Capturar datos de red en Android es accesible sin root y muy útil para detectar fugas de información, auditar permisos y mejorar la seguridad personal. Packet Capture ofrece un punto de entrada sencillo usando una VPN local y certificados SSL. Ten en cuenta las limitaciones (certificate pinning, cifrado avanzado) y actúa siempre con responsabilidad legal y ética.

Importante: elimina certificados y credenciales temporales después de tus pruebas.

Resumen ejecutivo para compartir (100–200 palabras)

Esta guía explica cómo capturar tráfico de red en Android sin root usando Packet Capture. La captura de paquetes permite ver qué datos envían las aplicaciones a servidores remotos: URLs, tokens, encabezados y cuerpos de petición. La herramienta crea una VPN local y, si instalas su certificado SSL, puede descifrar tráfico HTTPS cuando la app no implemente pinning. La guía también cubre alternativas (mitmproxy, Burp, Wireshark), limitaciones comunes, pasos de limpieza, buenas prácticas de seguridad y una metodología mínima para auditorías rápidas. Recomendación clave: evita usar servicios sensibles en Wi‑Fi público y borra certificados tras finalizar la inspección. Para pruebas avanzadas usa entornos controlados y asegura autorización previa.

Notas finales

Si encuentras dificultades prácticas o quieres una guía paso a paso para usar mitmproxy desde PC con un Android, déjanos un comentario con tu caso y señalaremos los pasos específicos.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD