Cómo capturar datos de red en Android y hacer sniffing de URL

La captura de datos de red —también llamada sniffing de URL o captura de paquetes— suena técnica, pero en Android es accesible sin necesidad de root. Es la técnica para observar qué información envía y recibe una aplicación desde el dispositivo hacia servidores remotos, normalmente en forma de paquetes de red. En esta guía práctica verás qué es, por qué hacerlo, cómo hacerlo con la app Packet Capture y alternativas, además de mejores prácticas, riesgos y listas de verificación.

Qué es la captura de datos de red

La captura de datos de red consiste en observar y registrar los paquetes que viajan entre tu dispositivo y servidores. En términos simples:

- Paquete: unidad mínima de datos enviada por la red.

- Sniffing: escuchar o inspeccionar esos paquetes para ver su contenido.

- URL sniffing: centrarse en las solicitudes HTTP/S y las direcciones URL a las que se conecta una app.

Definición breve de términos clave:

- SSL/TLS: protocolos que cifran las comunicaciones; cuando funcionan correctamente protegen el contenido de la mayoría de capturas.

- Certificate pinning: técnica que evita que proxies/mitm intercepten tráfico, porque la app exige un certificado específico.

Por qué capturar datos de red

Razones habituales:

- Verificar qué datos envía una app y si coincide con los permisos solicitados.

- Auditar seguridad: comprobar si la app transmite credenciales o datos sensibles en texto claro.

- Depuración: entender fallos de integración con APIs o diagnosticar errores de red.

- Privacidad del usuario: detectar fugas de datos personales.

Cuándo es especialmente útil:

- Conexión a redes públicas o Wi‑Fi abiertas.

- Uso de apps que no provienen de fuentes confiables.

- Revisión de permisos excesivos solicitados por apps.

Importante: capturar tráfico que incluye datos personales puede tener implicaciones legales y de privacidad. Solo analiza dispositivos y cuentas sobre los que tengas permiso. Si trabajas con datos de terceros, aplica medidas de anonimización y cumplimiento normativo.

Limitaciones y cuándo no funciona

- HTTPS correctamente implementado con certificate pinning: muchas apps modernas rechazan certificados locales, impidiendo ver el contenido.

- Tráfico cifrado a nivel de aplicación: algunas apps cifran datos dentro del payload HTTPS.

- Apps que usan redes privadas virtuales (VPN) o protocolos propietarios pueden complicar la captura.

- Políticas corporativas o de proveedor de red que bloquean proxies/VPN.

Cómo capturar datos en Android con Packet Capture

Packet Capture es una app disponible en Google Play que permite interceptar tráfico sin necesidad de root, usando una conexión VPN local y un certificado SSL que el usuario instala en el dispositivo. A continuación, el procedimiento detallado y ampliado.

Preparación y requerimientos:

- Un dispositivo Android con acceso a Google Play.

- Permiso para instalar certificados en el dispositivo.

- Si la pantalla de bloqueo no tiene PIN/Patrón, la app puede pedir configurar uno para instalar el certificado.

Paso a paso

- Descarga la app Packet Capture desde Google Play.

- Abre la app y acepta los permisos solicitados.

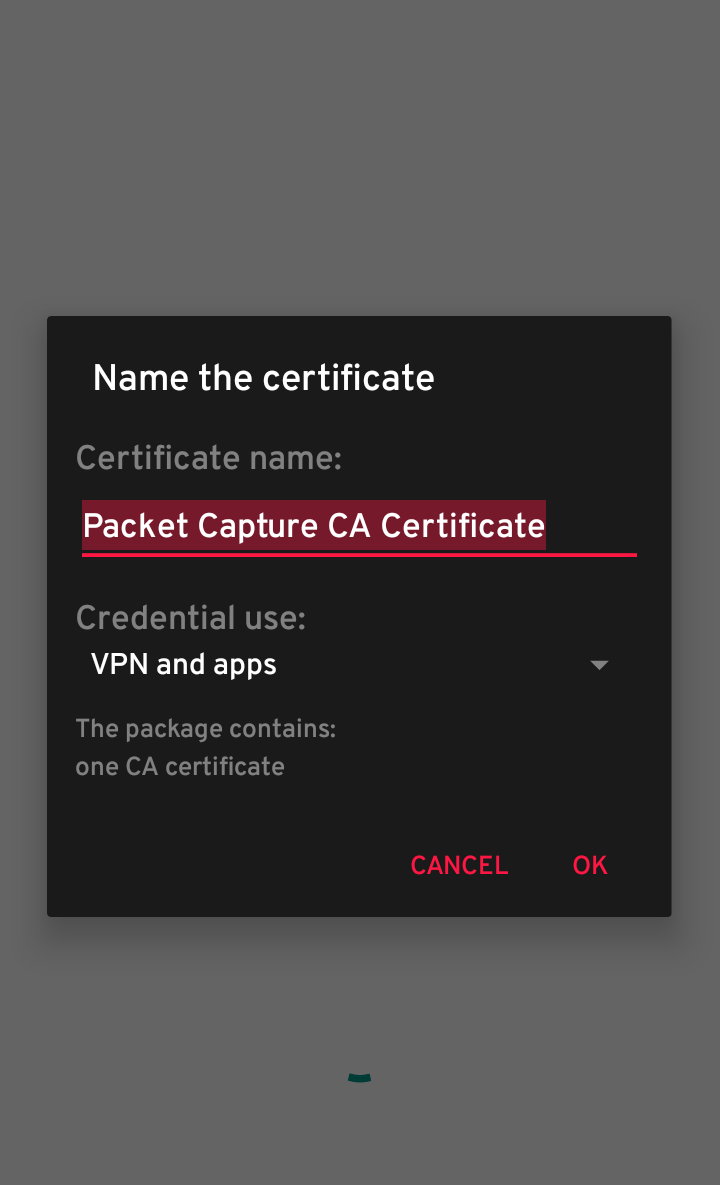

- La app te sugerirá instalar un certificado SSL local. Es opcional, pero recomendable para ver contenido HTTPS cuando sea posible.

- Si te solicita un PIN o patrón para el bloqueo de pantalla, sigue las instrucciones para configurarlo o confirmarlo. El certificado del sistema requiere un bloqueo seguro en algunos móviles.

- Pulsa el botón de inicio (flecha verde) para comenzar la captura; la app configurará una VPN local.

- Confirma la conexión VPN cuando Android muestre la ventana de permiso de VPN.

- Dentro de la app verás la lista de procesos o aplicaciones que generan tráfico. Selecciona la aplicación que quieres inspeccionar.

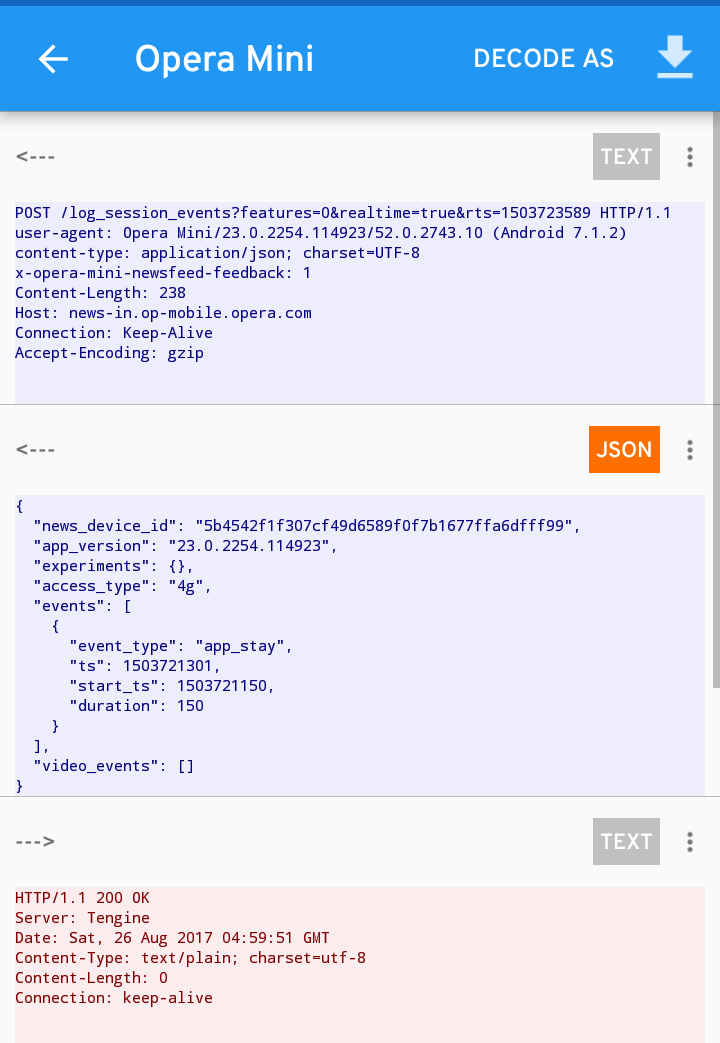

- Reproduce la acción en la app objetivo (iniciar sesión, subir un archivo, navegar) y vuelve a Packet Capture para revisar las solicitudes y respuestas.

- Para detener la captura, pulsa el mismo botón y exporta los logs si necesitas guardarlos.

Notas prácticas

- Si tras desinstalar la app tu dispositivo sigue pidiendo PIN o patrón desconocido, ve a Ajustes → Seguridad → Borrar credenciales para eliminar certificados instalados.

- La instalación del certificado permite a la app desencriptar tráfico TLS localmente; revierte esta instalación cuando ya no necesites la captura.

Alternativas a Packet Capture

- tPacketCapture: otra app que captura paquetes sin root mediante VPN local.

- HTTP Toolkit: herramienta de escritorio que intercepta tráfico móvil usando un proxy; útil si prefieres trabajar desde PC.

- mitmproxy y Burp Suite: proxies poderosos para análisis profundo; requieren configuración adicional y a menudo uso de ordenador.

- Wireshark: excelente para captura a nivel de red, pero en Android normalmente requiere capturar en una PC mediante espejo de red o tethering.

Comparativa rápida

- Facilidad de uso: Packet Capture, tPacketCapture.

- Análisis avanzado: mitmproxy, Burp Suite, Wireshark.

- Requieren root: algunas apps avanzadas para Android pueden requerir root para capturar a nivel de interfaz.

Mini‑metodología para auditar el tráfico de una app

- Definir alcance: qué app y qué acciones vas a probar.

- Preparar dispositivo: respaldo, modo avión si necesitas aislar conexiones, instalar certificado de prueba.

- Capturar: iniciar Packet Capture y ejecutar las acciones definidas.

- Revisar: identificar URLs, headers, cuerpos de petición y respuesta.

- Clasificar: datos sensibles observados (credenciales, identificadores, PII).

- Mitigar y reportar: informar al desarrollador o tomar medidas (revocar credenciales, cambiar contraseñas).

Lista de verificación por roles

Para usuarios finales

- Evitar usar apps sensibles en Wi‑Fi públicas.

- Revisar permisos de apps antes de instalarlas.

- Usar una VPN confiable para cifrar todo el tráfico si no confías en la red pública.

Para desarrolladores

- Implementar TLS correctamente y habilitar certificate pinning cuando sea necesario.

- Evitar transmitir datos sensibles en texto plano.

- Registrar telemetría mínima: no almacenar contraseñas ni PII innecesaria.

Para auditores de seguridad

- Definir pruebas con y sin certificado instalado.

- Probar certificate pinning y rutas alternativas.

- Documentar evidencia y proponer mitigaciones.

Matriz de riesgo y mitigaciones (cualitativa)

- Riesgo alto: envío de credenciales en texto claro. Mitigación: cifrar extremo a extremo y usar HTTPS estricto.

- Riesgo medio: exposición de identificadores no críticos. Mitigación: minimizar datos enviados y anonimizar identificadores.

- Riesgo bajo: tráfico de recursos estáticos (imágenes públicas). Mitigación: revisión periódica.

Casos en que la captura no aporta valor

- Cuando la app usa pinning y no hay forma de desactivarlo sin modificar la app.

- En escenarios donde el servidor cifra datos dentro del payload con claves no accesibles.

- Si la conducta que buscas depende de factores del servidor que no se revelan en las solicitudes HTTP.

Criterios de aceptación para una auditoría básica

- Se han capturado y revisado las solicitudes de autenticación.

- No se han encontrado credenciales en texto plano.

- Las URLs internas con parámetros sensibles están protegidas o no transmiten PII.

- Documentación de evidencia con timestamps y acciones reproducibles.

Privacidad y cumplimiento

- Respeta la privacidad: no captures tráfico de otros usuarios sin consentimiento explícito.

- Si procesas datos personales, aplica medidas de cumplimiento local (por ejemplo, GDPR en la UE) y limita el almacenamiento de logs.

- Anonimiza cualquier dato sensible antes de compartir evidencia con terceros.

Buenas prácticas de seguridad tras la auditoría

- Revoca certificados de prueba y credenciales usadas en las pruebas.

- Borra logs sensibles del dispositivo y de servidores de pruebas.

- Restablece las configuraciones de seguridad del dispositivo si modificaste algo.

Resumen y siguientes pasos

Capturar datos de red en Android es una habilidad útil para usuarios conscientes de la privacidad, desarrolladores y auditores. Packet Capture ofrece una forma sencilla de hacerlo sin root, aunque no es infalible frente a técnicas como el certificate pinning. Complementa esta técnica con proxies más potentes o pruebas desde un PC para análisis avanzados. Siempre respeta la legalidad y la privacidad al capturar tráfico.

Puntos de acción recomendados

- Si eres usuario: revisa permisos de apps y evita transacciones sensibles en redes públicas.

- Si eres desarrollador: revisa implementaciones TLS y considera pinning si aplica.

- Si eres auditor: combina Packet Capture con herramientas de proxy para cubrir escenarios con pinning.

Fin del artículo. Si tienes dudas al usar Packet Capture o quieres ayuda para interpretar una captura concreta, describe el caso y te orientaré.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD