Cómo capturar datos de red en Android: URL sniffing y packet capture

Introducción

Capturar datos de red, también llamado URL sniffing o captura de paquetes, suena técnico, pero en Android es accesible sin necesidad de root. Con las herramientas adecuadas puedes ver qué datos envía y recibe una aplicación desde tu dispositivo. Esto ayuda a identificar fugas de datos, permisos innecesarios y problemas de seguridad.

Definición en una línea

Captura de paquetes: observación y registro de los paquetes de datos que una app envía o recibe por la red.

Qué es la captura de paquetes y URL sniffing

En redes, los datos se dividen en paquetes que viajan entre dispositivos y servidores. La captura de paquetes consiste en interceptar y examinar esos paquetes para saber qué información viaja por la red. URL sniffing es un término que suele referirse a la extracción de direcciones y rutas web visitadas por una app, pero en la práctica ambos términos se solapan.

Ejemplo práctico

Si te registras en una app con tu cuenta de Google, los datos de autenticación viajan desde tu móvil al servidor de la app. La captura de paquetes permite ver si esos datos van cifrados o en texto claro, y qué endpoints contacta la app.

Por qué capturar datos de red

- Verificar si una app envía datos sensibles en texto claro

- Detectar endpoints desconocidos o call home

- Auditar permisos y comportamientos de apps dudosas

- Ayudar a desarrolladores a depurar llamadas de red

Importante: no uses estas técnicas para interceptar tráfico de terceros sin permiso. En entornos profesionales y de auditoría, obtén autorización escrita.

Requisitos y consideraciones previas

- Un dispositivo Android con acceso a Google Play

- Espacio y batería suficientes para ejecutar la app de captura

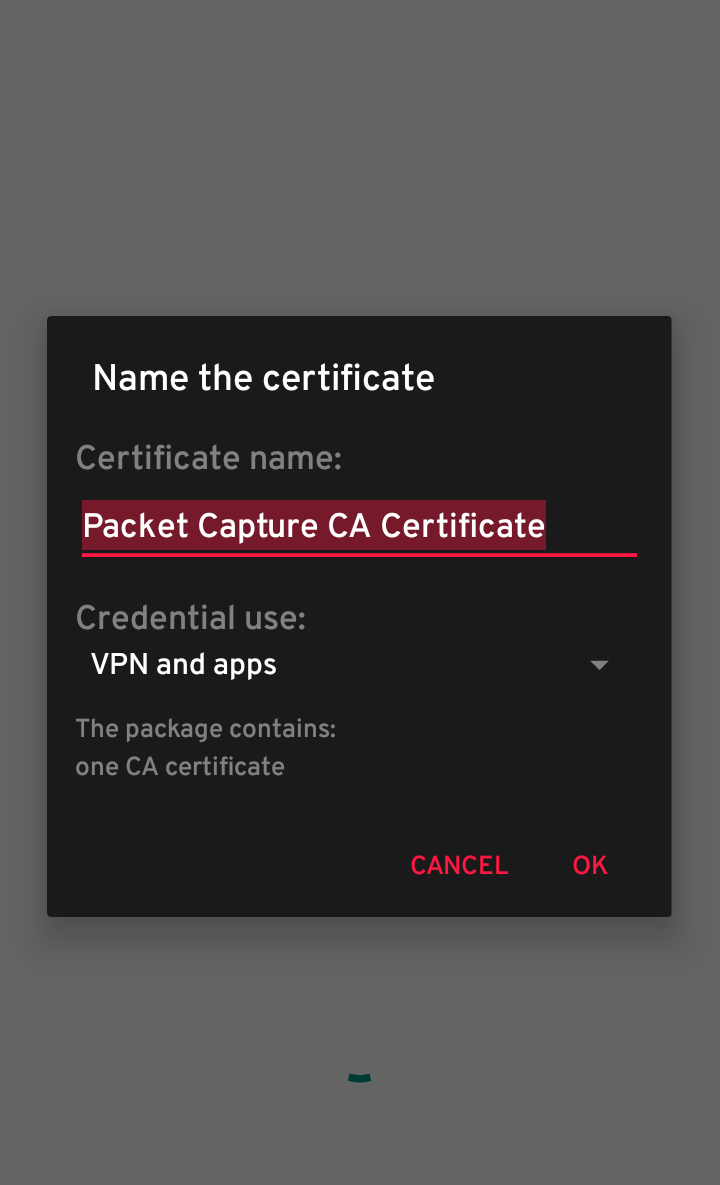

- Si instalas certificados SSL locales, necesitas bloqueo de pantalla activado

- Ten en cuenta que algunas apps usan SSL pinning o técnicas que impiden ver el contenido de las peticiones

Notas sobre legalidad y privacidad

Capturar tráfico de tu propio dispositivo para auditoría personal es normalmente aceptable, pero interceptar tráfico de otras personas puede ser ilegal. Respeta la privacidad y la normativa local.

Herramienta recomendada para usuarios: Packet Capture

Packet Capture es una app disponible en Google Play que permite capturar y analizar tráfico sin necesidad de root. Crea una conexión VPN local para redirigir el tráfico y examinarlo en el propio dispositivo.

Ventajas de Packet Capture

- No requiere root

- Interfaz sencilla apta para usuarios y testers

- Opción para instalar un certificado SSL que permite ver contenido HTTPS cuando es posible

Limitaciones

- No puede superar SSL pinning en apps que lo implementan

- Algunas conexiones de sistema o servicios protegidos podrían no mostrarse

- Requiere configurar bloqueo de pantalla para instalar certificados

Guía paso a paso para capturar datos en Android con Packet Capture

- Descargar la app Packet Capture desde Google Play

- Abrir la app

- Cuando se pida, aceptar la instalación del certificado SSL si quieres inspeccionar HTTPS. Aunque no es obligatorio, aporta más visibilidad. Para instalarlo la app pedirá que el dispositivo tenga un PIN o patrón de bloqueo

- Configurar o introducir tu PIN o patrón si aún no lo tienes

- Pulsar el botón de inicio (flecha verde o Start) en la esquina superior derecha para comenzar la captura

- Aceptar la petición para establecer una conexión VPN local. Esto solo dirige el tráfico al analizador de la app en tu dispositivo

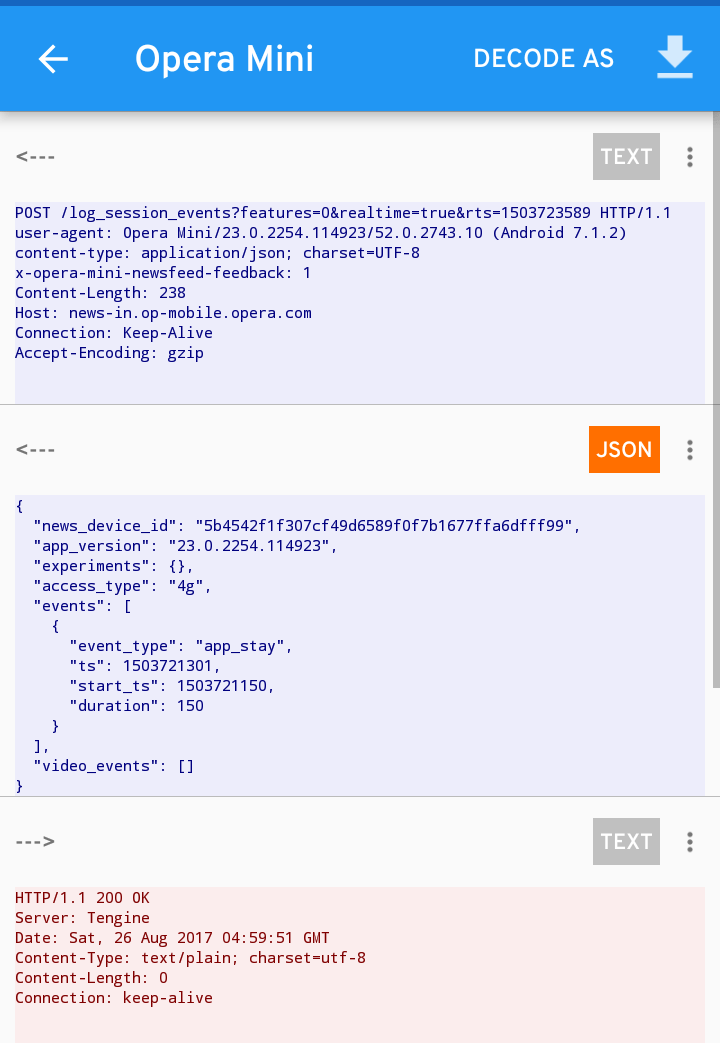

- Verás una lista de aplicaciones que generan tráfico. Tocar el nombre de una app para revisar las solicitudes y respuestas capturadas

- Para detener la captura, volver a la app y pulsar Stop

Si desinstalas la app y sigues viendo el aviso de PIN o patrón, ve a Ajustes del dispositivo, Seguridad y Borra credenciales para limpiar certificados instalados

Paso a paso con imágenes

Qué puedes esperar ver en las capturas

- URLs solicitadas por la app

- Encabezados HTTP, cabeceras y cookies

- Cuerpo de la petición y la respuesta cuando no están cifrados

- Tipos de archivos transferidos y endpoints externos

Si el contenido HTTPS está cifrado y la app implementa SSL pinning, la app de captura solo mostrará metadatos (dominios, puertos) pero no el contenido.

Cuando la captura falla o muestra poco detalle

Contratiempos comunes

- La app usa SSL pinning y rechaza certificados locales

- El dispositivo impide que Packet Capture actúe sobre tráfico de algunas apps del sistema

- La app usa cifrado a nivel de aplicación encima de HTTPS

Cómo diagnosticar el problema

- Comprueba si otros navegadores muestran el mismo tráfico bajo la VPN local

- Revisa permisos y estado del certificado en Ajustes de seguridad

- Prueba con una app menos restrictiva para confirmar que Packet Capture funciona

Alternativas y enfoques avanzados

Si necesitas más control o la captura local no es suficiente, considera estas alternativas:

- Usar un proxy entre el móvil y la red desde un PC, por ejemplo mitmproxy o Burp Suite, configurando el dispositivo para usar ese proxy y añadiendo el certificado raíz del proxy

- Exportar tráfico o usar Android emulador donde puedes controlar certificados y redes más fácilmente

- Wireshark en la red local para capturar el tráfico desde el punto de vista de la red en vez del dispositivo

Advertencia: técnicas avanzadas pueden requerir configuración adicional, como redirección de tráfico y manipulación de certificados, y a menudo demandan conocimiento de redes.

Checklist rápido por rol

Usuario preocupado por privacidad

- Revisar permisos de la app antes de instalar

- Evitar transacciones sensibles en redes públicas

- Usar Packet Capture o una VPN confiable para monitorizar tráfico

- Borrar certificados locales y credenciales cuando termines

Desarrollador móvil

- Probar la app con Packet Capture y con proxy para verificar endpoints

- Implementar SSL pinning cuando sea necesario

- Evitar enviar datos sensibles en texto plano

- Registrar solo datos necesarios para diagnóstico, evitando PII en logs

Auditor de seguridad

- Obtener autorización del propietario del sistema

- Probar con y sin certificados locales

- Documentar endpoints, tipos de datos transferidos y evidencia de fugas

- Proponer mitigaciones a desarrolladores

Mini-metodología para una auditoría rápida

- Definir alcance: lista de apps y servicios a evaluar

- Preparar dispositivo: instalación de Packet Capture, activar bloqueo de pantalla

- Capturar tráfico mientras se usan las funcionalidades principales

- Analizar capturas: buscar PII, solicitudes a dominios extraños, texto plano

- Reportar hallazgos y recomendar mitigaciones

Criterios de aceptación

- Se puede iniciar y detener la captura sin crashes

- Las solicitudes y respuestas aparecen en la lista de Packet Capture para las apps probadas

- Si se instala un certificado SSL, las respuestas HTTPS legibles son visibles cuando no hay SSL pinning

- Se documentan endpoints y tipos de datos observados

Riesgos y mitigaciones

Riesgos

- Exposición accidental de certificados locales

- Interpretación errónea de datos capturados

- Uso malintencionado por parte de terceros

Mitigaciones

- Eliminar certificados y credenciales tras la prueba

- Mantener registros y capturas en un entorno seguro

- Usar autorización formal para pruebas en entornos que no son personales

Consejos de seguridad y privacidad

- Evitar redes públicas para operaciones sensibles

- Mantener el sistema y apps actualizados

- Revisar políticas de privacidad de las apps que instalas

- Revocar permisos innecesarios y elegir alternativas cuando una app pide permisos irracionales

Ejemplos de cuándo no funciona esta técnica

- Aplicaciones de banca que usan SSL pinning y cifrado adicional seguirán protegiendo el contenido

- Servicios que usan protocolos propietarios o cifrado de extremo a extremo en el payload impedirán la lectura

Plantilla rápida de informe de captura

- Fecha y hora de la captura

- Dispositivo y versión de Android

- Herramienta utilizada y versión

- Apps analizadas

- Endpoints identificados

- Datos sensibles detectados (si los hay)

- Recomendaciones

Glosario de 1 línea

- Paquete: unidad de datos transmitida por la red

- SSL pinning: técnica que asocia un certificado con una app para evitar proxies no autorizados

- VPN local: túnel interno que redirige tráfico del dispositivo a una app analizadora

Resumen final

Capturar datos de red en Android es una técnica accesible y valiosa tanto para usuarios que quieren proteger su privacidad como para desarrolladores y auditores. Packet Capture ofrece una forma sencilla de empezar sin root, pero tiene límites frente a técnicas de seguridad avanzadas como el SSL pinning. Complementa las capturas con proxies y herramientas de escritorio cuando necesites un análisis más profundo.

Si tienes dudas concretas sobre una captura o quieres que revisemos juntas unas trazas, publica los detalles sin datos sensibles y te orientamos en los siguientes pasos.

Más como esto

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Importante: respeta la legalidad y la privacidad. Usa estas técnicas en tus equipos o con permiso expreso del propietario.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD