Ransomware: Schutz, Prävention und Wiederherstellung

Way back in 2013 bis in die Gegenwart: Ransomware ist kein vorübergehendes Phänomen. Bereits 2013 wurde die Bedrohung sichtbar, sie tauchte wieder auffällig 2016 auf und erreichte 2017 mit WannaCry weltweite Aufmerksamkeit. In diesem Artikel erkläre ich in klarer Sprache, wie Ransomware funktioniert, wie sie sich verbreitet, welche konkreten Präventions- und Vorbereitungsmaßnahmen Sie sofort umsetzen können und wie ein Incident-Runbook aussehen sollte.

Was ist Ransomware genau?

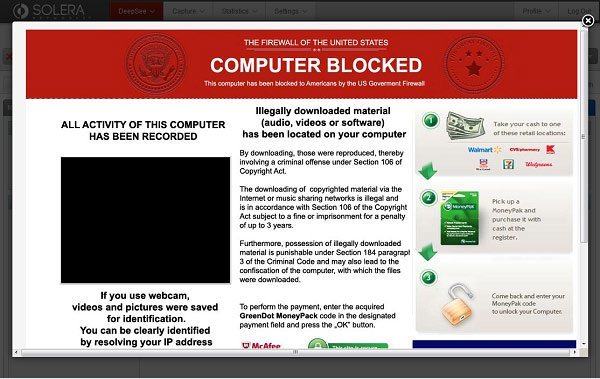

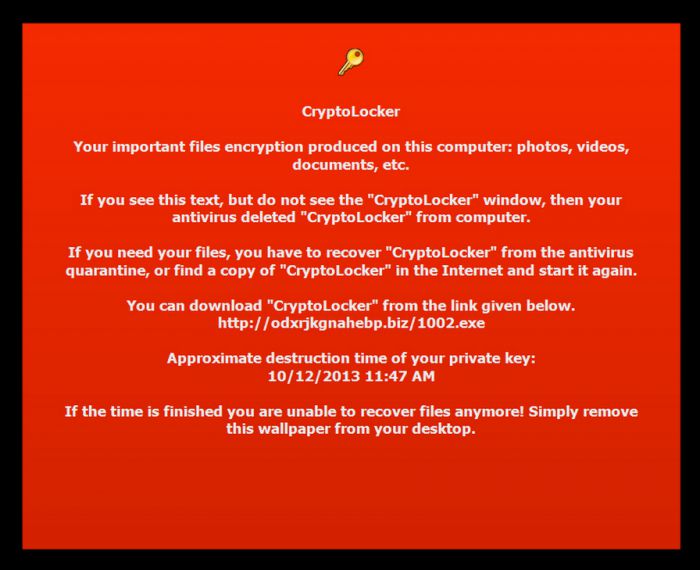

Ransomware ist Schadsoftware, die Systeme sperrt oder Dateien verschlüsselt und dann Lösegeld verlangt, damit die Daten wieder zugänglich werden. Kurzdefinition: Software, die Verfügbarkeit oder Integrität von Daten gegen Geld fordert. Einige Varianten zeigen nur Sperrbildschirme, andere verschlüsseln Nutzerdaten unwiderruflich. Selbst bei Zahlung ist keine Rückgabe garantiert.

Wichtig: Verlassen Sie sich nicht darauf, dass Kriminelle nach Zahlung wirklich entschlüsseln. Prävention und Backups sind die sicherste Strategie.

Wie verbreitet sich Ransomware?

Ransomware muss ausgeführt werden, damit sie wirkt. Die Hauptmechanismen sind Täuschung und Ausnutzung von Sicherheitslücken:

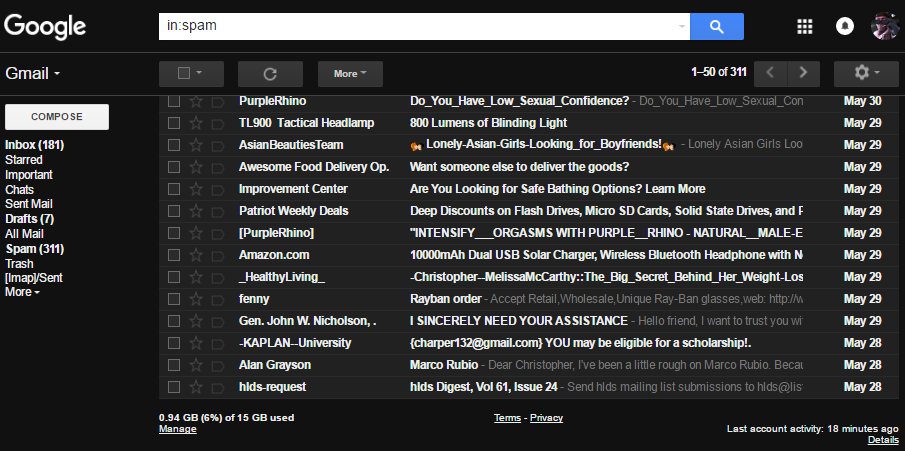

- Phishing-E-Mails mit schädlichen Anhängen oder Links.

- Infizierte Downloads, oft getarnt als nützliche Tools, Raubkopien oder „Trainer“.

- Ausnutzung unpatchter Dienste (z. B. SMB-Server), wie beim WannaCry-Angriff vom 12. Mai 2017, der zahlreiche Rechner in vielen Ländern traf.

- Drive-by-Downloads über kompromittierte Websites oder manipulierte Werbung.

Prävention: Konkrete Maßnahmen für Privatpersonen und Firmen

Diese Liste enthält praktikable Schritte von niedrigem bis hohem Aufwand. Beginnen Sie mit den einfachen Punkten und arbeiten Sie sich hoch.

- Vermeiden Sie verdächtige E-Mails und Links

- Öffnen Sie keine Anhänge aus unerwarteten Mails.

- Prüfen Sie Absenderadresse, Domain und Schreibweise.

- Bei Zweifeln: Kontaktieren Sie den Absender über einen bekannten Kanal.

- Adblocker und Script-Blocker nutzen

- uBlock Origin, Adblock Plus oder NoScript reduzieren Risiko von Drive-by-Downloads.

- Whitelist für vertrauenswürdige Seiten.

- Plugins minimieren und aktuell halten

- Deaktivieren Sie Flash und alte Java-Plugins, wenn möglich.

- Halten Sie Browser-Plugins aktuell.

- Betriebssystem und Software stets aktualisieren

- Aktivieren Sie automatische Sicherheitsupdates.

- Patch-Management zentral in Unternehmen.

- Prinzip der minimalen Rechte

- Arbeiten Sie nicht permanent als Administrator.

- Segmentieren Sie Netzwerke und beschränken Sie Zugriffsrechte.

- E-Mail-Schutz und Gateway-Sicherheit

- SPF, DKIM und DMARC konfigurieren.

- E-Mail-Filter und Sandbox-Ausführung für Anhänge nutzen.

- Endpoint-Schutz und EDR

- Moderne Endpoint Detection & Response (EDR) erkennt und blockiert verdächtiges Verhalten.

- Signaturbasierte AV reicht oft nicht aus.

- Backup-Strategie: 3-2-1 Regel

- Mindestens 3 Kopien der Daten.

- 2 unterschiedliche Medien.

- 1 Kopie offsite (nicht dauerhaft mit dem Netzwerk verbunden).

Vorbereitung: Was Sie vor einem Vorfall einrichten sollten

Selbst wenn Sie nie betroffen sind, hilft gute Vorbereitung gegen viele Risiken. Kernpunkte:

- Regelmäßige, automatisierte Backups testen (Wiederherstellung probeweise durchführen).

- Inventar aller kritischen Systeme und Daten.

- Whitelisting für kritische Anwendungen.

- Notfallkontakte und Zuständigkeiten dokumentieren.

- Versicherungen prüfen (Cyberversicherung) und deren Anforderungen erfüllen.

Sofortmaßnahmen bei Verdacht auf Ransomware

Schnelle, koordinierte Reaktion minimiert Schaden. Eine kurze Checkliste:

- Isolieren Sie betroffene Geräte sofort vom Netz.

- Trennen Sie Backups physisch oder vom Netzwerk.

- Informieren Sie IT-Security, Management und rechtliche Ansprechpartner.

- Sammeln Sie Beweise (Logs, Screenshots), ohne Systeme neu zu starten.

- Starten Sie Wiederherstellung nur aus geprüften Backups.

- Kontaktieren Sie Behörden, wenn notwendig.

Incident-Runbook: Schritt-für-Schritt

- Erkennung

- Alarm durch EDR, Nutzer oder Monitoring.

- Isolierung

- Netzwerkverbindung trennen, VLANs segmentieren.

- Eindämmung

- Prozesse stoppen, betroffene Konten sperren.

- Untersuchung

- Logs analysieren, Eintrittsvektor bestimmen.

- Wiederherstellung

- Saubere Images einsetzen, Daten aus Backup wiederherstellen.

- Lessons Learned

- Schwachstellen schließen, Prozesse anpassen.

Mermaid-Entscheidungsbaum zur Erstreaktion:

flowchart TD

A[Alarm: Verdacht auf Ransomware] --> B{Ist System verbunden?}

B -- Ja --> C[Trennen vom Netzwerk]

B -- Nein --> D[Isoliertes System sichern]

C --> E[EDR-Logs sichern]

D --> E

E --> F{Sind Backups vorhanden?}

F -- Ja --> G[Saubere Wiederherstellung aus Backup]

F -- Nein --> H[Forensik und Schadensabschätzung]

G --> I[Produktiv nehmen]

H --> ICheckliste für Rollen (Kurzversion)

- IT-Admin: Backups prüfen, Systeme patchen, Rechte prüfen.

- Security Officer: EDR konfigurieren, Forensik-Kontakte pflegen.

- Management: Notfallbudget freigeben, Kommunikation genehmigen.

- Anwender: Keine Anhänge aus unbekannten Mails öffnen, IT bei Auffälligkeiten informieren.

Wann Prävention versagt und was dann zu beachten ist

Counterexamples — Szenarien, in denen Schutzmaßnahmen nicht ausreichen:

- Zero-Day-Exploits, die noch keinen Patch haben.

- Social Engineering gegen privilegierte Nutzer.

- Insider-Bedrohungen, bei denen Berechtigungen missbraucht werden.

In solchen Fällen sind schnelle Isolierung, forensische Analyse und saubere Wiederherstellung aus isolierten Backups entscheidend.

Alternative Ansätze

- Netzwerk-Segmentierung minimiert laterale Bewegung.

- Application Whitelisting verhindert Ausführung unbekannter Binaries.

- Immutable Backups (Write-Once-Read-Many) schützen Backup-Integrität.

Mini-Methodologie zur Priorisierung von Maßnahmen

- Identifizieren kritischer Assets.

- Bewerten von Auswirkung × Eintrittswahrscheinlichkeit.

- Priorisieren: Backups, Patching, Zugangskontrolle.

- Implementieren, Testen, Verbessern.

Testfälle und Akzeptanzkriterien für Wiederherstellung

- Testfall 1: Vollständige Wiederherstellung eines Servers aus Backup innerhalb der RTO (Wiederherstellungszeit).

- Testfall 2: Wiederherstellung einzelner Benutzerkonten und Dateien ohne Datenverlust.

- Akzeptanzkriterien: Datenintegrität bestätigt, Dienste laufen, keine Malware-Restspuren.

Risikoübersicht und einfache Gegenmaßnahmen

| Risiko | Auswirkungen | Gegenmaßnahme |

|---|---|---|

| Phishing | Datenverlust, Systemausfall | Schulung, E-Mail-Filter |

| Ungepatchte Systeme | Ausnutzung von Schwachstellen | Patch-Management |

| Unzureichende Backups | Irreversibler Datenverlust | 3-2-1 Backup-Regel |

Glossar in einem Satz

- Ransomware: Schadsoftware, die Daten sperrt oder verschlüsselt, um Lösegeld zu erzwingen.

- Phishing: Täuschung per E-Mail, um Zugangsdaten oder Ausführung von Schadsoftware zu erreichen.

- EDR: Endpoint Detection & Response, ein Werkzeug zur Erkennung und Reaktion auf Bedrohungen.

Praktische Vorlagen und Playbook-Snippets

Backup-Checkliste (wöchentlich):

- Verifizierte Komplettbackup-Snapshots der kritischen Systeme.

- Integritätsprüfung der Backups.

- Offsite-Kopie vorhanden und erreichbar.

- Wiederherstellungstest dokumentiert.

Kommunikationsvorlage für Betroffene:

- Kurzinfo an Nutzer: “Wir haben einen Vorfall erkannt. Betroffene Systeme sind isoliert. Folgen werden geprüft. Bitte nicht neu starten und Geräte trennen.”

Sicherheitshinweise und Privacy

- Melden Sie Vorfälle an zuständige Behörden, wenn personenbezogene Daten betroffen sind.

- Dokumentieren Sie Maßnahmen zur Einhaltung gesetzlicher Aufbewahrungspflichten.

Fazit

Ransomware bleibt eine ernstzunehmende Bedrohung. Die beste Verteidigung ist eine Kombination aus Vermeidung, technischer Absicherung und vorbereiteten Abläufen für den Ernstfall. Regelmäßige Backups und schnelle Reaktionspläne reduzieren Ausfallzeiten und Datenverlust deutlich. Prävention kostet Zeit, Wiederherstellung nach einem Totalausfall kostet deutlich mehr.

Zusatzfrage: Haben Sie selbst Erfahrungen mit Ransomware oder kennen Sie Fälle aus Ihrer Organisation? Erzählen Sie uns davon in den Kommentaren.

Wichtig: Bleiben Sie skeptisch bei E-Mails, halten Sie Systeme aktuell und testen Sie Ihre Backups regelmäßig.

Zusammenfassung:

- Ransomware verschlüsselt oder sperrt Daten und verlangt Lösegeld.

- Prävention und Backups sind die wirksamsten Schutzmaßnahmen.

- Ein klares Runbook und getestete Wiederherstellungen reduzieren Risiken.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben