FileFix-Angriff: StealC erkennen und sich schützen

Einordnung: Was ist ein FileFix-Angriff?

Ein FileFix-Angriff nutzt die Art und Weise aus, wie das Dateisystem und Standard-Windows-Komponenten mit Pfaden und verknüpften Ressourcen umgehen. Ziel ist es, Abwehrmechanismen zu umgehen und Code im Speicher auszuführen, ohne offensichtliche Artefakte auf der Festplatte zu hinterlassen. In dieser Kampagne wird als Nutzlast der StealC-Infostealer geladen, ein Programm, das Browser-Cookies, gespeicherte Zugangsdaten, Krypto-Wallet-Daten und Bildschirminhalte stiehlt.

Kurzdefinition: FileFix — eine Technik, die Dateipfade und Systemfunktionen ausnutzt, um Code durch scheinbar harmlose Dateien oder Pfad-Manipulationen auszuführen.

Wie dieser FileFix-Angriff konkret funktioniert

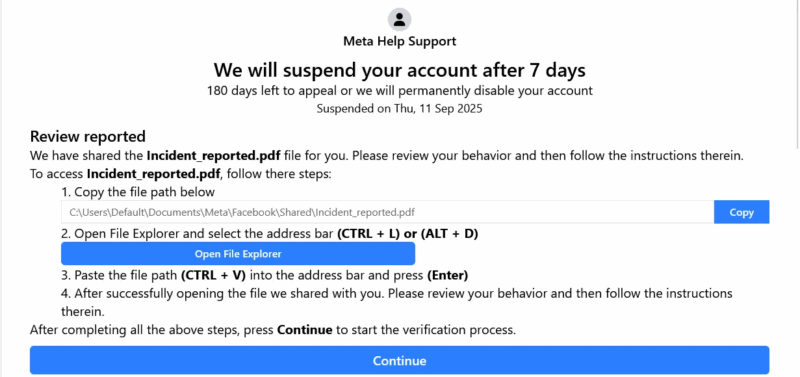

- Angreifer locken Opfer auf eine Phishing-Seite, z. B. eine gefälschte Benachrichtigung über die Sperrung eines Facebook-Kontos. Die Seite fordert zum Kopieren eines Pfads in den Datei-Explorer auf, um einen Bericht anzusehen.

Der kopierte Pfad enthält am Ende versteckten Inhalt: viel Leerraum oder nicht sichtbare Zeichen mit einem eingebetteten Payload. Beim Einfügen sieht der Nutzer nur den scheinbar legitimen Pfad.

Wird der Pfad ausgeführt, startet ein PowerShell-Befehl, der im Namen des Nutzenden eine Bilddatei aus dem Web herunterlädt. Diese Bilddatei enthält verschlüsselte oder kodierte Daten, die kein sichtbares Bild darstellen, sondern ein verstecktes Skript.

PowerShell dekodiert die eingebetteten Daten und lädt die fertige Malware in den Arbeitsspeicher. Die Datei landet nicht dauerhaft auf der Festplatte, daher entgeht sie vielen Signatur-basierten Scannern. In den zuletzt beobachteten Kampagnen wurde StealC als Hauptnutzlast identifiziert.

Technische Schritt-für-Schritt-Analyse

- Phishing-Landung: Opfer öffnet Link, sieht Social-Engineering-Inhalt.

- Copy/Paste-Trick: Opfer kopiert Pfad mit unsichtbarem Payload.

- Pfad-Ausführung: Windows interpretiert Eingabe und startet PowerShell im Kontext des angemeldeten Nutzenden.

- Download eines scheinbaren Bildes, das ein verborgenes Skript enthält.

- Dekodierung im Speicher und Ausführung der Infostealer-Komponenten.

- Datendiebstahl und exfiltrierende Kommunikation mit C2-Servern.

Warum der Angriff besonders effektiv ist: Er kombiniert menschliche Manipulation (Phishing) mit einer Datei- und Systemschwäche, die es erlaubt, Code zur Laufzeit in RAM zu bringen, ohne Disk-Artefakte zu hinterlassen.

Hinweise auf eine Kompromittierung (Indicators of Compromise)

- Ungewöhnliche PowerShell-Prozesse im Task-Manager oder in Prozesslisten ohne zugehörige Anwendungsdatei.

- Netzwerkverbindungen zu unbekannten oder verdächtigen Hosts kurz nach dem Ausführen eines kopierten Pfads.

- Fehlende oder plötzlich herausgegebene Cookies, Login-Probleme bei häufig genutzten Diensten.

- Unerklärliche Screenshots in Logins oder erhöhter Zugriff auf Browser-Profile.

Sofortmaßnahmen bei Verdacht — exaktes Incident-Runbook

Wichtig: Folgen Sie der Sequenz genau. Reihenfolge und Trennung von Geräten reduziert Schaden.

- Netzwerkverbindung trennen: Flugzeugmodus, WLAN aus, Ethernetkabel abziehen. Ziel: Exfiltration stoppen.

- Andere Geräte verwenden: Zur sicheren Kommunikation und Passwortänderung ein anderes, nicht kompromittiertes Gerät nutzen.

- Passwörter ändern: Alle Konten, die auf dem infizierten Gerät verwendet wurden, sofort zurücksetzen. Priorität: E‑Mail, Bank/Krypto, SSO, Unternehmenszugänge.

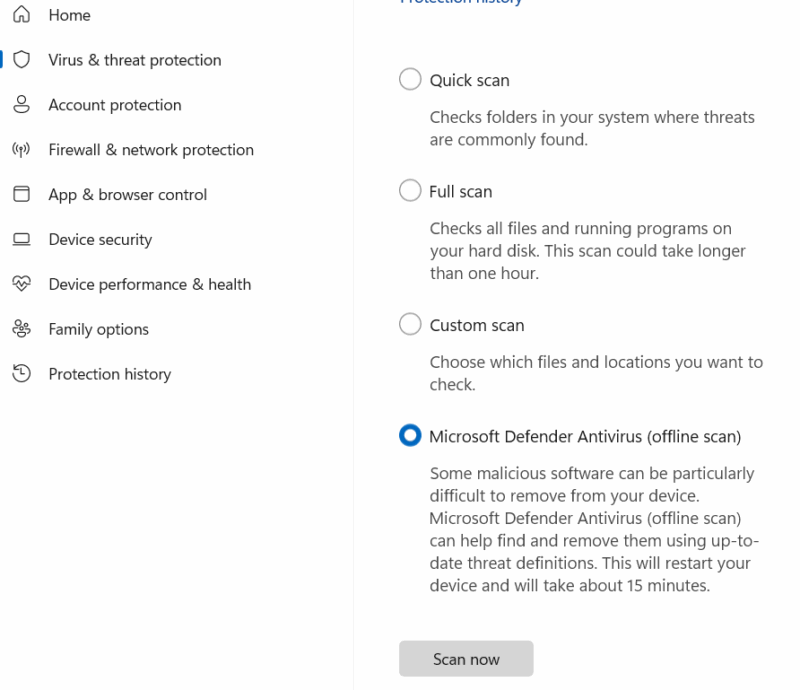

- Microsoft Defender Offline-Scan: Auf dem infizierten PC einen Offline-Scan durchführen. In Windows: Windows-Sicherheits-App → Viren- und Bedrohungsschutz → Scanoptionen → Microsoft Defender Antivirus (Offline-Scan).

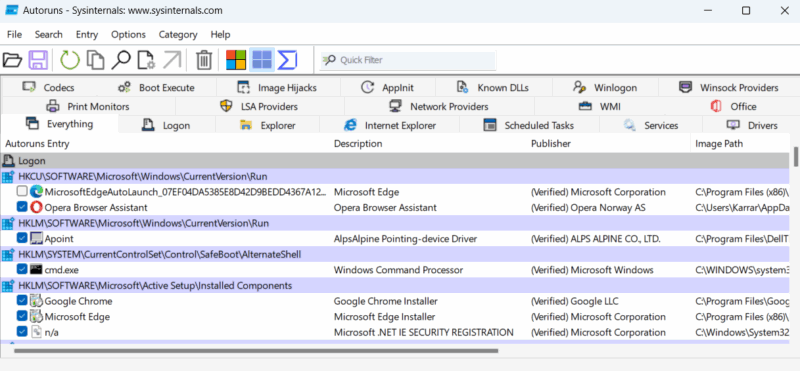

- Genaue Systemanalyse offline: Autoruns und Process Explorer von einem sauberen Medium ausführen, um Autostarts und verdächtige Prozesse zu prüfen.

- Forensische Sicherung: Falls nötig, ein Abbild des Systems erstellen und Beweise sichern. Arbeit mit Incident-Response-Team oder externen Spezialisten.

- Wiederherstellung: Wenn Entfernung nicht sicher nachweisbar ist, Windows zurücksetzen, wiederherstellen oder neu installieren.

- Nachbearbeitung: Passwörter endgültig rotieren, 2FA aktivieren, Monitoring der betroffenen Konten.

Checkliste für die ersten 24 Stunden (kompakt):

- Netzwerk getrennt

- Passwortänderungen initiiert von sauberem Gerät

- Offline-Scan gestartet

- Autostarts geprüft

- Forensisches Backup erstellt

- Verantwortliche Stelle informiert

Härtungsempfehlungen für PowerShell und System

- PowerShell-Ausführungsrichtlinie: Setzen Sie eine restriktive Ausführungsrichtlinie, z. B. AllSigned oder Restricted, und erlauben Sie nur signierte Skripte in verwalteten Umgebungen.

- Transkriptions- und Auditing-Log: PowerShell-Transkription aktivieren, um Befehlsausführung und Parameter zu protokollieren.

- AppLocker oder Windows Defender Application Control (WDAC) nutzen, um Ausführung unbekannter Binärdateien zu blockieren.

- Least-Privilege-Prinzip: Arbeiten Sie täglich in einem Standardbenutzerkonto, nicht als Administrator.

- Hardware-basierte Schutzmaßnahmen: Secure Boot, TPM und BitLocker einsetzen.

- EDR/Antivirus mit Memory-Scanning: Wählen Sie Lösungen, die in Echtzeit Speicherprozesse analysieren und verdächtigen Code erkennen.

Hinweis: Exakte Kommandozeilen zur Konfiguration sind organisationsabhängig. Testen Sie Änderungen in einer kontrollierten Umgebung.

Präventions- und Betriebs-Checkliste (Role-based)

Für Endanwender:

- Niemals aufgeforderte Pfade/Kommandos in Windows einfügen und ausführen.

- Phishing-Links immer direkt im Browser prüfen, nicht blind vertrauen.

- 2FA für kritische Konten aktivieren.

Für IT-Administratoren:

- PowerShell-Monitoring konfigurieren und Alerts für ungewöhnliche Aktivitäten einrichten.

- Standardkonten und rollenbasierte Rechteverwaltung sicherstellen.

- Deploy von EDR/AV mit Memory-Scanning und regelmässige Threat-Hunting-Scans.

Für Incident Responder:

- Vorlagen für Offline-Scans, Beweissicherung und Wiederherstellung bereithalten.

- Kommunikations- und Eskalationswege definieren.

- Playbook für Passwortrotation und externe Benachrichtigungen implementieren.

Wann die Maßnahmen nicht ausreichen — Gegenbeispiele

- Wenn Angreifer bereits Admin-Zugänge erlangt haben oder persistente Mechanismen außerhalb des normalen Benutzerkontexts installiert wurden, reicht ein einfacher Offline-Scan oft nicht.

- Bei kompromittierten Backup-Systemen muss die Wiederherstellung besonders geprüft werden.

- Wenn private Schlüssel von Krypto-Wallets entwendet wurden, kann eine Systemwiederherstellung die Gelder nicht mehr zurückbringen.

In diesen Fällen ist ein vollständiger Neuaufbau des Systems und eine Meldung an zuständige Stellen empfehlenswert.

Datenschutz- und Compliance-Hinweise

StealC entwendet oft personenbezogene Daten. Prüfen Sie Meldepflichten nach DSGVO oder internen Richtlinien. Kontaktieren Sie im Unternehmenskontext die Datenschutzbeauftragten und die Rechtsabteilung, bevor Sie Kunden informieren. Bewahren Sie Forensik-Daten sicher auf, um gesetzlichen Prüfungen standzuhalten.

Entscheidungsbaum — Schnellüberblick

flowchart TD

A[Phishing-Seite besucht?] -->|Nein| B[Normal weiterarbeiten]

A -->|Ja| C[Pfad kopiert und eingefügt?]

C -->|Nein| B

C -->|Ja| D[Wurde ein Befehl ausgeführt?]

D -->|Nein| E[Missverständnis: Aufklärung, keine Aktion]

D -->|Ja| F[Netzwerk trennen und Incident-Runbook starten]

F --> G[Offline-Scan → Forensik → Wiederherstellung]Faktenbox — kurz

- Angriffstyp: FileFix mit In-Memory-Infostealer

- Beobachtete Nutzlast: StealC (Browser-Cookies, Logins, Wallet-Daten)

- Hauptvektor: Phishing + Copy/Paste Pfad-Manipulation

- Kritischer Schutz: Memory-Scanning-AV, PowerShell-Härtung, Least-Privilege

Testfälle und Akzeptanzkriterien für Sicherheits-Teams

- Systemszenario: Führen Sie einen simulierten Copy/Paste-Angriff in einer isolierten Testumgebung durch. Akzeptanzkriterien:

- EDR detektiert die In-Memory-Ausführung oder PowerShell-Aktivität.

- Offline-Scan identifiziert und entfernt bekannte Komponenten.

- Protokolle (PowerShell-Transkript, Netzwerklogs) liefern reproduzierbare Indikatoren.

Kurz-Glossar

- FileFix: Technik zur Pfad-/Dateisystemmanipulation zwecks Ausführung.

- Infostealer: Malware, die Daten wie Cookies, Passwörter und Wallets stiehlt.

- Memory-Scanning: AV-Funktion zur Analyse von Programmen direkt im RAM.

FAQ

Wie erkenne ich, ob mein PC betroffen ist?

Prüfen Sie ungewöhnliche PowerShell-Prozesse, unbekannte Netzwerkverbindungen und Login-Probleme. Führen Sie einen Offline-Scan durch.

Sollte ich den kopierten Befehl jemals einfügen, wenn ich weiß, was er tut?

Besser ist es, Befehle manuell zu tippen oder in einer gesicherten Umgebung zu prüfen. Niemals unbekannte oder unaufgeforderte Befehle ausführen.

Welche Verantwortung hat ein Unternehmen bei einem solchen Vorfall?

Unternehmen müssen interne Richtlinien befolgen: Incident Response aktivieren, Datenschutzbeauftragte informieren und ggf. regulatorische Meldepflichten erfüllen.

Zusammenfassung

FileFix-Angriffe sind gefährlich, weil sie Phishing und In-Memory-Ausführung kombinieren. Schützen Sie sich durch Misstrauen gegenüber Copy/Paste-Anfragen, harte PowerShell- und Kontenrichtlinien, den Einsatz von Memory-Scanning-AV und ein klares Incident-Runbook. Bei kompromittierten Systemen folgen Sie der vorgegebenen Reihenfolge: Netzwerk trennen, Passwörter von einem sauberen Gerät ändern, Offline-Scan, forensische Analyse und gegebenenfalls Neuaufbau.

Wichtig: Bleiben Sie wachsam gegenüber Social-Engineering-Tricks. Eine einzige unbedachte Ausführung kann weitreichende Folgen haben.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben