Vertrauenswürdige Geräte in Windows 10: Geräte als vertrauenswürdig festlegen

Wie sicherheitsrelevante Kontenfunktionen funktionieren: Zwei-Faktor-Authentifizierung (2FA) ist ein zusätzlicher Schutzmechanismus, bei dem neben Passwort ein zweiter Faktor (z. B. App-Code, SMS, E‑Mail) verlangt wird. Ein „vertrauenswürdiges Gerät“ reduziert die Häufigkeit, mit der dieser zweite Faktor abgefragt wird, ohne 2FA komplett zu deaktivieren.

Wie “Vertrauenswürdige Geräte” in Windows 10 funktioniert

Die Funktion wurde ursprünglich mit Windows 8 eingeführt und in Windows 10 überarbeitet. Sobald Sie ein Gerät als vertrauenswürdig markieren, speichert Microsoft eine Zuordnung zwischen Ihrem Microsoft-Konto und diesem Gerät. Beim nächsten Zugriff auf weniger sensible Funktionen wird dann in vielen Fällen kein zusätzlicher Bestätigungscode mehr verlangt.

Kurz erklärt: Wenn Sie sich mit Ihrem Microsoft-Konto auf einem neuen Gerät anmelden, fordert Microsoft in der Regel eine zweite Verifikation an. Nach erfolgreicher Anmeldung können Sie die Option aktivieren: „Ich melde mich häufig auf diesem Gerät an. Nicht nach einem Code fragen.“ Damit wird das Gerät als vertrauenswürdig gespeichert.

Wichtig: Das Kennzeichnen eines Geräts als vertrauenswürdig bedeutet nicht, dass alle Sicherheitsprüfungen entfallen. Für besonders sensible Vorgänge (z. B. Zahlungsmittelverwaltung) kann Microsoft weiterhin eine erneute Verifikation verlangen.

Voraussetzungen und Begriffsdefinitionen

- Voraussetzungen: Sie müssen dasselbe persönliche Microsoft-Konto auf allen Geräten verwenden. 2FA muss eingerichtet sein.

- Definition: “Vertrauenswürdiges Gerät” — ein Gerät, das beim Anmelden dauerhaft mit Ihrem Microsoft-Konto verknüpft wurde und für das Microsoft zusätzliche Kodabfragen reduziert.

So richten Sie Ihren PC als vertrauenswürdiges Gerät ein

- Drücken Sie die Tastenkombination Win+I.

- Öffnen Sie Systemeinstellungen und wählen Sie Konten.

- Klicken Sie links auf Ihre E-Mail und Konten.

- Unter dem Hinweis „Sie müssen Ihre Identität auf diesem PC bestätigen“ klicken Sie auf Verifizieren.

- Füllen Sie die erforderlichen Felder aus, um den Sicherheitscode zu erhalten (App, SMS oder E‑Mail).

- Klicken Sie auf Weiter und geben Sie den erhaltenen Sicherheitscode ein.

- Nach erfolgreicher Verifikation ist Ihr PC als vertrauenswürdiges Gerät mit Ihrem Microsoft‑Konto verknüpft.

- Wenn Sie anschließend zu Systemeinstellungen -> Konten -> Ihr Konto navigieren, sollte der Link “Verifizieren” nicht mehr angezeigt werden.

Hinweis: Die genaue Wortwahl der UI kann je nach Windows‑Build und Übersetzung leicht variieren.

Apps Vertrauenswürdige Geräte verwenden lassen

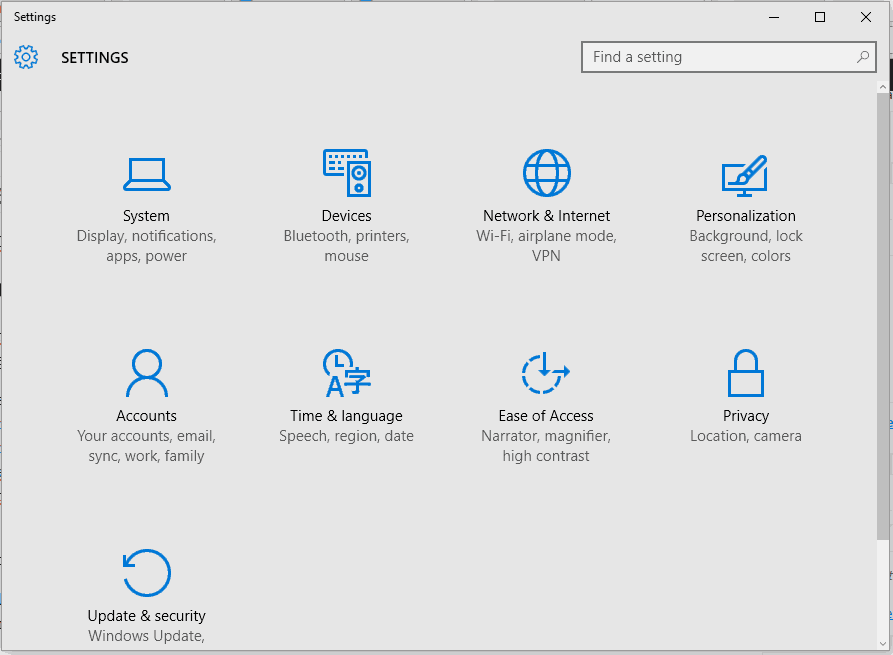

- Drücken Sie Win+I.

- Öffnen Sie Datenschutz.

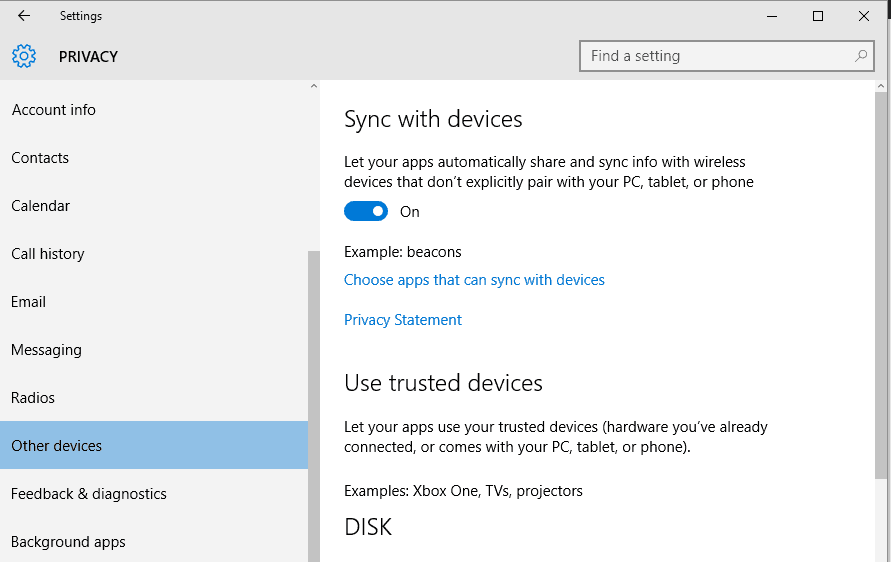

- Wählen Sie links Andere Geräte.

- Im Hauptfenster finden Sie den Bereich “Vertrauenswürdige Geräte verwenden”.

- Dort werden die hinzugefügten vertrauenswürdigen Geräte aufgelistet.

- Aktivieren Sie die Option Apps erlauben, mein Gerät zu verwenden, wenn Sie Apps Zugriff gewähren möchten.

- Wählen Sie in der Liste die einzelnen Apps aus, denen Sie das Verwenden der vertrauenswürdigen Geräte erlauben möchten.

Tipp: Geben Sie nur vertrauenswürdigen Apps diese Berechtigung, insbesondere wenn mehrere Personen Zugriff auf Ihren PC haben.

Entfernen eines zuvor hinzugefügten vertrauenswürdigen Geräts

- Öffnen Sie einen Browser und gehen Sie zur Microsoft‑Konto‑Website.

- Melden Sie sich mit Ihrem Microsoft‑Konto an.

- Wechseln Sie zum Tab Sicherheit & Datenschutz.

- Wählen Sie Weitere Sicherheitsoptionen.

- Scrollen Sie zum Feld “Vertrauenswürdige Geräte”.

- Klicken Sie auf den Link Alle vertrauenswürdigen Geräte entfernen, die mit meinem Konto verknüpft sind.

- Folgen Sie den angezeigten Anweisungen und warten Sie, bis die Aktion abgeschlossen ist.

Diese Aktion entfernt alle Geräte; Einzelgeräte lassen sich in der aktuellen Oberfläche nicht immer einzeln entfernen. Prüfen Sie anschließend erneut die Geräte‑Liste.

Wann die Funktion nicht funktioniert oder eingeschränkt ist (Gegenbeispiele)

- Geteilte Geräte: Auf einem öffentlich oder von mehreren Personen genutzten Gerät sollten Sie kein Vertrauen dauerhaft aktivieren. Die Funktion ist für persönliche Geräte gedacht.

- Firmenkonten / Azure AD: Organisationen können Richtlinien (Conditional Access) festlegen, die das Setzen von vertrauenswürdigen Geräten verhindern oder einschränken.

- Geräte mit geänderten Systemkonfigurationen: Ein größeres Upgrade, das Zurücksetzen auf Werkseinstellungen oder eine Neuinstallation von Windows kann die Vertrauensstellung aufheben.

- Speichermechanismen blockiert: Wenn lokale oder Cloud‑Cookies/Token gelöscht werden oder Synchronisation blockiert ist, kann die Funktion versagen.

Alternative Ansätze zur Reduzierung von Verifizierungsaufwand

- Microsoft Authenticator App: Verwenden Sie Push‑Benachrichtigungen anstelle von SMS oder E‑Mail. Push ist oft schneller und sicherer.

- Physische Sicherheitsschlüssel: FIDO2/YubiKey bieten starke, phishing‑resistente Authentifizierung.

- Geräte‑Registrierung über Azure AD: Für verwaltete Geräte bietet die Unternehmensverwaltung feinere Kontrolle und automatische Registrierung als „vertrauenswürdig”.

- Lokale Konten und Passwort‑Manager: Für manche Zugriffe sind lokale Konten oder vertrauenswürdige Passwort‑Manager eine Ergänzung, ersetzen aber keine 2FA.

Mental Model: Vertrauen, Risiko und Sensitivität

Drei Achsen beim Umgang mit vertrauenswürdigen Geräten:

- Gerätetyp (persönlich vs. geteilt)

- Operationensensitivität (z. B. normales Lesen vs. Zahlungsdaten)

- Verwaltungsdomäne (privat vs. Firmenkonto)

Merke: Je sensibler die Aktion, desto seltener sollte auf die Reduktion der Verifikation gesetzt werden.

Sicherheits- und Datenschutzhinweise (inkl. lokaler Aspekte)

- Datenschutz: Die Verknüpfung speichert Zuordnungen zu Ihrem Microsoft‑Konto; prüfen Sie regelmäßig unter Ihrem Microsoft‑Konto welche Geräte verknüpft sind.

- GDPR/DSGVO: Die Verarbeitungsgrundlagen für personenbezogene Daten regelt Microsoft in seinen Datenschutzhinweisen; Sie können unter Ihrem Konto Datenzugriffe prüfen und löschen.

- Empfohlenes Verhalten: Aktivieren Sie BitLocker, eine aktuelle Antiviren‑Lösung und halten Sie Windows‑Updates aktuell, um das Risiko bei Verlust zu minimieren.

Wichtig: Wenn ein Gerät gestohlen wurde, entfernen Sie sofort alle vertrauenswürdigen Geräte im Microsoft‑Konto und ändern Sie das Passwort.

Incident‑Runbook: Wenn ein vertrautes Gerät verloren oder gestohlen wurde

Sofortmaßnahmen:

- Melden Sie den Vorfall intern (bei Firmenkonten) oder notieren Sie Zeit und Umstände.

- Melden Sie sich am schnellsten Weg im Microsoft‑Konto an (anderes Gerät) und entfernen Sie alle vertrauenswürdigen Geräte.

- Ändern Sie Ihr Microsoft‑Passwort und forcieren Sie damit Token‑Ungültigkeit.

- Revoziieren Sie aktive Sitzungen und prüfen Sie angemeldete Geräte in der Sicherheitsübersicht.

- Aktivieren Sie vorübergehend zusätzliche 2FA‑Einstellungen (nur App‑Codes oder Sicherheitsschlüssel), bis die Situation geklärt ist.

Wiederherstellung:

- Dokumentieren Sie alle Schritte und überprüfen Sie Kontoaktivitäten auf unautorisierte Änderungen.

- Wenn Zahlungsdaten betroffen sind, wenden Sie sich an Ihre Bank.

Rollenbasierte Checkliste

Für Endanwender:

- Nur persönliche Geräte als vertrauenswürdig markieren.

- Apps mit Zugriff sorgfältig auswählen.

- Nach Verlust sofort Geräte entfernen.

Für Administratoren (IT):

- Richtlinien prüfen: Conditional Access und MDM/E‑MM konfigurieren.

- Regeln zur Geräteverwaltung und Segmentierung für private vs. Firmenkonten festlegen.

- Schulung der Nutzer zu sicheren Praktiken.

Testfälle und Akzeptanzkriterien

Akzeptanzkriterien nach Implementierung:

- Nach Verifikation zeigt das Benutzerkonto keine “Verifizieren”‑Aufforderung mehr auf dem Gerät.

- Apps, denen Zugriff gewährt wurde, nutzen das vertrauenswürdige Gerät ohne zusätzliche Codeabfrage für Standardvorgänge.

- Bei Entfernung aller vertrauenswürdigen Geräte werden erneute Verifikationen bei Anmeldung verlangt.

Empfohlene Tests:

- Anmeldung neu auf einem Gerät ohne Vertrauen: 2FA wird verlangt.

- Nach Setzen als vertrauenswürdig: Anmeldung ohne 2FA für Standardaktionen prüfen.

- Simulation Geräteverlust: Entfernen und Verifikation erzwingen.

Kurzmethodik: Schnell-Check vor Aktivierung

- Ist das Gerät ausschließlich persönlich? (Ja → weiter)

- Sind sensible Zahlungsfunktionen aktiv? (Ja → überlegen, Vertrauen zu setzen)

- Sind Updates, Antiviren und Verschlüsselung aktiv? (Ja → weiter)

- Nur vertrauenswürdigen Apps Zugriff geben.

Glossar (eine Zeile pro Begriff)

- 2FA: Zwei-Faktor-Authentifizierung, zusätzliche Sicherheitsstufe neben Passwort.

- Vertrauenswürdiges Gerät: Gerät, das Microsoft nach erfolgreicher Verifikation weniger häufig nach dem zweiten Faktor fragt.

- Conditional Access: Unternehmensrichtlinien zur Zugriffskontrolle (Azure AD).

Weitere Hinweise und Kontext

AUCH LESEN: How to use multiple monitors like a single monitor on Windows 10 AUCH LESEN: New security report pegs Microsoft Edge as the safest browser against phishing attacks

Verwandte Anleitungen:

- Before opening files in this location, add the web site to your trusted sites list

- How to create multiple partitions on a USB drive

Zusammenfassung

Vertrauenswürdige Geräte reduzieren wiederholte Verifizierungs‑Aufforderungen auf persönlichen Geräten und erhöhen Komfort, ohne 2FA komplett abzuschalten. Nutzen Sie die Funktion nur auf privaten, gesicherten Geräten. Bei Verlust oder Diebstahl entfernen Sie sofort alle vertrauenswürdigen Geräte und ändern Ihr Passwort.

Wenn Sie Fragen haben oder Hilfe benötigen, nutzen Sie die Kommentar‑Funktion unten oder die Hilfeseiten Ihres Microsoft‑Kontos. Wir helfen gern weiter.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben