Cipher Suites in Windows Server aktualisieren — Schritt‑für‑Schritt

Kurzfassung: Überprüfen Sie zuerst mit SSL Labs, welche Cipher Suites Ihr Server anbietet. Passen Sie dann in der Gruppenrichtlinie (gpedit.msc) die Reihenfolge und Auswahl der Cipher Suites an oder verwenden Sie IIS Crypto. Starten Sie den Server neu und testen Sie erneut. Diese Änderung erhöht die Sicherheit Ihrer TLS-Verbindungen ohne Lizenzkosten.

Wichtige Begriffe in einem Satz:

- Cipher Suite: Kombination aus Verschlüsselungs-, Schlüsselaustausch‑ und MAC‑Algorithmen, die eine TLS-Verbindung sichern.

Schnellzugriff

- Warum Cipher Suites wichtig sind

- Wie Sie Ihren Status prüfen

- Cipher Suites unter Windows Server aktualisieren

Warum Cipher Suites wichtig sind

Wenn ein Browser per HTTPS eine Verbindung herstellt, verhandeln Client und Server eine Cipher Suite. Diese Verhandlung bestimmt, welche Algorithmen für Schlüsselaustausch, Verschlüsselung und Integrität verwendet werden. Manche Algorithmen sind stark und modern (z. B. ECDHE + AES‑GCM). Andere sind veraltet oder unsicher (z. B. DES, RC4). Wenn ein Server unsichere Optionen anbietet, kann ein Angreifer theoretisch eine schwächere, angreifbare Verbindung erzwingen.

IIS (Internet Information Services) ist administrativ komfortabel, aber die Standardkonfiguration älterer Windows‑Server‑Versionen enthält oft veraltete Cipher Suites. Das ist keine Katastrophe, aber ein unnötiges Risiko für Ihre Nutzer, besonders wenn Sie personenbezogene oder vertrauliche Daten übermitteln.

Wie eine sichere Verbindung abläuft

- Der Browser initiiert eine TLS‑Verbindung (HTTPS).

- Der Server sendet eine Liste unterstützter Cipher Suites in Präferenzreihenfolge.

- Der Client wählt die stärkste passende Suite aus und die Sitzung wird mit diesen Algorithmen aufgebaut.

Wesentlich: Der Server bestimmt die zur Verfügung gestellten Optionen. Jede angebotene, unsichere Option ist potenziell ein Einfallstor.

Wie Sie sehen, wo Sie stehen

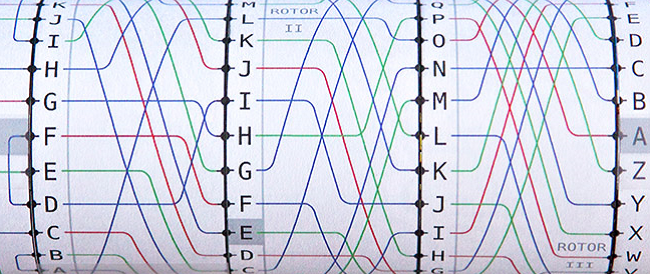

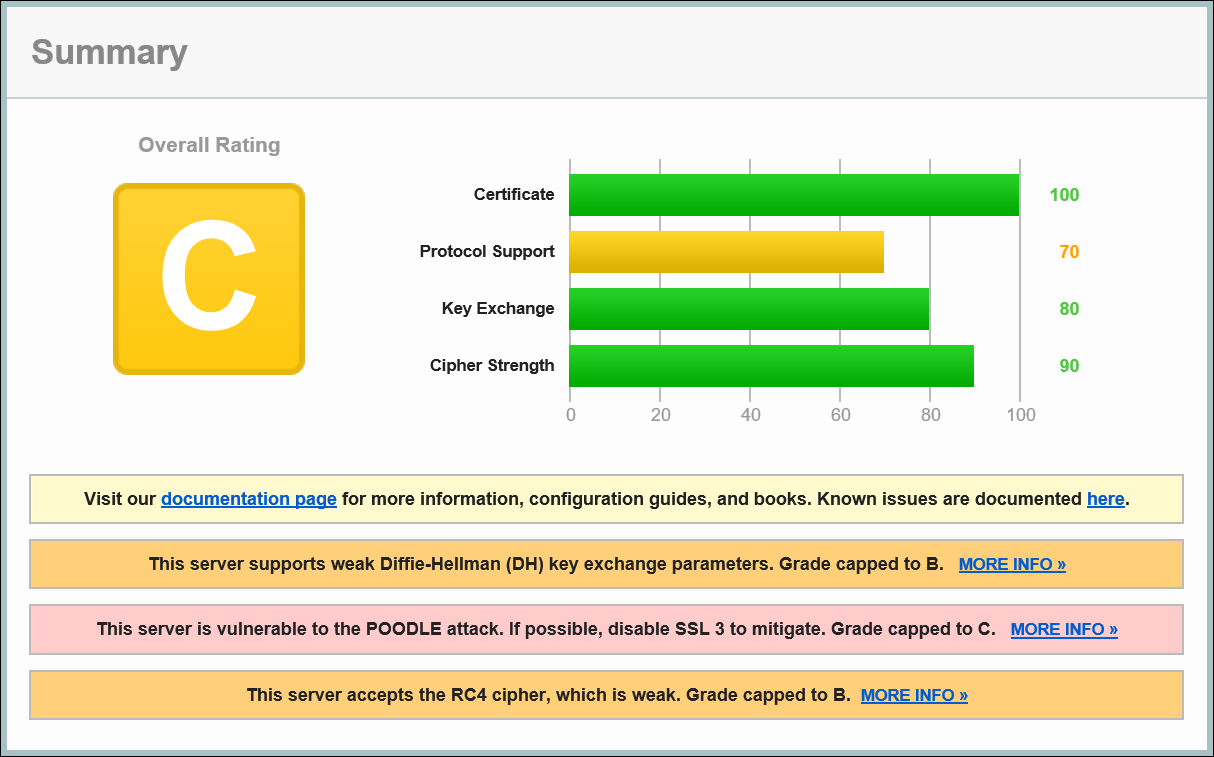

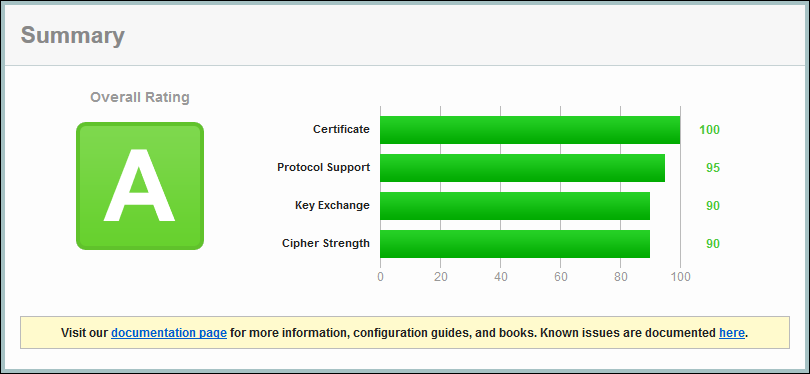

Nutzen Sie den kostenlosen Test von Qualys SSL Labs: https://www.ssllabs.com/ssltest/

Der Test analysiert Ihre TLS‑Konfiguration, zeigt angebotene Cipher Suites, Protokollversionen und Zertifikatdetails und gibt eine Bewertung. Verwenden Sie das Ergebnis als Leitfaden. Eine niedrigere Note heißt nicht automatisch, dass Ihr Betreiber unsorgfältig ist — Kompatibilitätsanforderungen (z. B. ältere Clients) können bewusste Kompromisse erfordern.

Wichtig zu wissen:

- RC4 wird oft als schwach bewertet, obwohl es aktuell keine öffentlich bekannten, praktischen Massenangriffe gibt. Es ist jedoch weniger resistent gegen Brute‑Force als moderne Algorithmen.

- Kompatibilität vs. Sicherheit: Falls Sie alte Endpunkte unterstützen müssen, wägen Sie ab, für welche Dienste Rückwärtskompatibilität nötig ist.

Cipher Suites unter Windows Server aktualisieren

Diese Anleitung zeigt die manuelle Methode über die Gruppenrichtlinie und eine alternative GUI‑Option (IIS Crypto). Beide Wege erzielen das gleiche Ziel: Sie reduzieren und priorisieren die angebotenen Cipher Suites.

Vorbereitungen:

- Administratorrechte auf dem Server.

- Zugriff auf gpedit.msc (lokale Gruppenrichtlinie) oder die entsprechende Domänenrichtlinie in Active Directory.

- Backup des Servers oder zumindest der Registry bzw. eine Systemwiederherstellungspunkt‑Strategie.

Schritt 1 — Gruppenrichtlinien‑Editor öffnen

- Drücken Sie Windows‑Taste + R.

- Geben Sie gpedit.msc ein und drücken Sie Enter.

Schritt 2 — Zu SSL Konfiguration navigieren

- Auf der linken Seite: Computer Configuration → Administrative Templates → Network → SSL Configuration Settings.

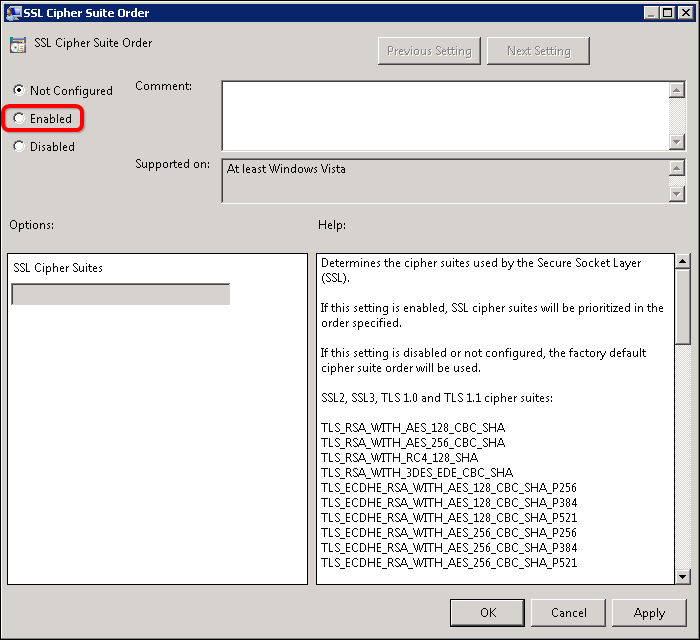

- Rechts: Doppelklick auf SSL Cipher Suite Order.

Schritt 3 — Setup anpassen

- Standardmäßig ist “Not Configured” ausgewählt. Wählen Sie “Enabled”.

- Das Feld “SSL Cipher Suites” füllt sich. Kopieren Sie den Text in einen Editor wie Notepad, um ihn lesbar zu machen (die Suits sind durch Kommas getrennt).

- Bearbeiten Sie die Liste: Entfernen Sie veraltete oder schwache Einträge und bringen Sie starke Suites (ECDHE, AES‑GCM, AEAD) an den Anfang.

Begrenzung beachten: Es gibt eine Zeichenbegrenzung von 1.023 Zeichen für dieses Feld. Das ist frustrierend, weil die Bezeichnungen lang sind. Planen Sie daher Ihre Auswahl und Priorisierung sorgfältig.

Empfehlung: Nutzen Sie eine kuratierte Liste als Ausgangspunkt, z. B. die von GRC (Steve Gibson): https://www.grc.com/miscfiles/SChannel_Cipher_Suites.txt

Schritt 4 — Formatieren und anwenden

- Ihre finale Liste muss wieder eine einzelne, ununterbrochene Zeichenfolge sein.

- Jede Cipher Suite bleibt mit einem Komma getrennt.

- Kopieren Sie die formatierte Zeichenfolge zurück in das Feld “SSL Cipher Suites”.

- OK klicken.

- Neustart des Servers durchführen, damit die Änderungen wirksam werden.

Schritt 5 — Validieren

Gehen Sie nach dem Neustart erneut zu SSL Labs und führen Sie einen vollständigen Test durch. Bei korrekter Konfiguration sollte sich Ihre Bewertung deutlich verbessern.

Alternative: IIS Crypto (GUI‑Tool)

IIS Crypto von Nartac vereinfacht die Auswahl und Priorisierung. Es bietet vordefinierte Templates (z. B. “Best Practices”) und erlaubt das gezielte Aktivieren/Deaktivieren einzelner Protokolle, Ciphers und Hashes. Für viele Administratoren ist das die schnellere und weniger fehleranfällige Variante.

Download: https://www.nartac.com/Products/IISCrypto/Default.aspx

Vorteile:

- GUI mit Templates

- Export/Import von Einstellungen

- Kein Zeichenlimit für die Auswahl (das Tool verwaltet die Registry‑Änderungen)

Nachteile:

- Drittanbieter‑Tool, prüfen Sie in sensiblen Umgebungen die Policy Ihres Unternehmens.

Checkliste vor der Änderung

- Backup der Registry oder Systemabbild erstellt

- Wartungsfenster geplant

- Liste der unterstützten Clients dokumentiert

- SSL Labs Baseline‑Report gesichert

- Rollback‑Plan definiert (z. B. Registry‑Wiederherstellung, Snapshot)

Rollback‑ und Incident‑Runbook (Kurzfassung)

- Wenn Clients nach Änderung Probleme melden, setzen Sie die alte Cipher‑Liste zurück (sofern gesichert).

- Starten Sie den Server neu.

- Prüfen Sie Protokolle und eventuelle TLS‑Fehler in der Ereignisanzeige.

- Falls das Problem nur einen Dienst betrifft, prüfen Sie service‑spezifische Konfigurationen (z. B. SQL, RDP) und stellen Sie dort temporär kompatible Cipher bereit.

Mögliche Fallstricke und Gegenbeispiele

- Kompatibilitätsanforderungen: Ein öffentliches Portal, das auch sehr alte Browser unterstützen muss, kann nicht ohne weiteres alle alten Cipher entfernen.

- Zeichenlimit: Die 1.023‑Zeichen‑Grenze zwingt zu Priorisierung einzelner Suiten.

- Zertifikatsprobleme: Alte Zertifikate mit schwacher Signatur (z. B. SHA‑1) sollten unabhängig von Ciphers ersetzt werden.

Entscheidungsbaum zur Vorgehensweise

flowchart TD

A[Server bewerten mit SSL Labs] --> B{Ergebnis A oder besser?}

B -- Ja --> C[Optional: nur kleine Optimierungen]

B -- Nein --> D{Unterstützte Clients alt?}

D -- Ja --> E[Abwägen: Compatibility vs Security]

D -- Nein --> F[Strikte Modernisierung: Entfernen alter Cipher]

E --> G[Option: Partielle Modernisierung, Monitoring]

F --> H[Änderung via gpedit oder IIS Crypto + Neustart]

H --> I[Test mit SSL Labs]

I --> J{Fehler?}

J -- Ja --> K[Rollback + Analyse]

J -- Nein --> L[Dokumentation und Wiederholung bei Bedarf]Technische Heuristiken und Best Practices

- Priorisieren Sie ECDHE vor RSA für Schlüsselaustausch (forward secrecy).

- Bevorzugen Sie AES‑GCM oder ChaCha20‑Poly1305 statt CBC‑Modi.

- Deaktivieren Sie SSL v2/v3 und, wenn möglich, TLS 1.0/1.1.

- Halten Sie Zertifikate aktuell und verwenden Sie starke Signaturalgorithmen (mindestens SHA‑256).

- Testen Sie nach jeder Änderung mit automatisierten Suiten und dokumentieren Sie die Ergebnisse.

Kompatibilität nach Windows Server Versionen

- Windows Server 2008(R2): Standardmäßig veraltet; nur mit zusätzlichem Hotfix und manueller Registry‑Arbeit akzeptable Ergebnisse erreichbar.

- Windows Server 2012/2016: Bietet bessere Ausgangswerte, erfordert jedoch manuelle Feinabstimmung für optimale Sicherheit.

- Windows Server 2019/2022: Modernere Defaults, trotzdem lohnt eine Überprüfung und ggf. Feinjustierung.

Migrationstipps:

- Testen Sie Änderungen zunächst auf einer Staging‑Instanz.

- Nutzen Sie Canary‑Deployments für kritische Dienste.

Kriterium für erfolgreiche Umsetzung

- SSL Labs zeigt nach Änderung eine verbesserte Bewertung (A oder besser).

- Kritische Kunden können sich weiterhin verbinden oder es wurde eine alternative Lösung (z. B. Proxy mit Legacy‑Support) implementiert.

- Protokollanalyse zeigt keine erhöhten Fehlerquoten nach der Änderung.

Kurzstrategie und SOP‑Schnellreferenz

- Backup anfertigen.

- SSL Labs Baseline testen.

- Gruppenrichtlinie bearbeiten oder IIS Crypto verwenden.

- Änderungen einspielen, Server neustarten.

- SSL Labs erneut prüfen.

- Ergebnisse dokumentieren und planen, wann die nächste Überprüfung stattfindet.

Sicherheits‑ und Datenschutzhinweis

Änderungen an TLS‑Konfigurationen beeinflussen die Vertraulichkeit und Integrität von Nutzerdaten. Planen Sie Änderungen in Abstimmung mit Datenschutz‑ und Sicherheitsbeauftragten. Bei personenbezogenen Daten sollten Sie möglichst moderne Cipher und TLS‑Versionen verwenden.

Zusammenfassung

Durch das sorgfältige Anpassen der Cipher Suites auf Ihrem Windows Server verbessern Sie die Sicherheit Ihrer TLS‑Verbindungen deutlich. Verwenden Sie SSL Labs zur Validierung, setzen Sie Prioritäten für moderne Algorithmen, und sichern Sie vor jedem Eingriff Backups und einen Rollback‑Plan. Tools wie IIS Crypto vereinfachen die Arbeit, aber die manuelle Konfiguration über Gruppenrichtlinie bleibt Standard und kontrollierbar.

Wichtig: Testen Sie immer in einer kontrollierten Umgebung, dokumentieren Sie Ihre Änderungen und stellen Sie sicher, dass kritische Clients weiterhin bedient werden.

Häufig gestellte Fragen

Welche Windows-Server-Versionen unterstützen die Cipher‑Suite-Konfiguration?

Fast alle modernen Versionen unterstützen die Konfiguration, aber die Defaults und verfügbaren Suiten unterscheiden sich. Windows Server 2016 und neuer bieten die besten Ausgangswerte.

Was bedeutet die 1.023‑Zeichen‑Grenze und wie gehe ich damit um?

Die Gruppenrichtlinie erlaubt maximal 1.023 Zeichen für das Feld “SSL Cipher Suites”. Nutzen Sie eine priorisierte Liste der wichtigsten, modernen Suiten und entfernen Sie selten benötigte Einträge. Alternativ verwenden Sie IIS Crypto, das die Registry direkter verwaltet.

Wann ist IIS Crypto empfehlenswert?

IIS Crypto ist sinnvoll, wenn Sie eine GUI bevorzugen, Templates nutzen wollen oder mehrere Server konsistent konfigurieren müssen. Prüfen Sie unternehmensinterne Richtlinien vor dem Einsatz.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben