Unattended-Upgrades auf Ubuntu 16.04: Automatische Sicherheitsupdates einrichten

Ziel und Varianten

Primärer Zweck: automatische Installation von Sicherheitsupdates auf einem Ubuntu 16.04 Server.

Verwandte Varianten: automatische Systemupdates, automatische Kernel‑Updates, Sicherheitsupdates ohne Neustart, Paket‑Blacklist, Update‑Benachrichtigung per E‑Mail.

Was wir tun werden

- Unattended‑upgrades auf Ubuntu 16.04 installieren

- Unattended‑upgrades konfigurieren (Allowed‑Origins, Blacklist, E‑Mail, Auto‑Remove, Auto‑Reboot)

- Automatische Updates aktivieren (APT::Periodic)

- Aktualisierte Pakete prüfen und Logs analysieren

Voraussetzungen

- Ubuntu 16.04 Server

- Root‑Zugriff oder sudo‑Berechtigungen

- Netzwerkzugang zu Ubuntu‑Repos

Kurze Begriffserklärung

Unattended‑upgrades: Dienst, der Updates automatisch installiert. Allowed‑Origins: Quelle der Pakete (z. B. -security). Blacklist: Pakete, die nicht automatisch aktualisiert werden sollen.

Schritt 1 – Unattended‑upgrades installieren

Melden Sie sich per SSH am Server an:

ssh root@hakase-labsAktualisieren Sie Paketlisten und installieren Sie das Paket:

sudo apt update

sudo apt install unattended-upgradesNach der Installation liegen die Konfigurationsdateien unter /etc/apt/apt.conf.d/

Schritt 2 – Unattended‑upgrades konfigurieren

Bearbeiten Sie die zentrale Konfigurationsdatei 50unattended-upgrades:

cd /etc/apt/apt.conf.d/

vim 50unattended-upgradesUpgrade‑Typ definieren

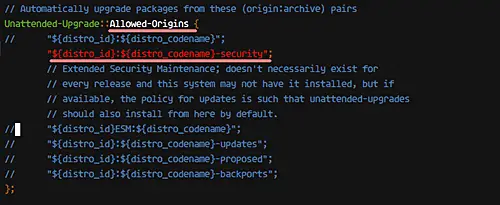

Um nur Sicherheitsupdates zu installieren, verändern Sie den Block Allowed‑Origins so, dass ausschließlich die Sicherheitsquelle aktiv bleibt. Beispiel (nur die Sicherheitszeile aktiv lassen):

Unattended-Upgrade::Allowed-Origins {

// "${distro_id}:${distro_codename}";

"${distro_id}:${distro_codename}-security";

// "${distro_id}ESM:${distro_codename}";

// "${distro_id}:${distro_codename}-updates";

// "${distro_id}:${distro_codename}-proposed";

// "${distro_id}:${distro_codename}-backports";

};

Paket‑Blacklist

Wenn bestimmte Pakete nicht automatisch aktualisiert werden sollen (z. B. weil sie kritisch oder inkompatibel sind), tragen Sie sie in die Package‑Blacklist ein:

Unattended-Upgrade::Package-Blacklist {

"vim";

"mysql-server";

"mysql-client";

// "libc6";

// "libc6-dev";

// "libc6-i686";

};Hinweis: Blacklisting sollte sparsam verwendet werden. Ein dauerhaftes Blacklisten von Sicherheitsrelevanten Paketen kann das System angreifbar machen.

Zusätzliche Optionen aktivieren

Typische Optionen, die Sie in 50unattended-upgrades anpassen sollten:

- E‑Mail‑Benachrichtigung bei jedem Update

- Automatische Entfernung ungenutzter Abhängigkeiten

- Automatischer Neustart, falls nötig

- Zeitfenster für Reboots

Mail aktivieren (E‑Mail an root):

Unattended-Upgrade::Mail "root";Wichtig: Installieren Sie ein Mail‑Programm (z. B. sendmail oder msmtp), damit Mails versendet werden können:

sudo apt install -y sendmailAutomatisches Entfernen unbenutzter Abhängigkeiten aktivieren:

Unattended-Upgrade::Remove-Unused-Dependencies "true";Automatischen Neustart aktivieren (nur, wenn ein Neustart erforderlich ist):

Unattended-Upgrade::Automatic-Reboot "true";Optional: Neustartzeitpunkt festlegen (24‑Stunden‑Format):

Unattended-Upgrade::Automatic-Reboot-Time "00:00";Speichern und schließen Sie die Datei.

Wichtig: Wenn Sie Automatic‑Reboot aktivieren, planen Sie Wartungsfenster ein und informieren Sie Anwender/Teams über mögliche Neustarts.

Schritt 3 – Automatische Update‑Intervalle aktivieren

Bearbeiten Sie die Datei 20auto-upgrades:

cd /etc/apt/apt.conf.d/

vim 20auto-upgradesSetzen Sie folgende Parameter, damit die Paketlisten täglich aktualisiert und Updates heruntergeladen/angewendet werden:

APT::Periodic::Update-Package-Lists "1";

APT::Periodic::Download-Upgradeable-Packages "1";

APT::Periodic::AutocleanInterval "3";

APT::Periodic::Unattended-Upgrade "1";Erläuterung:

- Update‑Package‑Lists: 1 = täglich die Paketlisten aktualisieren

- Download‑Upgradeable‑Packages: 1 = verfügbare Pakete automatisch herunterladen

- AutocleanInterval: Paketcache alle X Tage bereinigen (hier 3 Tage)

- Unattended‑Upgrade: 1 = automatische Ausführung der Unattended‑Upgrades

Speichern und schließen Sie die Datei.

Schritt 4 – Aktualisierte Pakete prüfen

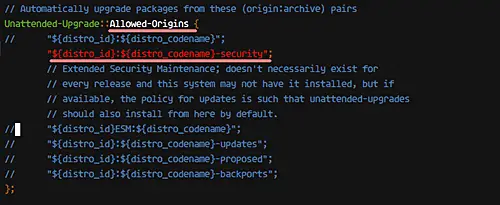

Logs prüfen

Unattended‑upgrades schreibt Protokolle nach /var/log/unattended-upgrades. Prüfen Sie die Dateien:

cd /var/log/unattended-upgrades

ls -lah

Typische Logdateien:

- unattended-upgrades-dpkg.log – Aktionen: Installation, Upgrade, Entfernen

- unattended-upgrades.log – allgemeine Informationen, Liste der aktualisierten Pakete, Fehler

- unattended-upgrades-shutdown.log – Ereignisse rund um Neustarts

Beispiel: Neuste Aktionen anzeigen

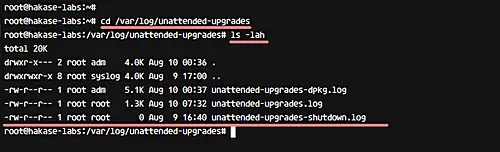

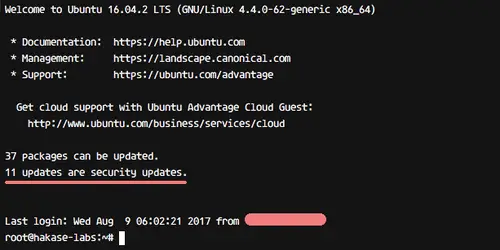

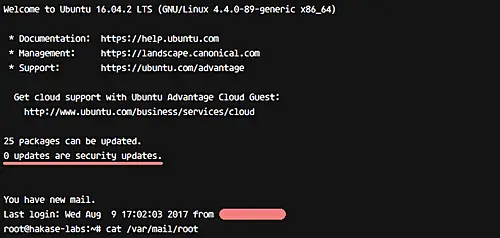

sudo tail -n 200 /var/log/unattended-upgrades/unattended-upgrades.logUpdate‑Mitteilungen beim SSH‑Login

Unattended‑upgrades kann Hinweise anzeigen, wenn beim nächsten Login Aktualisierungen durchgeführt wurden. Vor und nach dem Update sehen Sie Systemmeldungen am Loginprompt.

E‑Mail‑Benachrichtigung prüfen

Wenn Sie Mail an root aktiviert haben, finden Sie E‑Mails unter /var/mail:

cd /var/mail/

cat rootDie Mail enthält in der Regel: Liste der aktualisierten Pakete, Blacklist‑Informationen und Fehlerhinweise.

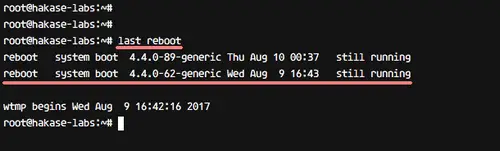

Neustart prüfen

Um Neustarts zu prüfen, verwenden Sie:

last rebootSie sehen einen Eintrag vor und nach einem automatischen Neustart.

Testen der Konfiguration (Akzeptanzkriterien)

- Paketlisten werden täglich aktualisiert (APT::Periodic::Update‑Package‑Lists = 1).

- Sicherheitsupdates werden automatisch heruntergeladen und installiert (Unattended‑Upgrade::Allowed‑Origins enthält -security).

- Mails an root werden versendet, wenn konfiguriert.

- Bei Bedarf wird automatischer Neustart durchgeführt.

- Blacklist verhindert Aktualisierung ausgewählter Pakete.

Testschritte:

- Simulieren: sudo unattended-upgrade –dry-run –debug

- Prüfen Sie die Logs auf erwartete Aktionen

- Setzen Sie ein Testpaket in die Blacklist und provozieren Sie ein Update

Troubleshooting und When it fails

Symptom: Keine automatischen Updates

Checks:

- Prüfen Sie, ob der Dienst installiert ist: apt list –installed | grep unattended-upgrades

- Prüfen Sie, ob APT::Periodic Werte gesetzt sind in 20auto-upgrades

- Logs prüfen: /var/log/unattended-upgrades/unattended-upgrades.log

- Überprüfen Sie, ob Ihr Server Zugang zu den Ubuntu‑Repos hat

- Prüfen Sie Mailer‑Installation, wenn keine E‑Mails eintreffen

Symptom: Pakete werden aktualisiert, aber System startet nicht neu

Ursachen:

- Automatic‑Reboot ist deaktiviert oder Zeitfenster verhindert Neustart

- Neustart scheitert aufgrund offener Prozesse

Maßnahmen:

- Automatic‑Reboot aktivieren und Zeitfenster festlegen

- Konfigurieren Sie Unattended‑Upgrade::Automatic-Reboot-WithUsers “true” nur mit Vorsicht

Sicherheits‑ und Betriebsüberlegungen

- Aktivieren Sie Automatic‑Reboot nur, wenn Ihre Dienste kurzzeitig offline sein dürfen.

- Planen Sie Wartungsfenster und informieren Sie Stakeholder.

- Bewahren Sie Backups vor automatischen Updates auf. Ein aktuelles Backup minimiert Ausfallrisiken.

- Beschränken Sie Mail‑Benachrichtigungen auf administrative Postfächer, um Spam und Datenschutzprobleme zu vermeiden.

Sicherheits‑Härtungsempfehlungen

- Pushen Sie Updates zuerst in eine Staging‑Umgebung.

- Verwenden Sie Paketprüfungen (apt‑pinning) nur wenn nötig.

- Überwachen Sie Reboot‑Events zentral (z. B. mit einem Log‑Aggregator).

- Setzen Sie Read‑Only‑Root für kritische Systeme und geplante Wartungsphasen bei Änderungen.

Rollen‑basierte Checklisten

Systemadministrator:

- Installieren und konfigurieren Sie unattended‑upgrades

- Stellen Sie sicher, dass Mailer korrekt arbeitet

- Testen Sie die Blacklist und Auto‑Reboot Einstellung

DevOps / Site Reliability:

- Validieren Sie Updates in Staging

- Überwachen Sie Logs und Reboot‑Ereignisse

- Pflegen Sie SOPs für Rollbacks

Security Officer:

- Prüfen Sie, welche Pakete automatisch aktualisiert werden

- Genehmigen Sie Richtlinien für Automatic‑Reboot

- Verfolgen Sie E‑Mail‑Benachrichtigungen auf sicherheitsrelevante Aktivitäten

Mini‑Playbook: Schnellstart für Produktion

- Backup erstellen (Snapshots, DB‑Dumps)

- Auf Staging: Unattended‑upgrades konfigurieren und 1 Woche testen

- Auf Produktion: Konfiguration mit gleichen Parametern übernehmen

- 7 Tage Überwachung der Logs und Reboots

- Regelmäßiges Review der Blacklist und Mail‑Konfiguration

Beispielkonfiguration (kompakt)

// /etc/apt/apt.conf.d/50unattended-upgrades

Unattended-Upgrade::Allowed-Origins {

"${distro_id}:${distro_codename}-security";

};

Unattended-Upgrade::Package-Blacklist {

"vim";

};

Unattended-Upgrade::Mail "root";

Unattended-Upgrade::Remove-Unused-Dependencies "true";

Unattended-Upgrade::Automatic-Reboot "true";

Unattended-Upgrade::Automatic-Reboot-Time "03:00";Datenschutzhinweis (GDPR)

- E‑Mails mit Update‑Informationen sollten keine personenbezogenen Daten enthalten.

- Zugriff auf /var/mail/ sollte auf Administratoren beschränkt sein.

Faktenbox

- Standardintervall: tägliche Paketlistenaktualisierung (APT::Periodic::Update‑Package‑Lists = 1)

- Autoclean standardmäßig: kann in Tagen angegeben werden

- Empfohlen: Updates innerhalb von 30 Tagen installieren

Kurze FAQ

Funktioniert das auch mit anderen Ubuntu‑Versionen?

Ja. Die gleichen Konzepte gelten für neuere Ubuntu‑Versionen, einige Optionen oder Paketnamen können sich ändern.

Kann ich nur Kernel‑Updates automatisch installieren?

Sie können die Allowed‑Origins oder Paketfilter so anpassen, dass nur bestimmte Pakete oder Quellen aktualisiert werden.

Was passiert, wenn ein Update fehlschlägt?

Unattended‑upgrades protokolliert Fehler. Normalerweise bleibt das alte Paket installiert; prüfen Sie Logs und führen manuelle Reparaturen durch.

Zusammenfassung

Unattended‑upgrades ist ein bewährtes Werkzeug, um Sicherheitsupdates auf Ubuntu 16.04 automatisch zu verwalten. Mit korrekter Konfiguration (Allowed‑Origins, Blacklist, Mail, Auto‑Reboot) und begleitendem Monitoring reduzieren Sie den manuellen Aufwand und erhöhen die Systemsicherheit. Testen Sie Einstellungen in Staging, planen Sie Reboots und behalten Sie Logs im Blick.

Referenzen

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben