Shortcut‑Virus von USB‑Stick, PC und Festplatte entfernen

Was ist der Shortcut‑Virus und wie infiziert er Ihr Gerät?

Der Shortcut‑Virus ist ein Schädling, der häufig über externe Datenträger verbreitet wird. Einfach erklärt: nach dem Kopieren oder Anschließen eines Geräts erscheinen auf dem Laufwerk nur noch Verknüpfungen (Shortcuts) statt der eigentlichen Dateien.

Definition in einer Zeile: Ein Shortcut‑Virus ist ein Würmer/Script, das Dateien versteckt, Verknüpfungen erzeugt und eigene Skripte zur Persistenz ablegt.

So funktioniert die Infektion in einfachen Schritten:

- Der Nutzer verbindet ein USB‑Gerät mit dem PC.

- Ein bösartiges Skript (.vbs/.exe) wird ausgeführt oder kopiert sich selbst auf das Laufwerk.

- Das Skript versteckt echte Dateien und legt Shortcuts an, die beim Anklicken das schädliche Skript erneut ausführen.

- Für Persistenz legt der Schädling Kopien seiner Befehle in temporären Ordnern und in Autostart‑Einträgen ab.

Wichtig: Der Virus sucht aktiv nach neu verbundenen Laufwerken und kann so weitere Geräte infizieren.

Wozu ist der Shortcut‑Virus fähig?

Kurz gesagt: Er stört Dateien, kann Daten stehlen und weitere Schadsoftware nachladen. Konkret:

- Verstecken oder Verschieben von echten Dateien und Ersetzen durch Verknüpfungen.

- Ausführen von Skripten, die Befehle vom Angreiferserver (C&C) abrufen.

- Herunterladen zusätzlicher Malware und Ausführen von Code mit Benutzerrechten.

- Replizierung auf alle angeschlossenen USB‑Laufwerke und Wechseldatenträger.

Hinweis: Nicht jeder Shortcut ist automatisch Malware. Manche Programme erzeugen Verknüpfungen bewusst. Achten Sie auf ungewöhnliches Verhalten, nicht nur auf die Existenz von Shortcuts.

Vorbereitung vor der Bereinigung

- Trennen Sie sensible Geräte vom Netzwerk, wenn möglich.

- Sichern Sie wichtige Dateien, falls die Wiederherstellung nötig wird.

- Öffnen Sie keine verdächtigen Shortcuts oder Dateien — sie können das Schadprogramm erneut starten.

- Verwenden Sie einen sauberen Rechner oder ein Live‑Linux, wenn Sie besonders vorsichtig sind.

Vier bewährte Methoden zur Entfernung

Die folgenden vier Methoden reichen in den meisten Fällen. Führen Sie sie der Reihe nach aus und prüfen Sie nach jedem Schritt, ob das Problem gelöst ist.

Methode 1: Sichtbare Dateien anzeigen und Autorun Exterminator

Schritt 1: Versteckte Dateien im Datei‑Explorer sichtbar machen

- Öffnen Sie den Datei‑Explorer.

- Wechseln Sie zur Registerkarte Ansicht.

- Klicken Sie auf Optionen, dann Ordner- und Suchoptionen ändern.

- Im Reiter Ansicht: Aktivieren Sie Ausgeblendete Dateien, Ordner und Laufwerke anzeigen. Deaktivieren Sie Geschützte Systemdateien ausblenden (bei Bedarf mit Vorsicht).

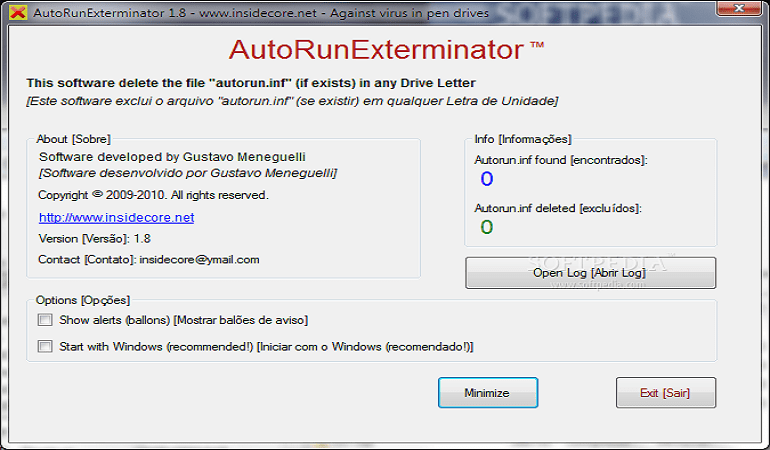

Schritt 2: Autorun Exterminator ausführen

- Laden Sie die Software Autorun Exterminator von der offiziellen Quelle herunter und entpacken Sie sie.

- Führen Sie die Datei Autorun Exterminator aus.

- Folgen Sie den Anweisungen: das Programm sucht typische Autorun‑Skripte und entfernt sie.

Wichtig: Nutzen Sie nur vertrauenswürdige Quellen für Tools. Drittanbieter‑Utilities können unterschiedlich aggressiv sein.

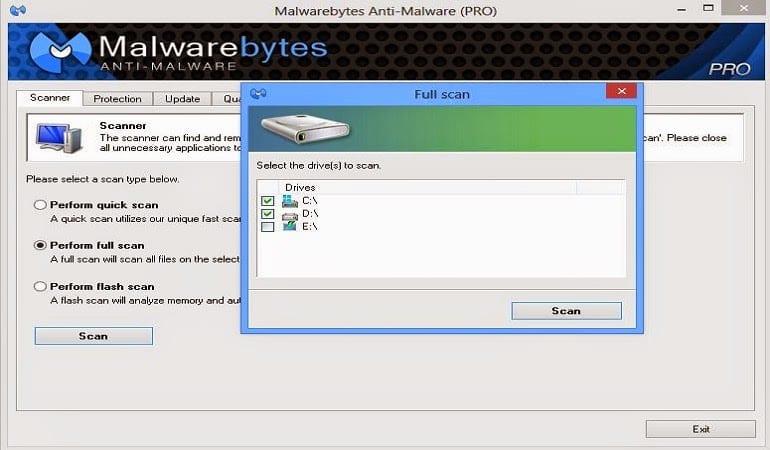

Methode 2: Malwarebytes Anti‑Malware

- Laden Sie Malwarebytes Anti‑Malware von der offiziellen Malwarebytes‑Seite.

- Installieren Sie das Programm und führen Sie ein Update der Signaturen durch.

- Führen Sie einen vollständigen Systemscan aus.

- In vielen Fällen erkennt Malwarebytes die Shortcut‑Skripte und entfernt sie automatisch.

Bildhinweis: Screenshot der Malwarebytes‑Benutzeroberfläche

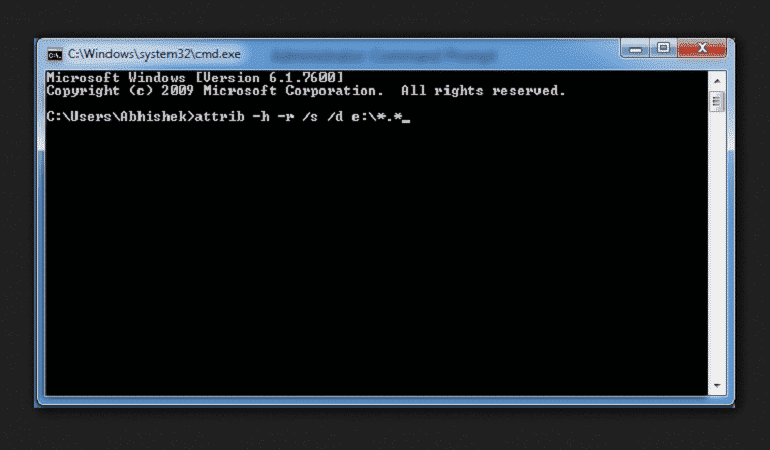

Methode 3: Mit der Eingabeaufforderung (attrib)

Diese Methode entfernt die Attribute, die Dateien verstecken, und stellt sie wieder her.

- Öffnen Sie die Eingabeaufforderung als Administrator: Start → cmd → Rechtsklick → Als Administrator ausführen.

- Geben Sie einen der folgenden Befehle ein (ersetzen Sie E durch den Laufwerksbuchstaben des infizierten Datenträgers):

attrib -h -r -s /s /d e:\*.*oder

attrib E:\*.* /d /s -h -r -sErläuterung: attrib entfernt die Attribute Hidden (h), ReadOnly (r) und System (s) rekursiv (/s) und für Verzeichnisse (/d). Das macht zuvor versteckte Dateien wieder sichtbar.

Achtung: Diese Aktion allein entfernt nicht die eigentlichen schädlichen Skripte. Kontrollieren Sie nach dem Ausführen die entfernten oder ersichtlichen .vbs/.exe Dateien und löschen Sie gezielt die bösartigen Dateien.

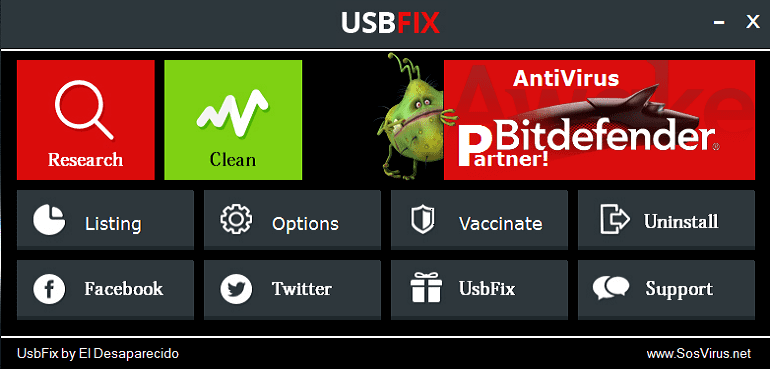

Methode 4: usbfix

- Laden Sie usbfix vom Hersteller‑Portal herunter.

- Starten Sie usbfix mit Administratorrechten.

- Stecken Sie vor dem Scan alle externen Laufwerke an, die Sie prüfen möchten.

- Klicken Sie auf Clean. Das Tool durchsucht bekannte Pfade, entfernt Autorun‑Skripte und bereinigt häufige Shortcut‑Taktiken.

Hinweis: Lesen Sie die Erklärungen des Tools und machen Sie bei Bedarf ein Backup. Manche Tools bieten Reparatur‑Logs an, die Sie zur Diagnose speichern sollten.

Zusätzliche Prüfungen nach der Reinigung

- Startprogramme prüfen: Task‑Manager → Autostart oder msconfig prüfen und unbekannte Einträge deaktivieren.

- Temporäre Ordner prüfen: %temp% und C:\Windows\Temp auf verdächtige Dateien untersuchen.

- Browser‑Erweiterungen kontrollieren und entfernte Shortcuts erneut testen.

- Falls sensible Daten betroffen sind: Passwörter ändern und Zwei‑Faktor‑Authentifizierung aktivieren.

Wann die Methoden versagen und was dann hilft

Mögliche Gründe für ein Scheitern:

- Der Schädling hat sich in der Firmware oder einem seltenen Systempfad versteckt.

- Es liegen zusätzliche Backdoors vor, die weiterhin Dateien nachladen.

- Der Nutzer hat keine Administratorrechte zum Entfernen der Autostart‑Einträge.

Alternativen, wenn Reinigung fehlschlägt:

- Offline‑Scan mit einem sauberen Live‑Linux (Stick) durchführen und Dateien retten.

- Vollformat und Neuinstallation des betroffenen Laufwerks, wenn Wiederherstellung riskant ist.

- Professionelle IT‑Forensik hinzuziehen, wenn es sich um Unternehmensgeräte oder Datenverlust handelt.

Alternative Ansätze und Prävention

- Regelmäßige Backups auf getrennten Medien erstellen. Backups regelmäßig prüfen.

- Autorun/AutoPlay im Betriebssystem komplett deaktivieren.

- Nur vertrauenswürdige USB‑Geräte verwenden. Keinen USB‑Stick von Fremden anschließen.

- Richtlinien im Unternehmen: Nutzerrechte einschränken, Endpoint‑Security und EDR einsetzen.

Rolle‑basierte Checkliste

Für Hausnutzer:

- Datei‑Explorer: ausgeblendete Dateien anzeigen.

- attrib‑Befehl ausführen und danach komplette Antiviren‑Scans.

- Kurztest: infiziertes Laufwerk an cleanen PC hängen, Daten kopieren.

Für IT‑Administratoren:

- Netzwerkverbindungen einschränken und IOC‑Suche in Logs.

- Gruppenrichtlinie: Autorun deaktivieren.

- EDR‑Tool verwenden und IOC‑Signaturen verteilen.

Für Sicherheitsverantwortliche:

- Forensische Sicherung der betroffenen Systeme.

- Überprüfen, ob sensible Daten exfiltriert wurden.

- Incident Response aktivieren und Meldewege nutzen.

Mini‑Methodik zur schnellen Entscheidung (Heuristik)

- Beobachtung: Sind nur Verknüpfungen betroffen? → attrib und ANTIVIRUS.

- Sind Systemdateien betroffen oder mehrere Nutzerkonten? → tiefer gehende Analyse, EDR.

- Unsicherheitsfaktor groß oder vertrauliche Daten betroffen? → Neuinstallation/Forensik.

Einzeilige Glossarbegriffe

- Shortcut: Verknüpfung, die auf eine Datei oder ein Programm verweist.

- Autorun: Automatischer Startmechanismus für Wechseldatenträger.

- attrib: Windows‑Kommando zum Setzen/Entfernen von Dateiattributen.

Sicherheit und Datenschutz

- Trennen Sie betroffene Geräte vom Netzwerk, bevor Sie sie bereinigen.

- Wenn personenbezogene Daten betroffen sind, prüfen Sie Meldepflichten nach DSGVO. Dokumentieren Sie den Vorfall.

- Vermeiden Sie die Nutzung von Tools aus unsicheren Quellen. Halten Sie Logs und Backups bereit.

Tests und Akzeptanzkriterien

- Nach Reinigung sind echte Dateien wieder sichtbar und keine neuen Shortcuts erscheinen nach Neustart.

- Autostart‑Einträge für das schädliche Skript sind entfernt oder in der Gruppenrichtlinie blockiert.

- Kein Kommunikationsverkehr zu bekannten C&C‑Servern mehr erkennbar.

Wichtig: Falls nach allen Schritten weiterhin Auffälligkeiten bestehen, ist eine Neuinstallation oder professionelle Analyse ratsam.

Zusammenfassung

Der Shortcut‑Virus verbreitet sich über Wechseldatenträger und nutzt versteckte Skripte zur Persistenz. Beginnen Sie mit harmlosen Maßnahmen wie Anzeige versteckter Dateien und einem attrib‑Befehl, nutzen Sie bewährte Tools wie Malwarebytes, Autorun Exterminator oder usbfix und prüfen Sie anschließend Systemstart‑Einträge und Backups. Bei Unsicherheit oder Unternehmensgeräten empfehlen sich EDR und forensische Analysen.

Haben Sie Fragen oder Probleme bei den genannten Schritten? Beschreiben Sie Ihr System, eingesetzte Tools und sichtbare Symptome, damit gezielt geholfen werden kann.

Hinweis: Verwenden Sie nur geprüfte Downloads und sichern Sie kritische Daten vor Eingriffen.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben