Windows XP sicher weiterverwenden – Praxisanleitung

Warum dieses Thema wichtig ist

Microsoft hat den Support für Windows XP eingestellt. Ohne Sicherheitsupdates wird das System anfällig für Exploits. Für viele Privatanwender und Unternehmen bestehen jedoch Gründe, XP weiterzuverwenden: alte, kritische Anwendungen, Spezialhardware oder Budgetrestriktionen. Diese Anleitung zeigt sichere Übergangswege, die Risiken mindern und eine geplante Migration erlauben.

Wichtig: Langfristig ist Migration die sicherste Option. Alle hier vorgeschlagenen Maßnahmen sind zeitlich befristete Schutzmaßnahmen.

Optionen im Überblick

- Dual‑Boot mit einer neueren Windows‑Version oder Linux

- Windows XP in einer virtuellen Maschine betreiben

- Veraltete Systemprogramme durch aktuelle Drittanbieter ersetzen

- Hardware gezielt aufrüsten, wenn möglich

- Dritthersteller‑Software immer aktuell halten

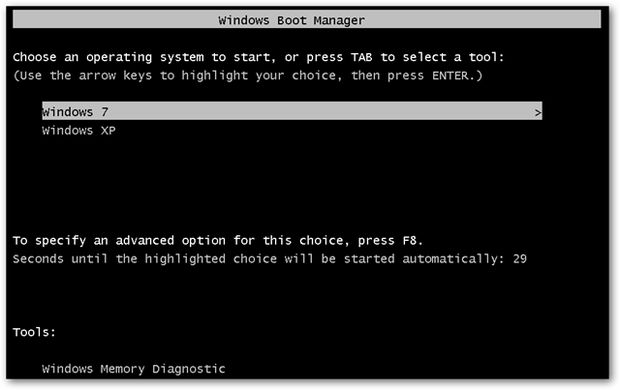

Dual‑Boot neben einem neueren Betriebssystem

Wenn Sie Windows XP zwingend benötigen, richten Sie ein Dual‑Boot ein. Installieren Sie Windows 7, Windows 8 oder Windows 8.1 neben der bestehenden XP‑Partition. Alternativ können Sie Linux‑Distributionen wie Ubuntu, Linux Mint oder openSUSE als sichere, kostenlose Alternative wählen.

Kurzanleitung:

- Backup: Vollständiges Image der XP‑Partition anfertigen.

- Freien Festplattenplatz schaffen oder zweite Festplatte einbauen.

- Neuere Windows‑DVD oder USB einlegen und die Installation in die freie Partition anweisen.

- Bootreihenfolge prüfen und Bootloader (MBR/UEFI) korrekt konfigurieren.

Vorteile:

- Schneller Wechsel zwischen Systemen

- Neuere OS‑Umgebung für Internet und Alltagsaufgaben

Nachteile:

- Mehrere Betriebssysteme erhöhen Verwaltungsaufwand

- Bootloader‑Probleme möglich

Wichtig: Prüfen Sie vor dem Kauf neuer Hardware, ob der Hersteller Treiber für Windows XP bereitstellt. Viele moderne Mainboards unterstützen XP nicht.

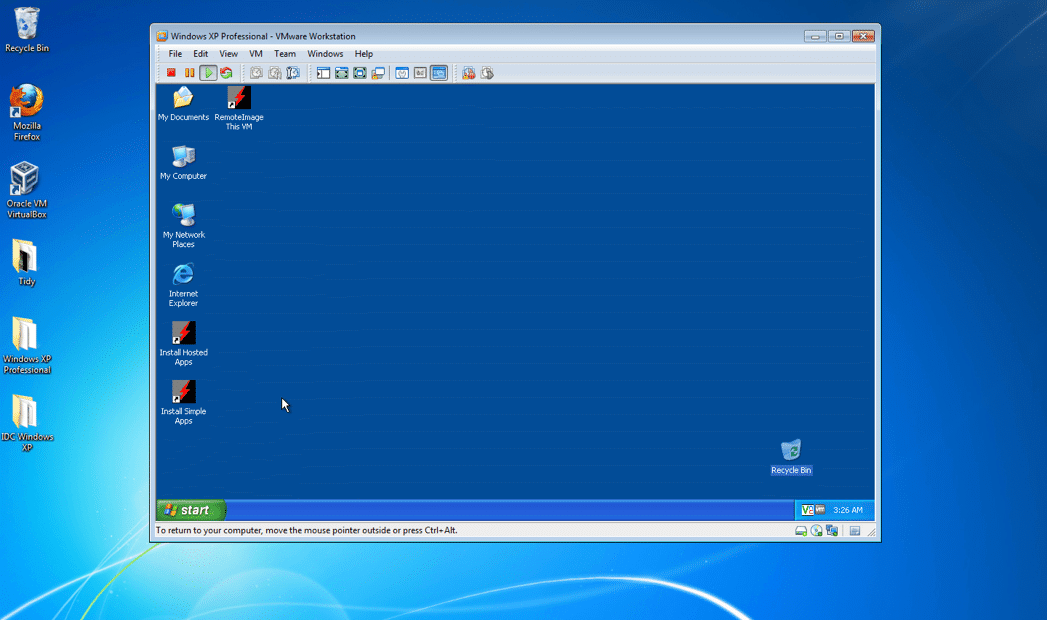

Windows XP in einer virtuellen Maschine betreiben

Virtualisierung ist eine sehr empfehlenswerte Lösung: Sie betreiben XP als „Anwendung“ innerhalb eines aktuellen Host‑OS. Tools: VirtualBox, VMware Workstation/Player.

Vorgehen in Kürze:

- Host‑OS installieren (Windows 10/11 oder Linux)

- VirtualBox/VMware installieren

- Neues virtuelles Laufwerk anlegen und XP installieren oder Image importieren

- Gasterweiterungen installieren (für bessere Integration)

Sicherheitsvorteile gegenüber nativer Installation:

- Netzwerksegmentierung: VM vom Hostnetz isolieren

- Schnappschuss‑Funktion: System schnell auf bekannten sicheren Zustand zurücksetzen

- Einfachere Backups

Empfehlung: Nutzen Sie ein NAT‑Netzwerk oder ein dediziertes VLAN für XP‑VMs, um Zugriff auf sensible Ressourcen zu minimieren.

Eingebaute Utilities durch aktuelle Alternativen ersetzen

Viele Standard‑Tools in XP sind veraltet. Ersetzen Sie sie durch moderne, gepflegte Alternativen:

Sicherheitssoftware:

- Wählen Sie eine aktuelle Antiviren‑Suite und Firewall. Beispielkandidaten: ESET Smart Security, AVG Internet Security, ZoneAlarm Free Firewall.

- Wechseln Sie gelegentlich das Produkt und führen Sie parallele Scans mit On‑Demand‑Scannern durch.

Bildbetrachter und Grafik:

- Statt Windows Photo Viewer: Picasa (ältere Versionen) oder moderne Alternativen wie IrfanView/GIMP.

- Statt Microsoft Paint: Paint.NET.

Produktivität:

- Notepad ersetzen: Notepad++

- Office: Office 2013 läuft nicht zuverlässig auf XP. Bleiben Sie bei Office 2010 nur, wenn Ihre XP‑Service‑Packs kompatibel sind. Langfristig: LibreOffice als freie Alternative.

Browser:

- Chromium‑basierte Browser (ältere Chrome‑Builds) und Firefox bieten noch Unterstützung für XP in bestimmten Versionen. Prüfen Sie Support‑Statements der Anbieter.

Systemtools:

- Process Explorer statt Task Manager

- Driver Booster oder ähnliche Tools zur Auffindung veralteter Treiber (mit Vorsicht verwenden)

Wichtig: Setzen Sie bevorzugt Open‑Source‑Software ein, die regelmäßige Sicherheitsupdates hat. Veraltete proprietäre Software bleibt ein Risiko.

Hardware aufrüsten, wenn möglich

Prüfen Sie interne Erweiterungsmöglichkeiten:

- Zusätzliche RAM‑Riegel einbauen

- PCIe‑Slot nutzen, um z. B. USB‑3.0‑Karten nachzurüsten

- SSD statt HDD für spürbare Performance‑Verbesserung

Einschränkungen:

- Viele moderne Mainboards bieten keine XP‑Treiber mehr

- CPU‑Upgrades sind oft nur mit Ersatz des Mainboards möglich

Tipp: Wenn die Hardware deutlich moderner wird, ist der Aufrüstaufwand manchmal höher als ein vollständiger PC‑Tausch. Kalkulieren Sie Kosten und Nutzen.

Drittanbieter‑Apps aktuell halten

Veraltete Drittanbieterprogramme sind eine verbreitete Einfallspforte für Angriffe. Automatisieren Sie Updates:

- Ninite aktualisiert viele populäre Anwendungen automatisiert (Chrome, Firefox, VLC, KeePass, etc.).

- Regelmäßige Prüfläufe und Software‑Inventar sind Pflicht.

Wichtig: Nicht jede moderne App hat noch XP‑Support. Prüfen Sie die Kompatibilitätslisten und planen Sie Alternativen.

Sicherheits‑Hardening für Windows XP

Kurzdefinition Hardening: Maßnahmen, die die Angriffsfläche reduzieren.

Sofortmaßnahmen:

- Lokale Konten ohne Administratorrechte verwenden

- SMBv1 deaktivieren, sofern möglich

- Remote‑Desktop nur über VPN erlauben

- Windows‑Firewall einschalten und streng konfigurieren

- Nicht benötigte Dienste abschalten (Dateidienste, Druckspooler, Telnet, etc.)

Erweiterte Maßnahmen:

- HIPS/IDS‑Agenten für Legacy‑Systeme einsetzen

- Application Whitelisting: Nur bekannte Programme laufen lassen

- Netzwerksegmentierung: XP‑Systeme in eigenen VLANs

- Einsatz von Honeypots, um verdächtige Aktivitäten zu erkennen

Wichtig: Viele Hardening‑Maßnahmen können Legacy‑Anwendungen beeinträchtigen. Testen Sie Änderungen zuerst in einer isolierten Umgebung.

Risikoanalyse und Migrationspriorisierung

Factbox

- Supportstatus: Keine Sicherheitsupdates mehr

- Typische Risiken: Remote‑Exploits, Ransomware, Credential Theft

- Empfohlene maximale Übergangsfrist: so kurz wie möglich

Risikomatrix (qualitativ):

- Hohe Auswirkung / hohe Wahrscheinlichkeit: Internetzugang, E‑Mail, externe Datenträger

- Hohe Auswirkung / geringe Wahrscheinlichkeit: isolierte Legacy‑Anwendung mit strikter Netzwerksegmentierung

Priorisieren Sie Migrationen nach Geschäftskritikalität:

- Systeme mit Internetzugang

- Systeme mit sensiblen Daten

- Produktionsanlagen mit veralteten Steuerungen

Rolle‑basierte Checklisten

IT‑Administrator:

- Erstelle vollständigen System‑Inventory

- Backup‑ und Restore‑Tests dokumentieren

- Netzwerksegmentierung und Firewall‑Regeln einrichten

- VM‑Snapshots und Update‑Policy definieren

Sicherheitsbeauftragter:

- Gefährdungsanalyse durchführen

- Akzeptanzkriterien für Legacy‑Betrieb definieren

- Notfallplan inkl. Isolation und Forensik bereitstellen

Endnutzer:

- Keine Administratorrechte nutzen

- Keine unbekannten USB‑Sticks anschließen

- Sicherheitsvorfälle sofort melden

Migrations‑Playbook (Kurz‑SOP)

- Bestandsaufnahme: Geräte, Anwendungen, Abhängigkeiten

- Risiko‑Priorisierung: Internetzugang und kritische Daten zuerst

- Pilotmigration: 1–3 Systeme in VM oder neues OS migrieren

- Validierung: Funktionstests mit Legacy‑Anwendungen

- Rollout: Zeitfenster planen, Backups bereitstellen

- Nacharbeit: Deinstallation alter Komponenten, Dokumentation

Akzeptanzkriterien

- Legacy‑App funktioniert vollständig in Zielumgebung

- Sicherheitsanforderungen erfüllt (Netzwerk, Authentifizierung)

- Backup und Rollback getestet

Entscheidungshilfe (Flowchart)

flowchart TD

A[Benötigen Sie XP für eine Anwendung?] -->|Nein| B[Migration planen]

A -->|Ja| C[Kann die Anwendung virtualisiert werden?]

C -->|Ja| D[VM einrichten und absichern]

C -->|Nein| E[Isolierte native Installation mit Hardening]

D --> F[Netzwerksegmentierung und Snapshots]

E --> F

F --> G[Migrations‑Plan erstellen]Wann diese Maßnahmen nicht ausreichen

- Wenn XP direkt mit dem Internet verbunden ist und sensible Daten verarbeitet werden, reichen temporäre Maßnahmen nicht aus. In solchen Fällen ist eine sofortige Migration oder Abschaltung erforderlich.

- Wenn die benötigten Treiber oder Hardwaresteuerungen nicht virtualisierbar sind, ist langfristig ein Hardwaretausch unvermeidbar.

Compliance, Datenschutz und lokale Hinweise

Datenschutz: Betrieb von End‑of‑Life‑Software stellt ein erhöhtes Risiko für personenbezogene Daten dar. Prüfen Sie lokale Datenschutzanforderungen (z. B. DSGVO) und dokumentieren Sie die Risikobehandlung.

Lokale Beschaffungsfallen: Beim Ersatz von Hardware achten Sie in Deutschland auf Herstellerangaben zu Treibern und LTS‑Support für ältere OS‑Versionen.

Alternativen zu Windows XP

- Vollständige Migration zu Windows 10/11 (empfohlen)

- Wechsel zu Linux‑Distributionen, die lange Hardwareunterstützung bieten

- Application Remediation: Alte Anwendung modernisieren oder durch SaaS ersetzen

Tests und Abnahmekriterien

Testfälle:

- Funktionstest der Legacy‑Anwendung (Feature‑Abdeckung ≥ 90%)

- Netzwerkisolierung validiert (keine Verbindungen außer erlaubten Zielen)

- Backup‑Wiederherstellung innerhalb definierter RTO erreicht

Kriterien für Rollout‑Freigabe:

- Sicherheitschecks bestanden

- Benutzerakzeptanztests bestanden

- Notfall‑Rollback dokumentiert

Kurz‑Fazit

- Windows XP ohne offizielle Updates ist riskant. Nutzen Sie Dual‑Boot oder Virtualisierung als Übergangslösung.

- Ersetzen Sie veraltete Utilities durch gepflegte Alternativen und automatisieren Sie Updates.

- Führen Sie ein strukturiertes Migrations‑Playbook ein und priorisieren Sie nach Risiko.

Wichtig: Jede einzige XP‑Installation sollte eine begründete Ausnahme bleiben, dokumentiert und zeitlich befristet.

Nützliche Ressourcen und nächste Schritte

- Erstellen Sie ein vollständiges Inventar innerhalb von 7 Tagen.

- Planen Sie für kritische Systeme einen Migrationszeitraum innerhalb der nächsten 3 Monate.

- Fragen Sie bei Herstellern nach, ob Treiber und Support für neuere Systeme verfügbar sind.

ENDE

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben