Verwende dieses Facebook‑Hacking‑Tool nicht — du wirst es bereuen

Kurzüberblick

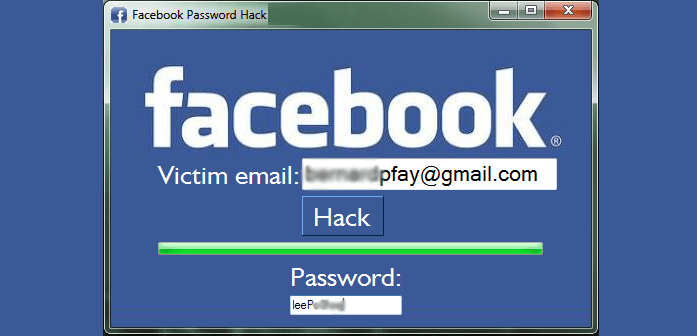

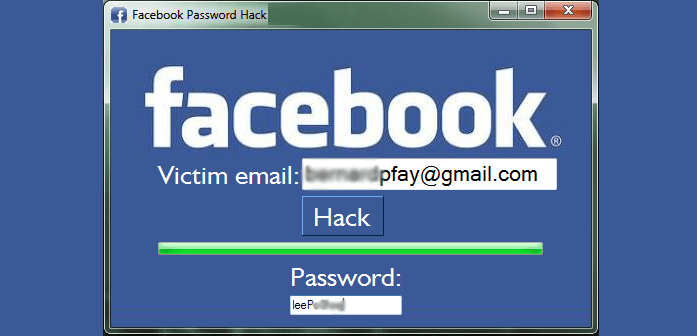

Viele Leute suchen nach Wegen, Facebook‑Konten von Ex‑Partnern, Freunden oder Kollegen zu kompromittieren. Tools, die genau das versprechen, sind häufig Hintertüren für Malware. Ein aktuelles Beispiel ist Remtasu: Es wird als „Facebook‑Hacking‑Tool“ beworben, ist aber ein Trojaner, der Daten an einen entfernten Server sendet.

Wichtig: Ethisches und legales Verhalten ist unerlässlich. Das Ausspähen oder Hacken fremder Konten ist in vielen Ländern strafbar. Dieser Artikel erklärt, wie Remtasu funktioniert, welche Risiken bestehen und wie Betroffene reagieren sollten.

Was ist Remtasu? — kurze Definition

Remtasu ist ein Windows‑basierter Trojaner, der als angebliches Programm zum Knacken von Facebook‑Konten verbreitet wird. Er enthält einen Keylogger, sammelt Zwischenablage‑Inhalte und sendet diese an ein Command‑and‑Control‑(C&C)‑Servernetzwerk.

Wie Remtasu verbreitet wird (Mini‑Methodik)

- Zunächst wurde Remtasu über Phishing verbreitet. Heute taucht es oft als Direktdownload auf unseriösen Webseiten auf.

- Nutzer laden ein vermeintliches „Facebook‑Hacking‑Tool“ herunter und installieren es.

- Nach der Ausführung schreibt sich die Malware in Systemordner (z. B. System32) und legt einen Autostart‑Registry‑Eintrag an, um beim Systemstart wieder zu laufen.

- Ein Keylogger und Clipboard‑Sampler sammeln Eingaben und kopierte Inhalte und übermitteln diese an den Angreifer.

Warum das Tool dich hackt, nicht Facebook

- Keylogger zeichnen jede Tastatureingabe auf (auch Passwörter, TANs, Nachrichten).

- Die Zwischenablage wird ausgelesen — viele Nutzer kopieren Passwörter, TANs oder Bankdaten.

- Gesammelte Daten werden an eine entfernte C&C‑Infrastruktur übertragen. Du glaubst, du „hackst“ jemand anderen; in Wahrheit gibst du deine Daten preis.

Verbreitung: wo es auftritt

Sicherheitsforscher (ESET) berichten, dass Remtasu besonders in Lateinamerika verbreitet ist. Bei gemeldeten Fällen entfallen etwa 65 % auf Kolumbien, gefolgt von Thailand (6 %), Mexiko (3 %) und Peru (2 %).

Technische Persistenz und Gefährlichkeit

Neuere Varianten kopieren sich in den Windows\System32‑Ordner unter generischen Namen (z. B. InstallDir) und erzeugen Registry‑Einträge, die den Schädling bei jedem Start laden. Diese einfache, aber effektive Boot‑Persistence macht manuelle Entfernung schwieriger, wenn keine sauberen Wiederherstellungs‑Schritte erfolgen.

Was tun, wenn du das Programm installiert hast? — Incident‑Runbook

- Trenne das Gerät unverzüglich vom Internet (WLAN ausschalten oder Netzwerkstecker ziehen).

- Schalte das Gerät aus und starte im abgesicherten Modus (Windows) oder verwende ein Live‑Medium, um das System zu untersuchen.

- Notiere den Dateinamen/Installationspfad (z. B. System32\InstallDir) und alle verdächtigen Registry‑Schlüssel.

- Scanne das System mit aktueller Anti‑Malware‑Software (mehrere Tools nacheinander erhöhen die Chance, Reste zu finden).

- Entferne gefundene Dateien und Registry‑Einträge oder setze das System auf einen sauberen Wiederherstellungspunkt zurück.

- Melde Vorfall deiner Internet‑/Bankstelle, wenn Zahlungsdaten betroffen sein könnten.

- Ändere alle Passwörter von einem sauberen Gerät aus und aktiviere Multi‑Factor‑Authentication (MFA) überall, wo möglich.

- Erstelle Backups wichtiger Daten und überwache Konten auf unautorisierte Aktivitäten.

Kriterien bei Beseitigung

- Kein verdächtiger Prozess startet beim Systemstart.

- Anti‑Malware meldet keine Remtasu‑Komponenten mehr.

- Keine ungewöhnlichen ausgehenden Verbindungen im Netzwerkmonitor.

Risiko‑Matrix und Gegenmaßnahmen

- Risiko: Verlust von Passwörtern / Bankdaten → Minderung: Passwörter ändern, Banken informieren, MFA aktivieren

- Risiko: Identitätsdiebstahl → Minderung: Kreditüberwachung, Behörden benachrichtigen

- Risiko: Persistente Backdoor → Minderung: Komplettneustart des Systems / Neuinstallation

Checkliste für Betroffene

- Gerät isolieren (Netzwerk trennen)

- Backup der wichtigsten Dateien erstellen (auf externem Medium)

- Malware‑Scan mit aktuellen Signaturen durchführen

- Passwörter überall ändern (nur von sauberem Gerät)

- MFA einrichten

- Banken und relevante Dienste informieren

Checkliste für Admins / IT‑Verantwortliche

- Überwache ausgehende Verbindungen auf unbekannte C&C‑Server

- Suche nach Prozessen mit generischen Namen im System32‑Verzeichnis

- Segmentiere betroffene Systeme sofort vom Produktionsnetz

- Sammle Forensik‑Artefakte (Logs, Registry, Dateien) vor der Bereinigung

Alternative, legale Schritte statt Hackens

- Sprich offen mit der betroffenen Person oder nutze Mediation.

- Nutze offizielle Meldewege bei Facebook für Konten‑ oder Beziehungsprobleme.

- Wenn du Missbrauch oder Betrug vermutest, melde es an Polizei oder Behörden.

Sicherheitshärtung (kurze Maßnahmen)

- Verwende lange, einzigartige Passwörter und einen Passwortmanager.

- Aktiviere MFA, wo immer möglich.

- Installiere Updates zeitnah (OS und AV).

- Lade keine dubiosen Tools von nicht vertrauenswürdigen Seiten herunter.

Datenschutz‑Hinweis

Wenn du eine solche Malware installiert hast, können personenbezogene Daten (Name, E‑Mail, Passwörter, Bankdaten) kompromittiert worden sein. Informiere betroffene Dienstleister und prüfe mögliche Meldepflichten nach örtlichem Datenschutzrecht.

1‑Zeiler‑Glossar

- Trojaner: Schadsoftware, die legitime Software vortäuscht.

- Keylogger: Programm, das Tastenanschläge aufzeichnet.

- C&C (Command & Control): Server, an den Malware gestohlene Daten sendet.

- Persistenz: Mechanismus, der Malware das Überleben nach Neustarts ermöglicht.

Wann die Warnung nicht passt (Grenzfälle)

- Wenn du legitime Forensik‑Software verwendest, um einen Verdacht zu klären, arbeiten autorisierte Tools anders: Sie melden sich nicht an fremde Server und sind transparent dokumentiert.

- Tools zum Passwort‑Wiederherstellen für eigene Konten, die von seriösen Anbietern stammen, verhalten sich nicht wie ein Keylogger und bieten Audit‑Logs.

Fazit

Remtasu ist kein „Hacking‑Shortcut“, sondern ein Trojaner, der sowohl persönliche als auch finanzielle Schäden verursachen kann. Wer das Risiko eingeht, riskiert, selbst gehackt zu werden. Folge dem Incident‑Runbook, melde den Vorfall und wechsle zu legalen Wegen, um Konflikte zu klären.

Wichtig: Das Ausspähen oder Hacken fremder Konten kann strafbar sein. Sichere deine Geräte, handele legal und schütze persönliche Daten aktiv.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben