Benutzergruppen in Linux prüfen: Befehle und Best Practices

Kurz: Mit den Befehlen groups, id, getent und dem Blick in /etc/group prüfen Sie schnell, welchen Gruppen ein Benutzer angehört. Verwenden Sie getent statt direktem Datei-Lesen auf Systemen mit Netzwerk-Datenquellen (LDAP/NIS). Für Audits und Automatierung empfiehlt sich eine kleine Checkliste und ein kurzes SOP.

In Linux sind Benutzergruppen ein zentrales Mittel zur Verwaltung von Zugriffsrechten auf Dateien, Verzeichnisse und Systemressourcen. Zu wissen, welche Benutzer in welchen Gruppen sind, hilft Administratoren, Berechtigungen nach dem Least-Privilege-Prinzip zu vergeben, Probleme zu debuggen und Sicherheitsvorfälle einzugrenzen.

Kurzer Überblick: Warum Gruppen wichtig sind

Gruppen erlauben es, Berechtigungen einmal zu definieren und sie mehreren Benutzern gleichzeitig zuzuweisen. Das reduziert administrative Arbeit und verhindert Inkonsistenzen. Jeder Benutzer hat eine primäre Gruppe (normalerweise mit gleichem Namen wie der Benutzer) und kann beliebig viele sekundäre Gruppen haben.

Definition: Primäre Gruppe — die Gruppe, die beim Anlegen des Nutzers automatisch gesetzt wird. Sekundäre Gruppen — zusätzliche Gruppen, die dem Nutzer weitere Zugriffsrechte geben.

Schnelle Befehlsübersicht

- groups [username] — zeigt Gruppennamen an

- id [username] — zeigt UID, GID und Gruppen an; mit -G / -Gn für nur Gruppen

- getent group — liest Gruppen aus Systemdatenbanken (inkl. LDAP/NIS)

- /etc/group — lokale Gruppen-Datei

groups: schnell und einfach

Die einfachste Methode, die Gruppen des aktuellen Benutzers zu sehen, ist:

groupsFür einen bestimmten Benutzer:

groups linuxuserDas Ergebnis listet die primäre und sekundäre Gruppe(n) als Namen. Verwenden Sie diesen Befehl für ad-hoc-Checks.

id: detaillierte Identität

Der Befehl id gibt UID, GID und Gruppen aus. Beispiele:

id

id linuxuser

id -G linuxuser # nur GIDs

id -Gn linuxuser # nur Gruppennamenid ist nützlich, wenn Sie sowohl numerische IDs als auch lesbare Namen prüfen wollen. Viele Skripte nutzen id, weil die Ausgabe konsistent ist.

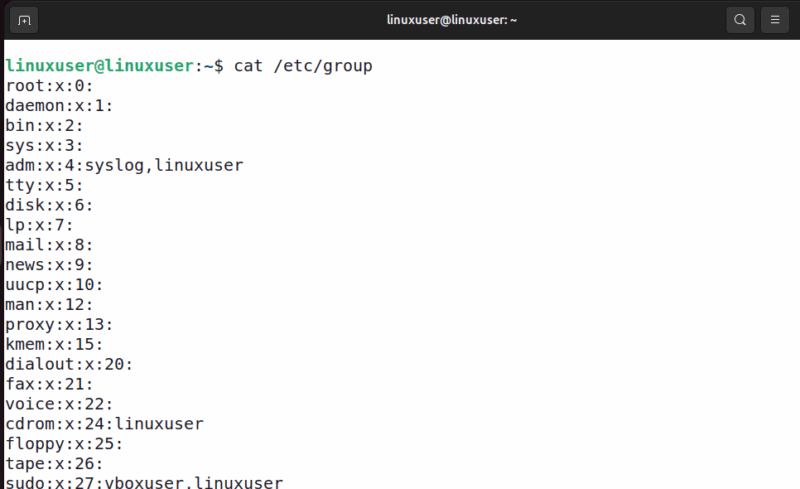

/etc/group anschauen

Die Datei /etc/group enthält lokale Gruppen in diesem Format:

group_name:password:group_id:user_listSie können sie mit cat anzeigen, aber bei großen Systemen ist grep praktischer:

cat /etc/group

grep -w linuxuser /etc/group

Wichtig: Auf Systemen mit zentraler Authentifizierung (LDAP, NIS, SSSD) spiegelt /etc/group nicht unbedingt alle Gruppen wider — hier hilft getent.

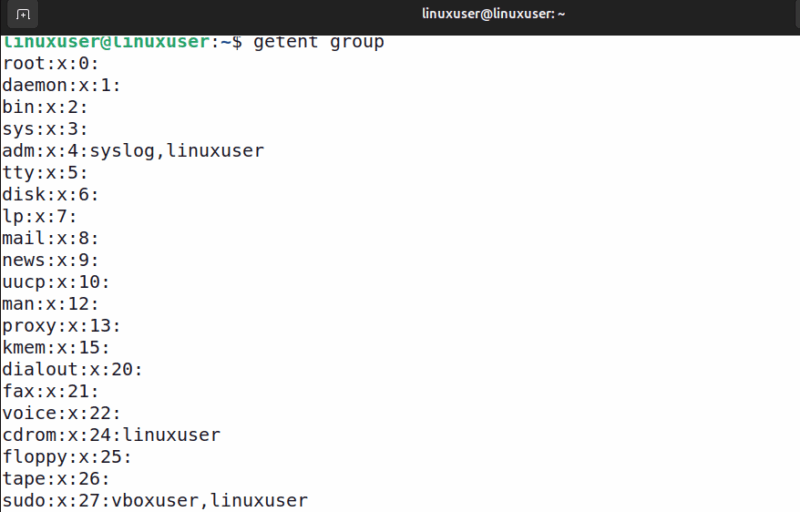

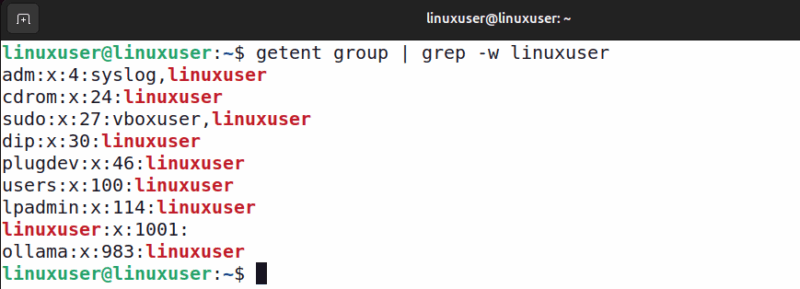

getent: die zuverlässige Option bei Netzwerk-Auth

getent liest die konfigurierten Datenbanken (via nsswitch.conf), also auch LDAP oder NIS, und liefert eine vollständige Ansicht:

getent group

getent group | grep -w linuxuser

getent ist die empfohlene Methode auf Systemen mit gemischten Authentifizierungsquellen.

Wann welche Methode verwenden — Entscheidungsheuristik

- Einzelner aktueller Benutzer, schnell: groups

- Skripte, numerische IDs nötig: id -G

- Systemweite, inklusive LDAP: getent group | grep

- Rohdatei-Prüfung oder Offline-System: /etc/group

Merksatz: getent > id > groups für Komplexität und Netzwerk-Awareness.

Vergleich: groups vs id vs getent vs /etc/group

| Zweck | groups | id | getent | /etc/group |

|---|---|---|---|---|

| Aktueller Benutzer | Sehr gut | Gut | Gut | Nur lokal |

| Numerische GIDs | Nein | Ja | Ja* | Ja |

| LDAP/NIS-Unterstützung | Nein | Nein | Ja | Nein |

| Skriptfreundlich | Einfach | Sehr | Sehr | Manuell |

*getent liefert GID-Informationen, wenn die Datenquelle sie bereitstellt.

Praktische Fallstricke und Edge Cases

- Änderungen an Gruppenlisten werden oft erst nach neuem Login aktiv für eine Shell-Sitzung. Verwenden Sie newgrp oder melden Sie sich neu an.

- NIS/LDAP-replika können verzögert sein; getent zeigt, was der lokale NSS-Layer liefert.

- Benutzername-Substring: grep ohne -w kann falsche Treffer liefern (z. B. benutzer vs benutzer2).

- Sudo-Konfiguration und ACLs beeinflussen Zugriff, sind aber nicht Teil der klassischen Unix-Gruppen.

Mini-SOP: Einen Benutzer schnell prüfen (Admin-Check)

- Prüfen, ob System lokal oder zentral authentifiziert ist:

- cat /etc/nsswitch.conf | grep group

- Kurzer Gruppencheck:

- groups

# schnelle Kontrolle

- groups

- Detaillierte Kontrolle:

- id -Gn

- id -Gn

- Verifizierte Systemdaten:

- getent group | grep -w

- getent group | grep -w

- Bei Diskrepanzen: neu einloggen lassen, evtl. SSSD/LDAP-Cache neustarten.

Wichtig: Führen Sie diese Befehle als normaler Benutzer aus; für Änderungen benötigen Sie sudo/root.

Checkliste pro Rolle

Administrator

- Prüfen: getent group | grep -w

- Prüfen: id -Gn

- Audit-Skript planen (siehe Cheat Sheet)

Auditor/Sicherheitsüberprüfung

- Skriptlauf: liste aller Nutzer mit Gruppen -> CSV export

- Prüfen auf Gruppen mit SUID/Sticky-Bit-Risiken

- Dokumentation der Abweichungen

Helpdesk

- Schnell prüfen mit groups

- Bei fehlender Gruppenmitgliederinfo: Nutzer zum Relog bewegen oder IT informieren

Audit-Methode (Kurz) — Mini-Methodologie

- Sammeln: getent group > groups.txt

- Filtern: grep -E “(wheel|admin|sudo|www-data)” groups.txt

- Verifizieren: id -Gn

- Bericht erzeugen: CSV mit group_name,GID,user_list

Cheat Sheet: Nützliche Befehle

# Aktueller Benutzer

groups

id

# Bestimmter Benutzer

groups linuxuser

id -Gn linuxuser

id -G linuxuser

# Systemweite Gruppen (inkl. LDAP/NIS)

getent group

getent group | grep -w linuxuser

# Lokale Datei

grep -w linuxuser /etc/group

cat /etc/group | less

# Nach Login-Problem: Gruppe aktivieren ohne Logout

newgrp Abnahmekriterien

- Alle relevanten Nutzergruppen werden korrekt und vollständig angezeigt (getent zeigt zentrale Quellen).

- Skripte geben gruppenbasierte Listen ohne Duplikate aus.

- Änderungen sind nach einem Relog oder validem Cache-Refresh aktiv.

Testfälle / Akzeptanzkriterien

- TC1: Neuer Benutzer wurde einer sekundären Gruppe hinzugefügt. Erwartung: id -Gn zeigt die Gruppe erst nach Neu-Login oder nach newgrp.

- TC2: System mit LDAP: getent group enthält LDAP-Gruppen, /etc/group nicht. Erwartung: getent liefert mehr Einträge als /etc/group.

- TC3: grep ohne -w gibt keine falschen Treffer für ähnliche Nutzernamen.

Sicherheits- und Datenschutzhinweise

- Prüfen Sie Gruppenmitgliedschaften nur mit berechtigtem Zugriff.

- Exportierte Listen (CSV) sollten verschlüsselt und mit minimalen Rechten gespeichert werden.

- Gruppeninformationen allein sind selten personenbezogen im datenschutzrechtlichen Sinne, aber in Kombination mit anderen Daten können sie sensibel sein.

Beispielskript: CSV-Export aller Gruppen und Mitglieder

#!/bin/bash

# Exportiert Gruppen -> CSV: group_name,GID,user_list

getent group | awk -F: '{print $1","$3","$4}' > /tmp/groups_export.csvDieses Skript ist ein Basisbeispiel für Audits. Ergänzen Sie Logging, Berechtigungsprüfung und Rotation für produktive Nutzung.

Entscheidungshilfe als Flussdiagramm

flowchart TD

A[Benutzer prüfen?] --> B{Schnell oder gründlich?}

B -- Schnell --> C[groups ]

B -- Gründlich --> D[getent group | grep -w ]

D --> E{Diskrepanz mit /etc/group?}

E -- Ja --> F[LDAP/NIS prüfen und Cache leeren]

E -- Nein --> G[Ergebnis OK] Wann die Methoden scheitern können

- Systeme mit falscher NSS-Konfiguration: getent zeigt falsche oder unvollständige Daten.

- Beschädigte /etc/group oder inkonsistente LDAP-Einträge führen zu unerwarteten Ergebnissen.

- Automatisierte Skripte ohne Berechtigungsprüfung können falsche Ausgaben produzieren.

Zusammenfassung

Das Prüfen von Benutzergruppen in Linux ist eine grundlegende Administrationsaufgabe. Verwenden Sie:

- groups für schnelle Checks,

- id für numerische IDs und Scripting,

- getent für Systeme mit zentralisierten Authentifizierungsdiensten,

- /etc/group für lokale Überprüfungen und Offline-Systeme.

Beachten Sie Login-Verhalten (Relog notwendig), Caching und die richtigen grep-Optionen. Für Audits empfiehlt sich ein kurzes SOP, CSV-Export und eine rollenbasierte Checkliste.

Wichtig: Speichern Sie ausgegebene Gruppenlisten sicher und entfernen Sie personenbezogene Daten, wenn nicht notwendig.

Faktenbox

- Primäre Gruppe: automatisch beim Anlegen gesetzt

- Sekundäre Gruppen: beliebig viele

- Tools: groups, id, getent, /etc/group

Ende

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben